शुभ दोपहर, प्रिय Habrausers।

हां, शीर्षक ने आपको धोखा नहीं दिया: आज हम अच्छे पुराने कंसोल गेम रोड रैश 3 के बारे में याद रखेंगे।

मुझे लगता है कि आप में से कई लोग खुशी के साथ याद करते हैं कि आपने किस तरह गर्व के साथ एकांत में या दोस्तों के शोर-शराबे में घंटों बिताए थे, इसमें अतिरंजना, पंथ के खेल के बिना वर्चुअल किलोमीटर को घुमावदार किया। इसके अलावा, एक शाम मैंने अपनी जवानी को याद करने और अपनी पसंदीदा दौड़ में कुछ स्तरों के माध्यम से जाने का फैसला किया। और अब, एक एमुलेटर और एक गेमपैड के साथ सशस्त्र, उसने कैरियर की सीढ़ी पर चढ़ना शुरू कर दिया। सब कुछ ठीक चल रहा था, लेकिन एक ही पल में कुछ खेल में कूद गया और उसने मुझे एक नए स्तर पर ले जाने से इनकार कर दिया, हालांकि इसके लिए सभी शर्तें पूरी हो गईं। मैं लंबे समय से परेशान नहीं था, क्योंकि पता था कि खेल में संचित उपलब्धियों को बचाने के लिए एक तरह का पासवर्ड सिस्टम है। यह केवल मौजूदा पासवर्ड को थोड़ा "टाइप" करने के लिए आवश्यक था, ताकि मैन्युअल रूप से खुद को एक नए बीमार स्तर पर स्थानांतरित कर सके और स्पष्ट विवेक के साथ प्रतियोगिता जारी रख सके।

लेकिन यह बहुत सरल था और स्पष्ट रूप से, दिलचस्प नहीं था। मैंने तुरंत सोचा था: "यह कैसे काम करता है?" और मुझे पासवर्ड जनरेशन एल्गोरिदम को स्वयं जानने का विचार मिला, ताकि विशिष्ट आवश्यकताओं या सिर्फ मनोदशा के आधार पर इसे बाद में स्वयं बनाया जा सके।

सिद्धांत की बिट

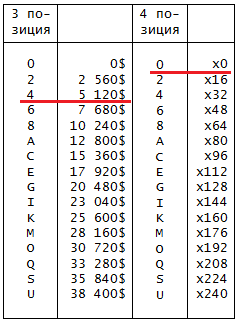

तो, रोड रैश 3 क्या है? यह 8-बिट संगीत के लिए विभिन्न देशों की सड़कों पर शांत स्पोर्ट्स बाइक पर एक दौड़ है। दौड़ में आप जितना ऊँचा स्थान लेते हैं, उतना ही अधिक धन प्राप्त करते हैं, जो फिर एक नए लोहे के घोड़े को खरीदने या उसके आधुनिकीकरण पर खर्च किया जा सकता है। विशेष रुचि के प्रतिद्वंद्वियों के साथ बड़ी गति से सीधे दौड़ के दौरान लड़ने का अवसर है, उन्हें नए हथियारों को लूटने और उनकी मदद से और भी अधिक बदकिस्मत प्रतियोगियों को हराया। विवरण वर्णन करें, लेकिन संख्याओं पर चलते हैं।

नीचे पंक्ति में, हमारे पास निम्नलिखित खेल पैरामीटर हैं:

- धन की राशि ($ 10 की वेतन वृद्धि में $ 0 से $ 655,350 तक);

- मोटरसाइकिल (16 संभव में से एक);

- इस पर सुधार (विभिन्न संयोजनों में 4 सुधार);

- वर्तमान स्तर (5 संभव में से एक);

- इस स्तर पर ट्रेल्स (विभिन्न संयोजनों में 5 ट्रेल्स)।

दुर्भाग्य से, डेवलपर्स ने हथियारों को बचाने की क्षमता प्रदान नहीं की, इसलिए प्रत्येक रिबूट के बाद इसे रीसेट किया जाता है।

अब पासवर्ड को स्वयं देख लें:

पात्रों के लिए केवल 8 पद। प्रत्येक वर्ण मान 0-9 और AV ले सकता है। कुल हमें प्रत्येक स्थिति में 32 संभव अक्षर मिलते हैं।

सबसे दिलचस्प

तो चलिए शुरू करते हैं।

मैं आपको लंबी कहानियों के साथ बोर नहीं करूँगा कि मैंने इन सभी निर्भरता और एल्गोरिदम को कैसे कम किया, कई घंटे प्रयोग करने के बाद, मैं इस बिंदु पर सही हो जाऊंगा।

शायद आप में से कई ने सोचा है: "मैं इतने छोटे पासवर्ड में कितने मापदंडों को फिट कर सकता हूं?" बहुत सरल है। यह सभी चालाक तर्क और परिष्कृत एल्गोरिदम के बारे में है। आगे आप देखेंगे कि यह कैसे होता है।

पैसा, पैसा और पैसा फिर

पासवर्ड के पहले 4 स्थान पैसे के लिए जिम्मेदार हैं।

C440 xxxxलेकिन सब कुछ इतना सरल और स्पष्ट नहीं है। यहां ट्रिक्स हैं।

$ 2550 तक की राशियों के लिए 1 और 2 पद $ 2550 तक की राशियों के लिए, 3 और 4 पदों के लिए ज़िम्मेदार हैं।

उदाहरण के लिए, यदि हमारे पास $ 5500 की राशि है, तो यह (2 * 2560 $ + 380 $) है।

तो, 2 * 2560 $ = 5120 $ 3 और 4 पदों के लिए जिम्मेदार होगा, और बाकी के लिए $ 380 - 1 और 2 पदों के रूप में।

आइए छोटे: 1 और 2 पदों और मात्राओं को $ 2550 से कम करें

अब हम गहराई से खुदाई करते हैं, हमारे उदाहरण पर विचार करना जारी रखते हैं। यह $ 380 को 1 और 2 स्थिति में कैसे संग्रहीत किया जाता है? यह निम्नानुसार होता है।

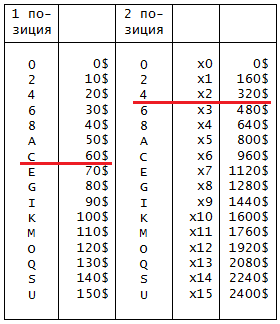

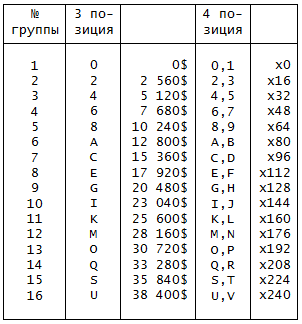

पासवर्ड की तालिका 1. 1 और 2 स्थिति - छोटे पैसे

पासवर्ड की तालिका 1. 1 और 2 स्थिति - छोटे पैसे1 पोजीशन $ 10 की इन्क्रीमेंट में $ 0 से $ 150 के समावेश के लिए जिम्मेदार है।

इसी तरह 2 पोजीशन के साथ। केवल अब, प्रत्येक चरण में $ 10 नहीं जोड़ा जाता है, लेकिन $ 1 के लिए 1 कारक बढ़ जाता है। यानी कितनी बार हमें $ 160: 0, 1, 2, आदि लेने की आवश्यकता है।

"उंगलियों पर" की कल्पना इस प्रकार है। हमारे पास $ 10 है, इसमें एक और 10 जोड़ें, एक और 10, और इसी तरह, जब तक हम 150 तक नहीं पहुंच जाते। इस समय हमारे पास केवल 1 स्थिति में एक प्रतीक है। जैसा कि हमने 150 में पाया, एक और 10 जोड़ें और दूसरी स्थिति में कूदें, जिसमें पहले से ही 160 होगा। इसके बाद, 10 को जोड़ते हुए, हम फिर से पहली स्थिति में प्रतीक को घुमाएंगे जब तक कि हम 150 तक नहीं पहुँच जाते और फिर से 2 पदों पर पहुँच जाते हैं, जहाँ पहले से ही 160 है + 160 = 320।

तालिका को देखते हुए, आप देख सकते हैं कि केवल अक्षर भी लिया गया है (0, 2, 4 ...)। किस लिए? इसके बारे में बाद में।

इस प्रकार, हम $ 2550 के भीतर किसी भी राशि को कवर कर सकते हैं।

आइए उपरोक्त उदाहरण से शेष को देखें: 380 $ = 2 * 160 $ + 60 $।

$ 60 पहली स्थिति ($ 160 से कम) है। "

C " प्रतीक इस राशि से मेल खाता है।

2 * 160 $ - दूसरी स्थिति। यह राशि प्रतीक "

4 " से मेल खाती है।

यही है, $ 380 की राशि को "

सी 4 " के रूप में लिखा जा सकता है।

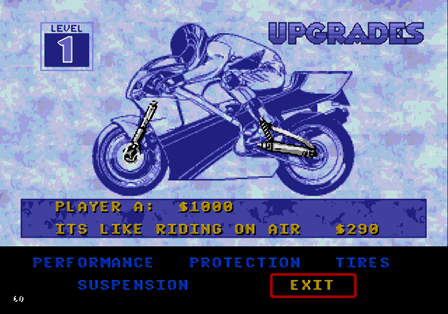

अब $ 2550 पर 3 और 4 पदों और राशियों पर विचार करें।

यहां, सामान्य तौर पर, सब कुछ समान है।

तालिका 2. पासवर्ड के 3 और 4 स्थान - बड़ा पैसा

तालिका 2. पासवर्ड के 3 और 4 स्थान - बड़ा पैसा3 पदों में से प्रत्येक का चरित्र + $ 2560 और इतने पर $ 38,400 = $ 15 * 2560 तक देता है।

4 पदों में से प्रत्येक के चरित्र में 40960 $ = 16 * 2560 $ का कारक है, अर्थात आपको कितनी बार $ 40,960: 0, 1, 2, आदि लेने की आवश्यकता है। (यह 4 वें स्थान के लिए थोड़ा सरलीकृत एल्गोरिथम है, और हम बाद में इस पर वापस लौटेंगे)।

इस प्रकार, हम $ 2560 से $ 655350 तक किसी भी राशि को कवर करते हैं।

हमारे उदाहरण में, हमारे पास $ 5120 बचे हैं। यह, जैसा कि आप देख सकते हैं, $ 40,960 से कम है, इसलिए 4 वीं स्थिति शून्य बनी हुई है (हमें शून्य बार $ 40,960 लेने की आवश्यकता है)। खैर, $ 5120 = 2 * 2560 $ के अनुरूप 3 स्थिति का प्रतीक "

4 " है (तालिका 2 देखें)।

नतीजतन, हमें $ 5500 की राशि का वर्णन करते हुए, पहले चार पदों के लिए "

C440 " का एक संयोजन मिला।

स्तर

स्तर के साथ, सब कुछ बहुत सरल और पारदर्शी है। पासवर्ड की 5 वीं स्थिति और इसके लिए केवल 5 वर्ण जिम्मेदार हैं:

xxxx 1 xxx1 - पहला स्तर;

2 - दूसरे स्तर;

3 - तीसरे स्तर;

4 - चौथे स्तर;

5 - पांचवें स्तर;

सुधार (उन्नयन)

सुधार, जैसा कि आप याद करते हैं, हमारे पास केवल चार हैं।

एल्गोरिथ्म में, वे तार्किक रूप से 2 समूहों में विभाजित हैं:

- प्रदर्शन और निलंबन (प्रदर्शन और निलंबन);

- संरक्षण और टायर (संरक्षण और टायर)।

यह वह जगह है जहाँ दिलचस्प चालें शुरू होती हैं। पासवर्ड में अपग्रेड्स की अपनी स्थिति नहीं है, लेकिन उन्हें अन्य मापदंडों के साथ साझा करें: पहला समूह "धन" द्वारा होस्ट किया गया था, और दूसरा "स्तर" द्वारा।

पहले जोड़ी के बारे में

आइए पासवर्ड के 1 और 2 पदों पर वापस जाएं। याद रखें, मैंने पहले उल्लेख किया था कि धन के प्रतीक एक के माध्यम से लिए जाते हैं, अर्थात्। केवल भी? यह रहस्यों में से एक है।

यदि हम प्रदर्शन स्थापित करना चाहते हैं, तो हमें प्रतीक को 1 स्थिति में बढ़ाना होगा, और यदि हम एक निलंबन स्थापित करना चाहते हैं, तो हमें 2 पदों में एक प्रतीक से बढ़ाना होगा।

C4 xx xxxx

इस प्रकार, हम विषम वर्णों की कमी के कारण गठित "विंडो" का उपयोग करते हैं, जो हमें एक सुधार करने की अनुमति देता है और एक ही राशि पर नहीं।

आइए एक उदाहरण पर अधिक विस्तार से विचार करें।

हमारे पहले दो अक्षर - "

C4 " $ 380 की राशि और उन्नयन की कमी के अनुरूप हैं।

एक नया इंजन चाहते हैं? कोई बात नहीं! एक द्वारा प्रतीक को 1 स्थिति में बढ़ाएं और "

डी 4 " प्राप्त करें। हालाँकि, राशि की राशि नहीं बदली है! यह तभी बदलेगा, जब आप एक और वृद्धि करेंगे, अर्थात "

E4 " के लिए (तालिका 1 देखें)।

इसी तरह निलंबन के साथ: 2 पदों को एक-एक करके बढ़ाएं और "

डी 5 " प्राप्त करें। इसी समय, राशि समान रही: $ 380।

अब उन्नयन के दूसरे जोड़े के बारे में

जैसा कि मैंने ऊपर उल्लेख किया है, वे 5 पदों (स्तर) में पंजीकृत हैं। लेकिन इस बार एल्गोरिथ्म थोड़ा अलग है।

टायरों (टायरों) की उपस्थिति के तथ्य को 5 पदों में 8. से प्रतीक बढ़ाता है। संरक्षण (संरक्षण) की उपस्थिति उसी प्रतीक को 16 से बढ़ाती है।

स्तर 1 के लिए स्थिति पर विचार करें:

- सुधार के बिना स्तर 1: xxxx 1 xxx;

- टायर के साथ 1 स्तर: xxxx 9 xxx (+8);

- संरक्षण के साथ 1 स्तर: xxxx एच xxx (+16);

- टायर और सुरक्षा के साथ 1 स्तर: xxxx P xxx (+ 8 + 16);

स्तर 3 के लिए, उदाहरण के लिए, श्रृंखला इस तरह दिखाई देगी: 3 / बी / जे / आर।

इस प्रकार, यह पता चला है कि सुधार के लिए पासवर्ड के 1, 2 और 5 स्थान जिम्मेदार हैं।

C4 xx 1 xxxपारित कर दिया मार्ग

केवल 5 पटरियों के स्तर पर, आप किसी भी क्रम में उनके माध्यम से जा सकते हैं।

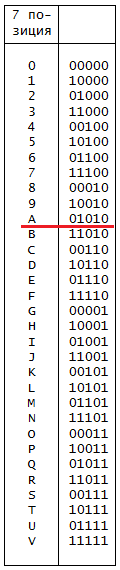

इस पैरामीटर के लिए, हमारे पास पासवर्ड की 7 वीं स्थिति में एक चरित्र है।

xxxx xx ई xयह मानना तर्कसंगत है कि किसी विशेष मार्ग से गुजरने के तथ्य को किसी झंडे से चिह्नित किया गया है और इसके लिए 0 या 1 का मान है (पारित / पारित नहीं)।

हमारे सभी 5 ट्रैकों में से, एक साधारण बाइनरी नंबर की रचना करना आसान है जो ट्रैवर्स किए गए और पास किए गए ट्रेल्स के सभी संभावित संयोजनों को दर्शाता है।

तालिका 3. 7 पासवर्ड स्थिति - ट्रैवर्स किए गए ट्रैक

तालिका 3. 7 पासवर्ड स्थिति - ट्रैवर्स किए गए ट्रैकयहां, प्रत्येक निर्वहन 5 पटरियों में से एक के लिए जिम्मेदार है। उदाहरण के लिए, 01010 से पता चलता है कि ट्रैक 1, 3 और 5 पास नहीं हैं, और 2 और 4 पास हैं।

अब, वर्णों के हमारे अल्फ़ान्यूमेरिक स्ट्रिंग पर इस बाइनरी नंबर को प्रोजेक्ट करते हुए, हमें पासवर्ड की 7 वीं स्थिति के लिए संबंधित वर्ण मिलता है। हमारे मामले में, यह प्रतीक "

ए " है।

मोटरसाइकिल और कुछ और पैसे

अब सबसे कठिन भाग - मोटरसाइकिल के लिए नीचे उतरें।

इस मामले में, 3 पदों (3, 4 और 6) एक बल्कि परिष्कृत एल्गोरिदम के अनुसार तुरंत बंधे हैं।

xx 40 x 1 xxमैं इसे यथासंभव सरल रूप में समझाने की कोशिश करूंगा।

मोटरसाइकिल खुद चुनना बहुत मुश्किल नहीं है। कुल 16 और पासवर्ड में 6 पद उनके लिए जिम्मेदार हैं।

xxxx x

B xxx

यहां, पैसे में पहले की तरह, प्रतीक एक से अधिक कूदते हैं और जोड़े में बांटे जाते हैं।

तालिका 4. 6 स्थिति पासवर्ड - मोटरसाइकिल

तालिका 4. 6 स्थिति पासवर्ड - मोटरसाइकिलउदाहरण के लिए, 0 और 1 - पहली मोटरसाइकिल, 2 और 3 - दूसरी, 4 और 5 - तीसरी, आदि। अंत तक। संपूर्ण कठिनाई यह निर्धारित करने में निहित है कि दोनों में से किस वर्ण को किसी विशेष जोड़ी से चुनना है।

कार्यों के अनुक्रम को समझने के लिए, आइए 3 और 4 पदों पर वापस जाएं।

3 स्थिति केवल वर्णों (0, 2, 4, 6, आदि) द्वारा दर्शाई जा सकती है। यहां पर किसी भी परिस्थिति में विषम नहीं हो सकता है। लेकिन 4 पदों, साथ ही छठी (मोटरसाइकिल) के प्रतीकों को जोड़े में रखा गया है: 0 और 1 - $ 0, 2 और 3 - $ 40960, 4 और 5 - 2 * 40960 $, आदि (पहले, जब 4 पदों की व्याख्या करते हैं। मैंने उस सरलीकरण के बारे में बात की जो मैंने सादगी के लिए बनाया था; अब आप पूरी तस्वीर देखें)।

तालिका 5. 3 और 4 पासवर्ड स्थिति - बड़ा पैसा (पूर्ण संस्करण)

तालिका 5. 3 और 4 पासवर्ड स्थिति - बड़ा पैसा (पूर्ण संस्करण)इस प्रकार, हम 2 कार्यों के साथ सामना कर रहे हैं:

- 4 पदों के लिए दो संभावित पात्रों में से एक चुनें;

- 6 पदों के लिए दो संभावित पात्रों में से एक चुनें।

पहली बात एक मोटरसाइकिल से निपटने के लिए

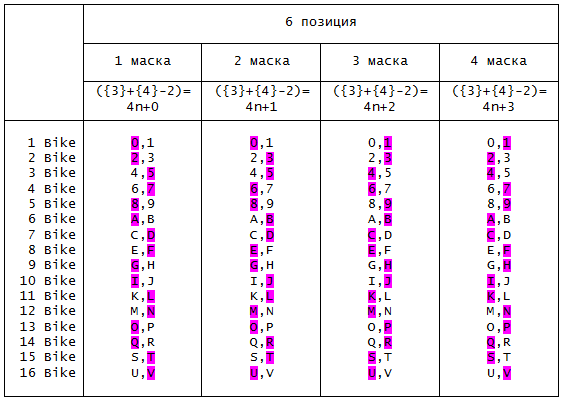

डेवलपर्स ने अपनी आत्मा को प्रसिद्धि के लिए ले लिया और मोटरसाइकिल चुनने के लिए चार मास्क बनाए। आप उन्हें छवि में नीचे देख रहे हैं।

तालिका 6. पासवर्ड (मोटरसाइकिल) के 6 वें स्थान के लिए मास्क

तालिका 6. पासवर्ड (मोटरसाइकिल) के 6 वें स्थान के लिए मास्कबैंगनी वर्ण वे हैं जिन्हें संबंधित समूह (मोटरसाइकिल) के लिए चुना जाना चाहिए। उदाहरण के लिए, यदि हम 3 मास्क को मारते हैं और 10 मोटरसाइकिल का चयन करना चाहते हैं, तो हमें पासवर्ड के 6 वें स्थान के लिए "J" प्रतीक लेना चाहिए।

अब इस बारे में कि हमें मास्क का चयन कैसे करना है।

आप देख सकते हैं कि यह एक ही मुखौटा एक सेल उगता है क्योंकि यह इसकी संख्या में वृद्धि के साथ बढ़ता है। यानी मास्क नंबर 2, मास्क नंबर 1 के अलावा और कोई नहीं है, एक स्थिति को स्थानांतरित कर दिया गया है। मास्क पासवर्ड के 3 और 4 पदों पर निर्भर करता है। आप यथोचित रूप से पूछ सकते हैं: "यह 4 स्थितियों पर कैसे निर्भर करेगा, अगर हमने अभी तक यह तय नहीं किया है कि दोनों में से कौन से अक्षर को स्थानापन्न करना है?", यह बहुत सरल है: यह केवल चरित्र पर निर्भर नहीं करता है, बल्कि पात्रों के समूह पर निर्भर करता है, आदि। ई। 0 और 1 - पहला समूह, 2 और 3 - दूसरा समूह, आदि (तालिका 5 देखें)। तीसरी स्थिति के प्रतीकों में एक ही समूह होता है, केवल इसमें एक प्रतीक होता है, क्योंकि कोई विषम वर्ण नहीं हैं: 0 - पहला समूह, 2 - दूसरा, आदि। इस समूह की संख्या तालिका 5 के पहले कॉलम में पाई जा सकती है।

अब स्वयं अंकगणित: आपको अभिव्यक्ति का मूल्यांकन करने की आवश्यकता है

{3} + {4} - 2 ,

जहाँ {3} और {4} क्रमशः संख्या 3 और 4 के लिए वर्णों के समूह के अंक हैं (तालिका 5 देखें)।

यदि यह 4 के एक से अधिक हो जाता है, तो हम पहले मुखौटा का चयन करते हैं, यदि 4n (n एक सकारात्मक पूर्णांक) से विभाजित होने का शेष 1 है, तो हम दूसरे मास्क का चयन करते हैं, यदि 2 - तीसरा, यदि 3 - चौथा।

अपने उदाहरण पर लौटते हुए, हमारे पास "

40 " के स्थान 3 और 4 थे।

4 - तीसरा समूह, 0 - पहला (तालिका 5 देखें)।

हमारे पास {3} + {4} - 2 = 3 + 1 - 2 = 2 है।

4n से विभाजित होने का शेष 2 है, जिसका अर्थ है कि हम मोटरसाइकिल के लिए 3 मास्क का चयन करते हैं।

इस प्रकार, 5 वीं मोटरसाइकिल के लिए हमारे पास पासवर्ड की 6 वीं स्थिति में प्रतीक "

9 " है।

अंतिम झटका

हम अंतिम चरण के साथ बचे हैं, अर्थात् 4 वें स्थान के लिए दो वर्णों में से एक का चुनाव। यहाँ एक अड़चन पैदा हुई ... मेरा दिमाग पहले से ही इसे स्पष्ट और स्पष्ट रूप से समझाने की कोशिश कर रहा था। यह व्याख्या नहीं करता ...

सामान्य तौर पर, देखो।

तालिका 7. 4 पासवर्ड पदों के लिए चरित्र चयन

तालिका 7. 4 पासवर्ड पदों के लिए चरित्र चयनआइए 4 मास्क में से किसी को देखें, उदाहरण के लिए, पहले, इसके बैंगनी भाग पर। प्रतीक हैं, जैसा कि यह दो में रखा गया था: वायलेट, वायलेट के नीचे, दाईं ओर शिफ्ट, फिर से 2 वायलेट एक दूसरे के नीचे, बाएं शिफ्ट, फिर से 2 वायलेट एक दूसरे के नीचे और इसी तरह। तो, आइए कल्पना करें कि इस समूह में प्रत्येक पहला चरित्र एक से मेल खाता है, और प्रत्येक सेकंड में दो। पहला मुखौटा ऊपर से नीचे की ओर देखना: 1, 2, 1, 2, 1, 2 ... दूसरे से यह होगा: 2, 1, 2, 1, 2, आदि। सार, मुझे आशा है, स्पष्ट है। ये इकाइयाँ और ड्यूज़ किसके लिए हैं? लेकिन क्या। हमारे उदाहरण में, हम 0 और 1 से चौथे स्थान पर एक चरित्र का चयन करते हैं (मुझे याद है कि हमारे पास "

40 " अक्षर 3 और 4 हैं; 4 हमेशा स्वयं होंगे, लेकिन 0 अभी तक अंतिम नहीं है: यह 0 या 1 हो सकता है (देखें) तालिका 5))। हम यह भी जानते हैं कि हमारे पास तीसरा मुखौटा है (हमने ऊपर की अभिव्यक्ति की गणना की है)। इसलिए, हम 3 मुखौटे को देखते हैं और इसे हमारे समूह (0 और 1) में पाते हैं - यह ऊपर से पहला है। वह, जैसा कि हमने अभी गणना की है, एक से मेल खाती है, इसलिए हम इस समूह से पहला चरित्र लेते हैं, अर्थात्। "

0 "।

स्वच्छता के लिए एक और उदाहरण पर विचार करें: हम दूसरे मास्क के साथ काम करते हैं और C और D. से 4 की स्थिति के लिए प्रतीक का चयन करते हैं। हम 2 मास्क को देखते हैं: C और D बैंगनी ऊर्ध्वाधर ब्लॉक में दूसरे हैं, इसलिए हम दूसरे प्रतीक का चयन करते हैं, अर्थात्। "

डी "।

अंत में

एक क्षुधावर्धक के लिए, हमने 8 वें स्थान को छोड़ दिया।

xxxx xxx एमयहां सब कुछ बहुत स्पष्ट है - यह एक चेकसम है। पहले सात पदों में से प्रत्येक को बदलना किसी तरह से प्रभावित करता है। दुर्भाग्य से, मैं इसकी गणना के लिए एल्गोरिदम नहीं दे सकता। और उन्होंने काम के तंत्र को स्पष्ट करने पर बहुत अधिक समय मारा, इसके अलावा और भी सिद्धांत होगा। हां, और मुझे डर है कि लेख पहले ही अशोभनीय आयामों तक फैल गया है। तो बस इस तथ्य के लिए ले लो कि एक चेकसम है, जो किसी तरह से पासवर्ड के पहले सात पदों पर निर्भर करता है।

एक निष्कर्ष के बजाय

मैं आपको बधाई देता हूं, आप एक असली नायक हैं, अगर आप वास्तव में इस जगह पर पढ़ते हैं और कुछ और समझते हैं;)

यह कागज पर सब कुछ समझाने के लिए बहुत मुश्किल हो गया और यह असंगत बकवास हो गया, लेकिन वास्तव में सिद्धांत काफी आसान है यदि आप थोड़ा सोचते हैं और इसे समझने की कोशिश करते हैं। मैंने पूरी कोशिश की कि मैं सब कुछ बेहद सरल और स्पष्ट रूप से दिखा सकूं। मुझे उम्मीद है कि कम से कम यह हुआ। यदि आपके लिए कुछ स्पष्ट नहीं है, तो टिप्पणियों में प्रश्न पूछें - मैं जवाब दूंगा।

यह लेख किसके लिए है और इसकी आवश्यकता किसे है?

यहां प्रस्तुत एल्गोरिदम व्यवहार में एन्क्रिप्शन की मूल बातें समझने में मदद करेगा, और वास्तव में लोगों के हित को संतुष्ट करेगा: "यह कैसे काम करता है?" और यह भी, मुझे उम्मीद है, उन लोगों के लिए लेख पढ़ना दिलचस्प होगा जो सेगा पर अपने पसंदीदा 16-बिट दौड़ के समय के लिए उदासीन हैं।

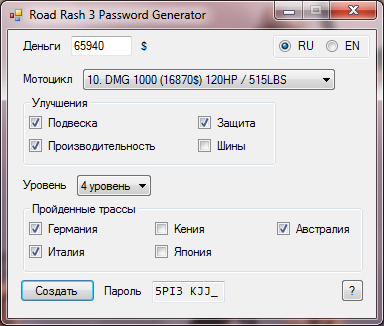

और अंत में, एक छोटा सा बोनस। अगर कोई अचानक खेलना चाहता है तो ब्लाइंड पासवर्ड जनरेटर।

डाउनलोडडाउनलोड 2डाउनलोड 3

डाउनलोडडाउनलोड 2डाउनलोड 38 अक्षर, जैसा कि आप, मुझे उम्मीद है, पहले ही ऊपर पढ़ चुके हैं, नहीं, लेकिन जल्दी से मैन्युअल रूप से छांटना इसके लिए अधिकतम 32 विकल्प मुश्किल नहीं होंगे।

PS कंप्यूटर पर सेगा खेलने के लिए, आपको एक एमुलेटर (मैं WGens का उपयोग करता हूं) और गेम रम की आवश्यकता है। बिना किसी समस्या के सब कुछ इंटरनेट पर है।

पीपीएस ने 2018 फीफा विश्व कप की मेजबानी के अधिकार को जीतने पर सभी रूसियों और हमारे पड़ोसियों को बधाई दी!

आपका ध्यान के लिए धन्यवाद और आपको जल्द ही ह्रोब के खुले स्थानों में देखा जाएगा!