परिचय

जैसा कि अंग्रेजी-रूसी शब्दकोश हमें बताता है, ज़ीउस का अनुवाद ज़्यूस, थंडरर के रूप में किया जाता है, जो प्राचीन ग्रीक पैंशन का मुख्य देवता है। 2007 में अपने सृजन ज़ीउस को वापस बुलाते हुए, ट्रोजन के अज्ञात लेखक ने कुछ दायित्वों को बनाया, उसे होने के लिए बाध्य किया, यदि मुख्य नहीं, तो कम से कम पहले में से एक, और मुझे मानना होगा, उसने पूरा किया और यहां तक कि इन दायित्वों को पार कर लिया।

ज़ीउस-ट्रोजन इंटरनेट पर और यहां तक कि पिछले कुछ वर्षों में भी पौराणिक बन गए हैं। ट्रोजन्स में से कोई भी इस तरह के हिंसक रंग में नहीं खिलता है, यह एक के रूप में व्यापक रूप से नहीं फैलता है, और कवरेज की चौड़ाई के मामले में, ज़ीउस कुख्यात किडो / कन्फर्म कीड़ा के पीछे नहीं है।

प्रारंभ में, ज़ीउस को बंस्की ट्रोजन के रूप में तैनात किया गया था, अर्थात्, एक कार्यक्रम जो किसी तरह से पीड़ित के कंप्यूटर में प्रवेश करता है और गोपनीय जानकारी को उसके मालिक को हस्तांतरित करता है - लॉगिन, पासवर्ड, क्रेडिट कार्ड नंबर, सीवीवी 2 / सीवीसी 2 कोड, और इसी तरह। लेकिन समय के साथ, कॉर्पोरेट डेटा को चुराने, निष्पादन योग्य फ़ाइलों को संक्रमित करने, स्पैम भेजने और इतने पर संशोधन दिखाई देने लगे।

मैं आपको उस व्यवसाय योजना के बारे में थोड़ा बताऊंगा जिसका उपयोग ज़ीउस के साथ काम करते समय किया जाता है। लेखक ज़ीउस (या लेखक) कई वर्षों से अपने दिमाग की उपज का ध्यानपूर्वक विस्तार और सुधार कर रहा है, लेकिन इस आदमी को ट्रोजन को स्वयं वितरित नहीं करने की समझदारी है - वह अधिक या कम स्पष्ट निर्देशों के साथ सभी के लिए संशोधित संस्करण बनाने के लिए कंस्ट्रक्टर बेचता है, आप भी खरीद सकते हैं और उन। समर्थन करते हैं। लेकिन एक नियंत्रण केंद्र के रूप में डेडिकोव की खोज, एक ट्रोजन का निर्माण और वितरण - एक ग्राहक, प्राप्त क्रेडिट कार्ड नंबर का प्रसंस्करण, किसी भी कम-बौद्धिक "शकोलोटा" द्वारा किया जाता है।

इस तरह का सबसे उदाहरण उदाहरण है, रूस के छात्रों के एक समूह के संयुक्त राज्य अमेरिका में अक्टूबर 2010 की शुरुआत में हिरासत में रखा गया था, जो अपने अपरिवर्तनीय लालच और मूर्खता के कारण सबसे अधिक जल गए थे। यहाँ उनके नाम हैं: इल्या कारसेव, क्रिस्टीना इज़ेकोवा, सोफिया डिकोवा और उनके जैसे अन्य।

यहां से ले

गए । हालांकि, पूरे शकोलोटा आश्चर्यजनक रूप से सस्ते में बंद हो गए - सभी को एक साल से कम जेल और एक दयनीय मौद्रिक जुर्माना दिया गया, हालांकि संयुक्त राज्य में आप ऐसे अपराधों के लिए 40 साल तक बैठ सकते हैं।

हालांकि यह ध्यान दिया जाना चाहिए कि लेखक ज़ीउस ने मौजूदा बड़े बॉटनेट के काम में सक्रिय रूप से भाग लिया, जाहिरा तौर पर उन लोगों के ढांचे के भीतर। उपयोगकर्ता समर्थन, क्योंकि वह अपने दिमाग की उपज के उपयोग की सिफारिशों में लिखता है कि जिस डिडक्शन पर एडमिन को स्पिन करना चाहिए वह पर्याप्त शक्तिशाली होना चाहिए, विशिष्ट कॉन्फ़िगरेशन निर्देशों के साथ।

हाल ही में, ज़ीउस ने अभी तक एक और हमला किया - क्रिसमस से पहले किसी ने क्रिसमस ग्रीटिंग कार्ड भेजे, माना जाता है कि व्हाइट हाउस से, अमेरिकी सरकारी एजेंसियों को। जब लिंक पर क्लिक करते हैं या संलग्न फाइल को खोलते हैं, तो ज़ीउस ने वर्ड, एक्सेल, पीडीएफ फाइलों के लिए हार्ड ड्राइव को स्कैन किया और उन्हें बेलारूस में एक सर्वर पर भेज दिया।

सामान्य तौर पर, ज़ीउस से बहुत सारे धागे पूर्व सोवियत संघ के देशों की ओर ले जाते हैं, जो संदेह का कारण देता है कि वह रूस या यूक्रेन से आया था, जो बाद में पुष्टि की गई थी, क्योंकि सूत्रों और काम के निर्देशों में टिप्पणी रूसी में लिखी गई थी। और ज़ीउस सर्वर जीयूआई में केवल दो भाषाएँ थीं - अंग्रेजी और रूसी।

अवसरों

यहाँ लेखक ने ज़ीउस विशेषताओं के बारे में जो कुछ लिखा है वह थोड़ा सा है:

-भाषा और आईडीई प्रोग्रामिंग:

दृश्य C ++ (वर्तमान संस्करण 9.0)। कोई अतिरिक्त पुस्तकालयों का उपयोग नहीं किया जाता है (crtl, mfc, आदि)।

-समाप्त ओएस:

XP / Vista / सात, साथ ही 2003 / 2003R2 / 2008 / 2008R2। विंडोज x64 के तहत काम भी शामिल है, लेकिन केवल 32-बिट प्रक्रियाओं के लिए। इसके अलावा, "टर्मिनल सर्वर" के सक्रिय सत्र के दौरान बॉट का पूर्ण कार्य संरक्षित है।

- कार्रवाई का सिद्धांत:

बॉट WinAPI के अवरोधन पर आधारित है, रिंग 3 (उपयोगकर्ता मोड) में splicing करके, प्रत्येक उपयोगकर्ता प्रक्रिया में (DLL का उपयोग किए बिना) अपने कोड की एक प्रति लॉन्च करके।

स्थापना प्रक्रिया:

फिलहाल, बीएसी मुख्य रूप से विस्टा / सेवन के तहत चलने पर केंद्रित है, यूएसी सक्षम होने के साथ, और स्थानीय विभाजन का उपयोग किए बिना। इसलिए, बॉट को न्यूनतम उपयोगकर्ता विशेषाधिकारों (अतिथि उपयोगकर्ता सहित) के साथ काम करने के लिए डिज़ाइन किया गया है, और इसलिए बॉट हमेशा एक उपयोगकर्ता (जिसमें बॉट स्थापित किया गया था) के सत्रों के भीतर काम करता है। ओएस में प्रत्येक उपयोगकर्ता के लिए बॉट स्थापित किया जा सकता है, जबकि बॉट एक-दूसरे के अस्तित्व के बारे में नहीं जानते होंगे। स्थापना के बाद, बॉट उपयोगकर्ता के होम डायरेक्टरी में अपनी कॉपी बनाता है, यह प्रति वर्तमान उपयोगकर्ता और ओएस से जुड़ी होती है, और इसे किसी अन्य उपयोगकर्ता में नहीं चलाया जा सकता है, या ओएस भी कम हो सकता है। बॉट की मूल प्रति (स्थापना के लिए प्रयुक्त) स्वचालित रूप से हटा दी जाएगी, स्थापना की सफलता की परवाह किए बिना।

को सुरक्षित रखें:

प्रत्येक उपयोगकर्ता और बॉटनेट के लिए बॉट द्वारा बनाई गई सभी ऑब्जेक्ट्स (फ़ाइलें, म्यूटेक्स, रजिस्ट्री कुंजी) के अद्वितीय नाम। स्थापित बॉट को दूसरे ओएस या उपयोगकर्ता से लॉन्च नहीं किया जा सकता है। बॉट स्थापित करने के लिए उपयोग किया गया कोड नष्ट हो गया है। फिलहाल, बॉट फाइलें WinAPI के माध्यम से छिपाई नहीं जा सकतीं, क्योंकि एंटीवायरस उपकरण बहुत आसानी से ऐसी फाइलें ढूंढते हैं, और आपको बॉट के स्थान को सटीक रूप से निर्धारित करने की अनुमति देते हैं। ऑटो-अपडेट बॉट, रिबूट की आवश्यकता नहीं है। बॉट फ़ाइलों की अखंडता की निगरानी।

उपयोगकर्ता कार्यक्रमों से महत्वपूर्ण डेटा प्राप्त करना:

एफ़टीपी ग्राहकों से लॉग इन नाम: फ्लैशएफएक्सपी, क्यूटफ़टीपी, कुल कमांडर, डब्ल्यूएसएफटीपी, फाइलज़िला, एफएआर मैनेजर, विनएससीपी, एफ़टीपी कमांडर, कोरफ़टीपी, स्मार्टफ़टीपी। कुकीज़ एडोब (मैक्रोमीडिया) फ्लैश प्लेयर। कुकीज़ wininet.dll, मोज़िला फ़ायरफ़ॉक्स। Windows प्रमाणपत्र संग्रह से आयात प्रमाणपत्र। और उनके आगे की ट्रैकिंग। कीबोर्ड ट्रैकिंग।

मैं लेखक ज़ीउस के कथनों के बारे में कुछ टिप्पणी करूँगा: मेरे लिए आया संस्करण एमएस विज़ुअल स्टूडियो 10.0 का उपयोग करके लेखक के कंप्यूटर पर संकलित किया गया था, इसलिए टिप्पणी फ़ाइल कुछ पुरानी है। लेखक ने उस उपयोगकर्ता के लिए छत के फेल्ट्स को अपडेट करने की जहमत नहीं उठाई, जिन्हें उसने कुछ और बेचा था।

कार्रवाई के सिद्धांत के बारे में - लेखक ने ड्राइवरों को लिखने, विशेषाधिकारों और अन्य बूट-टाइम चिप्स को परेशान नहीं करने का फैसला किया, जो हाल ही में वायरस लेखकों के साथ बहुत लोकप्रिय हैं, और संयोग से नहीं - यह पुराने स्कूली शिक्षा बहुत न्यायसंगत है, क्योंकि पूरे परिवार पर बॉट बेहद काम करता है विंडोज ऑपरेटिंग सिस्टम, यह एक अतिथि खाते के तहत भी कार्यात्मक है, और एंटीवायरस द्वारा जलाए जाने की सबसे छोटी संभव संभावना है। इसके अलावा, "हॉट पैच" तकनीक का समर्थन करने के लिए XP SP2 के रिलीज़ होने के बाद, प्रत्येक फ़ंक्शन के लिए प्रस्तावना को लगातार 5 बाइट्स लंबे समय तक बनाया गया था, जिससे ज़ीउस को बीवेंजाइन डिस्सेम्बलर को इसके साथ खींचने से बचाया गया था, और इससे निश्चित रूप से ट्रोजन को फायदा हुआ। लेखक के लिए ज़ीउस डिस्सेम्बलर को कहता है "बल्कि बोझिल, यद्यपि सार्वभौमिक।"

अड़चन यह है कि ट्रोजन का क्लाइंट प्रोग्राम प्रत्येक उपयोगकर्ता प्रक्रिया में खुद को निर्धारित करता है, और इसका उपयोग इसका पता लगाने के लिए किया जा सकता है। उदाहरण के लिए, यह निर्धारित करने की तकनीक है कि क्या किसी दिए गए प्रक्रिया को संक्रमित किया जाता है, क्लाइंट बॉट द्वारा स्वयं बनाया जाता है जब एक विंडो खींचने के लिए अंतर्निहित vnc सर्वर चल रहा होता है - यह देखने के लिए जांचता है कि क्या प्रक्रिया में एक विशेष नाम के साथ एक म्यूटेक्स बनाया गया है। यदि बनाया गया है, तो यह प्रक्रिया संक्रमित है। लेकिन क्लाइंट प्रोग्राम के प्रत्येक उदाहरण के लिए नाम सबसे अधिक संभव है, इसलिए एंटीवायरस को नियमों में धकेलना इतना आसान है। यहाँ कुछ और रोचक पंक्तियाँ हैं: "जब स्थापित करते हैं, तो बॉट उपयोगकर्ता की होम डायरेक्टरी में इसकी प्रतिलिपि बनाता है। फिलहाल, बॉट फाइलें WinAPI के माध्यम से छिपी नहीं हैं", जो हमें इस विशेष बॉट का पता लगाने का एक शानदार तरीका देता है। और सामान्य तौर पर - उपयोगकर्ता के होम डायरेक्टरी के मूल में कोई भी संदिग्ध फ़ाइलें नहीं होनी चाहिए! विशेष रूप से प्रदर्शन किया, यह अजीब है कि एंटीवायरस इसके बारे में नहीं जानते हैं।

सामान्य तौर पर, ज़ीउस के इस संस्करण के लिए वितरण योजना काफी आदिम है - उपयोगकर्ता स्पैमर के ईमेल में या संक्रमित पीडीएफ दस्तावेज़ के माध्यम से आए लिंक का अनुसरण करता है और ज़ीउस इंस्टॉलर प्रोग्राम लॉन्च करता है, जो प्रत्येक व्यक्ति के लिए वायरस को एक अद्वितीय सिफर के साथ एन्क्रिप्ट करता है, जिसके बाद इंस्टॉलर नष्ट हो जाता है और वायरस होता है केवल इस उपयोगकर्ता के तहत दिए गए कंप्यूटर पर निष्पादित किया जा सकता है। नेटवर्क स्कैनिंग के माध्यम से, फ्लैश ड्राइव और अन्य नए सामान के माध्यम से कोई प्रसार नहीं। यह सब निश्चित रूप से ट्रोजन के प्रसार को सीमित करता है, लेकिन यह एंटीवायरस के लिए बहुत अधिक प्रतिरोधी बनाता है, जो कि ज़ीउस के वितरण की डिग्री को देखते हुए, उचित से अधिक है।

"उपयोगकर्ता कार्यक्रमों से महत्वपूर्ण डेटा प्राप्त करना" के बारे में - यह सच है, इस तरह की कार्यक्षमता है। सच है, लेखक यह लिखना भूल गया कि वर्तमान संस्करण में क्यूटफ़टीपी पासवर्ड क्रैकर को टिप्पणी की गई है, अर्थात, यह निर्माण में नहीं आता है, इस तथ्य को देखते हुए कि यह अभी तक पूरा नहीं हुआ है, और डब्ल्यूडब्ल्यूटीटीपी के लिए पासवर्ड डिक्रिप्शन बिल्कुल भी लागू नहीं किया गया है, जो सॉर्स की टिप्पणियों में परिलक्षित होता है, लेकिन ये सभी trifles हैं। ) यह अजीब है कि लेखक ने आईसीक्यू, स्काइप पासवर्ड से परेशान नहीं किया, सोशल नेटवर्क से पासवर्ड को बचाया। नेटवर्क, आदि, अन्य ट्रोजन खुशी से इस सारे डेटा को चुरा लेते हैं। जाहिरा तौर पर, कई पासवर्ड डिक्रिप्शन एल्गोरिदम रिवर्स इंजीनियरिंग विधियों, यानी, डिस्सैम्ड द्वारा प्राप्त किए गए थे। वैसे, लेखक ब्राउज़रों के बीच Google क्रोम का उल्लेख नहीं करता है, अचानक उसका ट्रोजन डेटा नहीं लूटता है, इसलिए संभवतः Google से ब्राउज़र का उपयोग करना सबसे अच्छा है, हालांकि मैंने इस मुद्दे की जांच नहीं की है।

ठीक है, जैसा कि उपरोक्त सभी से स्पष्ट है - ज़ीउस असामान्य रूप से व्यापक, अच्छी तरह से बनाया, स्थिर और काम में गुप्त है, यह आसानी से विभिन्न नए कार्यों के लिए अनुकूल है, अन्य बातों के अलावा, यह 64-बिट सहित विंडोज ऑपरेटिंग सिस्टम के विशाल बहुमत के तहत काम करता है। सब सब में, सिर्फ एक अनोखा उत्पाद।

और अंत में, इस प्रसिद्ध ट्रोजन का स्रोत कोड नेटवर्क पर लीक हो गया, अर्थात, इसका निर्माता अपने कानून-समर्थक सहयोगियों-प्रोग्रामर के समान ही रेक पर हो गया: कुछ खरीदारों ने छत के तारों को खो दिया, छत को जानबूझकर नेटवर्क में सोर्सा डाल दिया, इसलिए हर कोई अंदर से मैलवेयर से परिचित होने का अवसर मिला, इसलिए बोलने के लिए।

के विश्लेषण

जैसा कि आप जानते हैं, कोड लेखन सहित सॉफ्टवेयर विकास, एक बहुत ही रचनात्मक कार्य है, एक समान मानकों और अच्छी तरह से ट्रोडेन मार्ग नहीं हैं, एक बार और यह एक खेल की तरह है, जब हर महान एथलीट समय के साथ-साथ अपनी खुद की खेल शैली विकसित करता है, एक बढ़िया कला के रूप में; जब मास्टर के चित्रों को साहित्य की तरह एक विशेषता जोर द्वारा पहचाना जा सकता है, उदाहरण के लिए, अगर एक छोटा लड़का नॉनहूमन के चंगुल में गिर गया - यह लुकेनेंको है, और यदि सभी लोग मर गए और नायक अपराध की जांच करता है, तो शहरों के खंडहर के माध्यम से चल रहा है - यह illipe डिक। तो यह सॉफ्टवेयर के स्रोत कोड और साथ के विवरण के साथ है - प्रत्येक पेशेवर प्रोग्रामर की अपनी विशिष्ट शैली है, जो उनके लेखक के बारे में बहुत कुछ कह सकती है। और कोई भी कॉर्पोरेट टेम्प्लेट, जैसे कि कोड के स्टाइलाइजेशन पर डॉक्यूमेंट्स, चारित्रिक भाषा के निर्माण का उपयोग, और इसी तरह, कोड के लेखक को उसकी शैली को बदलने से रोक सकता है, क्योंकि यह पहले से ही अवचेतन में, मस्तिष्क के अवचेतन में है। इसलिए मैं कोशिश करूंगा कि ज़ीउस ट्रोजन के स्रोत कोड का विश्लेषण करके, उसके लेखक के बारे में कुछ जानने की कोशिश की जाए।

सोर्सा पर पहली नज़र में, उनकी अत्यंत स्पष्ट संरचना हड़ताली है, जो सॉफ्टवेयर विकास में लेखक के महान अनुभव को इंगित करता है। किसी भी संस्करण नियंत्रण प्रणाली के कोई निशान ध्यान देने योग्य नहीं हैं, और यह एक बार फिर इस धारणा की पुष्टि करता है कि यह उनके निर्माता से एक स्रोत रिसाव नहीं था, और नेटवर्क का एक पैकेट कुछ क्लाइंट को बेचा गया था। आखिरकार, लेखक 4 साल तक काम करने में कामयाब रहा और स्रोत नियंत्रण के बिना संस्करण 2.0.8.9 पर जीवित रहा।

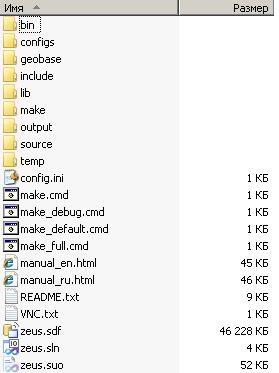

शुरू करने के लिए, मैं यह नोट करना चाहूंगा कि ज़ीउस पैकेज खुद, जो मेरे हाथों में गिर गया, में कई मॉड्यूल शामिल हैं:

आम - सभी परियोजनाओं के लिए आम फाइलें, जिनमें काम के लिए आवश्यक अधिकांश सार शामिल हैं, जैसे कि मेमोरी मैनेजर, स्ट्रिंग्स के साथ काम करना, फाइल सिस्टम, प्रक्रियाएं, थ्रेड्स, सिंक्रनाइज़ेशन ऑब्जेक्ट्स, और बहुत कुछ। सामान्य तौर पर, अत्यंत उपयोगी और आवश्यक बुनियादी सेवाओं का एक सेट।

क्लाइंट - वायरस क्लाइंट स्वयं या बॉट, जो पीड़ितों के कंप्यूटर पर प्रवेश करता है और व्यवस्थित करता है। सबसे बड़ा कोड यहां स्थित है, क्योंकि ट्रोजन को बहुत कुछ करने में सक्षम होने की आवश्यकता है।

बिल्डर - "क्लाइंट" निर्देशिका के संकलित सामग्री के आधार पर वायरस क्लाइंट के नए संस्करणों का निर्माता

bcserver - Dedik पर काम करने के लिए एक सर्वर, जिससे बॉट कनेक्ट होंगे।

सर्वर [php] - बॉटनेट प्रबंधन के लिए वेब इंटरफ़ेस।

ज़ीउस परियोजना का उपयोग करता है कि बिन कुछ 3 3rdy हैं। अन्य सभी तृतीय-पक्ष घटकों को zeus API के तहत फिर से लिखा गया था, जैसे vnc, BeaEngine इंजन पर एक disassembler। इस डायरेक्टरी में फेसम, php, 7zip, upx शामिल है।

पहली चीज जिसने मेरी आंख को पकड़ा वह बिल्ड सिस्टम था। हालाँकि ज़ीउस विज़ुअल स्टूडियो 10 के तहत बनाया गया है, लेकिन बिल्ड सिस्टम php में लिखा गया है। यह एक बहुत ही असामान्य और शायद ही कभी सामना किया गया समाधान है, क्योंकि php पर एक बिल्ड सिस्टम का विकास विंडोज सिस्टम के लिए विशिष्ट नहीं है, और आमतौर पर किसी भी सिस्टम के लिए विशिष्ट नहीं है। यह इंगित कर सकता है कि लेखक ने एक तैयार-समान प्रणाली ली और अपने स्वयं के प्रयोजनों के लिए संशोधित किया। और वह कहाँ से मिल सकता है? केवल अपने पिछले या वर्तमान काम पर, और सबसे अधिक संभावना है कि उन्होंने इस प्रणाली के विकास में भाग लिया।

कोड लगभग पूरी तरह से सी में लिखा गया है, केवल जहां COM इंटरफेस का उपयोग किया जाता है, सी ++ अनिच्छा से उपयोग किया जाता है। हालांकि लेखक नियमित रूप से TODOshki लिखता है कि कुछ हिस्सों को COM का उपयोग करके फिर से लिखना होगा।

सभी कोड को अच्छी तरह से टिप्पणी की गई है, ऐसा लगता है कि सभी टिप्पणियां किसी तरह के स्व-दस्तावेजीकरण प्रणाली की शैली में लिखी गई हैं, जैसे कि जावाडॉक या क्यूटडॉक, लेकिन अधिक आदिम, जाहिरा तौर पर मालिकाना, जो बॉट के लेखक के पूर्व काम पर इस्तेमाल किया गया था। कोड में लगभग सभी टिप्पणियां रूसी में लिखी गई हैं, और यह बहुत ही सांकेतिक है, क्योंकि यह कहता है कि लेखक ने बड़ी अंतरराष्ट्रीय परियोजनाओं में काम नहीं किया, क्योंकि उनके पास राष्ट्रीय वर्णमाला में लिखी गई टिप्पणियों पर 100% प्रतिबंध है। Utf-8 में php कमेंट्स में, जब C कोड में जीत -1251 में टिप्पणी करता है। यह भी बहुत संभव है कि लेखक अच्छी तरह से अंग्रेजी नहीं बोलता है, जैसा कि पिछले पैराग्राफ में बताया गया है, उसने विदेशियों के साथ काम नहीं किया। सच है, यहां एक बाधा है - मैनुअल_एनएचटीएमएल फ़ाइल, जो अधिक या कम सभ्य अंग्रेजी भाषा में लिखी गई है, लेकिन शायद लेखक के पास एक सहायक है जो अंग्रेजी बोलता है। लेकिन एक बार फिर मैं दोहराता हूं - मुझे 99% यकीन है कि बिल्ड सिस्टम सहित सभी ज़ीउस का सी कोड एक व्यक्ति द्वारा लिखा गया था। 80% संभावना है कि उसी व्यक्ति ने व्यवस्थापक पैनल के php कोड को बोंटन के लिए लिखा था। टिप्पणियों के बारे में अधिक, उनमें से कई "इंटरनेट-बकवास" की शैली में वर्तनी त्रुटियों से भरे हुए हैं, जो लगभग 5 साल पहले फैशनेबल थे। जाहिरा तौर पर यह दर्शन किसी अज्ञात लेखक के सिर में मजबूती से अंकित था, क्योंकि वह इसे इतनी सक्रियता से इस्तेमाल कर रहा था।

एक बार फिर - मैं स्पष्ट रूप से पुष्टि करता हूं कि पूरे ज़ीउस सी कोड को एक व्यक्ति द्वारा लिखा गया था, हैकर्स की कोई भी टीम के बारे में नहीं, जो कि जासूसी डेवलपर्स के किसी भी स्थानांतरण के बारे में स्पाईइवाई डेवलपर्स जो मीडिया में हमसे बहुत डरे हुए थे, कोई सवाल नहीं है, सब कुछ इतना स्टाइलिस्ट और कार्यात्मक रूप से इतना स्पष्ट है यह सत्यापित और गणना की जाती है कि इससे पहले कि आप अंत तक कोड देखें, आप मोटे तौर पर कल्पना कर सकते हैं कि वहां क्या होगा।

एक अर्थ में, कोड ने मुझे भी प्रसन्न किया - कोई बड़ी टिप्पणी नहीं, कोई भी स्वरूपित टुकड़े नहीं, सब कुछ संक्षिप्त, स्पष्ट और सुंदर है, यह तुरंत स्पष्ट है कि कोड नियमित रूप से लेखक द्वारा समीक्षा की जाती है।

एक अन्य विशिष्ट विशेषता सिस्टम कॉल से कोड अमूर्तता की उच्च डिग्री है और सामान्य तौर पर, एक विशिष्ट ऑपरेटिंग सिस्टम के साथ काम करते हैं। लगभग सब कुछ जो संभव है, अलग-अलग प्रोग्राम मॉड्यूल में किया जाता है, जो कि C ++ में कक्षाओं की संरचना के समान एकल आर्किटेक्चर के अनुसार विकसित किए जाते हैं। सॉफ्टवेयर घटकों के एकीकरण का बहुत ही उच्च स्तर आश्चर्यचकित करने वाला है, उनमें से कई एक ही टेम्पलेट के अनुसार बनाए गए हैं, बेहद अलग कार्यक्षमता के बावजूद, जो कार्यक्रम के लेखक के उच्च व्यावसायिकता को इंगित करता है।

मुझे स्रोत फ़ाइलों में लाइनों की अक्सर-सामना किए गए बल्कि दर्दनाक लंबाई से थोड़ा आश्चर्य हुआ - अक्सर यह 200 वर्णों से अधिक होता है! एक तरफ, यह बताता है कि लेखक के पास कम से कम 24`` का एक मॉनिटर है, दूसरी तरफ यह अभी भी स्पष्ट नहीं है कि वह कैसे, उदाहरण के लिए, स्रोत कोड के विभिन्न संशोधनों के रूप में उपयोगिताओं का उपयोग करता है, 32 लाइनों के साथ लंबी लाइनों के साथ पर्याप्त नहीं होगा)।

कोड की समीक्षा करने के बाद, ज़ीउस घटना स्पष्ट हो गई - उच्च विश्वसनीयता, आसान मोडिफ़िबिलिटी और व्यापक वितरण, वर्तमान ऑपरेटिंग सिस्टम पर न्यूनतम निर्भरता: सब कुछ बहुत सरल है, ज़ीउस एक उच्च गुणवत्ता वाला उत्पाद कार्यक्रम है, जिसमें बुनियादी सेवाओं का एक विकसित सेट, कार्यान्वयन के लिए विचार-तंत्र, टीम के साथ बातचीत करना और बातचीत करना शामिल है। केंद्र। इसलिए, यह आश्चर्यजनक नहीं है कि वह सभी धारियों और कुलों के कंप्यूटर अपराधियों के साथ इतना लोकप्रिय हो गया, और, जाहिर है, अपने निर्माता को कम से कम $ 100,000 में लाया। हालांकि यह ध्यान देने योग्य है कि लेखक कई टिप्पणियों में शिकायत करता है कि उसके पास वायरस के कुछ घटकों पर परीक्षण करने के लिए कुछ भी नहीं है, उदाहरण के लिए, vnc में SetColourMapEntries और SEC_I_CONTEXT_EXPIRED, SEC_I_RENEGOTIATE में ssl। यह लेखक की कथित आय के साथ किसी भी तरह फिट नहीं है, हालांकि मास्को, जहां ट्रोजन के लेखक कथित रूप से रहते हैं, एक महंगा शहर है। सामान्य तौर पर, मुझे ऐसा लगता है कि अगर ज़ीउस आगे भी विकसित होता है, तो एक अज्ञात लेखक के सिर के लिए एक पुरस्कार की घोषणा की जाएगी, क्योंकि माइक्रोसॉफ्ट ने एक बार किदो कीड़ा के निर्माता के सिर के लिए $ 250,000 का इनाम देने की घोषणा की थी। लेखक के बारे में थोड़ा और - जाहिरा तौर पर यह लड़का अपनी पूर्व नौकरी छोड़ चुका है, कुछ प्रकार के संशोधन की तारीखों के लिए 4am, 12am और इसी तरह, संक्षेप में, वह समय जब किसी भी सभ्य डेवलपर को सुबह जाने के लिए सोने की जरूरत होती है काम करते हैं। उन्हें मुझ पर आपत्ति हो सकती है कि यह कंप्यूटर पर संभव है जहां विकास हुआ था कि गलत समय जानबूझकर सेट किया गया था? बकवास! लेखक शायद अपने विकास में कई कंप्यूटरों का उपयोग करता है, लेकिन समय के साथ आप बहुत ज्यादा नहीं खेलते हैं, कम से कम स्रोत भंडारण प्रणाली इसे पसंद नहीं करेंगे। , , , .

, , make_debug.cmd, . , , , . – , .

“source\builder\resources\«resources.aps” “zeus.sln” “C:\Users\jam3s\Desktop\Zeus\source\builder\resources\resources.rc”, , . , , , , “jam3s”, ! “nic”, “mike” , , , , - , . “” “c:\zeus”, . jam3s , , zeus , .

, back-connect , , , .

, :

— 28 35 , .

— - , .

— 90% , 80% -

— .

— jam3s.

उपसंहार

, , , , . zeus, , . , , vnc , , ? , zeus , – , .

-!