परिचय |

तोर |

टार्ज़न और मॉर्फ़िक्स | कम लागत का हमला |

टार्ज़न और मॉर्फ्मिक्स पर कम लागत का हमला |

सुरक्षित प्रणाली के निर्माण के सिद्धांत (निष्कर्ष)इस खंड में, हम टोर (मर्डोक और डेनज़िस 2005) में वर्णित लो कॉस्ट अटैक

8 को देखते हैं। कम लागत वाले हमले का अर्थ है कि एक हमलावर के सफल होने के लिए, यह नेटवर्क के केवल भाग का निरीक्षण करने में सक्षम है, उदाहरण के लिए, टोर नोड्स में से एक होने के लिए। मर्डोक और डेनज़िस ने कुछ समय के हमले के विकल्प के लिए टॉर भेद्यता को दिखाया, जो खतरे के मॉडल से परे नहीं है। उन्होंने इस दावे का खंडन किया कि वैश्विक निष्क्रिय पर्यवेक्षक की सहायता के बिना टॉर की गुमनामी का उल्लंघन नहीं किया जा सकता है।

मूल विचार कम विलंबता - समय के साथ सभी अज्ञात प्रणालियों के प्रतीत होने वाले अपरिहार्य प्रतिबंध का उपयोग करना है। हमले का उद्देश्य यह निर्धारित करना है कि वर्तमान में टोर चेन को व्यवस्थित करने के लिए किन नोड्स का उपयोग किया जाता है। सफल होने पर, यह टो एनोनिमिंग को जोरदार तरीके से हिट करेगा। लेखक वास्तविक प्रयोगों के परिणामों के साथ सैद्धांतिक गणना की पुष्टि करते हैं। और अंत में, वे निष्कर्ष निकालते हैं कि कम विलंबता वाले सभी अज्ञात नेटवर्क उनके हमले के अधीन हैं, जिनमें टार्ज़न और मॉर्फमिक्स शामिल हैं।

हमले का आइडिया

हमला इस तथ्य पर आधारित है कि छोटे विलंब के साथ सिस्टम स्ट्रीम में किसी भी देरी को शुरू करने का जोखिम नहीं उठा सकता है। इस प्रकार, पैकेट की अस्थायी विशेषताओं (समय के पैटर्न) को पूरे श्रृंखला में संग्रहीत किया जाता है। इस तथ्य के कारण हमला संभव हो गया कि टोर डेवलपर्स ने नेटवर्क पर एक वैश्विक निष्क्रिय पर्यवेक्षक की उपस्थिति को अविश्वसनीय माना। इस स्थिति पर विचार नहीं किया गया था और इसे खतरे के मॉडल में शामिल नहीं किया गया था। हालांकि, कम लागत वाले हमले ने डेवलपर्स के फैसले की गिरावट का खुलासा किया और दिखाया कि टॉर अभी भी कुछ समय के हमले के विकल्पों के लिए असुरक्षित है।

दरअसल, हमलावर नेटवर्क में सभी कनेक्शन नहीं देखता है। लेकिन कुछ भी उसे टोर नोड्स में से एक के रूप में कार्य करने से रोकता है और अपने और अन्य सभी नोड्स के बीच देरी को मापता है। इन देरी के ज्ञान का उपयोग करते हुए, कोई भी अप्रत्यक्ष रूप से उस ट्रैफ़िक की मात्रा का अनुमान लगा सकता है जो प्रत्येक नोड किसी भी समय प्रसारित करता है। इसके अलावा, सभी नेटवर्क कैच के लिए समय के साथ ट्रैफ़िक वॉल्यूम के वितरण की तस्वीर को जानना, तकनीक (डेनज़िस 2004) का उपयोग करना संभव है, काफी अच्छे अनुमान लगाने के लिए जिसके बारे में नोड्स समान विशेषताओं के साथ ट्रैफ़िक संचारित करते हैं। दूसरे शब्दों में, अनाम श्रृंखलाओं को प्रकट करें।

टॉर आर्किटेक्चर हमले के लिए अनुकूल है। टो नोड प्रत्येक कनेक्शन के लिए एक अलग बफर आवंटित करता है, बफर रॉबिन फैशन

* मोड में बफर प्रसंस्करण किया जाता है। यदि बफर में कोई स्ट्रीम नहीं है, तो इसे अनदेखा किया जाता है, अगले बफर की प्रोसेसिंग शुरू होती है। ध्यान दें कि प्रदर्शन कारणों से, मिश्रण को हटा दिया गया है। इस तरह से

- जब एक नया कनेक्शन स्थापित होता है;

- या मौजूदा कनेक्शन हटा दिया गया है;

- या जब वर्तमान कनेक्शन में ट्रैफ़िक बदलता है

टोर नोड में प्रति लोड (संचरित यातायात की मात्रा) में परिवर्तन होता है। यह अन्य नोड्स के लिए प्रतिक्रियाओं की गति को प्रभावित करता है जो पहले से ही हैं या केवल वर्तमान एक के साथ संबंध स्थापित करना चाहते हैं। उसी कारणों से, अन्य टोर नोड्स पर लोड भी बदलता है। यह पता चला है कि टोर नोड पर ट्रैफिक लोड में परिवर्तन इसके साथ जुड़े नोड्स के भार में परिलक्षित होता है। इसलिए, एक ही श्रृंखला के नोड्स में समय के साथ लोड वितरण के समान पैटर्न होंगे। ध्यान दें कि ट्रैफ़िक लोड में परिवर्तन न केवल ऊपर वर्णित तरीके से हो सकता है, बल्कि टोर नोड के आंतरिक कारणों के कारण भी हो सकता है, उदाहरण के लिए, सीपीयू लोड - ऐसे विलंब को ध्यान में नहीं रखा जाता है और हमले की प्रभावशीलता को कम कर सकता है।

हमला प्रतिभागियों

एक सफल हमले के लिए, एक हमलावर को सिर्फ टोर नेटवर्क क्लाइंट में से एक होना चाहिए। इस तरह के नोड को दुर्भावनापूर्ण (भ्रष्ट नोड) या जांच (जांच नोड) कहा जाता है।

हमला मॉडल

हमले के मुख्य चरण:

- दुर्भावनापूर्ण टोर नोड इन लिंक की देरी को मापने के लिए अन्य टोर नोड्स के साथ कनेक्शन स्थापित करता है।

- दुर्भावनापूर्ण टोर नोड कुछ समय के लिए इन सभी कनेक्शनों में देरी की निगरानी कर रहा है।

- विलंब माप का उपयोग प्रत्येक टोर नोड (टो नोड्स पर यातायात भार) द्वारा प्रेषित यातायात की मात्रा का अनुमान लगाने के लिए किया जाता है जिसके साथ दुर्भावनापूर्ण नोड जुड़ा हुआ है।

- यातायात के संस्करणों के ज्ञान के आधार पर, यातायात पैटर्न प्रदर्शित किए जाते हैं।

- जब कोई हमलावर सभी नोड्स के ट्रैफिक पैटर्न को जानता है, तो वह एक हमला कर सकता है (डेनज़िस 2004, लेविन एट अल। 2004)।

हमला और भी प्रभावी होगा यदि हमलावर उस सर्वर को नियंत्रित करता है जिससे टोर उपयोगकर्ता कनेक्ट होता है। चूंकि इस मामले में ट्रैफ़िक पैटर्न की पहचान करना आवश्यक नहीं है, इसलिए हमलावर स्वयं ट्रैफ़िक को संशोधित कर सकता है ताकि आसानी से पता लगाया जा सके। हमले का उद्देश्य: पीड़ित के ग्राहक नोड और पकड़े गए सर्वर के बीच का रास्ता खोजना। यह सिस्टम की अज्ञात क्षमता को एक नियमित प्रॉक्सी के स्तर तक कम कर देगा। नतीजतन, लेखक निष्कर्ष निकालते हैं कि हमला टार्ज़न और मॉर्फ्मिक्स सहित कम विलंबता प्रणालियों वाले सभी अज्ञात प्रणालियों के लिए प्रभावी होगा।

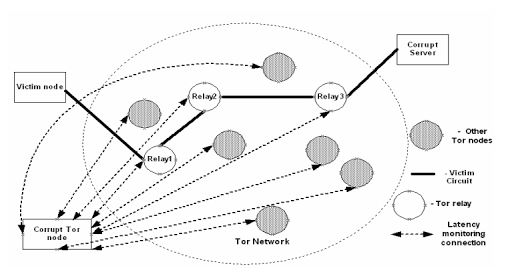

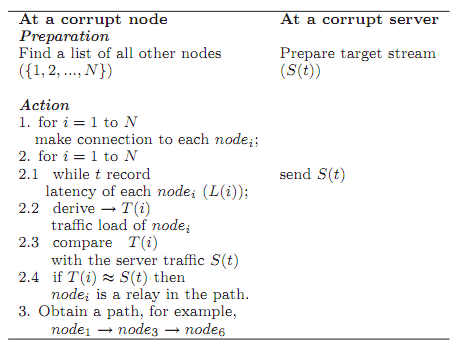

अगले भाग में, हम इस कथन को सत्यापित करेंगे और यह दिखाएंगे कि यह तभी सही है जब कुछ शर्तें पूरी हों। चित्र 5 में हमले का मॉडल दिखाया गया है, और तालिका 6 में इसका एल्गोरिथ्म दिखाया गया है।

चित्र 4. तोर पर कम लागत वाला समय हमला।

चित्रा 5. कम लागत के हमले के एल्गोरिथ्म।

अनुवादक नोटइस संदर्भ में

8 "कम लागत के हमले" एक उचित नाम है।

* परिचय में राउंड रॉबिन फैशन क्या है।