अच्छे दिन के पाठक।

हाल ही में, इस बारे में लगातार खबरें आई हैं कि कैसे लोग कुछ जादूई सेवाओं का उपयोग करके अपने चुराए हुए कंप्यूटर को ढूंढते हैं जो एक चांदी के थाल पर हमलावर के बारे में सारी जानकारी प्रस्तुत करते हैं।

यह मुख्य रूप से

यहां और

यहां वर्णित घटनाओं के बारे में

है , लेकिन उन लोगों के लिए जो अपने हाथों से सब कुछ करना पसंद करते हैं

(gentushnikov?), यहां अभी भी जानकारी

है ।

किसी कारण से, मुझे ऐसा लगा कि इस तरह के कार्यक्रमों की समीक्षा यहां की गई है, लेकिन खोज में कुछ भी वापस नहीं आया, और मैंने जनता को अद्भुत

प्री सर्विस के बारे में बताने का फैसला किया।

उन लोगों के लिए जो इसके बारे में जानते हैं, इसका उपयोग करते हैं, या कुछ अन्य मैं लेख के निष्कर्ष को पढ़ने का सुझाव देता हूं। समान उत्पादों के सभी उपयोगकर्ताओं के लिए ऊंटों के बारे में कुछ जानकारी है।उन लोगों के लिए जो विवरणों में रुचि रखते हैं - मैं एक बिल्ली के लिए पूछता हूं।

अपनी वेबसाइट पर इस सेवा के बारे में संक्षेप में और स्पष्ट रूप से:

प्रीति आपको हर समय अपने फोन या लैपटॉप पर नज़र रखने की सुविधा देती है और यह पता लगाने में मदद करती है कि वे गायब हो गए या चोरी हो गए। यह एक आसान खुला स्रोत विकास है, इसके अलावा, यह बिल्कुल मुफ्त है। वह सिर्फ काम करती है।

यह क्या है

Prey एक ऐसा प्रोग्राम है, जो कंप्यूटर / फोन पर चलते समय, चुपचाप बैठता है और चुप रहता है, और नुकसान के मामले में - मेजबान के संकेत पर, यह वर्तमान उपयोगकर्ता के कार्यों की चुपचाप निगरानी करना शुरू कर देता है (इसे कुछ व्यक्तित्वों की तुलना नहीं की जाएगी और "चोर" कहा जाएगा - शायद यह एक ऐसा व्यक्ति होगा आपको कैसे संपर्क करना है)। लेकिन पहले बातें पहले।

कुछ सामान्य शब्द:

- प्रीथ एक ओपन सोर्स प्रोजेक्ट है जो गितुब पर स्थित है

- सब कुछ मुख्य रूप से बैश पर लिखा गया है। पर्ल और पायथन मौजूद हैं

- यह परियोजना 2.5 वर्ष पुरानी है (पहली प्रतिबद्धता 18 फरवरी, 2009 को हुई थी)

- क्रॉस-प्लेटफ़ॉर्म क्लाइंट। आधिकारिक वेबसाइट पर, विंडोज के लिए संस्करण, लिनक्स (उबंटू के लिए एक अलग पैकेज), मैक ओएस, एंड्रॉइड मार्केट का एक लिंक डाउनलोड के लिए उपलब्ध है।

- वर्तमान संस्करण 0.5.3

इसके अलावा, मैं मैक के लिए संस्करण के आधार पर एक समीक्षा करूंगा, हालांकि, विंडोज और लिनक्स के लिए सब कुछ केवल इंस्टॉलर की उपस्थिति के संदर्भ में अलग है।

स्थापना

स्थापना शुरू करते समय, इसे दो कॉन्फ़िगरेशन विकल्पों को चुनने की पेशकश की जाएगी - अपने व्यक्तिगत खाते के माध्यम से काम करने के लिए, या सीधे मेल पर रिपोर्ट भेजें।

दूसरे विकल्प के बारे में अधिक बताने लायक है। यहां आपको URL को निर्दिष्ट करने की आवश्यकता है जो प्रोग्राम निर्दिष्ट अंतराल की उपस्थिति के लिए जांच करेगा, जैसे ही पृष्ठ चला जाता है - निगरानी शुरू करता है। बेशक, मेल भेजने के लिए एसएमटीपी विवरण निर्दिष्ट करें।

स्थापना के प्रकार को चुनने के बाद, खाता जानकारी दर्ज करना या preyproject.org (प्री + कंट्रोल पैनल के संस्करण में) और व्यवस्थापक पासवर्ड (रूट के रूप में चलाने की क्षमता के लिए) में दर्ज किया जाता है, स्थापना की जाती है। आगे मैक ओएस (और सुनिश्चित करने के लिए लिनक्स) यह क्रोन में बसता है:

*/20 * * * * /usr/share/prey/prey.sh > /var/log/prey.logयह स्थापना को पूरा करता है। प्रीनी का क्रोन में बसने के कारण एक छोटा सा दुष्प्रभाव है - यह स्थापित कार्यक्रमों की सूची में नहीं है, लेकिन यह एक प्लस है। हटाने टोकरी के माध्यम से नहीं होता है, लेकिन इंस्टॉलर की मदद से इंस्टॉलर के साथ शामिल होता है।

नियंत्रण कक्ष

मैंने स्टैंडअलोन मोड का उपयोग नहीं किया, इसलिए इसके साथ काम करने वालों के लिए, कृपया टिप्पणी में सदस्यता समाप्त करें कि वहां सब कुछ कैसे होता है।

इसलिए, नियंत्रण कक्ष में प्रवेश करने के बाद, हमें संलग्न उपकरणों के बारे में सामान्य जानकारी दिखाई जाती है, नया बटन जोड़ें (हालांकि जब आप उस पर क्लिक करते हैं तो वे स्थापना के दौरान डिवाइस को जोड़ने का सुझाव देते हैं) और समर्थक खाते का विनीत विज्ञापन। सामान्य तौर पर, कुछ भी अतिश्योक्तिपूर्ण नहीं है - सब कुछ संयम में है, सहज रूप से स्पष्ट है, और सबसे महत्वपूर्ण बात - केवल मुख्य चीज है।

फिर, जब आप किसी नाम पर क्लिक करते हैं, तो इस डिवाइस पर प्री कॉपी कंट्रोल पैनल खुलता है। चार टैब हैं जो डिवाइस के बारे में सेटिंग्स और जानकारी छिपाते हैं। बाईं ओर, थोड़ी सामान्य जानकारी चुपचाप लटकी हुई है, रिपोर्ट की एक सूची और एक डिवाइस रिलीज़ बटन।

दुर्भाग्य से, मेरे पास एक खाता नहीं है, और इसलिए कुछ कार्य मेरे लिए उपलब्ध नहीं हैं, लेकिन आप उनके बारे में पढ़ सकते हैं। लेख के अंत में मैं एक छोटी सूची दूंगा कि आप क्या कर सकते हैं यदि आप इनकार करते हैं। सशुल्क सदस्यता में उपलब्ध कार्य मैं तारांकन चिह्न के साथ चिह्नित करूंगा।

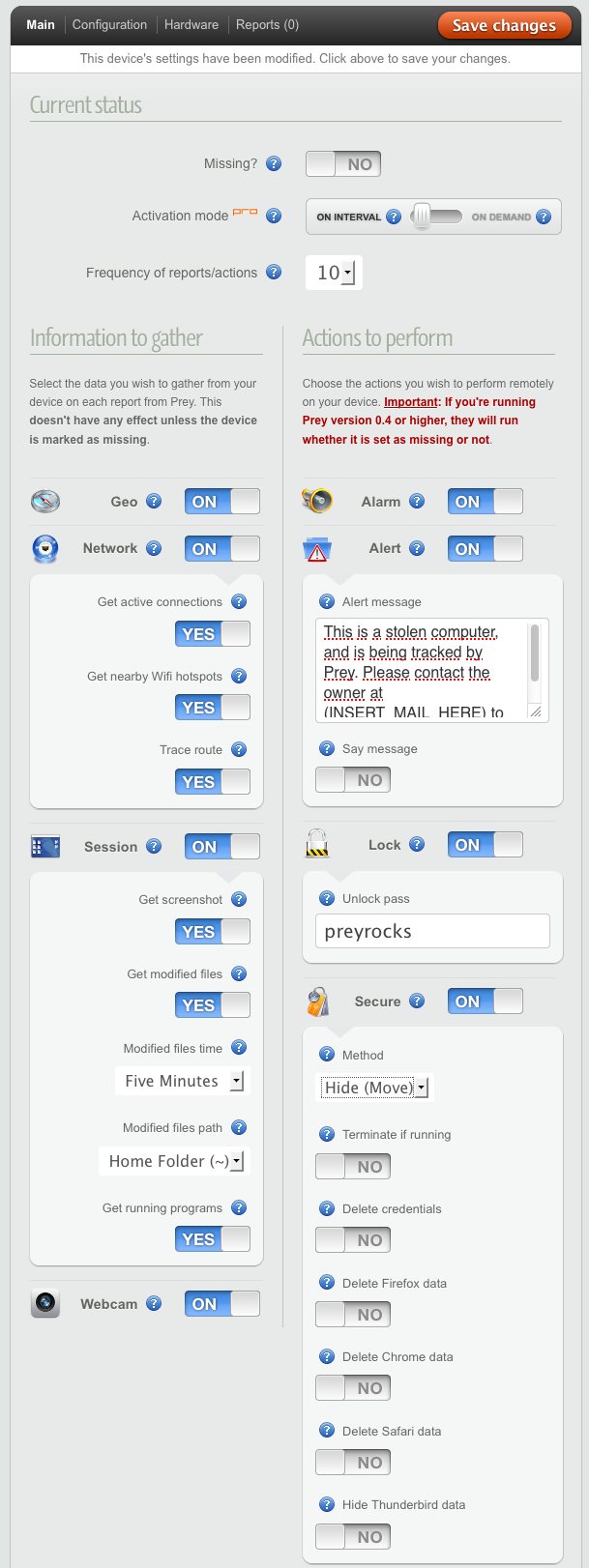

मूल सेटिंग्स

काफी बुनियादी सेटिंग्स हैं, सब कुछ समूहों में व्यवस्थित है।

बहुत ऊपर वर्तमान स्थिति के लिए सेटिंग्स हैं, जहां आप नुकसान की "रिपोर्ट" कर सकते हैं, अपडेट अंतराल को बदल सकते हैं, तुरंत एक रिपोर्ट का अनुरोध कर सकते हैं (*)।

इसके अलावा, सेटिंग्स को दो कॉलम में विभाजित किया जाता है: एकत्रित करने के लिए जानकारी, और प्रदर्शन करने के लिए क्रियाएं।

जानकारी एकत्र करने के लिए:

- वर्तमान स्थान के बारे में जानकारी। जियोआईपी या एकीकृत जीपीएस

- नेटवर्क जानकारी: सक्रिय कनेक्शन, वाई-फाई हॉटस्पॉट सूचना, अनुरेखण

- वर्तमान सत्र के बारे में जानकारी: स्क्रीनशॉट, चल रही प्रक्रिया, संशोधित फ़ाइलों के बारे में जानकारी: अवधि, निगरानी के लिए फ़ोल्डर

- कैमरा फुटेज

प्रदर्शन करने के लिए कार्य:

- हर 30 सेकंड में आवाज करें

- एक पाठ संदेश प्रदर्शित करें (जिसमें आप निर्देशांक या एक अल्टीमेटम निर्दिष्ट कर सकते हैं), इस संदेश को बोलें

- निर्दिष्ट पासवर्ड दर्ज करने से पहले डिवाइस को लॉक करें

- आप (वैकल्पिक रूप से) पासवर्ड, कुकीज़, फ़ायरफ़ॉक्स, सफारी, क्रोम, थंडरबर्ड प्रोफाइल को हटा या स्थानांतरित कर सकते हैं

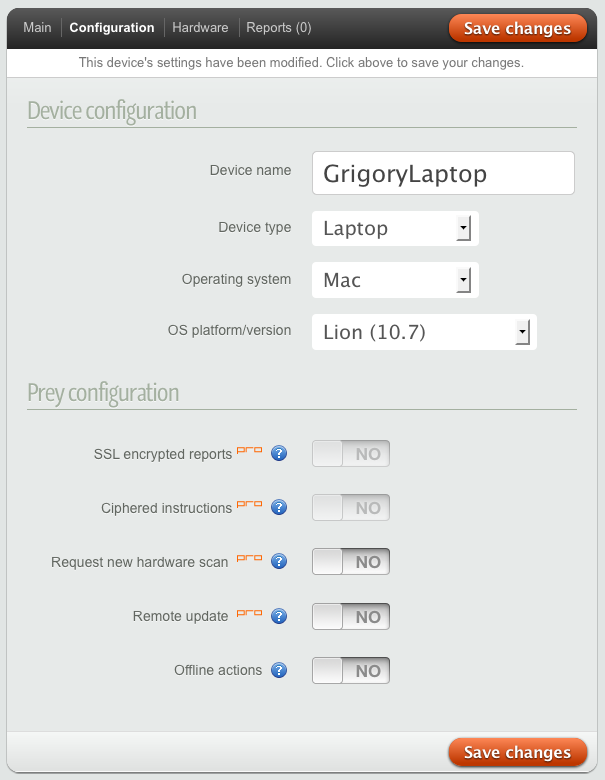

विन्यास

यहाँ नियंत्रण कक्ष और स्क्रिप्ट के लिए विन्यास है।

इसके अलावा, स्क्रिप्ट के लिए भी सेटिंग्स हैं:

- * रिपोर्ट एसएसएल पर प्रेषित की जाती हैं

- * निर्देश एन्क्रिप्ट करें। सर्वर से स्थानांतरित करते समय सुरक्षा के लिए स्पष्ट रूप से

- * समय-समय पर अपने कंप्यूटर के हार्डवेयर को स्कैन करें।

- * ऑटो अपडेट

- नवीनतम कॉन्फ़िगरेशन पर काम करने की क्षमता ऑफ़लाइन प्राप्त हुई

मैं ध्यान देता हूं कि प्रीति ने ओएस एक्स लॉयन को अपडेट नहीं देखा था - मुझे पेन बदलना था।

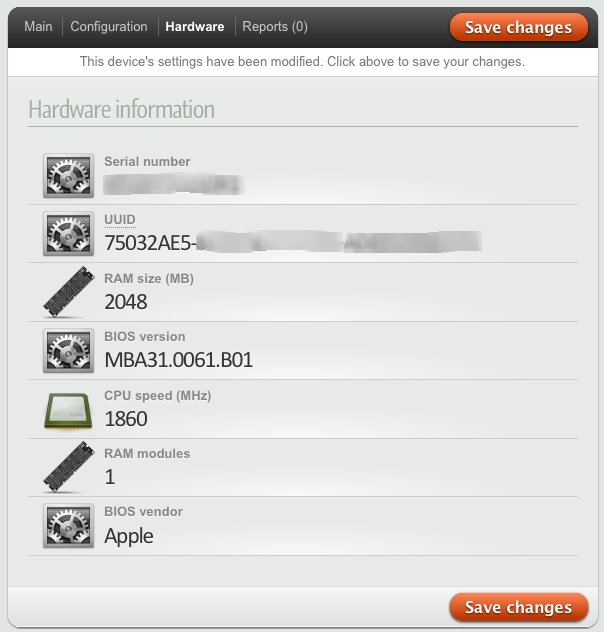

लोहा

बात करने के लिए कुछ भी नहीं है, सब कुछ बेहद सरल और स्पष्ट है।

तो हम सबसे दिलचस्प जगह पर पहुंचे, जिसके लिए सब कुछ शुरू किया गया था!

रिपोर्ट

रिपोर्ट में बहुत सारी विविध जानकारी है (हालांकि यह सब इस बात पर निर्भर करता है कि सेटिंग्स में क्या चुना गया था), इसलिए, हम उन सभी भागों का विश्लेषण करेंगे जो मुझे प्राप्त हुए थे।

रिपोर्ट देखने पर, बाईं ओर की जानकारी को आईपी (निजी, सार्वजनिक, प्रवेश द्वार) और मैक पते की जानकारी से बदल दिया जाता है।

रिपोर्ट की शुरुआत में, जिस हिस्से को गर्व से

लोकेशन के रूप में जाना जाता है, वहाँ डिवाइस के अनुमानित स्थान के साथ एक नक्शा होता है। कथित तौर पर, क्योंकि इस मामले में वह आधा किलोमीटर तक चूक गए थे।

नीचे एक अंतर्निहित कैमरे (यदि हो तो) और

चित्र और स्क्रीनशॉट में एक स्क्रीनशॉट है। मैं यहां दो कारणों से नहीं दिखाऊंगा - मुझे फोटो नहीं मिला, लेकिन स्क्रीन पर व्यक्तिगत जानकारी।

इसके अलावा उन लोगों के लिए पहले से ही जानकारी के ब्लॉक हैं जो कम या ज्यादा समझते हैं कि उनमें क्या लिखा गया है। मैं उन पर जल्दी से दौड़ूंगा और जानकारी के टुकड़े दूंगा, क्योंकि ज्यादातर फेरीवालों के लिए यह इतना स्पष्ट है कि यह कैसा दिखता है।

हेडिंग

अपटाइम के तहत

, सिस्टम के लिए अपेक्षित

अपटाइम डेटा है:

11:20 up 4 days, 11:52, 2 users, load averages: 0.21 0.42 0.39रनिंग प्रोग्राम्स के तहत हेडिंग सभी

रनिंग प्रोग्राम्स की एक सूची है:

USER PID %CPU %MEM VSZ RSS TT STAT STARTED TIME COMMAND

...

grigory 1212 0.0 0.9 2520340 19316 ?? S Sun02PM 0:04.65 .../MacOS/Terminal -psn_0_491640

...

लॉग इन उपयोगकर्ता भाग में सभी लॉग-इन उपयोगकर्ताओं की एक सूची है:

grigoryलॉग इन उपयोगकर्ता में

netstat कमांड आउटपुट होता है:

Active Internet connections (including servers)

Proto Recv-Q Send-Q Local Address Foreign Address (state)

...

tcp4 0 0 grigorylaptop.im.56649 checkip-pao.dynd.http LAST_ACK

tcp4 0 0 grigorylaptop.im.56392 186-011.skype.qu.34051 ESTABLISHED

...

वाई-फाई नेटवर्क (यदि यह निश्चित रूप से जुड़ा हुआ है) के बारे में भी जानकारी है:

agrCtlRSSI: -57

agrExtRSSI: 0

agrCtlNoise: -91

agrExtNoise: 0

state: running

op mode: station

lastTxRate: 18

maxRate: 54

lastAssocStatus: 0

802.11 auth: open

link auth: wpa2-psk

BSSID: 00:**:**:**:**:**

SSID: ******

MCS: -1

channel: 11

पूरा ट्रेस ब्लॉक में google.com का एक निशान है:

traceroute: Warning: www.google.com has multiple addresses; using 74.125.232.18

traceroute to www.l.google.com (74.125.232.18), 64 hops max, 52 byte packets

1 .....

.....

6 *

7 msk-ix-gw1.google.com (193.232.244.232) 36.192 ms

8 *

9 74.125.232.18 (74.125.232.18) 33.950 msयह वह जगह है जहां रिपोर्ट समाप्त होती है, हालांकि यह मुझे लगता है कि यह जानकारी भी पर्याप्त है।

आकर्षण आते हैं

फायदे के बारे में, मुझे लगता है कि ऊपर से सब कुछ स्पष्ट है, लेकिन एक बिंदु है जिसे मैं अलग से विचार करना चाहूंगा।

नेटवर्क सुरक्षा के

विशेषज्ञ के बारे में खबरों की चर्चा में

, यह कहा गया था कि किसी दिन प्रेय के निर्माता अपने ज्ञान के बिना उपयोगकर्ता की निगरानी करना शुरू कर देंगे। मेरी राय में, स्टैंडअलोन मोड के साथ एक डिब्बे में खुले स्रोत कोड के साथ, यह स्थिति संभावना नहीं बनती है, लेकिन अगर व्यामोह सब पर आ गया है, तो अपने सर्वर से संचार कोड को हटाकर स्रोतों को ठीक करें और खुशी होगी।

विपक्ष

Prey का उपयोग करने के पेशेवरों का वर्णन किया गया है, लेकिन जिस तरह से कोई minuses नहीं हैं, अर्थात्, वे हैं, लेकिन वे मेरे द्वारा किसी का ध्यान नहीं गए थे। मुक्त संस्करण में एक अप्रिय क्षण है: नियंत्रण कक्ष HTTP के माध्यम से काम करता है, लेकिन सबसे अधिक संभावना है कि मैंने सिर्फ अपने ध्यान से उन्हें अनदेखा कर दिया।

प्रो खाता

सशुल्क सदस्यता के साथ, निम्नलिखित सभी विकल्प उपलब्ध हो जाते हैं:

- क्वेरी रिपोर्ट

- SSL पर रिपोर्ट प्रसारित की जाती है ("पूर्ण SSL एन्क्रिप्शन" साइट पर लिखा गया है, जाहिर है कंट्रोल पैनल HTTPS के माध्यम से भी होगा)

- निर्देश एन्क्रिप्ट करें। सर्वर से स्थानांतरित करते समय सुरक्षा के लिए स्पष्ट रूप से

- समय-समय पर अपने कंप्यूटर के हार्डवेयर को स्कैन करें।

- ऑटो अपडेट

- डिवाइस गतिविधि मॉनिटर

- रिपोर्टिंग अंतराल को दो मिनट तक कम किया जा सकता है।

- कई उपकरणों पर स्वचालित स्थापना

क्या आप ऊंट हैं?

कौन सा ऊंट? - आप पूछें। यह निश्चित रूप से आपके कंप्यूटर की निगरानी करने के लिए अच्छा है, आप एक डाकू पर एक बयान और कुछ रिपोर्टों के साथ आ सकते हैं, निश्चित रूप से। लेकिन यह सब वहाँ है, विदेश में, और हमारी प्यारी मातृभूमि में हर कोई इसके बिल्कुल विपरीत समझ सकता है। इसलिए, मैंने सुझाव दिया कि

ग्लेज़कोवा कठोर वास्तविकता की एक तस्वीर को रेखांकित करता है, रूसी कानून के प्रिज़्म के माध्यम से देखा जाता है। लेखन के समय, मैरी ने कहा कि लेख काम में था। इसलिए हम शांति से प्रतीक्षा कर रहे हैं और इस बारे में कोई उम्मीद नहीं रखते हैं।

निष्कर्ष के बजाय अपने बारे में

मैंने लगभग दो महीने पहले इस सेवा का उपयोग शुरू किया था - लैपटॉप खरीदने के तुरंत बाद स्थापित किया, उसी समय इसे एचटीसी डिजायर पर फेंक दिया। मुझे तुरंत यह कहना चाहिए कि जब मैंने उस

लंदन विशेषज्ञ के बारे में पढ़ा तो मुझे उनके बारे में याद आया। कंप्यूटर के बारे में सब कुछ स्पष्ट है - वहां वह एक क्रोन में बैठता है और चुपचाप अपना काम करता है, लेकिन एंड्रॉइड के बारे में मुझे नहीं पता कि सब कुछ कैसे काम करता है (स्रोत को लेने के लिए कोई समय नहीं है), लेकिन मैं मुख्य बात कह सकता हूं - यह बैटरी और प्रदर्शन की समस्याएं पैदा नहीं करता है।

सेवा की बारीकियों के कारण, उपयोग के आराम के बारे में बात करना मुश्किल है। मेरे अनप्रोफेशनल राय में, सेवा किसी भी बात को छोड़कर कोई शिकायत नहीं करती है: नियंत्रण कक्ष कभी-कभी धीमा हो जाता है - जाहिर है कि उनके पास पहले से ही बहुत सारे उपयोगकर्ता हैं, और सर्वर लोड का सामना करना शुरू करते हैं। अन्यथा, सब कुछ महान है।

UPD 1. चूंकि टिप्पणियों की शैली में "बतख के रूप में वे डिस्क को प्रारूपित करेंगे और वह यह है।", "रूट पासवर्ड तीन क्लिक में प्राप्त किया जाता है", मैं कहना चाहता हूं कि पोस्ट की शुरुआत में यह कोई संयोग नहीं है कि लेख के लिंक किए गए हैं जिससे यह स्पष्ट है कि ऐसे लोग थे, और सबसे महत्वपूर्ण बात होगी। इसलिए, आपके शस्त्रागार में इस तरह के कार्यक्रम का होना समझ में आता है।

UPD 2. चोरी के मामले में लैपटॉप के मालिकों के कार्यों के कानूनी पहलुओं के बारे में

glazkova द्वारा

एक लेख तैयार है।