पिछली पोस्ट में, हमने संक्षेप में अत्यधिक परिष्कृत ड्यूक ट्रोजन के बारे में बात की थी, जो काम पूरा होने के बाद कंपनी की गोपनीय जानकारी और आत्म-विनाश करता है। हमें 2 आवेदन प्राप्त हुए

1. स्थापना फ़ाइल ढूंढें

2. शून्य दिन भेद्यता पाते हैं

तो, अनुरोध पर संगीत कार्यक्रम:

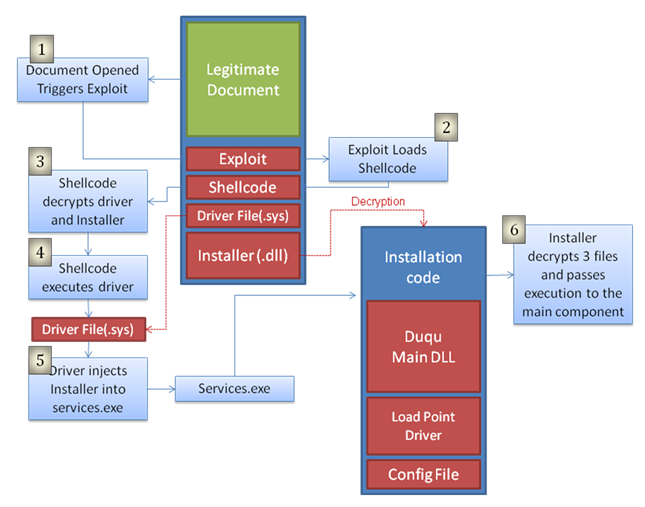

ड्यूक संक्रमण योजना

क्रायस के साथ मिलकर, हम ट्रोजन की स्थापना फ़ाइल का पता लगाने और उसका विश्लेषण करने में सक्षम थे, जो अब तक किसी द्वारा पहचाना नहीं गया है।

जैसा कि यह निकला, यह फ़ाइल एक Microsoft Word दस्तावेज़ (.doc) है! सिस्टम संक्रमण पहले अज्ञात के शोषण के माध्यम से होता है, और, तदनुसार, विंडोज कर्नेल में दुर्भावनापूर्ण भेद्यता जो दुर्भावनापूर्ण कोड के निष्पादन की अनुमति देता है। यदि फ़ाइल लॉन्च की गई है, तो लक्ष्य कंप्यूटर पर Duqu फ़ाइलें स्थापित की गई हैं। हमारे रिकॉर्ड के अनुसार, Microsoft भेद्यता को हल करने के लिए पहले से ही काम कर रहा है।

दस्तावेज़ को कॉन्फ़िगर किया गया था ताकि संक्रमण केवल एक निश्चित समय पर संभव हो, और केवल निर्दिष्ट उद्यमों के लिए इरादा था। इस वर्ष के अगस्त महीने में संक्रमण प्रक्रिया के लिए मैलवेयर को अलग रखा गया था। ध्यान दें कि प्रकाशन के समय यह नमूना स्थापना फ़ाइल एक प्रकार की थी, और यह संभव है कि इसकी कई किस्में हैं।

लक्ष्य प्रणाली के संक्रमण के परिणामस्वरूप, हमलावर अपनी रचना के कार्यों को नियंत्रित करने की क्षमता प्राप्त करते हैं। प्रभावित संगठनों में से एक में की गई जांच के अनुसार, ट्रोजन को एप्लिकेशन-स्तरीय नेटवर्क प्रोटोकॉल (एसएमबी) के माध्यम से नियंत्रित किया गया था, जिसका उपयोग कंप्यूटर को दूरस्थ पहुंच प्रदान करने के लिए किया जाता था। यह ध्यान रखना महत्वपूर्ण है कि कुछ संक्रमित मशीनों में इंटरनेट कनेक्शन नहीं था। हालाँकि, उन पर मिली मालवेयर कॉन्फ़िगरेशन फाइलें इस तरह से बनाई गई थीं कि रिमोट कंट्रोल और कमांड सर्वर (C & C) के साथ संचार कुछ सामान्य सी और सी प्रोटोकॉल के माध्यम से किया गया था, जिसके माध्यम से सभी संक्रमित कंप्यूटर "संचारित" थे। इस प्रकार, अन्य कंप्यूटरों की मदद से, जो इस मामले में प्रॉक्सी सर्वर के रूप में उपयोग किए गए थे, हमलावर सुरक्षित क्षेत्र तक पहुंच प्राप्त कर सकते थे।

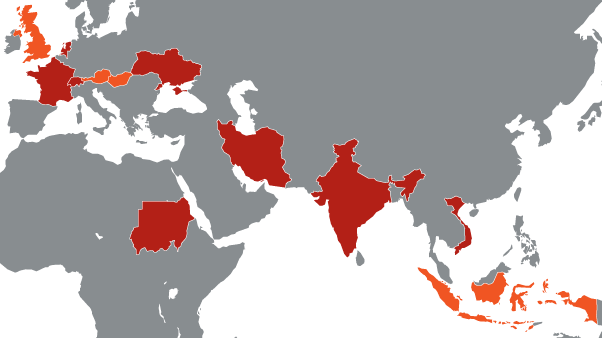

यह खतरा कई देशों में फैला है, इस तथ्य के बावजूद कि खतरे की उपस्थिति की पुष्टि करने वाली कंपनियों की कुल संख्या अपेक्षाकृत कम है। हालांकि, यह खतरा फ्रांस, नीदरलैंड, स्विट्जरलैंड, यूक्रेन, भारत, ईरान, सूडान और वियतनाम जैसे आठ देशों में स्थित छह संगठनों में देखा गया था। यह ध्यान रखना महत्वपूर्ण है कि यह जानकारी इंटरनेट प्रदाता के माध्यम से प्राप्त की गई थी, और इसलिए, उनकी संख्या भिन्न हो सकती है। इसके अलावा, आईपी पते द्वारा उद्यम की सही पहचान करना संभव नहीं है।

जिन देशों में संक्रमण की पुष्टि की गई है वे लाल, नारंगी में चिह्नित हैं - संक्रमण की संभावना है, लेकिन नारंगी में इसकी पुष्टि नहीं की गई है

और अंत में, काम के दौरान, यह ज्ञात हो गया कि एक अलग ड्यूक् सैंपल था, जो पहले से ज्ञात लोगों से अलग था, जिसका नियंत्रण - कमांड सर्वर भारत में स्थित था। इस C & C उदाहरण के लिए, सर्वर IP पते '77 .241.93.160 'के साथ बेल्जियम में स्थित है। यह वर्तमान में अक्षम है।