टर्नटेबल्स

"टर्नटेबल" यूएसएसआर में पार्टी और सरकारी टेलीफोन संचार की एक बंद प्रणाली है।

यह मूल रूप से क्रेमलिन के आंतरिक टेलीफोन एक्सचेंज के रूप में व्लादिमीर लेनिन के निर्देशन में बनाया गया था। इसे "टर्नटेबल" कहा जाता था, क्योंकि एक नियमित टेलीफोन नेटवर्क के विपरीत, जहां उस समय कनेक्शन एक ऑपरेटर के माध्यम से होता था, सब्सक्राइबर एक पीबीएक्स और एक डिस्क डायलर ("टर्नटेबल") का उपयोग करके एक दूसरे से जुड़े होते थे।

इस प्रणाली का बड़े पैमाने पर विस्तार किया गया था, और सरकार और सैन्य संचार की अन्य प्रणालियों तक पहुंच प्रदान की गई थी, जिन्हें अक्सर लोगों के बीच "पिनव्हील" भी कहा जाता था, लेकिन आधिकारिक तौर पर:

एटीएस -1 - उच्चतम श्रेणी के ग्राहकों के लिए सबसे प्रतिष्ठित संचार प्रणाली - राज्य के पहले व्यक्ति, मंत्री।

एटीएस -2 शहर के सरकारी संचार का एक व्यापक नेटवर्क है।

पिनव्हील सोवियत काल का एक महत्वपूर्ण स्टेटस सिंबल था। सरकारी टेलीफोन एक्सचेंजों की नियमित रूप से उन्नत प्रणाली वर्तमान में संचालित होती है।

"टर्नटेबल" गुप्त वार्ता आयोजित करने के लिए नहीं है, हालांकि, यह लंबी अवधि की क्रिप्टोग्राफिक ताकत के सुरक्षित संचार की अन्य सरकारी प्रणालियों से जुड़ा हुआ है, जिसमें मोबाइल रेडियोटेलेफोन ("काकेशस") और अन्य शामिल हैं।

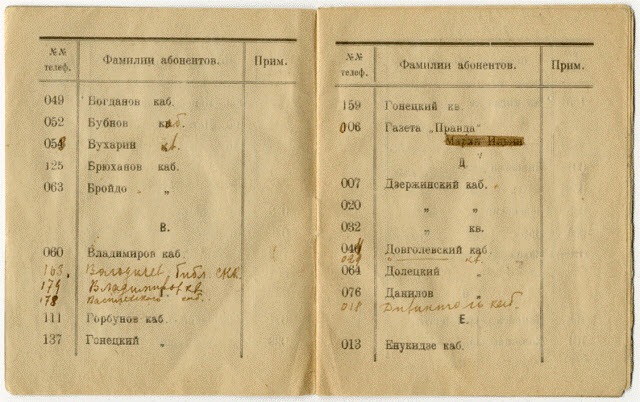

1922 F. E. Dzerzhinsky द्वारा "टर्नटेबल" का टेलीफोन नंबर 007 है।

1922 F. E. Dzerzhinsky द्वारा "टर्नटेबल" का टेलीफोन नंबर 007 है।हमारे समय का तारांकन चिह्न + OpenVPN "सरकारी संचार"!

OpenVPN का उपयोग करके एन्क्रिप्शन का उपयोग करके एक सुरक्षित संचार चैनल पर कार्यालयों के बीच डेटा स्थानांतरण को व्यवस्थित करना संभव है।

इसके अलावा, जब शाखाओं को एक नंबर स्थान पर जोड़ते हैं और उन्हें तारांकन चिह्न से जोड़ते हैं, तो अक्सर NAT की स्थापना और बिना किसी बाधा के ध्वनि ट्रैफ़िक पास करने में समस्याएं होती हैं।

इन मुद्दों को OpenVPN का उपयोग करके कार्यालयों को मिलाकर हल किया जाता है।

ग्राहक उपकरणों के रूप में, आईपी फोन का उपयोग करने की सिफारिश की जाती है, उदाहरण के लिए, येलिंक, जो ओपनवीपीएन के साथ काम करने का समर्थन करता है। यह एक आदर्श योजना है जो आपको वीपीएन समर्थन के साथ महंगे गेटवे के उपयोग के बिना वीपीएन सुरंग और कार्यालयों के बीच एन्क्रिप्शन को कॉन्फ़िगर करने की अनुमति देती है।

OpenVPN के उपयोग के लाभ

Asterisk के अतिरिक्त कार्यालयों और NAT के साथ समस्याओं की अनुपस्थिति को जोड़ने में आसानी।

सुरक्षित संचार चैनलों पर काम करें। कार्यालयों के बीच सभी ट्रैफ़िक "सात ताले" के तहत, या बल्कि ओपनएसएसएल पुस्तकालय के संरक्षण में हैं। इसके लिए धन्यवाद, इस पुस्तकालय में उपलब्ध सिफर का पूरा सेट शामिल है। एचएमएसी बैच प्राधिकरण का उपयोग एन्क्रिप्शन सुरक्षा को बेहतर बनाने के लिए अधिक सुरक्षा और हार्डवेयर त्वरण प्रदान करने के लिए भी किया जा सकता है।

OpenVPN स्थापित करें

1. OpenVPN वितरण को swupdate.openvpn.net/community/releases/openvpn-2.1.4.tar.gz पर डाउनलोड करें:

wget swupdate.openvpn.net/community/releases/openvpn-2.1.4.tar.gzऔर संग्रह को अनपैक करें:

tar -xf openvpn -2.1.4.tar.gz2. आवश्यक LZO कम्प्रेशन लाइब्रेरी को डाउनलोड करें, जो कि www.oberhumer.com / उद्घाटन स्रोत / lzo / डाउनलोड / lzo-2.04.tar.gz पर डेटा स्ट्रीम को संपीड़ित करने के लिए आवश्यक है:

wget www.oberhumer.com/opensource/lzo/download/lzo-2.04.tar.gzऔर संग्रह को अनपैक करें:

tar -xf openvpn -2.1.4.tar.gz3. आपको gcc.i386 लाइब्रेरी स्थापित करने की भी आवश्यकता है

रिपॉजिटरी से इसे इंस्टॉल करें:

yum स्थापित gcc.i386शायद यह पुस्तकालय पहले से ही स्थापित किया जा सकता है, जिसे यम सूची के साथ जांचा जा सकता है। grep gcc.i386 कमांड। यह कुछ इस तरह होना चाहिए:

gcc.i386 4.1.2-48.el5 स्थापित

libgcc.i386 4.1.2-48.el5 इंस्टॉल किया गयायदि यह लाइब्रेरी स्थापित नहीं है और आप सीधे OpenVPN स्थापित करने का प्रयास करते हैं, तो संकलन के दौरान एक त्रुटि उत्पन्न होगी:

कॉन्फ़िगर करें: त्रुटि: $ PATH में कोई स्वीकार्य C संकलक नहीं मिला4. unpacked संग्रह से LZO स्थापित करें (अनुभाग 2 देखें):

cd ... / lzo-2.04

कॉन्फ़िगर

मेकअप

स्थापित करें

5. सीधे ओपनवीपीएन को अनपैक्ड फ़ोल्डर से स्थापित करें (बिंदु 1 देखें):

सीडी ... / ओपनवैप्न-2.1.4

कॉन्फ़िगर

मेकअप

स्थापित करें6. सुविधा के लिए, हम OpenVPN के लिए सभी आवश्यक फ़ोल्डर बनाते हैं (स्थापना के दौरान, ये फ़ोल्डर स्वचालित रूप से निर्मित नहीं होते हैं) और अनपैक किए गए संग्रह से आवश्यक फ़ाइलों को कॉपी करें (बिंदु 1 देखें):

mkdir / etc / openvpn

cp ... / openvpn-2.1.4 / easy-rsa / 2.0 / * / etc / openvpn

mkdir / etc / openvpn / keys - प्रमाणपत्र और कुंजियों के लिए एक फ़ोल्डर बनाएँ

7. यदि वांछित है, तो आवश्यक मापदंडों के अनुसार फ़ाइल / etc / openvpn / var को संपादित करें ताकि हर बार जब आप चाबियाँ बनाते हैं तो फिर से उसी पैरामीटर में प्रवेश न करें।

8. हम चर फ़ाइल से चर का निर्यात करते हैं और संभवतः सभी मौजूदा कुंजियों को हटाते हैं:

cd / etc / openvpn

स्रोत

./clean-all9. हम प्रमाणन सर्वर (CA) की निजी कुंजी और प्रमाण पत्र बनाते हैं या हम इसे दूसरे तरीके से कहेंगे - प्रमाणन प्राधिकरण, जिसके आधार पर अन्य सभी कुंजियाँ बनाई जाएंगी (वीपीएन सर्वर के लिए कुंजी और प्रमाण पत्र और वीपीएन क्लाइंट के लिए प्रमाणपत्र और प्रमाणपत्र) (अर्थात सामान्य PKI तंत्र का उपयोग करता है - सार्वजनिक कुंजी अवसंरचना)।

./build-ca10. हम सर्वर के लिए निजी कुंजी और प्रमाण पत्र तैयार करते हैं:

./build-key-server नाम11. हम ग्राहक के लिए निजी कुंजी और प्रमाण पत्र तैयार करते हैं:

./build-key client112. हम डिफी-हेलमैन एल्गोरिथ्म का उपयोग करके 1024-बिट कुंजी उत्पन्न करते हैं, जिसका उपयोग वीपीएन टनल की स्थापना करते समय मुख्य प्रमाणीकरण तंत्र में किया जाता है। यह कुंजी सर्वर पर रहती है।

डिफी-हेलमैन एल्गोरिथ्म (डिफी-हेलमैन, डीएच) एक एल्गोरिथ्म है जो दो पक्षों को एक संचार चैनल का उपयोग करके एक साझा गुप्त कुंजी प्राप्त करने की अनुमति देता है जो सुनने से सुरक्षित नहीं है, लेकिन स्पूफिंग से सुरक्षित है।

./build-dh13. (वैकल्पिक) वीपीएन सुरंग स्थापित होने से पहले ही चैनल की प्रारंभिक सुरक्षा के लिए एक सममित टीएलएस कुंजी उत्पन्न करें। यह कुंजी सममित है और सर्वर और क्लाइंट दोनों पर स्थित होनी चाहिए। हम फ़ोल्डर / etc / openvpn / keys / में जनरेट करते हैं

openvpn --genkey --secret ./ta.key- सभी बनाए गए कुंजी, प्रमाण पत्र और सर्वर-साइड अनुरोधों को सुविधा के लिए / etc / openvpn / चाबियाँ फ़ोल्डर में रखा गया है (यदि वे कहीं और उत्पन्न हुए थे)। क्लाइंट कुंजी और प्रमाणपत्र क्लाइंट मशीनों के लिए सुरक्षित तरीके से प्रेषित किए जाते हैं। इसके अलावा, प्रत्येक प्रमाणपत्र के लिए एक निजी कुंजी और एक प्रमाणपत्र अनुरोध फ़ाइल है:

* .key - निजी कुंजी;

* .csr - प्रमाणपत्र अनुरोध;

* .crt - प्रमाणपत्र;आदर्श रूप से, क्लाइंट निजी कुंजियों को सर्वर पर उत्पन्न नहीं किया जाना चाहिए और फिर क्लाइंट को प्रेषित किया जाना चाहिए, लेकिन क्लाइंट पर स्वयं को कुछ स्थापित क्रिप्टोग्राफिक प्रदाता (उदाहरण के लिए, रजिस्ट्री, स्मार्ट-कार्ड या फ्लैश ड्राइव का उपयोग निजी कुंजी भंडारण के रूप में किया जाता है) पर उत्पन्न किया जाना चाहिए। फिर, एक प्रमाणपत्र अनुरोध फ़ाइल जनरेट की गई निजी कुंजी के आधार पर बनाई जाती है, जो पहले ही नेटवर्क पर प्रमाणन सर्वर (प्रमाणन प्राधिकरण) को भेज दी जाती है, जहां उत्पन्न प्रमाण पत्र नेटवर्क पर प्रेषित होता है। (चूंकि प्रमाणपत्र अनुरोध फ़ाइल और एन्क्रिप्शन प्रमाण पत्र स्वयं एक निजी कुंजी के बिना मूल्य का गठन नहीं करते हैं, उन्हें असुरक्षित इंटरनेट चैनलों पर प्रेषित किया जा सकता है)।

14. - उदाहरण के लिए server.conf वीपीएन सर्वर कॉन्फ़िगरेशन फ़ाइल को अनजिप्ड फोल्डर से कॉपी करें (बिंदु 1 देखें) / etc / openvpn बैटल फोल्डर पर

cp ..... / openvpn-2.1.4 / sample-config-files / server.conf /etc/openvpn/server.confऔर आवश्यक मापदंडों को संपादित करें:

vi /etc/openvpn/server.conf15. ओपनवीपीएन को अनजिप्ड फोल्डर से शुरू करने और रोकने के लिए स्क्रिप्ट के उदाहरणों को कॉपी करें (बिंदु 1 देखें) / etc / openvpn बैटल फोल्डर पर जाएं और उन्हें अपनी पसंद के अनुसार संपादित करें:

cp ..... / openvpn-2.1.4 / sample-config-files / openvpn-startup.sh / etc / openvpn16. OpenVPN सर्वर चलाएँ:

/etc/openvpn/openvpn-startup.shऔर जांचें कि क्या सेवा शुरू हो गई है:

netstat -luntp | grep openvpइस बिंदु पर, सर्वर भाग समाप्त हो गया है।

हम अगले लेख में एक

येलिंक आईपी फोन स्थापित करने पर विचार करेंगे।