अधिक वर्चुअलाइजेशन तकनीक विकसित की जाती है, और अधिक विविध "आईटी प्रौद्योगिकियों के दिग्गज" बाजार में प्रवेश करते हैं। इस तथ्य के बावजूद कि एक्सईएन परियोजना स्वयं एक लंबे समय से एक खुले स्रोत समाधान के रूप में अस्तित्व में है, इस तरह के एक ऑपरेटिंग सिस्टम के साथ एक एकीकृत हाइपरवाइजर जैसे कि सिट्रिक्स एक्सनसेवर ने हाल ही में एंटरप्राइज स्तर के ग्राहकों का ध्यान आकर्षित किया है। प्रारंभ में, ओएस निम्न / मध्य-अंत उद्यमों पर केंद्रित था और इसका उद्देश्य बहु-सर्वर वास्तुकला की लागत को कम करने की समस्याओं को हल करना था। लेकिन विकास की प्रक्रिया में, Citrix ने उच्च उपलब्धता और इसी तरह सक्रिय निर्देशिका एकीकरण जैसी महत्वपूर्ण चीजों को अपने हाइपरवाइज़र में एकीकृत किया। इस प्रकार, वर्तमान में Citrix XenServer के व्यावसायिक संस्करण VMWare ESX / ESXi के लिए एक वास्तविक विकल्प के रूप में तैनात हैं। लेकिन, जैसा कि आप जानते हैं, हाइपरवाइज़र पर विशेष सुरक्षा आवश्यकताओं को लगाया जाता है। यह इस तथ्य के कारण है कि हाइपरविजर को कैप्चर करते समय यह सबसे अधिक संभावना है कि कंपनी न केवल इसे खो देगी, बल्कि सभी आभासी मशीनें।

तेजी से, विक्रेता अपने प्रलेखन को सिस्टम और स्वयं हार्डनिंग / सुरक्षा गाइड वर्ग मैनुअल दोनों को कॉन्फ़िगर करने के तरीके पर जारी कर रहे हैं। Citrix ने सामान्य मानदंड सुरक्षा लक्ष्य और उपयोगकर्ता सुरक्षा मार्गदर्शिका जारी की है। इन दस्तावेजों में कई सिफारिशें और युक्तियां हैं, लेकिन बहुत कम व्यावहारिक जानकारी है। CCST प्रलेखन में आप संरक्षित वस्तु का एक औपचारिक विवरण और कई व्यावहारिक सेटिंग्स पा सकते हैं। उपयोगकर्ता सुरक्षा में, कंपनी ने एक सामान्य प्रणाली सुरक्षा पद्धति का वर्णन किया। इस प्रकार, पूरा Citrix Security Guide, जो पूरी तरह से सभी पहलुओं को कवर करेगा, दुर्भाग्य से, गायब है।

2011 में, Citrix को ISSA Security Organisation of the Year का खिताब मिला। यह जोर दिया गया था कि "सिक्योर बाय बाय डिजाइन" शब्द सिट्रिक्स उत्पादों पर लागू है। शायद इस कंपनी के कुछ समाधानों को इस श्रेणी के लिए जिम्मेदार ठहराया जा सकता है, लेकिन उनके सर्वर उत्पादों के एक अध्ययन में क्सनसेवर ने उनके डिजाइन की कुछ बारीकियों की उपस्थिति और Citrix विशेषज्ञों के एक समूह द्वारा इस शब्द की व्याख्या की विशिष्टता को दिखाया। इस लेख में, हम Citrix Free XenServer 5.6.0 के संचालन के कुछ पहलुओं और इस प्रणाली के व्यावहारिक उपयोग के दौरान उत्पन्न होने वाली सुरक्षा समस्याओं से परिचित होंगे। इस विशेष संस्करण का विकल्प काफी उच्च प्रसार और लोकप्रियता के कारण है। नीचे जो कुछ कहा गया है, उसमें से 6 के संस्करण में कोई बदलाव नहीं हुआ है।

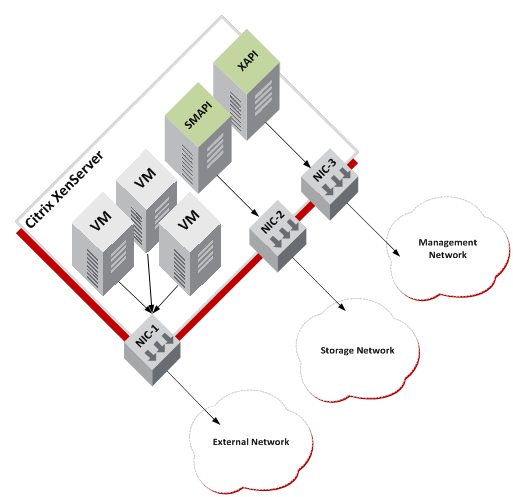

पूरे हाइपरविजर की नींव XenAPI (XAPI) है। यह सुपरमैन अधिकारों के साथ एक प्रणाली द्वारा निष्पादित डेमॉन है और सिस्टम को स्वयं और आभासी मशीनों के प्रबंधन के लिए एक इंटरफ़ेस प्रदान करता है। Red Hat Enterprise Linux ऑपरेटिंग सिस्टम के प्रत्यक्ष रिश्तेदार के रूप में, हाइपरवाइजर को अपने पूर्वज से कई मानक समाधान विरासत में मिले। यह PAM मॉड्यूल XAPI से कनेक्ट करने के लिए जिम्मेदार है।

यह मॉड्यूल सिस्टम-ऑर्ट से मानक सेटिंग्स को पूरी तरह से शामिल करने के लिए डिफ़ॉल्ट रूप से कॉन्फ़िगर किया गया है। व्यवहार में, इसका मतलब है कि सिस्टम में एक खाता वाला कोई भी उपयोगकर्ता एपीआई का उपयोग करके रूट पासवर्ड बदलने के अलावा, पूल-व्यवस्थापक विशेषाधिकारों के साथ XAPI अनुरोधों को निष्पादित कर सकता है। सिस्टम की यह विशेषता प्रलेखित है और फ्री और एडवांस के संस्करणों में अंतर्निहित है। Citrix की नीति के अनुसार, इन XenServer वेरिएंट का उपयोग करते समय, आपके पास "एकल स्तर" उपयोगकर्ता - LSU (स्थानीय सुपर उपयोगकर्ता) के साथ सिस्टम है। Citrix का यह निर्णय अपनी सार्वजनिक समझ में एंटरप्राइज़-स्तरीय उत्पादों के निर्माण की विचारधारा के ढांचे के भीतर संदिग्ध लगता है।

यह विशिष्टता बहु-उपयोगकर्ता प्रणाली के रूप में हाइपरविजर का उपयोग करने के ढांचे में कुछ समस्याएं पैदा करती है। एक अंतर बनाने के लिए, आपको xapi मॉड्यूल की PAM सेटिंग्स को इस तरह से समायोजित करने की आवश्यकता है, जिससे हाइपरविजर को नियंत्रित करने के लिए अनुमत लोगों की संख्या को सीमित किया जा सके। इसके लिए बहुत सारी संभावनाएं हैं, सभी मानक PAM उपकरण आपके निपटान में हैं। एंड्रयू जी मोर्टन और थोरस्टेन कुकुक द्वारा

"द लिनक्स-पीएएम सिस्टम एडमिनिस्ट्रेटर गाइड" में एक्सएपीआई सुरक्षा को कॉन्फ़िगर करने के लिए पीएएम सुविधाओं और विचारों का वर्णन पाया जा सकता है।

XAPI की एक अन्य विशिष्ट विशेषता सिस्टम में HTTP / HTTPS पर रिमोट कंट्रोल की उपलब्धता है। डेमॉन प्रशासनिक इंटरफ़ेस पर पोर्ट 80 और 443 को खुला रखता है। इस लेख में, हम मल्टी-इंटरफ़ेस सिस्टम पर विचार नहीं करेंगे, जहां यह समस्या थोड़ी कम तीव्र है, जिसे नियंत्रण नेटवर्क के भौतिक पृथक्करण की संभावना दी जाती है। लेकिन मैं यह नोट करना चाहूंगा कि यह लेआउट किसी भी उत्पादन समाधान के लिए आवश्यक है।

अक्सर, प्रशासनिक इंटरफ़ेस डेटा ट्रांसफर और वर्चुअल मशीनों को कैस्केडिंग करने के लिए भी आम है। इस प्रकार, एसएसएल सुरंगों के उपयोग के बिना पोर्ट 80 पर कोई भी नियंत्रण एक हमलावर को एक स्निफर का उपयोग करने और बहुत कम से कम सिस्टम सेटिंग्स प्राप्त करने और कोड के सफल इंजेक्शन का संचालन करने या नियंत्रण सत्र को अधिकतम के रूप में बाधित करने की अनुमति देता है। एक विकल्प के रूप में, iptables इष्टतम है। सामान्य तौर पर, यह सिस्टम में 80 \ 443 बंदरगाहों पर आने वाले यातायात को सीमित करने के लायक है। यह सवाल Citrix XenServer 5.6, प्लेटिनम संस्करण के लिए Citrix Common Criteria इवैल्यूएटेड कॉन्फ़िगरेशन गाइड में चर्चा के योग्य है।

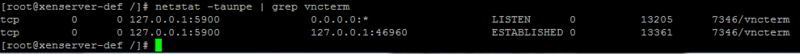

अगले संदिग्ध स्थान को स्पष्ट करने के लिए, Citrix XenServer की मोटरिंग में थोड़ा गहरा गोता लगाएँ। वर्चुअल मशीनों तक पहुंच में आसानी के लिए, हाइपरवाइजर अतिथि प्रणालियों के टेक्स्ट / ग्राफिक कंसोल को XAPI में स्थानांतरित करने का उपयोग करता है। ऐसा करने के लिए, छोटे प्रोग्राम vncterm का उपयोग करें। कार्य की विचारधारा लगभग निम्नलिखित है: जब XAPI द्वारा एक कंसोल का अनुरोध किया जाता है, तो

vncterm प्रक्रिया का एक कांटा लूपबैक इंटरफ़ेस पर

बनाया जाता है और XAPI पर उपयोगकर्ता को प्रेषित किया जाता है।

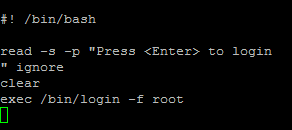

यह किसी भी होस्ट के साथ होता है, जिसमें हाइपरवाइजर होस्ट भी शामिल है। कुछ अपवादों के साथ। यदि आप हाइपरवाइज़र के होस्ट से कनेक्ट करते हैं, तो इसे प्रमाणीकरण के लिए भेजने के बजाय, Citrix के लेखक कोड को निष्पादित किया जाता है, जो आपको रूट के रूप में स्थानीय कंसोल तक त्वरित पहुंच प्रदान करता है।

सक्रिय डायरेक्ट्री के लिए बाध्य किए बिना सर्वर पर XAPI पहुंच वाला कोई भी उपयोगकर्ता हाइपरवाइजर होस्ट को रूट एक्सेस प्राप्त करने में सक्षम होगा।

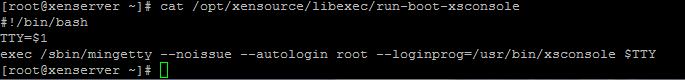

एक माध्यमिक समस्या के रूप में vncterm सभी के लिए एक ही सत्र नोट करता है। यानी गेस्ट सिस्टम पर एक सेशन को रूट बनाकर और गेस्ट सिस्टम से लॉग आउट करना भूलकर आप एक खुला वीएनसी चैनल छोड़ देंगे। इस अतिथि प्रणाली के अगले अनुरोध पर, कोई भी XAPI उपयोगकर्ता उसी खुले सत्र को प्राप्त करेगा। प्रणाली का समझौता अपरिहार्य है। ध्यान दें कि स्थानीय उपयोगकर्ता प्रमाणीकरण स्वचालित रूप से स्वचालित xsconsole बूट के साथ mingetty –autologin रूट पर भी होता है।

यह महत्वपूर्ण नहीं है, लेकिन सैद्धांतिक रूप से यह संभव है कि श कोड को इंजेक्ट किया जाए। इसलिए, आपको सिस्टम को सुपरसुसर विशेषाधिकारों के अनुदान को सीमित करना चाहिए।

सिस्टम का एक और समस्याग्रस्त हिस्सा XenMotion मोड में सर्वरों के बीच वर्चुअल मशीनों का स्थानांतरण है। यह सादे-पाठ मोड में सिस्टम के 80 वें पोर्ट के माध्यम से होता है। इस प्रकार, एक हमलावर मक्खी पर डेटा को बाधित करने की क्षमता रखता है। इस समस्या का केवल एक समाधान है - आईपी-स्तर एन्क्रिप्शन उपकरणों का उपयोग। लेकिन डेटा ट्रांसफर करते समय यह एकमात्र समस्या नहीं है - iSCSI सेवा डिफ़ॉल्ट रूप से स्पष्ट पाठ में क्रेडेंशियल्स भी भेजती है। यह समस्या CHAP को सक्रिय करके हल की जाती है।

Citrix XenServer वर्चुअल मशीनों के कई भंडारण मोड का उपयोग करता है:

LVM के रूप में और VHD फ़ाइलों के रूप में। LVM विभाजन या अलग फ़ाइलों के रूप में। पहले मोड को सशर्त रूप से सुरक्षित माना जा सकता है, क्योंकि केवल सुपरयुसर को विभाजन को माउंट करने का अधिकार है। लेकिन अलग-अलग फ़ाइलों के रूप में भंडारण का

VHD मोड एक और सुरक्षा समस्या है। फ़ाइल सर्वर स्क्रिप्ट से मानक umask के साथ बनाई गई है: rw-rr। इस प्रकार, वर्चुअल मशीन सिस्टम के किसी भी उपयोगकर्ता के लिए उपलब्ध है। यह समस्या स्क्रिप्ट सुधार पद्धति द्वारा हल की गई है, जिसे पॉजिटिव टेक्नोलॉजीज सिट्रिक्स एक्सनसेवर 5.6 सिक्योरिटी गाइड में वर्णित किया जाएगा।

चूंकि सिस्टम आरएचईएल का वंशज है, इसलिए इसे यम एड-इन के साथ आरपीएम पैकेज प्रबंधन प्रणाली विरासत में मिली। प्रारंभ में सिस्टम में, जब आप तुच्छ "यम अपडेट" की कोशिश करते हैं, तो आपको सिस्टम अपडेट नहीं मिलेगा।

यद्यपि आप स्पष्ट रूप से महसूस करते हैं कि लिनक्स निर्माण का एक डायनासोर एक सुंदर स्क्रीनसेवर के पीछे छिप गया । समस्या यह है कि Citrix yum कॉन्फ़िगरेशन स्तर पर CentOS रिपॉजिटरी से कनेक्शन ब्लॉक कर रहा है। बेशक, उन्हें वापस चालू करना और सिस्टम अपडेट करना कोई समस्या नहीं है। लेकिन इस कार्रवाई के कारण हाइपरविजर के शुरुआती पुनर्खरीद का कारण होगा कि Citrix ने सिस्टम में कुछ मानक चीजों को अपने स्वयं के, "धार्मिक रूप से विश्वासयोग्य" में बदल दिया, और अब रोलिंग अपडेट से सिस्टम का पतन होता है। चूंकि सिस्टम में कुछ पैकेज सिक्योरिटी स्कैनर द्वारा महत्वपूर्ण कमजोरियों (उदाहरण के लिए dhclient) होने के कारण परिभाषित होते हैं, इसलिए अपडेट की स्थापना अनिवार्य हो जाती है। ऐसी समस्याओं को हल करने के लिए आपको सुरक्षा स्कैनर, यम, डंप और धैर्य की आवश्यकता होती है।

मैं यह नोट करना चाहूंगा कि सिस्टम की सामान्य सेटिंग्स से "बॉक्स से बाहर" pam_unix.so मॉड्यूल की सेटिंग्स में एक महत्वपूर्ण त्रुटि है। अधिक विशेष रूप से, इसमें पासवर्ड स्टोरेज मोड / etc / छाया सक्षम नहीं है।

इस प्रकार, / etc / passwd फ़ाइल पर मानक अनुमतियों को देखते हुए, सिस्टम पासवर्ड हैश की संभावित पहुँच है। यह NFS रिपॉजिटरी के साथ सिस्टम की गतिशीलता पर भी लागू होता है। Citrix XenServer प्रशासन गाइड NFS सर्वर पर no_root_squash विकल्प सेट करने की अनुशंसा करता है। इस तरह का एक समाधान हाइपरविजर्स के लिए मानक है, और आपको इस तरह के भंडारण को बाहरी दुनिया से जितना संभव हो उतना अलग-थलग करना चाहिए जैसे कि iptables या पसंद का उपयोग करना। इसके अतिरिक्त, निश्चित रूप से, आपको फ़ाइल निर्माण मोड को समायोजित करना चाहिए और रूट उपयोगकर्ता को एक विशेष सिस्टम उपयोगकर्ता के लिए फिर से तैयार करना चाहिए।

इस प्रकार, समग्र परिणाम को संक्षेप में देखें, तो यह पता चलता है कि प्रारंभिक कॉन्फ़िगरेशन में Citrix Free XenServer उत्पाद में "डिज़ाइन द्वारा" सुरक्षा समस्याओं के कई संभावित गंभीर परिणाम हैं। उनमें से कई आरएचईएल परिवार के लिए सामान्य समस्याएं हैं, जबकि अन्य इस प्रणाली के लिए अद्वितीय हैं। बेशक, Citrix के दृष्टिकोण से, ये समस्याएं नहीं हैं, बल्कि उनके हाइपरविजर की वास्तुशिल्प विशेषताएं हैं। इस OS की सुरक्षा के लिए सुरक्षा के मुद्दों और सामान्य कार्यप्रणाली को सकारात्मक तकनीकों में प्रस्तुत किया जाएगा: Citrix XenServer Security Guide, जो निकट भविष्य में खुले बीटा परीक्षण में होगा।