कंपनियां दो श्रेणियों में आती हैं: वे जो जानती हैं कि उनसे समझौता किया गया है, और जो अभी तक नहीं हैं।

एपीटी (उन्नत लगातार खतरा) शब्द को अमेरिकी वायु सेना द्वारा 2006 में एक नए प्रकार के हमले का वर्णन करने के लिए पेश किया गया था। फिर, पहली बार, हमले का विश्लेषण करने, निष्कर्ष निकालने और नए खतरे का मुकाबला करने का प्रयास किया गया। APT कुछ परिष्कृत कारनामे या एक नए प्रकार का ट्रोजन नहीं है। APT एक आक्रमण प्रतिमान है।

जिन सामान्य सिद्धांतों पर एपीटी बनाया गया है, वे लंबे समय से ज्ञात हैं। उदाहरण के लिए, किसी लिंक या संलग्न फ़ाइल को खोलने के लिए उपयोगकर्ता को भड़काने के लिए सोशल इंजीनियरिंग का उपयोग। या आक्रमण प्रणाली तक पहुंच प्राप्त करने के लिए कमजोरियों का शोषण करना। APT इतना डरावना क्यों है? आइए इसे जानने की कोशिश करें।

एपीटी की मुख्य विशेषताएं

- समूह में कई लोग शामिल हैं जिन्होंने ज्ञान के स्तर के आधार पर भूमिकाएं वितरित कीं।

- हमले विशिष्ट कंपनियों या विनिर्माण क्षेत्रों को लक्षित करते हैं। यहां तक कि एक क्षेत्र के ढांचे के भीतर, एक विभेदित दृष्टिकोण लागू किया जाता है, प्रत्येक व्यक्तिगत कंपनी की सुरक्षा की डिग्री का मूल्यांकन किया जाता है; प्रत्येक पीड़ित के हमले की व्यक्तिगत रूप से योजना बनाई गई है - जो कि पीछा किए गए लक्ष्यों पर निर्भर करता है।

- हमलावर पीड़ित पर पूर्ण नियंत्रण के लिए प्रयास करते हैं - और इसे प्राप्त करते हैं, क्योंकि वे विफलताओं के बावजूद इसके लिए सभी बलों और साधनों का उपयोग करते हैं।

- हमलावर वापस आ जाएंगे - भले ही आप हैकिंग के बाद सफलतापूर्वक उनका विरोध कर सकें।

- हमलावर सावधानी से अपनी मौजूदगी का पता लगाते हैं, अपने प्रतिवादों को अपनाते हुए, नए बचावों के लिए, अपने बुनियादी ढाँचे को ढँककर कदम रखते हैं, उपयोग की जाने वाली विधियों को छिपाते हैं। जैसा कि अभ्यास से पता चला है, ट्रोजन और बॉटनेट के विपरीत एपीटी का पता लगाने के लिए हस्ताक्षर, हमले की शुरुआत के बाद लंबे समय तक अनुपलब्ध रहेंगे, क्योंकि एक व्यक्तिगत दृष्टिकोण और गोपनीयता विरोधी वायरस विक्रेताओं के हमलावरों के तरीकों के बारे में किसी भी जानकारी से वंचित करता है।

- निवेश पर कम रिटर्न के बावजूद, अक्सर शून्य-दिन के कारनामों का उपयोग किया जाता है।

- शक्तिशाली विचारशील सामाजिक हमला। आयोजित होने से पहले, आपकी कंपनी, कर्मचारियों, बुनियादी ढांचे और उपयोग किए गए सॉफ़्टवेयर के बारे में सभी संभावित डेटा एकत्र किए जाते हैं।

- "पड़ोसी के द्वार के माध्यम से प्रवेश": हमलावर आपके विश्वसनीय प्राप्तकर्ताओं, ठेकेदारों और ग्राहकों का उपयोग करते हैं, बुनियादी ढांचे की सीमाओं का अध्ययन करते हैं।

- "ये चूसने वाले आज क्या करते हैं?", हमला करने वाले ऑपरेटर वास्तविक समय में पीड़ित की निगरानी करते हैं, यह देखने के लिए जाँच करते हैं कि क्या उनके हमले का पता चला था, और नई जानकारी एकत्र कर रहा था।

हमलावरों का मुख्य लक्ष्य मूल्यवान डेटा तक पहुंच प्राप्त करना और इसे यथासंभव लंबे समय तक रखना है। मूल्यवान डेटा को आपके Vkontakte खाते के रूप में नहीं, बल्कि कंपनी की बौद्धिक संपदा (उत्पाद स्रोत कोड, एल्गोरिदम, ग्राहक आधार, किसी भी अन्य कॉर्पोरेट रहस्य) के रूप में समझा जाता है। इस तरह की "लंबी उपस्थिति" का एक ज्वलंत उदाहरण 10 साल का है, जिसके दौरान हैकर्स को नॉर्टेल नेटवर्क नेटवर्क (http://gcn.com/articles/2012/02/15/hackers-roamed-nortel-networks-for-over -10-year.aspx), व्यावसायिक योजनाओं और तकनीकी नियमों को डाउनलोड करना, शीर्ष प्रबंधकों के मेल को पढ़ना। इस तथ्य के बावजूद कि कंपनी ने 2009 में दिवालियापन की घोषणा की, कॉर्पोरेट नेटवर्क को अभी भी लाभ से कुछ है - और हमलावर फरवरी 2012 में वापस आ गए।

मैं एपीटी के निम्नलिखित मुख्य चरणों को उजागर करता हूं।

1) पीड़ित के बारे में डेटा एकत्र करना। हमलावरों को कंपनी में उपयोग किए जाने वाले सिस्टम और उत्पादों, यथासंभव सुरक्षात्मक उपकरणों को सीखने और अपने कर्मचारियों, ग्राहकों और भागीदारों के बारे में जानकारी प्राप्त करने की आवश्यकता है।

२) आक्रमण। प्राप्त आंकड़ों के साथ सशस्त्र, आंतरिक नेटवर्क में प्रवेश करते हैं, एक सामाजिक हमले का संचालन करते हैं, सिस्टम की कमजोरियों का शोषण करते हैं और शून्य दिन के कारनामों को लागू करते हैं। मूल्य की टोपोलॉजी, बुनियादी ढांचे और सभी सूचना प्रणालियों का अध्ययन किया जाता है।

3) प्रभाव का समेकन। प्राप्त जानकारी का उपयोग शिकार पर पूर्ण नियंत्रण स्थापित करने और हैक करने के लिए किया जाता है। हमलावरों को बिजली उपयोगकर्ताओं तक सीमित नहीं किया जाएगा :)

4) प्रभाव का प्रतिधारण। हमलावरों का लक्ष्य अपने अधिकार को बनाए रखते हुए किसी भी समय पर किसी का ध्यान नहीं जाना है। यदि आप हेयुरिस्टिक विश्लेषण के साथ एक एंटी-वायरस स्कैन शेड्यूल करते हैं, तो "मैलवेयर" के रूप में मिली फाइलों को हटा दिया जाएगा। यदि आप सर्वरों को एक नए सबनेट में स्थानांतरित करते हैं, तो एक नई जगह तक पहुंच प्राप्त करने के लिए उपाय किए जाएंगे।

Google पर एक सफल हमले के बाद APT के बारे में खबरों की बाढ़ आ गई। Google 12 जनवरी 2010 को हमले की खुलेआम घोषणा करने वाली पहली कंपनी थी। इस एपीटी को बाद में औरोरा नाम दिया गया क्योंकि यह नाम हमलावर के कंप्यूटर पर फ़ाइल पथ के हिस्से के रूप में दो "बायनेरिज़" में दिखाई दिया।

संचालन अरोरा ने किया

पहले Google के बयान से यह स्पष्ट नहीं था कि किस शोषण का उपयोग किया गया था और इसका क्या उद्देश्य था। एक हफ्ते बाद, इंटरनेट एक्सप्लोरर (MS10-002) के लिए एक पैच तुरंत जारी किया गया था।

इसके बाद, यह पता चला कि शुरू में हमलावरों की दिलचस्पी चीनी असंतुष्टों पर थी। दो खातों को हैक किया गया था, जिनमें से एक प्रसिद्ध मानवाधिकार कार्यकर्ता ऐ वेईवेई का था। उसके खाते और खाते की जानकारी प्राप्त की गई थी, लेकिन यह जानकारी बहुत मूल्यवान नहीं थी।

आपने Google को हैक करने का प्रबंधन कैसे किया, एक विशालकाय जिसने जानकारी की सुरक्षा में कोई खर्च नहीं किया? कई बड़ी कंपनियां एक दुर्गम बाहरी परिधि का निर्माण करती हैं, जो अक्सर एक ढक्कन के बिना एक बैरल जैसा दिखता है: ऊंची दीवारें बिल्कुल अभेद्य लगती हैं, लेकिन अगर आपको टेनिस बॉल अंदर डालने की जरूरत है, तो कहें, आप इसे हमेशा शीर्ष पर फेंक सकते हैं।

Google के मामले में, "गेंद फेंकना" कर्मचारियों के एक छोटे समूह द्वारा अनुमति दी गई थी, जिन्हें भरोसेमंद प्राप्तकर्ता से पत्र प्राप्त हुए थे। पत्रों में ताइवान में स्थित एक साइट का लिंक होता है और इसमें जावा स्क्रिप्ट होती है जो भेद्यता का शोषण करती है। उपयोगकर्ता के कंप्यूटर पर एक बैकडोर स्थापित किया गया था, जो पूरी तरह से सिस्टम को नियंत्रित करता है। ट्रैफ़िक एन्क्रिप्शन के साथ HTTPS के माध्यम से प्रबंधन सर्वर (C & C, कमांड और कंट्रोल) के पोर्ट 443 से जुड़ा हुआ संक्रमित सिस्टम - और ऑपरेटर से अपेक्षित कमांड। इस नेटवर्क में अन्य आंतरिक संसाधनों पर नियंत्रण स्थापित किया गया था, जो अपने लक्ष्यों को प्राप्त करने के लिए ऑपरेटरों द्वारा भी उपयोग किया जाता था।

मार्च 2011 में (एक वर्ष बीत गया!) एडोब सिस्टम्स, डॉव केमिकल, इंटेल, जुनिपर नेटवर्क, मॉर्गन स्टेनली, नॉर्थ्रॉप ग्रुम्मन, आरएसए, सिमेंटेक, याहू सहित कई अन्य कंपनियों द्वारा अरोरा हमले की घोषणा की गई थी।

एपीटी अरोरा के कार्यान्वयन के दौरान, हमलावरों ने कई महीनों तक पीड़ितों के आंतरिक नेटवर्क पर अपनी शक्तियों को सुरक्षित रखने के लिए एससीएम (सॉफ्टवेयर कॉन्फ़िगरेशन प्रबंधन) प्रणालियों का इस्तेमाल किया। सबसे पहले, SCM सर्वर अलग-अलग वर्कस्टेशन की तुलना में अधिक स्थिर निकला। दूसरे, उनमें कई कमजोरियां थीं, जो हमलावरों को बिना अधिक प्रयास के लंबे समय तक अपनी उपस्थिति को छिपाने की अनुमति देती थीं।

एक छोटा सा उदाहरण Perforce प्रणाली है, जिसमें:

- प्रमाणीकरण के बिना, आप एक उपयोगकर्ता बना सकते हैं, उसे एक्सेस अधिकार प्रदान कर सकते हैं, और डिफ़ॉल्ट रूप से इस उपयोगकर्ता ने सिस्टम में विशेषाधिकार बढ़ा दिए थे;

- क्लाइंट-सर्वर सत्र एन्क्रिप्ट नहीं किया गया था;

- URL में हेरफेर करके, आप किसी अन्य उपयोगकर्ता के गुणों को संपादित कर सकते हैं (और वर्तमान को जाने बिना भी अपना पासवर्ड बदल सकते हैं);

- उपयोगकर्ता पासवर्ड अनएन्क्रिप्टेड रूप में संग्रहीत किए गए थे;

- कुकीज़ का उपयोग करने वाला तृतीय-पक्ष उपयोगकर्ता सिस्टम में लॉग इन कर सकता है।

यहां तक कि अगर आप सिस्टम के अधिकारों के साथ चल रही सेवा के रूप में ऐसे क्षणों को नहीं छूते हैं, तो आप कह सकते हैं: ऐसी कमजोरियों का एक सेट सिस्टम को अधीन करने के लिए पर्याप्त से अधिक होगा।

RSA का हमला

आरएसए के मामले में, हमला दो कर्मचारियों के छोटे समूहों के साथ शुरू हुआ, जिन्हें फ़िशिंग ईमेल भेजे गए थे। Adobe Flash (CVE 2011-069) में भेद्यता का फायदा उठाते हुए .xls फ़ाइल उनके साथ जुड़ी हुई थी। पत्र भेजते समय, आरएसए में स्थापित स्पैम फिल्टर को सरल जोड़तोड़ की मदद से बाईपास किया गया था: शोषण के माध्यम से, एक आरएटी (रिमोट एक्सेस टूल) स्थापित किया गया था, जो 3460 सी एंड सी से जुड़ा था।

हमलावरों ने आंतरिक सर्वर पर मूल्यवान जानकारी को समेकित किया, पासवर्ड-संरक्षित आरएआर अभिलेखागार में पैक किया, और उसके बाद ही इसे खुद को भेजा।

तिब्बती समुदाय को झटका

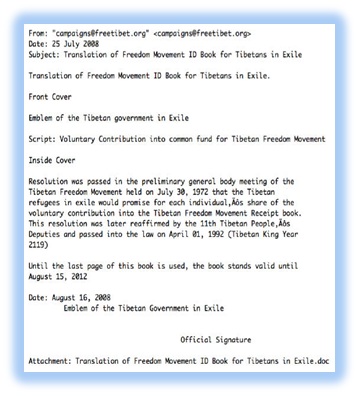

जून 2008 में, सूचना वारफेयर मॉनिटर विश्लेषकों ने तिब्बती समुदाय के उद्देश्य से एक हमले की खोज की। हमले के पीड़ित भारत, यूरोप और उत्तरी अमेरिका में स्थित थे। पीड़ित लोग दलाई लामा और लंदन, न्यूयॉर्क, ब्रुसेल्स में पूरे तिब्बती बुनियादी ढांचे का कार्यालय थे; वास्तविक समय में विशेषज्ञों ने देखा कि घुसपैठिए कैसे इसमें काटते हैं। हमले को चार सी एंड सी के साथ एक वेब इंटरफेस के माध्यम से नियंत्रित किया गया था। 103 देशों के 1295 कंप्यूटर संक्रमित थे। विशेषज्ञों के अनुसार, 30% मशीनों में महत्वपूर्ण जानकारी थी। एपीटी के अन्य मामलों की तरह, हमलावरों को "गेंद को बैरल में फेंकने की जरूरत थी।" ऐसा करने के लिए, एक फिशिंग ईमेल कथित तौर पर campaign@freetibet.org से भेजा गया था। इस पत्र में या तो एक लिंक या एक .doc फ़ाइल थी जिसका नाम "निर्वासन में तिब्बतियों के लिए स्वतंत्रता आंदोलन आईडी बुक का अनुवाद" था।

यह APT के आयोजकों की चाल को नोट किया जाना चाहिए: लिंक पर क्लिक करते समय या किसी फ़ाइल को खोलते समय, उपयोगकर्ता को कुछ भी संदेह नहीं होना चाहिए। साइट के पृष्ठ में ज्वलंत विज्ञापन या अश्लील चित्र नहीं होंगे; टेक्स्ट फ़ाइल खाली नहीं होगी और इसमें नाइजीरियाई अक्षरों जैसे संदेश नहीं होंगे। यह एक सरल, तटस्थ संदेश, एक साधारण, अनम्य पाठ होगा। उपयोगकर्ता इसे पढ़ेगा, इसे बंद करेगा, और इसे भूल जाएगा, इसे कोई अर्थ दिए बिना। मुफ्त एंटीवायरस डाउनलोड करने के लिए कोई ऑफ़र नहीं होगा, कर्सर स्क्रीन के पार नहीं जाएगा, कोई पॉप-अप बैनर नहीं होगा: हमलावरों को उनकी उपस्थिति नहीं दी जा सकती है, पीड़ितों को याद नहीं किया जा सकता है।

संचालन छाया आरएटी ने किया

Shady RAT - यह वह नाम है जिसे McAfee विशेषज्ञों ने APT दिया था, जो 2006 से पांच साल से अधिक समय से चल रहा है। 2009 में, टोरंटो विश्वविद्यालय के शोधकर्ताओं ने घोस्टनेट और शैडोनेट नामक दो बड़े साइबर जासूसी नेटवर्क की खोज की, जिसमें एंफ़र ट्रोजन का उपयोग किया गया था। यह उल्लेखनीय है कि एंफाल के कुछ संस्करणों को 2002 में वापस जाना गया था (तब वह "बीजान्टिन हेड्स", "बीजान्टिन एंकर", "बीजान्टिन कैंडोर", "इंजेंटाइन फुटहोल") के हमलों में शामिल था। उस समय, McAfee उन्हें एक साल के लिए Generic Downloader.x और Generic BackDoor.t के रूप में पहचान रहा था। फिर भी, 2008 तक, McAfee विशेषज्ञों के अनुसार, 34 एंटीवायरस में से केवल 11 ने ही Enfal का पता लगाया।

स्थापना के दौरान, RAT ने निशान छोड़ना बंद कर दिया। ट्रोजन के निशान साफ हो जाते हैं, और रिमोट कंट्रोल के लिए सामान्य सॉफ़्टवेयर स्थापित होता है, जो एंटीवायरस प्रतिक्रियाओं का कारण नहीं बनता है।

रात का अजगर

यह APT तेल और गैस उद्योग के उद्देश्य से था; इसका पहला उल्लेख नवंबर 2009 में सामने आया। हमले की रणनीति बदल दी गई है। प्रारंभ में, SQL कोड को एम्बेड करके, बाहरी कंपनी वेब सर्वर को कैप्चर किया गया और उनके पासवर्ड के साथ कॉर्पोरेट उपयोगकर्ताओं के पोर्टल में प्रवेश करने की उम्मीद की गई। पासवर्ड और इंट्रानेट तक पहुंचने के लिए, सामान्य उपयोगिताओं gsecdump और कैन और हाबिल का उपयोग किया गया था। उपयोगकर्ता नाम के तहत एक दूरस्थ कनेक्शन बनाना, ज़ाहिर है, जोखिम भरा है। इसलिए, डेल्फी में लिखी गई zwShell उपयोगिता का उपयोग एक अद्वितीय ट्रोजन उत्पन्न करने के लिए किया गया था - विशेष रूप से वर्तमान अभियान के लिए - और फिर पीड़ित को नियंत्रित किया गया, हमेशा की तरह, RAT का उपयोग करके।

भयंकर

ऐसा लगता है, रूस में हमें यहां कौन चाहिए? लेकिन वहाँ यह था! अगस्त 2010 में, एक नए हमले की खोज की गई थी, और संक्रमित लोगों में, रूस, कजाकिस्तान और यूक्रेन की कंपनियों में शामिल थे। मैकएफी के अनुसार, हमलावरों ने 10 आईपी पते पर 15 डोमेन के सी एंड सी बुनियादी ढांचे को तैनात किया। पीड़ितों की संख्या के मामले में रूस पहले स्थान पर था: 1,063 बाहरी आईपी पते।

हमले को शास्त्रीय तरीके से किया गया था - एक .pdf प्रारूप में संलग्न फ़ाइल का उपयोग करके, जिसने एडोब रीडर (CVE-2009-4324, CVE-2010-2883) में कमजोरियों का फायदा उठाया। हालांकि, हमलावरों ने रणनीति बदल दी। 61 देशों को प्रभावित करने वाले ल्यूरिड को अलग-अलग अभियानों में विभाजित किया गया था। उनमें से प्रत्येक को प्रबंधित करने के लिए, एक अलग URL स्थापित किया गया था, एक व्यक्तिगत Enfal ट्रोजन का गठन किया गया था; विभिन्न कर्मियों द्वारा प्रत्येक दिशा में हमले किए गए। RAT पर कमांड को पुश के माध्यम से प्रेषित नहीं किया गया था: प्रत्येक नोड के लिए कमांड की सूची C & C सर्वर पर एक अलग फ़ाइल में संग्रहीत की गई थी।

प्रबंधन सर्वर यूएस और इंग्लैंड में थे, लेकिन चीन से मालिकों के लिए डोमेन नाम पंजीकृत किए गए थे।

कितना डरावना है

जॉर्जटबट पर समाचार पढ़ें। Google, लिज़मून कितना अद्भुत है। फिर से नॉर्टेल नेटवर्क्स के भाग्य के बारे में सोचें। विभिन्न प्रोग्रामिंग वातावरण के लिए घटकों में ट्रोजन को याद रखें, फ्लैश ड्राइव, नेटवर्क उपकरण और ऑपरेटिंग सिस्टम के निर्माताओं से ट्रोजन।

कुछ सवालों के जवाब देने की कोशिश करें:

- क्या एंटी-वायरस सॉफ़्टवेयर हर जगह स्थापित है? क्या यह सामान्य रूप से काम करता है?

- क्या आप जानते हैं कि सॉफ्टवेयर स्थापित है जो कंपनी की नीति का अनुपालन नहीं करता है?

- क्या आप अपने नेटवर्क पर असामान्य ट्रैफ़िक का पता लगा सकते हैं? कितनी जल्दी

- यदि कोई उपयोगकर्ता स्थानीय व्यवस्थापक बन जाता है तो क्या आप ध्यान देंगे? और यदि एक विशिष्ट उपयोगकर्ता नाम कई कंप्यूटरों से उपयोग किया जाएगा?

- क्या आपका उपयोगकर्ता एक दस्तावेज़ खोलेगा जो उसके काम से संबंधित नहीं है?

- क्या आप उपयोग किए गए एन्क्रिप्शन के बारे में सुनिश्चित हैं?

- क्या आप जानते हैं कि आपकी साइट असुरक्षित है?

वैसे, जैसा कि यह पता चला है, 2012 में रुस्किप्टो सम्मेलन में भाग लेने वालों में से केवल कुछ ने ही इन सभी सवालों को पूछा था। 15 मिनट के अध्ययन के परिणामस्वरूप, यह संभव था - यातायात के सबसे सरल अवरोधन द्वारा - ब्लॉगस्पॉट, Google, फेसबुक, ट्विटर जैसी रोजमर्रा की सेवाओं के लिए न केवल प्रमाणीकरण डेटा को पकड़ने के लिए, बल्कि दूरस्थ कनेक्शन के लिए पासवर्ड भी! काश, केवल कुछ ही एन्क्रिप्शन अक्षम के साथ एक पहुँच बिंदु से कनेक्ट करने के बारे में सोचा। कुछ प्रतिभागियों ने इस तथ्य पर ध्यान आकर्षित किया कि जिस होटल में सम्मेलन आयोजित किया गया था, उस साइट को हैक किया गया था और मोबाइल उपयोगकर्ताओं को ट्रोजन के साथ एक पृष्ठ पर पुनर्निर्देशित किया गया था ...

और यहाँ APT है? क्या आप एक्सेस पॉइंट्स से जुड़े हैं? लेख की शुरुआत में वापस जाएं और पहले वाक्यांश को फिर से पढ़ें! क्रिप्टोग्राफ़िक विकास के लिए लक्षित पहुँच के लिए आपको अपने कॉर्पोरेट नेटवर्क तक पहुँचने के लिए डेटा का उपयोग करने से क्या रोकता है? प्रतिपक्ष की भूमिका, जो एक अलग हमले के अभियान के लिए "आधार" बन गई है, होटल द्वारा अच्छी तरह से निभाई जा सकती है, जिसने रूसी सूचना सुरक्षा विशेषज्ञों को एक साथ लाया।

पीड़ित कंपनियों की क्या गलतियाँ हैं?

- सोशल इंजीनियरिंग को ध्यान में न रखें।

- उन्होंने इस बात पर ध्यान नहीं दिया कि केवल बाहरी परिधि की रक्षा करना आवश्यक था और न केवल "दिखावे के लिए"।

- हमने तथ्य के बाद ट्रिगर होने वाले संरक्षण के साधनों पर एक शर्त लगाई (परिणामस्वरूप, एंटीवायरस, स्पैम फिल्टर, आईपीएस - बिना हस्ताक्षर के चुप थे)।

- यह लापरवाही से सुझाव दिया गया था कि उन पर हमला बहुत महंगा हो सकता है (निवेश पर कम रिटर्न के साथ)।

- हम एंटीवायरस उत्पादों, रिसाव रोकथाम प्रणालियों (डीएलपी, डेटा लीक रोकथाम), दो-कारक प्रमाणीकरण पर निर्भर थे।

- उन्होंने विश्वसनीय स्रोतों (ठेकेदारों, शाखाओं, कॉर्पोरेट साइटों) से हमलों की संभावित दिशा को ध्यान में नहीं रखा।

जब लोग टाइटैनिक की मौत को याद करते हैं, तो वे हमेशा लाइफबोट्स के बारे में बात करते हैं, कि अधिक नौकाओं की आवश्यकता थी - लेकिन वे पूरी तरह से हिमशैल के बारे में भूल जाते हैं। उसी तरह, आईएस डिवीजन मानकों, प्रथाओं और सिफारिशों से अलग-अलग बिंदुओं को पकड़ते हैं - और वे उन्हें लागू करने के लिए तैयार हैं। इसी समय, इस तथ्य के बावजूद कि हमलों के संचालन के तरीकों का विस्तार से अध्ययन किया गया है, वर्तमान सुरक्षा एल्गोरिदम किसी कारण से व्यवहार में उपयोग नहीं किए जाते हैं। लापरवाही? कंपनियां पारंपरिक साधनों पर ध्यान केंद्रित करती हैं, और ये साधन बचाते हैं - एक निश्चित बिंदु तक। लेकिन हमलावरों को अगले आधे कदम आगे ले जाने के लायक है - और यहां परिणाम है ...

इंट्रानेट पर हमलावरों का जीवन आईएस कर्मचारियों द्वारा स्वयं बढ़ाया जाता है। अत्यधिक आत्मविश्वास से छुटकारा पाने और सुरक्षा के निम्नलिखित पहलुओं पर ध्यान देना आवश्यक है।

- भेद्यता प्रबंधन। शून्य-दिन के कारनामे सभी के लिए पर्याप्त नहीं हैं: यह महंगा है। यहां तक कि निवेश पर कम रिटर्न वाले एपीटी ऑपरेटर लगातार नए अवसरों की तलाश नहीं कर सकते हैं; पुरानी कमजोरियों का उपयोग करना आसान है जिन्हें आपने पैच करने का समय नहीं दिया है। हालांकि, कई लोग भूल जाते हैं (आप "एस" को दूसरे अक्षर से बदल सकते हैं) बाहरी और आंतरिक परिधि को स्कैन करने के लिए, पैठ परीक्षण का उल्लेख करने के लिए नहीं। हमें न केवल स्वचालित पैच इंस्टॉलेशन वाला सर्वर चाहिए, बल्कि पैच मैनेजमेंट और भेद्यता प्रबंधन प्रक्रियाओं पर भी काम करना होगा।

- यातायात विश्लेषण। अधिकांश आरएटी के लिए, पोस्ट फैक्टम हस्ताक्षर हैं। हालाँकि, बहुत कम लोग उनका उपयोग करते हैं, हालाँकि हस्ताक्षर जोड़ना, और अक्सर अपना स्वयं का लिखना भी पाँच मिनट से अधिक नहीं लगता है। समय पर खतरे की निगरानी आपको अपना विवरण डिजाइन करने की अनुमति देती है, जिससे कमजोरियों को बेअसर करना संभव हो जाता है जिसके लिए पैच अभी तक जारी नहीं किए गए हैं।

- जाल। हमलावर निश्चित रूप से आपके बुनियादी ढांचे का पता लगाएंगे। एक मौका है कि आप हनीपोट का उपयोग करके एक हमलावर का पता लगाएंगे और उसकी रणनीति का समय पर अध्ययन करने में सक्षम होंगे। (एक बार, एक कंपनी में काम करने के दौरान, मैंने एक फ़ाइल को नेटवर्क शेयर पर एक आकर्षक नाम के साथ रखा - और मैंने इसे खोलने या इसे कॉपी करने के प्रयासों की निगरानी की। सभी उपयोगकर्ता जानते थे कि आईबी राजनेता क्या जानते हैं। कर्मचारियों ने इस तरह की फ़ाइल को खोलने का फैसला नहीं किया। अपवाद नुकसान और गतिविधि के कारण दुर्लभ प्रयास थे। अंदरूनी सूत्र: ये सरल चरण आपको एपीटी को समय पर खोजने में मदद कर सकते हैं।)

- एंटीवायरस सॉफ्टवेयर नियंत्रण। यह सिर्फ़ हस्ताक्षर अपडेट पर नज़र रखने के लिए पर्याप्त नहीं है: सुरक्षा को अक्षम करने के तथ्यों का अध्ययन करने के लिए, एंटीवायरस की सेटिंग्स और संचालन क्षमता का विश्लेषण करना भी आवश्यक है। यह ज्ञात है कि कुछ मामलों में एपीटी ने रिमोट कंट्रोल टूल स्थापित करने से पहले एंटी-वायरस सुरक्षा को बंद कर दिया था, लेकिन यह किसी का ध्यान नहीं गया।

- अखंडता नियंत्रण। यह व्यक्तिगत सेवा फ़ाइलों और घटकों, साथ ही कॉन्फ़िगरेशन फ़ाइलों पर लागू होता है।

- नीति नियंत्रण। क्या आप जानते हैं कि आपके नेटवर्क पर दूरस्थ प्रशासन उपकरण कंप्यूटर पर दिखाई दिए हैं? क्या आप नए प्रॉक्सी सर्वर के बारे में जानते हैं जिसके माध्यम से इंटरनेट ट्रैफ़िक बहता है? फ़ाइल सर्वर पर एक नया "साझा" संसाधन क्यों दिखाई दिया? RSA के साथ मामला सांकेतिक है: सर्वर से इंटरनेट का उपयोग अक्षम नहीं किया गया है! कैन एंड एबेल को लंबे समय से हैक टूल के रूप में पाया गया है; सवाल उठता है: उन्होंने उपयोगिता क्यों नहीं खोजी?

- इवेंट लॉगिंग और घटना प्रबंधन। आधुनिक कॉरपोरेट नेटवर्क में बड़ी संख्या में इवेंट स्रोत होते हैं, और इन घटनाओं का स्वचालित रूप से विश्लेषण करने की आवश्यकता होती है। CRM सिस्टम में कार्यान्वित घटना सहसंबंध विधियां आपको अपने बुनियादी ढांचे में क्या हो रहा है, इसकी एक पूरी तस्वीर प्राप्त करने की अनुमति देती है, जो कि सबसे छोटे विचलन के ठीक नीचे है। मैनुअल लॉग विश्लेषण - यूटोपिया।

- हार्डवेयर और सॉफ्टवेयर। APT कार्यप्रणाली पर वापस ... आपको POST अनुरोध के आकार को सीमित करने से क्या रोका गया? डायनेमिक DNS को ब्लॉक क्यों नहीं किया गया, तेज-प्रवाह प्रश्नों का पता नहीं लगाया गया? प्रॉक्सी सर्वर पर अनुरोध हिट का विश्लेषण क्यों नहीं किया गया, हालांकि वे वायरस गतिविधि के बहुत संकेत हैं?

- जागरूकता एक दुख की बात है। और यह न केवल सरल क्लर्कों के बारे में है: 90 के दशक में वापस वर्णित प्रसिद्ध तकनीकें अभी भी बड़ी कंपनियों के शीर्ष प्रबंधकों के लिए आती हैं।

यदि सूचना सुरक्षा विशेषज्ञ सभी आवश्यक मानकों की आवश्यकताओं का अनुपालन करते हैं, तो APT शायद इतना शक्तिशाली चलन नहीं बन सकता।

अगले लेख में, मौजूदा बैंकों में से एक के उदाहरण का उपयोग करते हुए, मैं एपीटी के लिए तैयारी के एक चरण के रूप में सोशल इंजीनियरिंग के तरीकों का उपयोग करके एक हमले का प्रदर्शन करूंगा। हम जाँचेंगे कि हमारी बैंकिंग प्रणाली कितनी सुरक्षित है;)