नमस्ते!

डरपोक GetMama वायरस ने WordPress साइटों का एक समूह खा लिया है। जिसमें मेरा कुछ भी शामिल है। और मैं आपको बताता हूँ कि एक सूक्ति के रूप में एक इकाई को कैसे साफ किया जाए।

यह इस तथ्य से शुरू हुआ कि कुछ साइटें बहुत लंबे समय के लिए खुलनी शुरू हुईं। और केवल वही जो वर्डप्रेस पर हैं।

लंबे समय तक मैं समझ नहीं पाया कि किस तरह की परेशानी हुई। मैंने सर्वर पर सभी सॉफ़्टवेयर को पूरी तरह से अपडेट किया (मुझे लगा कि यह कुछ मुश्किल बकवास wp का उपयोग कर सकता है)। लेकिन इससे कोई फायदा नहीं हुआ।

फिर मैंने देखना शुरू किया कि लंबे समय तक किस तरह का प्रदर्शन किया जाता है, कुतिया।

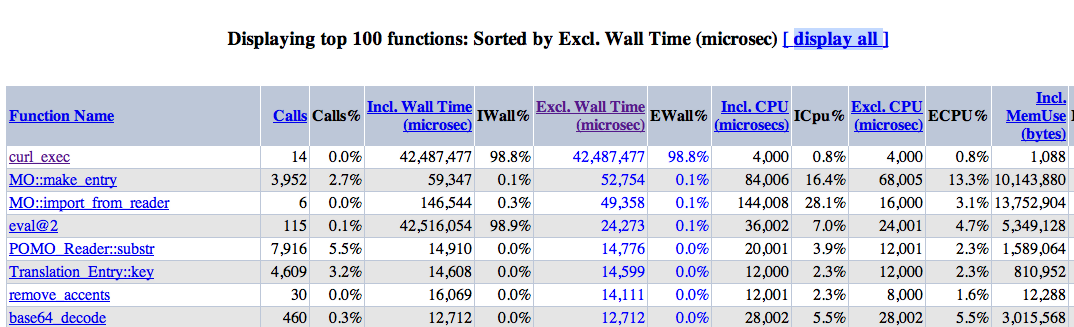

इसके लिए मैंने

xhprof का इस्तेमाल किया।

यह पता चला कि यह कर्ल_सेक्स है।

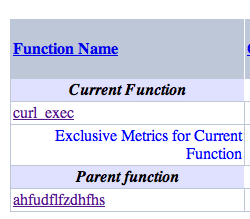

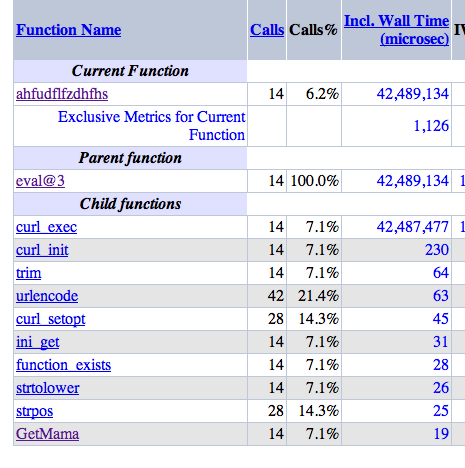

कर्ल_सेक्स को एक फ़ंक्शन द्वारा बुलाया गया था जिसमें कुछ अरबी नाम "ahfudflfzdhfhs" थे

और यह कार्य, बदले में, GetMama सहित एक निश्चित मात्रा में गंदगी का कारण बना

इस फ़ंक्शन का नाम वायरस कहा जाता है।

गेट मॉम अपने सर्वर पर दस्तक दे रही है और वहां से कोड डाउनलोड कर रही है, जिसे साइट कोड में पहले से ही निष्पादित किया गया है।

स्थिति को अस्थायी रूप से सहेजने के लिए, मैंने बस अपने फ़ंक्शन को प्रत्येक वर्डप्रेस साइटों के प्रत्येक index.php की शुरुआत में "फ़ंक्शन GetMama () {}" जोड़ा। इससे मुझे वास्तविक खतरे को देखने का समय मिला।

किसी भी खोज ने कोई परिणाम नहीं दिया। कोड में न तो GetMama और न ही ahfudflfzdhfhs पाए गए। यह निश्चित रूप से आश्चर्यजनक नहीं है। लेकिन यह आश्चर्य की बात है कि base64_decode भी गलत स्थानों पर नहीं आया।

मुझे इसे google करना था। संकटमोचनों के अनुसार, गेटम शब्द "/ * god_mode_on * /" के साथ शुरू हुआ, लेकिन मुझे यह प्रविष्टि किसी भी फ़ाइल में नहीं मिली।

मैं लंबे समय से हैरान था, फाइलों को देख रहा था, और समझ नहीं पा रहा था कि संक्रमित क्षेत्र कहां था।

यह पता चला कि हर जगह। वास्तव में, वर्डप्रेस की हर php फाइल संक्रमित थी, लेकिन मैं इसे नोटिस नहीं कर सका।

जब मुझे एहसास हुआ कि उन्होंने यह कैसे किया, तो मुझे थोड़ी शर्म महसूस हुई।

बहुत शुरुआत में। "<? Php" के बाद, लोगों ने अंतराल का एक गुच्छा जोड़ा, और उसके बाद ही दुर्भावनापूर्ण कोड पर हस्ताक्षर किए।

यहाँ यह है:

http://pastebin.com/vER6azvSअब यह कचरा भी एन्क्रिप्टेड / * god_mode_on * /।

लेकिन अंत में, समस्या को एक छोटी स्क्रिप्ट के साथ हल किया गया:

find . -type f -name "*.php" -print | xargs perl -pi -e's/\/\*[a-z0-9]{32}_on\*\/.*\/\*[a-z0-9]{32}_off\*\///gi' *.phpवर्डप्रेस के साथ निर्देशिका में सभी php फ़ाइलों के माध्यम से जाओ और वायरस को हटा दें।

यदि आपके पास अपनी होस्टिंग तक पहुंच नहीं है, तो फ़ाइलों को स्वयं डाउनलोड करें और स्थानीय रूप से कोड को हटा दें। यदि आपके पास विंडोज है, तो फाइलों के एक समूह के साथ नियमित अभिव्यक्ति को बदलने का तरीका जानें।