सभी को नमस्कार!

मैं CISCO डेटा सेंटर उपकरण परिवार - CISCO ACE (एप्लिकेशन कंट्रोल इंजन) के बारे में थोड़ी बात करना चाहता हूं। यह लेख उपकरणों के उद्देश्य, वास्तुशिल्प सुविधाओं, एप्लिकेशन संभावनाओं और बुनियादी कार्यों को स्थापित करने जैसे मुद्दों को संबोधित करेगा। सामग्री काम की अधिक सूक्ष्मताओं के लिए प्रदान नहीं करती है, बल्कि, यह उन लोगों के लिए डिज़ाइन की गई है जो ऐसे उपकरणों को लागू करने के बारे में सोच रहे हैं, एक विकल्प बनाने की कोशिश कर रहे हैं, यह समझना चाहते हैं कि इस तरह के उपकरण नेटवर्क के बुनियादी ढांचे को अनुकूलित करने, सेवाओं के कार्यान्वयन की उपलब्धता और समय बढ़ाने में मदद करेंगे।

लोग इन उपकरणों को "बैलेंसर्स" कहते हैं, अर्थात्, ऐसे उपकरण जो कुछ शर्तों के आधार पर कई सर्वरों को लोड वितरित कर सकते हैं। हम कह सकते हैं कि स्विचिंग L4-L7 स्तरों पर की जाती है। लेकिन यह सिक्के का केवल एक पक्ष है और निर्माता खुद बताता है कि डेटा सेंटर में CISCO ACE का उपयोग आपको अनुमति देता है:

उत्पादकता बढ़ाएँ,

• स्केलेबिलिटी,

• लचीले ढंग से वास्तविक संसाधन,

• नए अनुप्रयोगों को शुरू करने की प्रक्रिया को सरल बनाना,

• आवेदन प्रदर्शन का अनुकूलन,

• उपलब्धता सुनिश्चित करें,

• समेकित संसाधन,

• प्रबंधन और निगरानी प्रदान करें।

इन उपकरणों को दो फार्म कारकों के रूप में प्रस्तुत किया जाता है: स्टैंडअलोन उपकरण (उदाहरण के लिए, CISCO ACE 4710) और CISCO 6500/7600 चेसिस (CISCO ACE-20/30 मॉड्यूल) में मॉड्यूल। स्टैंडअलोन उपकरण एक अलग उपकरण है जिसे किसी भी विक्रेता के आधार पर बनाए गए नेटवर्क में एकीकृत किया जा सकता है, सेवा मॉड्यूल उच्च-प्रदर्शन डिवाइस हैं जो किसी नेटवर्क में मौजूदा 6500/7600 चेसिस पर स्थापना के लिए उपयुक्त हैं, जो उत्पादकता बढ़ाने, केंद्रीय नियंत्रण प्रदान करने, केबल कनेक्शन की संख्या कम करने और फास्ट की सुविधा प्रदान करने की अनुमति देता है। सेवाओं की शुरूआत।

विनिर्देश:

CISCO ACE 4710

| फ़ीचर | अधिकतम प्रदर्शन या कॉन्फ़िगरेशन |

| प्रवाह | 0.5, 1, 2 या 4 जीबीपीएस |

| दबाव | 0.5, 1, या 2 Gbps (GZIP या Deflate का उपयोग करके) |

| आभासी संदर्भ | 20 |

| एसएसएल थ्रूपुट | 1 gbps |

| एसएसएल टीपीएस | 1024-बिट कुंजियों का उपयोग करके 7500 एसएसएल टीपीएस |

| एसएसएल टीपीएस | 1024-बिट कुंजियों का उपयोग करके 7500 एसएसएल टीपीएस |

| प्रति सेकंड अधिकतम L4 कनेक्शन | 100,000 पूर्ण लेनदेन निरंतर दर |

| प्रति सेकंड अधिकतम L7 कनेक्शन | 30,000 पूर्ण लेनदेन निरंतर दर |

| समवर्ती कनेक्शन | 1 मिलियन |

बॉक्स के अंदर क्या है: Intel Pentium 4 3.4 Ghz CPU, 4x1GE, 8Gb RAM (बढ़ाया नहीं जा सकता), 1Gb फ्लैश (बढ़ाया नहीं जा सकता), कंसोल पोर्ट, मॉनिटर, कीबोर्ड को जोड़ने के लिए पोर्ट। सीएलआई, एसएनएमपी, वेब इंटरफेस का उपयोग कर नियंत्रित करने की क्षमता। फार्म फैक्टर - 1 यू।

CISCO ACE-20/30 मॉड्यूल| फ़ीचर | अधिकतम प्रदर्शन या कॉन्फ़िगरेशन |

| प्रवाह | 16 जीबीपीएस *, 8 जीबीपीएस *, और 4 जीबीपीएस |

| कुल VLAN (ग्राहक और सर्वर) | 4000 |

| जांच | ICMP, TCP, UDP, Echo, Finger, DNS, Telnet, FTP, HTTP, HTTPS, SMTP, POP3, IMAP, RTSP, RADIUS, SIP, SNMP, KAL-AP, और TCL लिपियों |

| NAT प्रविष्टियाँ | 1 मिलियन |

| आभासी विभाजन | 250 * तक; आधार मूल्य में शामिल 5 आभासी विभाजन (उपकरण) |

| एसएसएल थ्रूपुट | ३.३ / ६ जीबीपीएस |

| एसएसएल टीपीएस | आधार मूल्य में 1000 TPS शामिल हैं, और लाइसेंस के साथ 5000, 10,000, या 15,000 TPS (1024-बिट कुंजी के साथ 30,000 तक) |

| प्रति सेकंड अधिकतम L4 कनेक्शन | 325,000 / 500,000 पूर्ण लेनदेन निरंतर दर |

| प्रति सेकंड अधिकतम L7 कनेक्शन | 130,000 / 200,000 पूर्ण लेनदेन निरंतर दर |

| समवर्ती कनेक्शन | 4 मिलियन |

| स्टिकी टेबल एंट्री | 4 मिलियन |

अंदर: 1 जीबी फ्लैश (बढ़ाया नहीं जा सकता), 3 जीबी रैम डेटा प्लान, 1 जीबी रैम कंट्रोल प्लान।

यह CISCO 6500/7600 चेसिस में 4 मॉड्यूल तक स्थापित करना संभव है, जिससे प्रति चेसिस 64 जीबी तक प्रदर्शन प्राप्त होता है। यह ध्यान देने योग्य है कि 4 मॉड्यूल की स्थापना का मतलब यह नहीं है कि सिस्टम में हमें घोषित प्रदर्शन के साथ एक बैलेंसर मिलता है, हमारे पास बस 4 से 16 जीबीपीएस है। विपणक ऐसे नंबरों का हवाला देना पसंद करते हैं, लेकिन साथ ही, आप एक दर्जन CISCO ACE 4710 ले सकते हैं, एक दूसरे के ऊपर रख सकते हैं और शानदार प्रदर्शन प्राप्त कर सकते हैं। वैसे, यहाँ उपकरणों के लिए कीमतें हैं:

| विन्यास | मूल्य $ GPL |

| ऐस 4710 0.5 Gbps | 15.995 |

| ACE 4710 1 Gbps | 29,995 |

| ऐस 4710 2 Gbps | 39,995 |

| ACE 4710 4 Gbps | 49,995 |

| ACE30 4 जी के साथ मॉड्यूल, 1 जी कॉम्प, 1 के एसएसएल टीपीएस और 5 वीसी | 39,995 |

| ACE30 मॉड्यूल 16G, 6G Comp, 30K SSL TPS और 250VC के साथ | 109,995 |

अनुमानित मूल्य दिए गए हैं, क्योंकि मूल्य सूची में बहुत कम प्रस्ताव हैं और कीमत आवश्यक संदर्भों की संख्या (बहुत बाद में), एसएसएल सत्र, आदि से बहुत भिन्न होती है।

अवसरोंयहां हम उन सभी पर ध्यान केंद्रित करेंगे जो ये सभी सस्ती डिवाइस कर सकते हैं (सूची पूरी नहीं होगी, केवल मुख्य एक)।

1. स्विचिंग अनुप्रयोगों।CISCO ACE एक एप्लिकेशन-स्तरीय स्विच है जो L4 से L7 तक की जानकारी के आधार पर सर्वर लोड संतुलन प्रदान करता है। HTTP, FTP, DNS, इंटरनेट कंट्रोल मैसेज प्रोटोकॉल (ICMP), सेशन इनीशियेशन प्रोटोकॉल (SIP), रियल-टाइम स्ट्रीमिंग प्रोटोकॉल (RTSP), एक्सटेंडेड RTSP, RADIUS, और Microsoft रिमोट डेस्कटॉप प्रोटोकॉल के लिए अंतर्निहित मूल डीप सपोर्ट (जेनेरिक प्रोटोकॉल पार्सिंग) (RDP)। इसका मतलब है कि इन प्रोटोकॉल का उपयोग करने के मामले में, पेलोड में किसी भी जानकारी के आधार पर (व्यावहारिक रूप से) यातायात को संतुलित करना संभव है।

नियमित अभिव्यक्तियों के लिए एक लचीला तंत्र है, साथ ही साथ HTTP हेडर (जोड़, हटाएं, परिवर्तन, आदि) के किसी भी हेरफेर।

2. यातायात प्रसंस्करण।जैसा कि यह पहले ही स्पष्ट हो चुका है, ACE गहरे पैकेट निरीक्षण कर सकता है, लेकिन इसमें tcpdump है, जो विशेष रूप से समस्या निवारण के लिए उपयोगी है।

3. पता अनुवाद।यह सोर्स एनएटी, डेस्टिनेशन एनएटी, साथ ही स्टेटिक एनएटी को लागू कर सकता है (लेकिन यह सर्वर फार्म में एक सर्वर के साथ पिछले दो प्रकारों का एक साइड इफेक्ट है, लेकिन उस पर बाद में और अधिक)।

4. संतुलन के तरीके।सर्वर फ़ार्म के भीतर सर्वर में ट्रैफ़िक को संतुलित करने के लिए, अनुप्रयोगों / सेवाओं की उपलब्धता को निर्धारित करने के लिए परीक्षणों का एक सेट किया जाता है। तो हम निम्नलिखित सर्वर पर संतुलन कर सकते हैं। पैरामीटर: कम से कम लोड (कनेक्शन की संख्या या सर्वर पर ट्रैफ़िक की मात्रा), बेतरतीब ढंग से (यहां मैं ध्यान दूंगा कि सर्वर फ़ार्म में प्रत्येक सर्वर को एक गुणांक - भार सौंपा गया है। एक विशिष्ट सर्वर को अनुरोध भेजने की संभावना को अपने स्वयं के वजन के अनुपात के रूप में परिभाषित किया गया है। इसलिए, यदि सभी सर्वरों का वजन (सापेक्ष मूल्य) समान है, तो संतुलन एक समान होगा), पते से एक हैश, कुकीज़ से एक हैश, प्रोटोकॉल हेडर से एक हैश, यूआरएल के साथ एक हैश को परिभाषित करना। कुकीज़ या एसएसएल का उपयोग करने के मामले में, डिवाइस सत्र की निरंतरता सुनिश्चित करने के लिए एक विशिष्ट उपयोगकर्ता को एक विशिष्ट सर्वर से बांधता है।

5. सेवाओं / अनुप्रयोगों की उपलब्धता का निर्धारण करना (यह कैसे कॉन्फ़िगर किया गया है और मैं बाद में एक उदाहरण दूंगा): ICMP, TCP, UDP, ECHO {tcp | udp}, फ़िंगर, HTTP, HTTPS, FTP, टेलनेट, DNS, SMTP, IMAP, POP, RADIUS, स्क्रिप्टेड, कीपेलिव एप्लायंस प्रोटोकॉल (KAL-AP), RTSP, SIP, HTTP रिटर्न-कोड पार्सिंग, SNMP। यह भी ध्यान देने योग्य है कि एक HTTP जांच का उपयोग (उदाहरण के लिए), पहुंच का निर्धारण न केवल किसी भी प्रतिक्रिया को प्राप्त करने से किया जाता है, बल्कि आवश्यक प्रतिक्रिया कोड (या उनकी सीमा), HTTP प्रतिक्रिया में हेडर के आवश्यक मान, प्रतिक्रिया समय आदि को निर्दिष्ट करना संभव है। नमूना बनाते समय, हम अनुरोधित पृष्ठ, हेडर मान आदि का निर्धारण करते हैं। तंत्र बहुत, बहुत लचीला है।

6. दोष सहिष्णुता। दोष सहिष्णुता एक ही चेसिस के भीतर एक अतिरिक्त मॉड्यूल / उपकरण का उपयोग करके प्राप्त की जाती है या भौगोलिक रूप से सक्रिय / सक्रिय, सक्रिय / स्टैंडबाय मोड में अलग हो जाती है। CISCO VSS का उपयोग करना, चेसिस में दोनों मॉड्यूल को एक आभासी डिवाइस में वर्चुअलाइज किया जा सकता है।

7. अनुप्रयोगों को गति देना।

7. अनुप्रयोगों को गति देना। डिवाइस नेटवर्क के प्रदर्शन को बेहतर बनाने के लिए टीसीपी / यूडीपी सत्रों को मल्टीप्लेक्स करता है।

8. एसएसएल त्वरण।

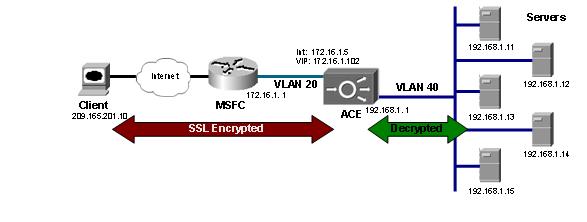

8. एसएसएल त्वरण। एसीई में एक अंतर्निहित हार्डवेयर एसएसएल त्वरक है, जो डिवाइस पर सत्र को समाप्त करने की अनुमति देता है, जिससे सर्वर से लोड हटा दिया जाता है। ऑपरेशन के 3 तरीके हैं: एसएसएल समाप्ति, एसएसएल दीक्षा, एंड-टू-एंड एसएसएल (समाप्ति + आरंभ)। एसएसएल समाप्ति - सत्र को CISCO ACE पर समाप्त किया जाता है, बैलेंसर से सर्वर तक ट्रैफ़िक स्पष्ट रूप से चला जाता है। सर्वर बैलेंसर के प्रति प्रतिक्रिया करता है, जो बदले में डेटा को एन्क्रिप्ट करता है और क्लाइंट को वापस भेजता है। एक दिलचस्प विशेषता को नोट किया जाना चाहिए: बैलेंसर ट्रैफ़िक को कम कर देता है, लेकिन गंतव्य पोर्ट (टीसीपी) को नहीं बदलता है, अर्थात, सर्वर पर वेब सर्वर को 80 के बजाय 443 पोर्ट को सुनना चाहिए, स्वाभाविक रूप से एन्क्रिप्शन के बिना।

एसएसएल दीक्षा - क्लाइंट से बैलेंसर तक का ट्रैफ़िक स्पष्ट रूप से चला जाता है, बैलेंसर सर्वरों के साथ एसएसएल सत्र स्थापित करता है और एसएसएल का उपयोग करके उनके साथ संचार करता है। क्लाइंट के लिए उद्घाटन एक अनएन्क्रिप्टेड रूप में प्रेषित होते हैं।

तीसरे मोड में, क्लाइंट बैलेंसर के साथ एक सत्र स्थापित करता है, और वॉल्यूम, बदले में, सर्वर के साथ एक और सत्र स्थापित करता है। दोहरा एन्क्रिप्शन होता है (मतलब एन्क्रिप्टेड का एन्क्रिप्शन नहीं, बल्कि पहले से डिक्रिप्ट किया गया एन्क्रिप्शन)।

9. सुरक्षा

9. सुरक्षा विशेषताएं

: एसीएल (L3-L7), द्विदिशीय NAT और PAT (+ नीति NAT), टीसीपी कनेक्शन राज्य ट्रैकिंग, यूडीपी के लिए वर्चुअल कनेक्शन राज्य, अनुक्रम संख्या रैंडमाइजेशन, टीसीपी हेडर सत्यापन, टीसीपी विंडो-आकार की जाँच, यूनिकस्ट रिवर्स चेक पथ अग्रेषण (URPF) जब एक सत्र की स्थापना, दर सीमित।

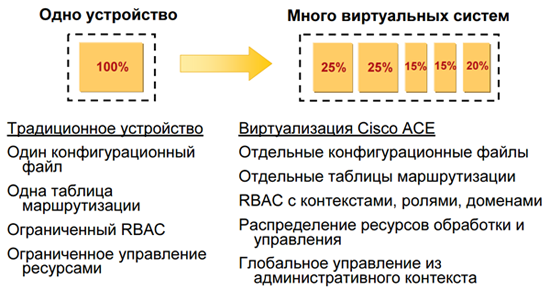

10. वर्चुअलाइजेशन सुविधाएँ।डिवाइस एक और केवल एक के रूप में काम कर सकता है, जो हमेशा लचीला नहीं होता है। या एक भौतिक उपकरण से 250 वर्चुअल बैलेन्कर्स बनाना संभव है। इस तरह के प्रत्येक बैलेंसर के अपने प्रशासक होते हैं, इसका अपना कॉन्फ़िगरेशन, इसके अपने नियम और उपयोग किए गए संसाधनों पर सीमाएं (सीपीयू, कनेक्शन, बैंडविड्थ)। यह न केवल अपनी जरूरतों के लिए बहुत उपयुक्त है, बल्कि ग्राहकों को एक समर्पित एसीई सेवा प्रदान करना भी संभव है, जहां वे अपनी डिवाइस के भीतर जो चाहें कर सकते हैं।

11. ऑपरेटिंग मोड

11. ऑपरेटिंग मोड : रूट किए गए मोड, ब्रिज्ड मोड, असममित सर्वर सामान्यीकरण (ASN)। राउटर मोड में, दो उप-मोड को प्रतिष्ठित किया जा सकता है: इनलाइन और ऑन-ए-स्टिक (या वन-आर्म-मोड)।

ब्रिजिंग मोड

डिवाइस को सर्वर के बीच "गैप" में और सर्वर के लिए डिफ़ॉल्ट-गेटवे में पाया जाना चाहिए। दोनों डिवाइस L2 (ब्रिज) मोड में एक ही सबनेट पर इंटरफेस करते हैं। एक शर्त CISCO ACE के माध्यम से सर्वर और राउटर के बीच यातायात की कमी है। इस प्रकार, क्लाइंट VIP 172.16.3.100 (वर्चुअल आईपी - बैलेंसर का आभासी पता एक्सेस करता है। इस पर आने वाला ट्रैफ़िक (VIP) सर्वरों के बीच संतुलित है), और डिवाइस, बदले में, गंतव्य पते को बदलकर सर्वरों के अनुरोध को रीडायरेक्ट करता है। सर्वर 172.16.3.1 को प्रतिक्रिया भेजता है, लेकिन जब ट्रैफिक ACE से होकर गुजरता है (और हमने कहा कि यह अनिवार्य था) स्रोत का पता वापस बदलकर 172.15.3.100 हो जाता है।

यह समाधान एक मौजूदा नेटवर्क में CISCO ACE के कार्यान्वयन के लिए अच्छी तरह से अनुकूल है, पते में परिवर्तन नहीं होता है, सर्वर पुन: कॉन्फ़िगर नहीं किया जाता है।

रूट इनलाइन मोड

इस मोड में, CISCO ACE ट्रैफ़िक पास करने के लिए आशा करता है। नए इंस्टॉलेशन के लिए मोड को प्राथमिकता दी जाती है। सर्वर के लिए Balancer डिफ़ॉल्ट गेटवे है। इस मोड में, मैं और अधिक विस्तार से बताऊंगा और संतुलन के लिए एक विशिष्ट विन्यास दूंगा।

रूट-मोड ऑन-अ-स्टिक (वन-आर्म-मोड)

उपयोगकर्ता से आवागमन बैलेंसर (VIP) पर आता है। क्लाइंट पते को अपने स्वयं के बैलेंसर पते, गंतव्य पते के साथ वास्तविक (या वास्तविक में से एक) सर्वर पते से बदल दिया जाता है। इस मामले में, सर्वर सीधे बैलेंसर पर प्रतिक्रिया करता है और प्रक्रिया को उल्टे क्रम में दोहराया जाता है: स्रोत का पता वीआईपी में बदल जाता है, गंतव्य का पता क्लाइंट पते में बदल जाता है। क्लाइंट (ओं) को एक सर्वर के साथ एक पते (वीआईपी) के साथ संचार करने की धारणा है, हालांकि वास्तव में सर्वर दुनिया भर में स्थित हो सकते हैं।

एक अच्छा विकल्प जब ग्राहक एक संतुलन सेवा प्राप्त करना चाहता है। उदाहरण के लिए, क्लाइंट के पास अलग-अलग DC में 3 WEB सर्वर हैं। हमसे वह बाल्कन-वीआईपी का वास्तविक आईपी पता प्राप्त करता है। सेटिंग्स में, DNS अपने डोमेन को एक समर्पित VIP को बांधता है। अब क्लाइंट अपने सर्वर को "चमक" नहीं देता है, साथ ही उन्हें जोड़ने या हटाने के लिए, क्लाइंट को सेवा प्राप्त करना जारी रहता है।

रूट किए गए मोड असममित सर्वर सामान्यीकरणमोड पिछले एक के समान है, इस मामले में सर्वर ग्राहक को सीधे जवाब देता है, सिस्को एसीई को दरकिनार करता है।

एक उदाहरण सेटअप पर विचार करेंमैं बहुत सारे विकल्पों का वर्णन किए बिना एक मूल उदाहरण पर विचार करना चाहता हूं, क्योंकि इसके लिए कोई तत्काल आवश्यकता नहीं है (मैं अच्छी सामग्री के लिए लिंक दूंगा), अस्पष्ट बिंदुओं पर टिप्पणी या व्याख्या करना बेहतर है, यदि आवश्यक हो।

टोपोलॉजी के रूप में, हम चावल लेते हैं। रूट इनलाइन मोड।

प्रबंधन इंटरफ़ेस 172.16.1.5।

नियंत्रण नीति के नियम लिखें:

class-map type management match-any L4_REMOTE-ACCESS_CLASS

description Enabling remote access traffic to the ACE and the Cisco ACE Module

2 match protocol ssh source-address 172.16.1.0 255.255.255.0

3 match protocol icmp source-address 172.16.1.0 255.255.255.0

4 match protocol https source-address 172.16.1.0 255.255.255.0

5 match protocol snmp source-address 172.16.1.0 255.255.255.0

policy-map type management first-match L4_REMOTE-ACCESS_MATCH

class L4_REMOTE-ACCESS_CLASS

permit

interface vlan 20

ip address 172.16.1.5 255.255.255.0

service-policy input L4_REMOTE-ACCESS_MATCHनेटवर्क 172.16.1.0/24 से एसएसएच, एसएनएमपी, एचटीटीपीएस, आईसीएमपी प्रोटोकॉल का उपयोग करके डिवाइस तक पहुंचना संभव है।

हमारे पास सर्वर फ़ार्म में 3 सर्वर हैं, जिस पर हम लोड को संतुलित करेंगे। हम सर्वर की घोषणा करते हैं:

rserver host SERVER-1

description SERVER-1

ip address 192.168.1.11

inservice

rserver host SERVER-2

description SERVER-2

ip address 192.168.1.12

inservice

rserver host SERVER-3

description SERVER-3

ip address 192.168.1.13

inserviceहम एक खेत में सर्वरों को एकजुट करेंगे (नमूनों के लिए हम HTTP और ICMP का उपयोग करेंगे):

serverfarm host FARM

probe HTTP_PROBE

probe ICMP_PROBE

rserver SERVER-1

inservice

rserver SERVER-2

inservice

rserver SERVER-3

inserviceनमूनों का विवरण:

probe http HTTP_PROBE

interval 5

passdetect interval 10

passdetect count 2

request method head url /index.html

expect status 200 210

header User-Agent header-value "LoadBalance"

probe icmp ICMP_PROBE

interval 10

passdetect interval 60

passdetect count 4

receive 1अंतराल - नमूनों के बीच का अंतराल

प्राप्त - प्रतिक्रिया मध्यांतर

passdetect count - इतने उत्तर न मिलने पर सर्वर अनुपलब्ध माना जाता है

पासडेट्रेट अंतराल - अनुपलब्ध सर्वर के लिए नमूना अंतराल

हम संतुलन नीतियों का वर्णन करते हैं।

वर्चुअल आईपी पता (हम केवल पोर्ट 80 पर अनुरोध स्वीकार करेंगे):

class-map match-all FARM-VIP

2 match virtual-address 172.16.1.100 any eq wwwहम अपने खेत में यातायात को संतुलित करेंगे, जिसका अर्थ है कि हम संतुलन नीति का वर्णन करेंगे:

policy-map type loadbalance http first-match FARM_POLICY

class class-default

serverfarm FARMयदि हम http बैलेंसिंग के प्रकार (जो आवश्यक नहीं है) को सेट नहीं करते हैं, तो http प्रोटोकॉल का उपयोग करके हम कुकीज़ के साथ समस्याएँ प्राप्त कर सकते हैं, उदाहरण के लिए। यह पैरामीटर भविष्य के यातायात और प्रसंस्करण सुविधाओं के प्रकार को निर्धारित करता है। "टोकरी" की समस्या:

इसका अर्थ है कि कोई भी HTTP ट्रैफ़िक जिसे FARM_POLICY नीति सौंपी जाएगी, को FARM फ़ार्म पर भेजा जाएगा।

अब एक नीति बनाएं जो उपरोक्त को जोड़ती है:

policy-map multi-match WWW-PM

class FARM-VIP

loadbalance vip inservice

loadbalance policy FARM_POLICY

loadbalance vip icmp-reply activeयह नीति इनपुट (बाहरी) इंटरफ़ेस पर लागू होती है:

interface vlan 20

service-policy input WWW-PMइसका मतलब है कि, सबसे पहले, बैलेंसर 172.16.1.100 पते पर अनुरोध करते समय अपना मैक देगा। इसके अलावा, यदि ट्रैफ़िक पता 172.16.1.100 (क्लास-मैप मैच-सभी FARM-VIP) के 80 पोर्ट पर जाता है, तो वर्णित संतुलन नियमों (लोडबेलेंस पॉलिसी GARM_POLICY) का उपयोग करके ट्रैफ़िक को संतुलित (लोडबेलेंस vip inservice) किया जाना चाहिए, यानी सब कुछ (क्लास-डिफ़ॉल्ट क्लास-डिफ़ॉल्ट क्लास-डिफ़ॉल्ट) ) कृषि फार्म (सर्वरफ़ार्म फ़ार्म) को भेजें। CISCO ACE भी इस पते पर पिंग्स का जवाब देती है (लोडबलेंस वीआईपी आईसीएमपी-एक्टिव एक्टिव)।

सामान्य रूप से क्लाइंट तक पहुंचने और सही पते के साथ सर्वर प्रतिक्रियाओं के लिए, बाहरी वीआईपी पते पर आंतरिक सर्वर पते का अनुवाद बनाना आवश्यक है।

इसके अलावा, सभी इंटरफेस पर, एक एसीएल जोड़ें जो सब कुछ की अनुमति देता है। हमारा मतलब है कि हम ट्रैफ़िक को कहीं और फ़िल्टर कर रहे हैं। CISCO ACE डिफ़ॉल्ट रूप से सभी ट्रैफ़िक को रोकता है।

access-list PERMIT-ANY line 8 extended permit ip any any

access-list NAT line 1 extended permit ip host 192.168.1.11 any

access-list NAT line 2 extended permit ip host 192.168.1.12 any

access-list NAT line 3 extended permit ip host 192.168.1.13 any

class-map match-any PAT-ClassMap

2 match access-list NAT

policy-map multi-match NAT-PM

class PAT-ClassMap

nat dynamic 1 vlan 20

interface vlan 20

access-group input PERMIT-ANY

nat-pool 1 172.16.1.100 172.16.1.100 netmask 255.255.255.255 pat

interface vlan 40

ip address 192.168.1.1 255.255.255.0

access-group input PERMIT-ANY

service-policy input NAT-PMFWSM (ASA, PIX) NAT पर कई बार आसान कॉन्फ़िगर किया गया है।

छोटे स्पर्श (डिफ़ॉल्ट मार्ग, SNMP):

ip route 0.0.0.0 0.0.0.0 172.16.1.1

snmp-server community xxx group Network-Monitor

snmp-server user user_name Network-Monitor auth sha p@ssword localizedkey

snmp-server host 172.16.1.2 traps version 2 xxxपूर्ण कॉन्फ़िगरेशन खोजने के लिए लिंक (http://pastebin.com/DV4QM2Ya) पर क्लिक करें। क्षमताओं को प्रदर्शित करने के लिए, CISCO ACE के पास उपयोगकर्ता नेटवर्क के लिए एक इंटरफ़ेस है। उपयोगकर्ताओं के लिए, यह पीएटी का कार्य करता है और एफ़टीपी प्रोटोकॉल का निरीक्षण करता है ताकि इस प्रोटोकॉल (सक्रिय / निष्क्रिय मोड) के साथ कोई समस्या न हो।क्या प्राप्त हुआ (आधार) की निगरानी:

ACE # show serverfarm FARM

serverfarm : FARM, type: HOST

total rservers : 2

---------------------------------

----------connections-----------

real weight state current total failures

---+---------------------+------+------------+----------+----------+---------

rserver: SERVER-1

192.168.1.11:0 8 OPERATIONAL 44 52841950 12274606

rserver: SERVER-2

192.168.1.11:0 8 OPERATIONAL 49 51043947 13091531

ACE-MEL/Admin# show serverfarm FARM detail

serverfarm : FARM, type: HOST

total rservers : 2

active rservers: 2

description : -

state : ACTIVE

predictor : ROUNDROBIN

failaction : -

back-inservice : 0

partial-threshold : 0

num times failover : 0

num times back inservice : 0

total conn-dropcount : 44

Probe(s) :

HTTP_PROBE, type = HTTP

ICMP_PROBE, type = ICMP

---------------------------------

----------connections-----------

real weight state current total failures

---+---------------------+------+------------+----------+----------+---------

rserver: SERVER-1

192.168.1.11:0 8 OPERATIONAL 44 52841981 12274606

description : -

max-conns : - , out-of-rotation count : -

min-conns : -

conn-rate-limit : - , out-of-rotation count : -

bandwidth-rate-limit : - , out-of-rotation count : -

retcode out-of-rotation count : -

load value : 0

rserver: SERVER-1

192.168.1.11:0 8 OPERATIONAL 49 51043976 13091532

description : -

max-conns : - , out-of-rotation count : -

min-conns : -

conn-rate-limit : - , out-of-rotation count : -

bandwidth-rate-limit : - , out-of-rotation count : -

retcode out-of-rotation count : -

load value : 0

ACE # show rserver SERVER-1

rserver : SERVER-1, type: HOST

state : OPERATIONAL (verified by arp response)

---------------------------------

----------connections-----------

real weight state current total

---+---------------------+------+------------+----------+--------------------

serverfarm: FARM

192.168.1.11:0 8 OPERATIONAL 13 1288706और भी कई अन्य टीमें।

संक्षेप में देनाइस लेख में मैं पाठक को इस उपकरण से थोड़ा परिचय कराना चाहता था, और केवल CISCO से ही नहीं, बल्कि आम तौर पर डेटा सेंटर के बुनियादी ढांचे के एक महत्वपूर्ण हिस्से के रूप में बैलेन्सर के साथ। मेरे सिर में बहुत सारी जानकारी घूम रही है, लेकिन मुझे लगता है कि यह पद इतना छोटा नहीं है।

तो, इस तरह के उपकरणों का मुख्य उद्देश्य है: सेवाओं के बीच लोड संतुलन (जो उपलब्धता में वृद्धि, प्रदर्शन, संसाधनों को समेकित करता है), सर्वर से हार्डवेयर त्वरक के लिए एसएसएल समाप्ति कार्यों का स्थानांतरण, कुछ सुरक्षा सुधार (सामान्यीकरण और अन्य स्वामित्व तकनीकों के लिए धन्यवाद), टीसीपी / त्वरण। यूडीपी (बहुसंकेतन, संपीड़न के कारण)।

यह न केवल एक डेटा सेंटर के गलियारों में, बल्कि भौगोलिक रूप से दूरस्थ सेवाओं के बीच संतुलन बनाने की संभावना को भी ध्यान देने योग्य है।

हम ACE20-MOD-K9 4Gbps मॉड्यूल का उपयोग करते हैं। यह सभी 4Gbps के लिए नहीं, बल्कि लोड किया गया है, लेकिन यह अपने कार्यों को पूरा करता है। ऑपरेशन के दौरान, इसके साथ कोई समस्या नहीं थी, इसने खुद को काफी अच्छी तरह से स्थापित किया है। मैंने इस बारे में लिखना क्यों शुरू किया। तथ्य यह है कि, विशेष रूप से, संसाधन etherealmind.com पर मैंने CISCO ACE के प्रति सकारात्मक समीक्षा नहीं सुनी है। या कुछ भी मत लिखो, या खुलेआम थूक दो। ज्यादातर वे फ्रीज़, IOS छोटी गाड़ी, अस्थिरता के बारे में शिकायत करते हैं। मुझे पता है कि अपने एसीई के साथ CISCO बाकी हिस्सों से बहुत आगे नहीं है। इंजीनियर्स F5 से उत्पादों की बहुत दृढ़ता से प्रशंसा करते हैं, बच्चों की कीमतों से एक ही समय में दूर। मैंने इस उपकरण का सामना नहीं किया है, और सामान्य तौर पर, यह हमारे क्षेत्र में दुर्लभता है, मैंने ऐसे लोगों को नहीं देखा है।

यदि पाठकों को कुछ और विस्तार से जानने की इच्छा है - मैं एक अलग नोट लिखने में मदद करने की कोशिश करूंगा।

मैं वास्तव में उन लोगों की टिप्पणियों और राय का इंतजार कर रहा हूं जिन्होंने समान उपकरणों के साथ काम किया है / कर रहे हैं। वास्तव में, विषय व्यावहारिक रूप से हैबे पर नहीं छुआ गया था।

CISCO ऐस। भाग 2: दूरस्थ सर्वर और अनुप्रयोगों को संतुलित करनासूत्रों का कहना है:1. CISCO दस्तावेज़ीकरण, cisco.com।

2.vivekganapathi.blogspot.com/2010/07/cisco-ace-4710-load-balancer.html ।

3.

www.packetslave.com/2010/01/24/cisco-ace-basic-http-load-balancing4.docwiki.cisco.com/wiki/Cisco_Application_Control_Engine_ (ACE) _Configuration_Examples

5.

etherealmind.com/cisco-ace-load-balance-stick-source-nat-part-16.

etherealmind.com/cisco-ace-load-balance-stick-source-nat-part-27.

etherealmind.com/cisco-ace-load-balance-stick-source-nat-part-38.

etherealmind.com/cisco-ace-fwsm-resource-allocation-for-virtualization9.

www.cisco.com/en/US/products/hw/modules/ps2706/products_configuration_example09186a00809c3041.shtml