पॉजिटिव हैक डेज़ 2012

पॉजिटिव हैक डेज़ 2012 फोरम के आगंतुक, जो हाल ही में डिजिटल अक्टूबर प्रौद्योगिकी केंद्र में आयोजित किया गया था, न केवल सूचना सुरक्षा पेशेवरों की रिपोर्टों को सुन सकता था और सीटीएफ हैकर्स की महाकाव्य लड़ाई को देख सकता था, बल्कि विशेष वर्गों के भीतर महत्वपूर्ण सुरक्षा उद्योग के मुद्दों की चर्चा में भी भाग ले सकता था।

इस तरह के चर्चा प्लेटफार्मों में से एक था "आर्टिफिशियल बैंक के सूचना सुरक्षा विभाग के प्रमुख (आर्टेम साइशेव) द्वारा संचालित" वे पैसे की रक्षा कैसे करते हैं? "। सिद्धांत के अलावा - बैंकिंग सुरक्षा उद्योग का सामना करने वाले दबाव के मुद्दों की चर्चा - "

बिग कू $ ज " प्रतियोगिता - अनुभाग का एक व्यावहारिक हिस्सा भी था। प्रतिभागियों को आरबीएस सिस्टम सेवाओं में विशिष्ट कमजोरियों के दोहन में अपने कौशल का प्रदर्शन करने की आवश्यकता थी - मुख्य रूप से तार्किक, वेब भेद्यता के बजाय।

विशेष रूप से इस प्रतियोगिता के लिए, हमने अपने स्वयं के आरबीएस सिस्टम को स्क्रैच से विकसित किया और इसमें रखी गई विशिष्ट कमजोरियों को पॉजिटिव टेक्नोलॉजीज के विशेषज्ञों द्वारा ऐसी प्रणालियों की सुरक्षा के विश्लेषण के दौरान पहचाना। विकास को PHDays I-Bank कहा जाता था और एक वेब इंटरफेस के साथ एक विशिष्ट इंटरनेट बैंक था, जो किसी खाते और प्रसंस्करण तक पहुंच के लिए पिन कोड था।

प्रतियोगिता से एक दिन पहले, प्रतिभागियों को एक विस्तारित आरबी सिस्टम और एक परीक्षण आधार के साथ एक ओएस छवि प्राप्त हुई, साथ ही, निश्चित रूप से, इस आरबी के स्रोत। तदनुसार, कमजोरियों को खोजने और शोषण लिखने में लगभग एक दिन का समय लगा। प्रतियोगिता के दौरान, प्रत्येक प्रतिभागी ने आरबी में अपना खाता प्राप्त किया और एक वास्तविक बैंक कार्ड एक विशिष्ट खाते से बंधा हुआ था।

यह प्रतियोगिता 30 मिनट तक चली, इस दौरान प्रतिभागियों को एक लड़ाकू बेस में तोड़ना था, दूसरे खातों से अपने स्वयं के खाते में पैसा स्थानांतरित करना था, और फिर - जारी कार्ड की मदद से - एटीएम में पैसे बाहर निकाल दें, जो पैसे से भरे लॉबी में विजेताओं की प्रतीक्षा कर रहा था।

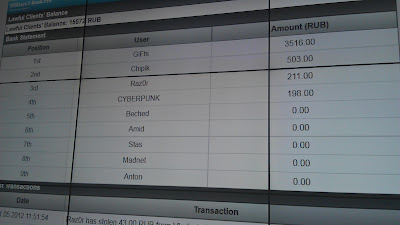

हालांकि इस अवसर का विज्ञापन नहीं किया गया था, लेकिन न केवल "बैंक" खातों से पैसे चोरी करना संभव था, बल्कि प्रतियोगिता में अन्य प्रतिभागियों से भी;) खातों की स्थिति को बड़ी स्क्रीन पर प्रदर्शित किया गया था और आधे घंटे तक दर्शकों ने देखा कि प्रक्रिया कैसे चल रही है और कौन कर सकता है? अधिक पैसा कमाने के

लिए चोरी ।

नतीजतन, प्रतियोगिता का विजेता

उपहार था, जो 3,500 रूबल को वापस लेने में सक्षम था,

चिपिक ने दूसरा स्थान (900 रूबल) लिया, और रेज़र तीसरा बन गया। एटीएम ने बिना किसी समस्या के पैसा जारी किया: सब कुछ उचित है।

CTF बनाम ऑनलाइन हैकक्वेस्ट

फिर CTF की प्रतिभागी टीमें प्रतियोगिता में शामिल हुईं। उनका कार्य RBS की सुरक्षा करना था। उन्हें आरबी सिस्टम (और स्रोत कोड) के साथ-साथ एक परीक्षण आधार के साथ एक ओएस छवि भी मिली। कमजोरियों को खोजने और ठीक करने में उन्हें 4 घंटे लगे, और कमजोरियों को खत्म करना संभव था - केवल सिस्टम के कामकाज को बाधित किए बिना: ऐसी स्थिति जिसमें सिस्टम को हैक नहीं किया जा सकता क्योंकि यह काम नहीं करता था।

इस प्रतियोगिता में हैकर्स ऑनलाइन हैकक्वेस्ट प्रतियोगिता में भाग लेने वाले इंटरनेट उपयोगकर्ता थे। वीपीएन तक पहुंच प्राप्त करने के बाद, उनके पास हमले का संचालन करने और CTF टीम के खातों से पैसे निकालने के लिए आधे घंटे का समय था (विस्तृत नियमों के लिए, हमारे विशेष

हैब्रोटोपिका देखें)। इस लड़ाई के विजेता सीटीएफ टीम थे: वे अपने लगभग सभी पैसे बचाने में कामयाब रहे।

प्रतियोगिता के परिणामों के अनुसार, दोनों प्रतिभागियों और दर्शकों ने सहमति व्यक्त की कि यह एक सफलता थी और मंच के प्रतिस्पर्धी कार्यक्रम का मुख्य आकर्षण बन गया। हमारे पास पहले से ही विचार हैं कि प्रतियोगिता को और अधिक रोमांचक और मनोरंजक कैसे बनाया जाए, हम उन्हें PHDays 2013 में लागू करने का प्रयास करेंगे। अगले साल मिलते हैं!

पुनश्च एक बार फिर, हम याद करते हैं कि उल्लेखित आरबी प्रणाली को सकारात्मक प्रौद्योगिकी विशेषज्ञों द्वारा विशेष रूप से PHays 2012 फोरम के ढांचे के भीतर प्रतियोगिताओं के लिए विकसित किया गया था। यह

एक ऐसी प्रणाली

नहीं है जो वास्तव में किसी भी मौजूदा बैंक में काम करती है; एक ही समय में, यह समान प्रणालियों के लिए जितना संभव हो उतना करीब है और इसमें कमजोरियों की विशेषता है।