नोट

एसएपी के साथ साझेदारी समझौते के अनुसार, हमारे पास पैच जारी करने से पहले पाई गई कमजोरियों के बारे में विस्तृत जानकारी प्रकाशित करने का अधिकार नहीं है। इसलिए, इस रिपोर्ट में केवल उन कमजोरियों के बारे में विस्तार से वर्णन किया गया है, जिनके बारे में जानकारी हमें इस समय प्रकट करने का अधिकार है। हालांकि, सभी उल्लिखित कमजोरियों के शोषण के उदाहरण, यह साबित करते हुए कि वे वास्तव में मौजूद हैं, सम्मेलनों से वीडियो के साथ-साथ erpscan.ru और dsec.ru पर भी पाया जा सकता है।

यह भी ध्यान दिया जाना चाहिए कि सामान्य रूप से एसएपी सुरक्षा के क्षेत्र में हमारे शोध और विशेष रूप से आंकड़ों का संग्रह इस रिपोर्ट के साथ समाप्त नहीं होता है। हम कम से कम सालाना या नए हमले के तरीकों के नए आँकड़े प्रकाशित करने की योजना बनाते हैं। इंटरनेट पर SAP सिस्टम के नवीनतम आँकड़े sapscan.com पर देखे जा सकते हैं।

1. परिचय

हर बड़ी कंपनी का मूल ईआरपी सिस्टम है; यह खरीद, भुगतान और वितरण से लेकर मानव संसाधन, उत्पाद, और वित्तीय नियोजन तक सभी व्यवसायिक महत्वपूर्ण प्रक्रियाओं को चलाता है। ईआरपी-सिस्टम में संग्रहीत सभी सूचनाओं का बहुत महत्व है, और इसकी किसी भी अनधिकृत पहुंच से व्यवसाय के रुकने तक का भारी नुकसान हो सकता है। चोरी / धोखाधड़ी (ACFE) के जांचकर्ताओं की एसोसिएशन की रिपोर्ट के अनुसार, 2006 से 2010 की अवधि में, आंतरिक धोखाधड़ी से संगठनों का नुकसान वार्षिक राजस्व (!)

का लगभग 7 प्रतिशत था। इसीलिए हमने SAP सिस्टम के द्वारा विकसित डिजिटल सुरक्षा निगरानी प्रणाली ERPScan का उपयोग कर SAP सुरक्षा के क्षेत्र में एक विस्तृत अध्ययन करने का निर्णय लिया।

एक आम मिथक है कि ईआरपी सुरक्षा सिर्फ एसओडी मैट्रिक्स है जो पिछले 5 वर्षों में समाप्त हो गया है और पहले से ही कई पिछले दिनों का एक लंबा इतिहास है। पिछले 5 वर्षों में, SAP सुरक्षा विशेषज्ञों ने आंतरिक SAP सबसिस्टम पर विभिन्न हमलों का विवरण देते हुए कई रिपोर्टें प्रस्तुत की हैं, जैसे: RFC डेटा एक्सचेंज प्रोटोकॉल, एक्सेस कंट्रोल सिस्टम - SAP ROUTER, SAP वेब एप्लिकेशन और क्लाइंट वर्कर्स पर

SAP GUI चलाने वाले स्टेशन। हर साल, विषय में रुचि तेजी से बढ़ती है: अगर 2007 में हैकिंग और सुरक्षा पर विशेष तकनीकी सम्मेलनों में एसएपी के बारे में केवल 1 रिपोर्ट थी, तो 2011 में 20 से अधिक थे। हाल ही में, हैकिंग उपयोगिताओं की एक संख्या जारी की गई है: संभावना की पुष्टि करें SAP पर हमले।

व्यावसायिक अनुप्रयोगों में कमजोरियों के आंकड़ों के अनुसार, 2009 में एसएपी उत्पादों में 100 से अधिक कमजोरियों को समाप्त कर दिया गया था, जबकि 2010 में पहले से ही 500 से अधिक थे। मार्च 2012 में कुल मिलाकर 2000 से अधिक एसएपी सुरक्षा नोट थे - कमजोरियों के बारे में सूचनाएं अन्य एसएपी घटक।

इन कमजोरियों में से अधिकांश अनधिकृत उपयोगकर्ता को किसी कंपनी के व्यवसाय के लिए सभी महत्वपूर्ण डेटा तक पहुंच प्राप्त करने की अनुमति देते हैं, जो एसएपी सिस्टम की सुरक्षा के उद्देश्य से विभिन्न समाधानों के आवेदन के बारे में सोचने के लिए मजबूर करता है।

1.1। नई कॉर्पोरेट सुरक्षा रुझान

कंपनी के बुनियादी ढांचे के विकास के रुझान हाल ही में एक विकेंद्रीकृत मॉडल से सभी व्यापार प्रक्रियाओं के एकीकरण के लिए एकल प्रणालियों में चले गए हैं। पहले, कंपनी के पास कई सर्वर थे, जैसे मेल, फ़ाइल, डोमेन नियंत्रक, और अन्य, लेकिन अब इन सभी कार्यों को एक एकल व्यावसायिक अनुप्रयोग में एकीकृत किया गया है, जो एक तरफ, आसानी का उपयोग, और दूसरी ओर, विफलता का एक बिंदु है। व्यावसायिक अनुप्रयोगों और ईआरपी-सिस्टम में, सभी महत्वपूर्ण कंपनी डेटा संग्रहीत किया जाता है, वित्तीय विवरणों और व्यक्तिगत डेटा से शुरू होता है, और ठेकेदारों और कॉर्पोरेट रहस्यों की सूची के साथ समाप्त होता है। बाहरी हमलावर या अंदरूनी सूत्र के लिए, ऐसी प्रणाली मुख्य लक्ष्य है, और इसका अंतिम लक्ष्य डोमेन नियंत्रक पर सभी व्यवस्थापक अधिकारों पर नहीं है।

हालाँकि, कई सुरक्षा पेशेवर अब, दुर्भाग्य से, SAP जैसे व्यावसायिक अनुप्रयोगों की सुरक्षा के लिए बेहद सतही रूप से जागरूक हैं। समस्या इस तथ्य में भी निहित है कि सुरक्षा कार्य सीआईएसओ के साथ नहीं होते हैं, लेकिन सिस्टम के मालिकों के साथ जो वास्तव में खुद को नियंत्रित करते हैं। नतीजतन, सिस्टम के सबसे महत्वपूर्ण तत्वों की सुरक्षा के लिए कोई भी जिम्मेदार नहीं है।

कम वैश्विक मुद्दों में से, यह भी ध्यान देने योग्य है:

•

योग्य विशेषज्ञों की कमी। ज्यादातर कंपनियों में, एसएपी सुरक्षा एसएपी विशेषज्ञों द्वारा केवल एक एसओडी समस्या के रूप में माना जाता है, लेकिन सुरक्षा सेवा की ओर से, एसएपी खतरों की समझ सबसे अच्छा है, ठीक-ट्यूनिंग का उल्लेख नहीं करना।

•

सूक्ष्म सेटिंग्स की एक बड़ी संख्या। सिस्टम की मानक सेटिंग्स में, 1000 से अधिक पैरामीटर हैं, साथ ही सूक्ष्म सेटिंग्स का एक विशाल द्रव्यमान, विभिन्न वस्तुओं, जैसे लेनदेन, तालिकाओं, आरएफसी प्रक्रियाओं और अन्य के अधिकारों के भेदभाव का उल्लेख नहीं करने के लिए - उदाहरण के लिए, सिस्टम तक पहुंचने के लिए केवल वेब इंटरफेस। शायद कुछ हजार। सेटिंग्स के इस सभी द्रव्यमान में, यहां तक कि एक प्रणाली की सुरक्षा सुनिश्चित करने का कार्य एक कठिन काम हो सकता है।

•

अनुकूलन सेटिंग्स। यह संभावना नहीं है कि दो समान एसएपी सिस्टम होंगे, क्योंकि अधिकांश सेटिंग्स किसी तरह ग्राहक के अनुरूप होती हैं, और इसके अलावा, अपने स्वयं के कार्यक्रम विकसित किए जा रहे हैं, जिनकी सुरक्षा को भी एक व्यापक मूल्यांकन में ध्यान में रखा जाना चाहिए।

•

स्वचालन। लगातार बदलते कॉन्फ़िगरेशन के साथ बड़ी संख्या में सिस्टम होने से अतिरिक्त समस्याएं भी आती हैं।

हमारा लक्ष्य इस समस्या को एक सैद्धांतिक स्तर से एक व्यावहारिक एक तक लाना है, जो वास्तविक आंकड़ों और मापों के आधार पर है: ज्ञात समस्याओं की संख्या और कमजोर सिस्टम की संख्या के बारे में उनकी लोकप्रियता से। ऐसा करने के लिए, हमने इंटरनेट से उपलब्ध एसएपी सिस्टम को स्कैन करने के लिए एक वैश्विक

परियोजना लागू की है।

2. भेद्यता के आँकड़े

2.1। एसएपी सुरक्षा अधिसूचना की संख्या

समय-समय पर, SAP एक आंतरिक दस्तावेज़ जारी करता है जिसे "सुरक्षा नोट" कहा जाता है। यह आमतौर पर एसएपी उत्पादों या कॉन्फ़िगरेशन त्रुटियों में से एक या अधिक कमजोरियों के बारे में जानकारी संग्रहीत करता है जो एसएपी सिस्टम के लिए जोखिम पैदा करता है। इस तरह का पहला नोटिस 2001 में प्रकाशित हुआ था। 2007 के बाद से, उनकी संख्या तेजी से बढ़ रही है।

26 अप्रैल 2012 तक, 2,000 से अधिक SAP सुरक्षा सूचनाएं प्रकाशित हो चुकी हैं।

2011 के दौरान, लगभग 65 SAP सुरक्षा नोटिस आमतौर पर क्रिटिकल पैच डे (प्रत्येक दूसरे मंगलवार) पर पोस्ट किए गए थे। अन्य निर्माताओं की तुलना में, यह माइक्रोसॉफ्ट, ओरेकल और सिस्को की तुलना में अधिक है। यह ध्यान दिया जाना चाहिए कि केवल 3 साल पहले उनमें से बहुत कम थे।

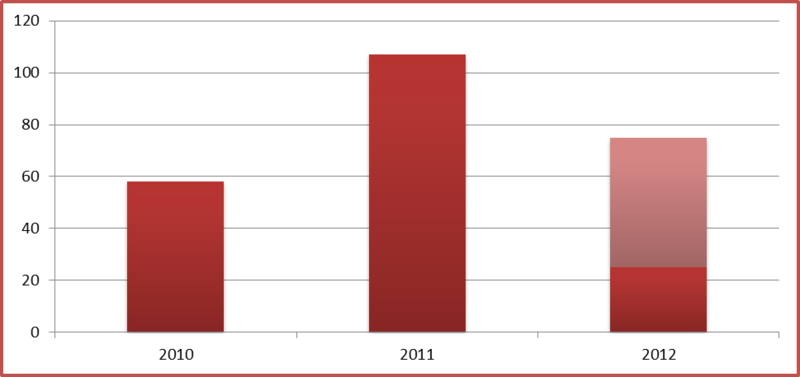

वर्ष तक एसएपी सुरक्षा अधिसूचना की संख्या

वर्ष तक एसएपी सुरक्षा अधिसूचना की संख्या2.2। आलोचना एसएपी सुरक्षा अधिसूचना

SAP अपनी सूचनाओं के लिए 5 गंभीरता स्तरों का उपयोग करता है:

1 - सनसनी

2 - उच्च प्राथमिकता

3 - मध्यम प्राथमिकता

4 - कम प्राथमिकता

5 - सिफारिशें / अतिरिक्त जानकारी

अधिकांश समस्याएं (69%) उच्च प्राथमिकता हैं, जिसका अर्थ है कि प्रकाशित कमजोरियों के बारे में 2/3 को जल्दी से ठीक करने की आवश्यकता है।

2.3। एसएपी सुरक्षा अधिसूचना प्रकार द्वारा

हमने प्रकार से सभी प्रकाशित SAP सुरक्षा सूचनाओं का विश्लेषण किया। सबसे लोकप्रिय समस्याओं को चार्ट पर प्रस्तुत किया गया है:

यह ध्यान देने योग्य है कि

वर्ब टैम्परिंग नामक एक नई प्रकार की भेद्यता सबसे लोकप्रिय

में से एक बन गई है। ऑथेंटिकेशन बाइपास क्लास में इस भेद्यता की खोज सबसे पहले डिजिटल सिक्योरिटी ने की थी, और बाद में इस प्रकार की 18 समस्याओं का पता चला।

लगभग 20% कमजोरियों को इस रेटिंग में शामिल नहीं किया गया था, क्योंकि एसएपी सिस्टम में महत्वपूर्ण समस्याएं हैं। उनमें से कुछ हमारी प्रस्तुति "

एसएपी में शीर्ष 10 सबसे दिलचस्प कमजोरियों " में वर्णित हैं।

2.4। बाहरी शोधकर्ताओं के लिए धन्यवाद की संख्या

2010 में, SAP ने अपने उत्पादों में पाई गई कमजोरियों के लिए तीसरे पक्ष के सुरक्षा शोधकर्ताओं को

धन्यवाद देने का फैसला किया। आरेख 2010 के बाद से तीसरे पक्ष के शोधकर्ताओं द्वारा खोजी गई कमजोरियों की संख्या को दर्शाता है। डिजिटल सुरक्षा (50 भेद्यता और कुल का 26%) और वर्चुअलफ़ॉर्गर (44 कमजोरियाँ, यानी 23%) का उपयोग करके एसएपी द्वारा कमजोरियों का आधा हिस्सा पाया गया और सफलतापूर्वक तय किया गया। दूसरी छमाही को दो दर्जन अन्य कंपनियों द्वारा खोजा गया था, और उनकी संख्या बढ़ रही है, जो इस क्षेत्र की बढ़ती लोकप्रियता को साबित करती है।

2.5। सार्वजनिक रूप से उपलब्ध जानकारी की मात्रा

कमजोरियों का सबसे बड़ा खतरा है, जिसके दोहन की जानकारी (भेद्यता, PoC के कारनामे या पूर्ण कारनामे का विस्तृत विवरण) ऑनलाइन उपलब्ध है। हमने निम्नलिखित लोकप्रिय स्रोतों से जानकारी एकत्र की है:

SecurityFocus - यहां आप एक विस्तृत विवरण पा सकते हैं, कभी-कभी पीओसी शोषण। इस डेटाबेस में सभी कमजोरियों के शोषण की एक उच्च संभावना है। 123 कमजोरियों के बारे में विवरण यहाँ पाया गया (कुल का 6%)।

एक्सप्लॉइट-डीबी - यहां तैयार किए गए कारनामे हैं जिनका उपयोग बिना परिवर्तन किए और संबंधित सिस्टम के संचालन के बारे में किसी भी ज्ञान के बिना किया जा सकता है। इस डेटाबेस में सभी कमजोरियों के शोषण की एक महत्वपूर्ण संभावना है। यहां 24 कारनामे पाए गए (कमजोरियों की कुल संख्या का 1%)।

2.6। 2011 में शीर्ष 5 सबसे महत्वपूर्ण कमजोरियां

कई प्रकाशित कमजोरियों में से, हमने शीर्ष 5 समस्याओं का चयन किया जो सबसे बड़ा खतरा है:

वर्ब छेड़छाड़ का उपयोग कर बाईपास प्रमाणीकरण•

इनवोक सर्वलेट का उपयोग करके बायपास प्रमाणीकरण•

ABAP कर्नेल कॉल में बफर अतिप्रवाह•

TH_GREP के माध्यम से रिमोट कोड का निष्पादनSAP प्रबंधन कंसोल का उपयोग करके JSESSIONID का विस्तार करना1. Verb छेड़छाड़ के साथ बायपास प्रमाणीकरणइस भेद्यता को J2EE SAP नेटवेवर इंजन में खोजा गया था। यह एक गुमनाम हैकर को एसएपी सिस्टम से पूरी तरह से समझौता करने की अनुमति देता है। लगभग 40 अनुप्रयोग पाए गए जो इस हमले के लिए असुरक्षित थे। सबसे महत्वपूर्ण मामले में, आप किसी भी उपयोगकर्ता को बना सकते हैं, उसे सिस्टम में कोई भी भूमिका सौंप सकते हैं और ओएस में किसी भी कमांड को निष्पादित कर सकते हैं।

2. इनवोक सर्वलेट का उपयोग करके बायपास प्रमाणीकरणइस भेद्यता को J2EE SAP नेटवेवर इंजन में खोजा गया था। यह एक गुमनाम हैकर को एसएपी वेब सेवाओं के सुरक्षा प्रतिबंधों को दरकिनार करने और उनकी कक्षाओं के नाम से महत्वपूर्ण कार्यों को सीधे कॉल करने की अनुमति देता है। लगभग 30 आवेदन इस हमले के प्रति संवेदनशील हैं। विशिष्ट एप्लिकेशन के आधार पर, आप सिस्टम में नए उपयोगकर्ताओं को जोड़ सकते हैं, सिस्टम फ़ाइलों को पढ़ सकते हैं, डेटाबेस फ़ाइलों सहित, या महत्वपूर्ण जानकारी प्रकट कर सकते हैं।

3. ABAP कर्नेल कॉल में बफर अतिप्रवाहABAP कर्नेल कॉल में एक बफर अतिप्रवाह भेद्यता का पता चला था। इसका उपयोग ABAP रिपोर्ट को कॉल करके किया जा सकता है, जो एक असुरक्षित कर्नेल कॉल का उपयोग करता है और उपयोगकर्ता द्वारा दर्ज किए गए डेटा को इसमें पास करता है। यह भेद्यता उपयोगकर्ता को ओएसआईएस से समझौता करने और प्रशंसा विशेषाधिकारों के साथ किसी भी आदेश पर अमल करने की अनुमति देती है। अभी, केवल PoC शोषण सार्वजनिक रूप से उपलब्ध है, लेकिन हमारी प्रयोगशाला में एक कार्यशील शोषण भी है।

4. TH_GREP के माध्यम से रिमोट कोड का निष्पादनABAP में दूरस्थ कमांड निष्पादन में कमजोरियों ने 2011 में लोकप्रियता हासिल की। सबसे अच्छी ज्ञात कमजोरियों में से एक TH_GREP फ़ंक्शन मॉड्यूल में पाया गया था। दिलचस्प बात यह है कि जॉरिस ने 2010 में इस भेद्यता को वापस पाया, यह तय हो गया था, लेकिन हमारे शोधकर्ता एलेक्सी ट्यूरिन ने पैच का विश्लेषण किया और पाया कि यह पूरी तरह से समस्या को हल नहीं करता है: विंडोज में, पैच को बायपास किया जा सकता है। और उसके बाद ही यह भेद्यता अंततः तय की गई थी। यह ओएस से समझौता करने के लिए एक अधिकृत उपयोगकर्ता को ओएस के साथ समझौता करने और उपयोगकर्ता अधिकारों के साथ किसी भी कमांड को निष्पादित करने की अनुमति देता है।

5. SAP प्रबंधन कंसोल का उपयोग करके JSESSIONID का विस्तार करनाMariano Nunez को SAP MMC सेवा में एक भेद्यता मिली जिसने SAP सिस्टम में किसी भी लॉग फ़ाइल के अनाम पढ़ने की अनुमति दी। बदले में, पैठ के लिए SAP प्रणालियों के परीक्षण के दौरान, हमने पाया कि JSESSIONID मान कभी-कभी लॉग फ़ाइलों में संग्रहीत किया जाता है यदि अधिकतम ट्रेस स्तर सेट किया गया हो। और JSESSIONID तक पहुँच का अर्थ है किसी कुकी में अपना मूल्य सम्मिलित करना और मौजूदा उपयोगकर्ता की आड़ में SAP सिस्टम में प्रवेश करने की क्षमता।

3. ब्याज में वृद्धि

सूचना सुरक्षा रुझान वर्तमान में मुख्य रूप से मोबाइल एप्लिकेशन, क्लाउड सेवाओं, सामाजिक नेटवर्क और महत्वपूर्ण बुनियादी ढांचे पर ध्यान केंद्रित करते हैं, जो निकट भविष्य में हमलावरों का लक्ष्य बन सकते हैं। हालांकि, ईआरपी-सिस्टम की सुरक्षा के रूप में एक ऐसा क्षेत्र है, और ये सिस्टम अभी खतरे में हैं। इसलिए, कंपनियों की बढ़ती संख्या ईआरपी-सिस्टम की सुरक्षा में शामिल है और उनकी सुरक्षा का ऑडिट करने के लिए सॉफ्टवेयर विकसित करती है। इसी समय, नई कंपनियां लगातार दिखाई दे रही हैं जो ईआरपी सिस्टम सुरक्षा के क्षेत्र में विशेष परामर्श सेवाएं प्रदान करती हैं।

3.1। तकनीकी सम्मेलनों में सुरक्षा रिपोर्ट की संख्या

2006 से, SAP सुरक्षा ने ब्लैकहैट, HITB इत्यादि जैसे तकनीकी सुरक्षा सम्मेलनों पर ध्यान दिया है। 2010 के बाद से, यह प्रवृत्ति अन्य सम्मेलनों में फैल गई। अधिक से अधिक कंपनियों और शोधकर्ताओं एसएपी सुरक्षा अनुसंधान प्रकाशित करते हैं। 2006 से 2009 तक, अधिकांश रिपोर्टें SAP परिदृश्य में क्लासिक IS खतरों के लिए समर्पित थीं: SAP के लिए SAP वेब एप्लिकेशन सुरक्षा, SAP क्लाइंट-साइड सुरक्षा, बैकडोर और ट्रोजन। पिछले वर्ष में, ध्यान का ध्यान एसएपी में, एबीपी कोड में और एसएपी कर्नेल जैसे

एसक्यूएल इंजेक्शन ,

बफर ओवरफ्लो , और जे 2 ईई इंजन में कमजोरियों के विभिन्न प्रकार के अति विशिष्ट अध्ययनों में स्थानांतरित हो गया है। सबसे हड़ताली उदाहरण हैं

वर्ब टैम्परिंग ,

सेशन फिक्सेशन ,

इनवोक सर्वलेट , साथ ही इसके एसएपी प्रोटोकॉल में

कमजोरियां -

DIAG और

P4 ।

प्रत्येक वर्ष विभिन्न सम्मेलनों में प्रस्तुत एसएपी सुरक्षा रिपोर्टों की संख्या ग्राफ में दर्शाई गई है। 2012 के लिए, पहले 4 महीनों के आंकड़ों के आधार पर अनुमानित राशि की गणना की गई थी।

4. इंटरनेट पर सैप

एसएपी के साथ काम करने वाले कई लोगों में, एक मिथक है कि एसएपी सिस्टम इंटरनेट से अलग-थलग हैं, इसलिए एसएपी में सभी कमजोरियों का उपयोग केवल अंदरूनी लोगों द्वारा किया जा सकता है।

CIO पत्रिका के लिए सच्चर पॉलस (SAP में वरिष्ठ उपाध्यक्ष उत्पाद सुरक्षा और सुरक्षा) के साथ एक साक्षात्कार से:

CIO : क्या, आपकी राय में, सबसे महत्वपूर्ण SAP सुरक्षा खतरे हैं? SAP उत्पादों के कौन से सुरक्षा पहलू आपको सबसे कठिन मानते हैं?

सकर : एक और खतरा ऐसे लोग हैं जो सिस्टम में लॉजिस्टिक्स चेन के समर्थन को मजबूत करने या नई कार्यक्षमता जोड़कर कर्मचारियों के लिए जीवन को आसान बनाने के लिए अपने एसएपी सिस्टम को इंटरनेट से जोड़ते हैं। यहां समस्या यह है कि ईआरपी समुदाय द्वारा क्लासिक, अच्छी तरह से अध्ययन किए गए नेटवर्क खतरों को खराब तरीके से समझा जाता है। ईआरपी सिस्टम के लिए ज़िम्मेदार लोग एक अंदरूनी हमले के खतरे को समझते हैं, क्योंकि उन्होंने कई वर्षों से इससे निपटा है, लेकिन जब व्यवसाय इंटरनेट से सिस्टम को जोड़ने की आवश्यकता को निर्धारित करता है, तो ये लोग क्रॉस-साइट स्क्रिप्टिंग जैसे खतरों के बारे में नहीं सोचते हैं । वायरस या कीड़े ईआरपी प्लेटफार्मों के तहत दिखाई दे सकते हैं, जबकि ये लोग पैच के महत्व को नहीं समझते हैं। संगठनों के लिए यह सबसे कठिन चुनौती है। इस चुनौती को पूरा करने के लिए, उन लोगों के बीच सहयोग की आवश्यकता है जो ईआरपी सिस्टम की सुरक्षा को समझते हैं और जो लोग इंटरनेट, ईमेल और वेब सेवाओं की सुरक्षा को समझते हैं ।

व्यावसायिक अनुप्रयोग न केवल आंतरिक नेटवर्क से उपलब्ध हैं; यह एक मिथक है जो दस साल पहले एक वास्तविकता थी, जब कंपनी के बारे में सभी जानकारी आमतौर पर एक सर्वर पर संग्रहीत की जाती थी। व्यवसाय बदल रहा है, और कंपनियों को विभिन्न अनुप्रयोगों के बीच नेटवर्क कनेक्शन की आवश्यकता है। उन्हें दुनिया भर की शाखाओं के साथ कनेक्शन, वेब पोर्टल, एसआरएम और सीआरएम सिस्टम के माध्यम से ग्राहकों के साथ डेटा का आदान-प्रदान करने और मोबाइल समाधान के माध्यम से दुनिया में कहीं से भी जानकारी प्राप्त करने की आवश्यकता है। लगभग सभी व्यावसायिक अनुप्रयोगों की अब इंटरनेट तक पहुंच है।

उपर्युक्त मिथक को नष्ट करने के लिए, हम यह प्रदर्शित करेंगे कि कौन सी सेवाएं दूरस्थ रूप से उपलब्ध हैं, वे किन कंपनियों से संबंधित हैं और किस तरह से ये सेवाएं आधुनिक खतरों के लिए असुरक्षित हैं।

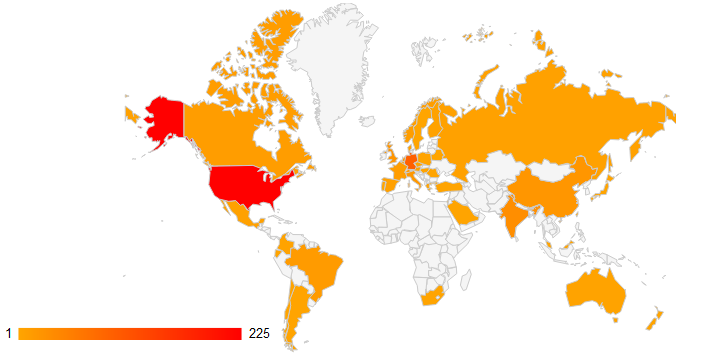

4.1। देश द्वारा Google खोज परिणाम

ये आँकड़े प्रसिद्ध Google खोज इंजन पर सरल प्रश्नों का उपयोग करके संकलित किए गए थे।

| एप्लिकेशन सर्वर प्रकार | खोज क्वेरी |

SAP NetWeaver ABAP

| Inurl: / SAP / BC / BSP

|

SAP NetWeaver J2EE

| Inurl: / irj / पोर्टल

|

SAP BusinessObjects

| inurl: infoviewapp |

स्कैन के परिणामस्वरूप, विभिन्न एसएपी वेब अनुप्रयोगों वाले लगभग 610 अद्वितीय सर्वर खोजे गए थे। जाहिर है, सबसे लोकप्रिय मंच J2EE है। दुर्भाग्य से, ऐसे सर्वर ABAP इंजन की तुलना में अधिक कमजोर होते हैं, क्योंकि इस प्लेटफ़ॉर्म में कम से कम 3 अलग-अलग भेद्यताएं होती हैं जिनका गुमनाम रूप से फायदा उठाया जा सकता है और सिस्टम को पूर्ण पहुंच प्रदान कर सकता है। दूसरी ओर, एबीएपी इंजन में मानक लॉगिन और पासवर्ड के साथ

बहुत सारे पूर्वनिर्धारित उपयोगकर्ता खाते हैं, और हैकर्स इसका लाभ उठा सकते हैं। और SAP BusinessObjects में ये दोनों समस्याएं हैं।

| एप्लिकेशन सर्वर | संख्या | %

|

| SAP NetWeaver J2EE | 268 | 44% |

| SAP वेब अनुप्रयोग सर्वर | 163 | 27% |

| SAP BusinessObjects | 106 | 17% |

| SAP NetWeaver ABAP | 73 | 12% |

देश द्वारा आवेदन सर्वर

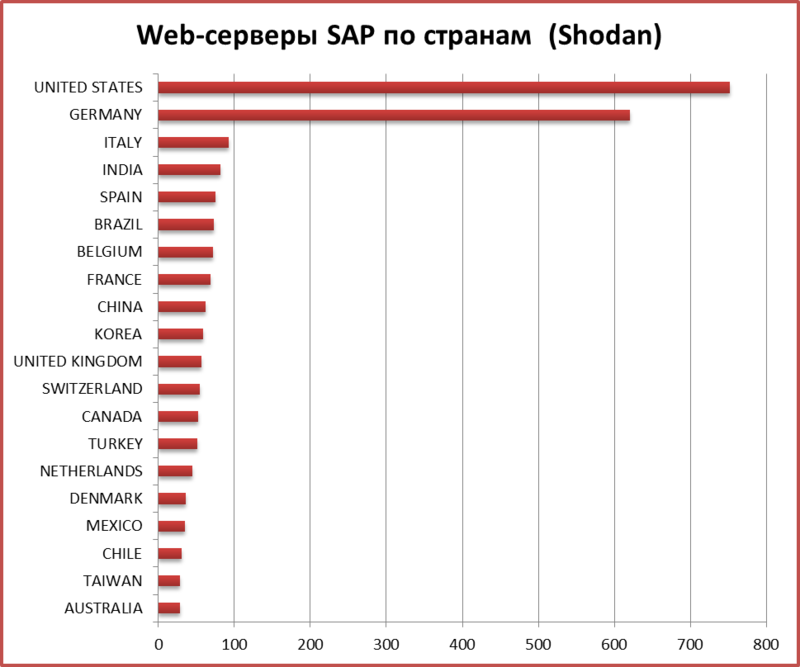

देश द्वारा आवेदन सर्वर4.2। Shodan देश के अनुसार खोज परिणाम

Www.shodanhq.com को इंटरनेट पर SAP वेब इंटरफेस की खोज के लिए दूसरे संसाधन के रूप में चुना गया था। इस सेवा की ख़ासियत यह है कि यह न केवल उन अनुप्रयोगों को खोजती है जिन्हें खोज रोबोट द्वारा अनुक्रमित किया गया है, बल्कि पूरे इंटरनेट को एक खुले 80 वें पोर्ट (और अन्य) के लिए स्कैन करता है, इसलिए इसका उपयोग एसएपी सिस्टम के लिए एक अतिरिक्त खोज के लिए किया गया था।

कुल में, हमने 267 सर्वर को SAP वेब अनुप्रयोगों की एक किस्म के साथ पाया। यह Google का उपयोग करने से 4.5 गुना अधिक है।

| एप्लिकेशन सर्वर | संख्या | %

|

| SAP NetWeaver J2EE | 863 | 32% |

| SAP वेब अनुप्रयोग सर्वर | 734 | 27% |

| SAP BusinessObjects | 686 | 26% |

| SAP NetWeaver ABAP | 394 | 15% |

4.3। देश द्वारा पोर्ट स्कैन के परिणाम

अध्ययन का सबसे दिलचस्प और कठिन हिस्सा इंटरनेट को न केवल वेब सेवाओं की उपस्थिति के लिए स्कैन कर रहा है, बल्कि उन सेवाओं के लिए भी है जो इंटरनेट के माध्यम से बिल्कुल भी सुलभ नहीं होनी चाहिए।

इस स्तर पर, यह कार्य एक सरल एल्गोरिथ्म का उपयोग करके किया गया था जो केवल सर्वर सबनेट को स्कैन करता था जो Google और शोडानहक के माध्यम से पाए जाते थे (यह लगभग 1000 सबनेट है)। हमें बड़ी संख्या में पोर्ट मिले हैं जो SAP सेवाओं द्वारा सुने जाते हैं जैसे संदेश सर्वर HTTP, SAP गेटवे, SAP होस्टल कंट्रोल। परियोजना की आधिकारिक वेबसाइट

www.sapscan.com पर खुले बंदरगाहों की संख्या ऑनलाइन अपडेट की जाएगी।

एक अन्य परियोजना जो अभी तक पूरी नहीं हुई है, खुले बंदरगाहों के लिए इंटरनेट का एक वैश्विक स्कैन है। फिलहाल, सबसे बड़े देशों में से कुछ ही पूरी तरह से स्कैन किए गए हैं।

एक उदाहरण के रूप में, नीचे रूस के एक स्कैन के परिणाम हैं। कुल मिलाकर, 58 एसएपी राउटर स्थापित किए गए थे जो कि 3299 पोर्ट पर डिफ़ॉल्ट रूप से स्थापित किए गए थे। सभी सबनेट पर एसएपी राउटर्स की एक सूची प्राप्त करने के बाद, जहां एसएपी राउटर्स पाए गए थे, बाहरी उपयोग के लिए निषिद्ध सेवाओं की उपस्थिति के लिए एक स्कैन शुरू किया गया था, जैसे एसएपी होस्टकंट्रोल, एसएपी डिस्पैचर , एसएपी संदेश सर्वर, एसएपी प्रबंधन कंसोल।

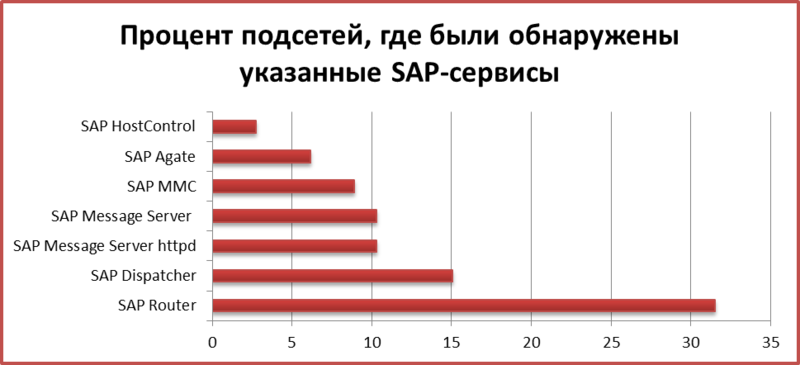

राउप को दरकिनार करते हुए SAP डिस्पैचर सेवा के लिए SAP का प्रत्यक्ष इंटरनेट एक्सेस का उपयोग करने वाली 10% रूसी कंपनियां।नीचे दिया गया चित्र उन कंपनियों का प्रतिशत दिखाता है जो कुछ महत्वपूर्ण एसएपी सेवाओं के लिए इंटरनेट का उपयोग प्रदान करती हैं।

5. एसएपी संस्करण

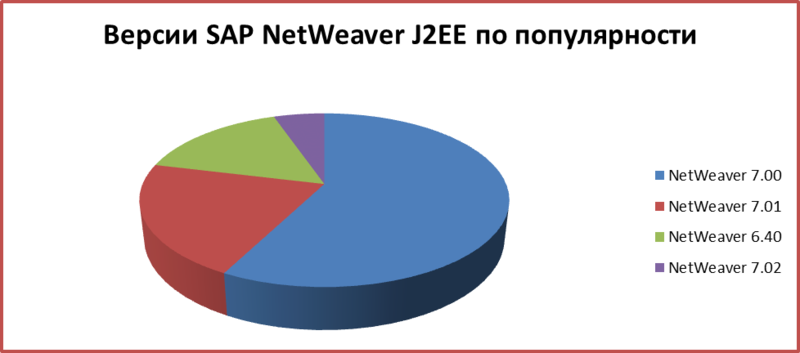

हमने SAAP उत्पादों के जीवन चक्र को समझने और यह पता लगाने के लिए कि इंटरनेट पर कौन से संस्करण लोकप्रिय हैं, ABAP और J2EE इंजन के कौन से संस्करण इंटरनेट पर सबसे अधिक पाए जाते हैं। हमने यह भी जाँच की कि कौन से OS और RDBMS SAP सिस्टम के साथ सबसे अधिक उपयोग किए जाते हैं।5.1। ABAP इंजन संस्करण

ABAP संस्करणों का पता लगाने के लिए, हम एप्लिकेशन सर्वर के रूट से जुड़े और HTTP प्रतिक्रियाओं का विश्लेषण किया। हमने प्रकटीकरण भेद्यता का भी लाभ उठाया। आप आसानी से SAP NetWeaver के संस्करण का पता लगा सकते हैं यदि एप्लिकेशन असुरक्षित है और हमलावर को / sap / public / जानकारी से जानकारी निकालने की अनुमति देता है।सभी उपलब्ध SAP NetWeaver ABAP सर्वर को स्कैन करने के बाद, यह पाया गया कि उनमें से 59% जानकारी के प्रकटीकरण के लिए असुरक्षित हैं।सर्वश्रेष्ठ सुरक्षा सेटिंग्स, जैसे कि सभी बीएसपी तक पहुंच को अक्षम करना, ईएचपी 2 अपडेट में डिफ़ॉल्ट रूप से उपलब्ध हैं, लेकिन ईएचपी 2 केवल 11% सर्वरों पर स्थापित है। इसका मतलब यह है कि, भले ही एसएपी अपने सिस्टम की सुरक्षा के बारे में परवाह करता है, सिस्टम प्रशासकों की भागीदारी के बिना विकास के प्रयास बेकार हैं।सबसे लोकप्रिय संस्करण (45%) नेटवेवर 7.0 है, लेकिन इसे 2005 में जारी किया गया था!

5.2। J2EE इंजन संस्करण

HTTP प्रतिक्रिया को पढ़कर J2EE इंजन संस्करण की जानकारी आसानी से पाई जा सकती है। हालाँकि, पैच संस्करण के बारे में विस्तृत जानकारी उपलब्ध है यदि एप्लिकेशन सर्वर को सही तरीके से कॉन्फ़िगर नहीं किया गया है और हमलावर को कुछ पृष्ठों से जानकारी देखने की अनुमति देता है। उदाहरण के लिए, ये दो पृष्ठ J2EE इंजन के बारे में जानकारी को दर्शाते हैं: /rep/build_info.jsp और /bcb/bcbadmSystemInfo.js।सभी उपलब्ध SAP NetWeaver J2EE सर्वर को स्कैन करने के बाद, यह पता चला कि उनमें से 62% पृष्ठ /rep/build_info.jsp के माध्यम से जानकारी के प्रकटीकरण के लिए असुरक्षित हैं और 17% पृष्ठ /bcb/bbbadmSystemInfo.jsp के माध्यम से।विस्तृत उत्पाद संस्करण की जानकारी नीचे दी गई है।

5.3। एसएपी के लिए लोकप्रिय ओएस

/ Sap / public / info पेज का उपयोग करके, आप OS संस्करणों के बारे में जानकारी प्राप्त कर सकते हैं जहाँ ABAP तैनात है। SAP सिस्टम के लिए खोज परिणामों के विश्लेषण से इंटरनेट एक्सेस का पता चला है कि सबसे लोकप्रिय ऑपरेटिंग सिस्टम विंडोज NT (28%) और AIX (25%) हैं। एसएपी के आंतरिक ऑडिट के दौरान एकत्र किए गए हमारे आंकड़े, * .NIX सिस्टम की महान लोकप्रियता को दर्शाते हैं, हालांकि विंडोज इंटरनेट से जुड़े सिस्टम में अग्रणी है।

5.4। एसएपी बैकेंड के लिए लोकप्रिय डीबीएमएस

सबसे लोकप्रिय DBMS अभी भी Oracle - 59% है। अन्य DBMS नीचे सूचीबद्ध हैं। यह ध्यान देने योग्य है कि SAP के साथ स्थापित Oracle DBMS एक बहुत ही खतरनाक हमले की चपेट में है , जहां प्रमाणीकरण को दरकिनार किया जाता है और एक अनधिकृत उपयोगकर्ता को REMOT_OS_AUTHENT पैरामीटर के गलत उपयोग के कारण, किसी भी प्रमाणीकरण डेटा के बिना डेटाबेस तक सीधे पहुंच मिलती है। यह एक बहुत पुराना मुद्दा है, जिसे 2002 में वापस प्रकाशित किया गया था, लेकिन यह अभी भी प्रासंगिक है।

यह ध्यान देने योग्य है कि SAP के साथ स्थापित Oracle DBMS एक बहुत ही खतरनाक हमले की चपेट में है , जहां प्रमाणीकरण को दरकिनार किया जाता है और एक अनधिकृत उपयोगकर्ता को REMOT_OS_AUTHENT पैरामीटर के गलत उपयोग के कारण, किसी भी प्रमाणीकरण डेटा के बिना डेटाबेस तक सीधे पहुंच मिलती है। यह एक बहुत पुराना मुद्दा है, जिसे 2002 में वापस प्रकाशित किया गया था, लेकिन यह अभी भी प्रासंगिक है।6. गंभीर इंटरनेट सेवाएं

विभिन्न व्यावसायिक आवश्यकताओं, जैसे एसएपी पोर्टल, एसएपी एसआरएम, या एसएपी सीआरएम के कारण इंटरनेट पर उपलब्ध होने वाले वेब इंटरफेस के अलावा, ऐसी सेवाएं हैं जो बाहर से सुलभ नहीं होनी चाहिए। वे न केवल एक संभावित जोखिम उठाते हैं, बल्कि वास्तविक कमजोरियों और कॉन्फ़िगरेशन त्रुटियों को भी अच्छी तरह से जानते हैं और सार्वजनिक स्रोतों में वर्णित हैं। बेशक, हम महत्वपूर्ण एसएपी सेवाओं की पूरी सूची प्रदान नहीं करते हैं, केवल उनमें से सबसे लोकप्रिय है। एसएपी का उपयोग करने वाली कंपनियों के लगभग 1000 सबनेट को स्कैन किया गया था। ग्राफ उन कंपनियों का प्रतिशत दर्शाता है जहां दूरस्थ पहुंच के लिए महत्वपूर्ण एसएपी सेवाएं खुली थीं। यह नोटिस करना आसान है कि सबसे लोकप्रिय सेवा एसएपी राउटर है, और यह सामान्य है, क्योंकि इसका उद्देश्य दूरस्थ कनेक्शन के लिए खुला होना है। लेकिन बाकी सेवाओं का क्या? उन्हें इंटरनेट पर उपलब्ध नहीं होना चाहिए, लेकिन उपलब्ध है। और उनकी संख्या उतनी छोटी नहीं है जितनी हमने परियोजना शुरू होने से पहले की थी।

यह नोटिस करना आसान है कि सबसे लोकप्रिय सेवा एसएपी राउटर है, और यह सामान्य है, क्योंकि इसका उद्देश्य दूरस्थ कनेक्शन के लिए खुला होना है। लेकिन बाकी सेवाओं का क्या? उन्हें इंटरनेट पर उपलब्ध नहीं होना चाहिए, लेकिन उपलब्ध है। और उनकी संख्या उतनी छोटी नहीं है जितनी हमने परियोजना शुरू होने से पहले की थी।6.1। NetReaver ABAP के साथ WebRFC सेवा

WebRFC SAP NetWeaver ABAP प्लेटफॉर्म पर उपलब्ध डिफ़ॉल्ट वेब सेवा है। यह आपको NetWeaver ABAP पोर्ट और / sap / bs / web / rfc पृष्ठ पर HTTP अनुरोधों का उपयोग करके खतरनाक RFC फ़ंक्शन करने की अनुमति देता है। इन कार्यों में से कुछ महत्वपूर्ण हैं, उदाहरण के लिए:• एसएपी टेबल से डेटा पढ़ना• एसएपी उपयोगकर्ता बनाना• ओएस कमांड चलाना• वित्तीय लेनदेन, आदि।डिफ़ॉल्ट रूप से, किसी भी उपयोगकर्ता के पास इस इंटरफ़ेस और XML पैकेट भेजकर RFC_PING कमांड को निष्पादित करने की क्षमता है। अन्य कार्यों को करने के लिए, अतिरिक्त प्राधिकरण की आवश्यकता होती है। इस प्रकार, दो मुख्य जोखिम हैं:• यदि सिस्टम में पूर्वनिर्धारित पासवर्ड के साथ डिफ़ॉल्ट उपयोगकर्ता है, तो हमलावर कई खतरनाक RFC फ़ंक्शन कर सकता है, क्योंकि डिफ़ॉल्ट उपयोगकर्ता के पास खतरनाक अधिकार हैं।• यदि कोई हैकर दूरस्थ रूप से किसी भी मौजूदा उपयोगकर्ता के प्रमाणीकरण डेटा का पता लगाता है, तो वह संशोधित XML पैकेट के साथ RFC_PING अनुरोध भेजकर सेवा हमले से इनकार कर सकेगा।WebRFC को ABAP प्रणालियों के 40% में शामिल पाया गया।हमने यह नहीं जांचा कि इन प्रणालियों में मानक पासवर्ड का उपयोग किया जाता है या नहीं, लेकिन हमारे शोध के दौरान और सहकर्मियों के शोध में एकत्र किए गए विभिन्न आँकड़ों के अनुसार, 95% प्रणालियों में एक या एक से अधिक खाते डिफ़ॉल्ट रूप से हैं।6.2। नेटसीवर J2EE के साथ सीटीसी सेवा

CTC, या ConfigTool, NetWeaver J2EE इंजन पर स्थापित डिफ़ॉल्ट वेब सेवा है। यह आपको J2EE इंजन को दूरस्थ रूप से नियंत्रित करने की अनुमति देता है। यह वेब सेवा Google के माध्यम से मिल सकती है, और यह अक्सर SAP पोर्टल सिस्टम पर पाई जाती है। इस तरह के कार्य करना संभव है:• उपयोगकर्ता बनाना • उपयोगकर्ताओंको भूमिकाएँ सौंपना• ओएस आदेशों को निष्पादित करना•डिजिटल सुरक्षा शोधकर्ताओं को दूरस्थ रूप से J2EE इंजन को चालू करना और इस सेवा में वर्ब टैम्परिंग नामक एक भेद्यता की खोज की है । यह आपको CTC सेवा के लिए दूरस्थ पहुँच के लिए प्राधिकरण जाँच को बायपास करने की अनुमति देता है। इसका मतलब यह है कि कोई भी जे 2 ईई इंजन में स्थित सभी व्यावसायिक महत्वपूर्ण सूचनाओं तक पूरी तरह से अनधिकृत पहुंच प्राप्त कर सकता है।यह पाया गया कि इंटरनेट पर J2EE सिस्टम के 61% में, CTC सेवा सक्षम है।हमने परीक्षण नहीं किया है कि क्या ये सिस्टम कमजोर हैं, लेकिन पैठ परीक्षणों के साथ हमारा अनुभव बताता है कि लगभग 50% सिस्टम संभावित रूप से कमजोर हैं।6.3। SAP संदेश सर्वर HTTP

SAP संदेश सर्वर HTTP SAP संदेश सर्वर सेवा का HTTP पोर्ट है, जो आपको SAP एप्लिकेशन सर्वर पर लोड को संतुलित करने की अनुमति देता है। आमतौर पर यह सेवा केवल कंपनी के भीतर ही उपलब्ध है, हालांकि, कुछ प्रणालियों में बाहरी आईपी पते पाए गए थे, जो एक नियम के रूप में, व्यावसायिक कार्यों को करने के लिए आवश्यक नहीं हैं और एक ही समय में सिस्टम में महत्वपूर्ण क्रियाएं हो सकती हैं। डिफ़ॉल्ट रूप से, SAP संदेश सर्वर पोर्ट 80NN पर सुनता है, जहां NN सिस्टम नंबर है। SAP संदेश सर्वर HTTP की समस्याओं में से एक प्राधिकरण के साथ दूर से एसएपी प्रणाली के विन्यास मापदंडों के मूल्यों को प्राप्त करने की क्षमता है। उनका उपयोग आगे के हमलों के लिए किया जा सकता है।SAP का उपयोग करने वाली कंपनियों के 1000 सबनेट्स के नमूने को स्कैन करते हुए, 98 संदेश सर्वर HTTP सिस्टम एक्सेस के लिए खुले मिले। लगभग हर 10 वीं कंपनी इंटरनेट के माध्यम से दूरस्थ रूप से सिस्टम मापदंडों के अनधिकृत संग्रह के लिए असुरक्षित है; उनमें से अधिकांश चीन (55%) और भारत (20%) में स्थित हैं।6.4। SAP प्रबंधन कंसोल

SAP HostControl एक ऐसी सेवा है जो आपको SAP सिस्टम को दूरस्थ रूप से नियंत्रित करने की अनुमति देती है। इसके मुख्य कार्य दूरस्थ और बंद हैं, उनके उपयोग के लिए आपको लॉगिन और पासवर्ड जानना होगा। प्राधिकरण की आवश्यकता वाले कार्यों के अलावा, प्राधिकरण के बिना कुछ कार्य दूरस्थ रूप से उपलब्ध हैं। असल में, वे आपको विभिन्न सिस्टम लॉग, ट्रेस डेटा और कभी-कभी सिस्टम पैरामीटर पढ़ने की अनुमति देते हैं। एक स्वतंत्र शोधकर्ता क्रिस जॉन रिले द्वारा इस तरह के कार्यों और संबंधित समस्याओं का काफी अच्छी तरह से अध्ययन किया गया है।एक बहुत अधिक खतरनाक खोजडिजिटल सुरक्षा शोधकर्ता सिस्टम लॉग फ़ाइलों में मूल्य JSESSIONID को खोजने की क्षमता से जुड़े हैं। JSESSIONID पहचानकर्ता है जो HTTP सत्रों को नियंत्रित करता है। संभावित हमलों में से एक, हमलावर वेब ब्राउज़र की कुकी में JSESSIONID मूल्य सम्मिलित कर सकता है और उपयोगकर्ता के सत्र में अनधिकृत पहुंच प्राप्त कर सकता है।पिछले पैराग्राफ में चर्चा की गई एक ही स्कैन से पता चला है कि 9% सबनेट में, एसएपी प्रबंधन सेवाएं एक्सेस के लिए खुली हैं। उनमें से 548 थे। लगभग हर 11 वीं कंपनी उन हमलों के लिए असुरक्षित है जो आपको सिस्टम लॉग फ़ाइलों या दूरस्थ पैरामीटर मानों को दूरस्थ रूप से प्राप्त करने की अनुमति देते हैं।6.5। एसएपी डिस्पैचर सेवा

एसएपी डिस्पैचर एसएपी में मुख्य क्लाइंट-सर्वर संचार सेवा है। यह आपको DIP प्रोटोकॉल का उपयोग करके SAP GUI एप्लिकेशन का उपयोग करके SAP NetWeaver से कनेक्ट करने की अनुमति देता है। एसएपी डिस्पैचर पोर्ट इंटरनेट पर सीधे पहुंच योग्य नहीं होना चाहिए, और यहां तक कि नेटवर्क के भीतर पहुंच को कड़ाई से परिभाषित उपयोगकर्ताओं या उपयोगकर्ता समूहों को प्रदान किया जाना चाहिए। नोट: यह एक डिस्पैचर है, एक WEB डिस्पैचर नहीं है, जो निश्चित रूप से, इंटरनेट से सुलभ होना चाहिए।हालाँकि, 1000 सबनेट स्कैन किए जाने के बाद, हमने 15% नेटवर्कों में 832 SAP डिस्पैचर सेवाएं इंटरनेट पर उपलब्ध पाईं। प्रत्येक 6 वीं कंपनी DoS के हमलों और SAP डिस्पैचर में मानक पासवर्ड के साथ अनधिकृत पहुंच के लिए असुरक्षित है।यह खतरनाक क्यों है?सबसे पहले, यह सेवा आपको SAP GUI का उपयोग करते हुए SAP सिस्टम से सीधे जुड़ने की अनुमति देती है, जहाँ हमलावर को एक मान्य लॉगिन और पासवर्ड के अलावा किसी अन्य चीज की आवश्यकता नहीं होती है। और एसएपी में बहुत सारे मानक पासवर्ड हैं, और प्रवेश परीक्षणों के साथ हमारा अनुभव बताता है कि वे 95% सिस्टम में प्रासंगिक हैं।कुछ समय पहले कोर सिक्योरिटी की एक और समस्या यह है कि एसएपी डिस्पैचर सेवा में कई बफर अतिप्रवाह कमजोरियां हैं जो सेवा हमले से इनकार कर सकती हैं, और उनमें से एक भी अनुमति देता हैकोड निष्पादन। शोषण कोड 9 मई को प्रकाशित किया गया था, और अब एक अनधिकृत हमलावर सिस्टम में किसी भी अधिकार के बिना भेद्यता का शोषण कर सकता है। हालांकि, अच्छी खबर यह है कि भेद्यता केवल तभी काम करती है जब DIAG ट्रेसिंग 2 या 3 स्तर पर सक्षम हो - डिफ़ॉल्ट मान भिन्न होता है। इस सेवा के साथ अन्य समस्याएं हो सकती हैं, इसलिए इसे दूरस्थ रूप से सुलभ नहीं होना चाहिए।7. निष्कर्ष

यह निष्कर्ष निकाला जा सकता है कि एसएपी सुरक्षा में रुचि तेजी से बढ़ रही है। कमजोरियों की बढ़ती संख्या और इंटरनेट पर उपलब्ध SAP सिस्टम की भारी संख्या को देखते हुए, हम भविष्यवाणी करते हैं कि SAP सिस्टम न केवल प्रत्यक्ष लक्षित हमलों (तथाकथित APT) के लिए, बल्कि कीड़े के माध्यम से बड़े पैमाने पर शोषण के लिए भी एक लक्ष्य बन सकता है, जिसमें कई का उपयोग करना भी शामिल है। एक ही समय में कमजोरियों।वर्तमान में, हम प्रशिक्षण सेमिनार आयोजित करके नई कमजोरियों और हमले के तरीकों के साथ-साथ उनके खिलाफ सुरक्षा की तलाश में एसएपी सुरक्षा प्रतिक्रिया टीम के साथ मिलकर काम कर रहे हैं। SAP नियमित रूप से SAP सिस्टम के सुरक्षित कॉन्फ़िगरेशन पर नए दस्तावेज़ प्रकाशित करता है, जिससे प्रशासक सिखाते हैं कि नए खतरों से खुद को कैसे बचाएं। अब एसएपी सिस्टम की सुरक्षा के लिए मुख्य मिशन सुरक्षा सेवा और प्रशासकों को सौंपा गया है, जिन्हें मैनुअल अध्ययन करके, सुरक्षित कॉन्फ़िगरेशन स्थापित करके, नवीनतम अपडेट स्थापित करके और निरंतर आधार पर ABAP कोड का ऑडिट आयोजित करके अपने सिस्टम की सुरक्षा करने की आवश्यकता होती है।