PHDays 2012

PHDays 2012 में विशुद्ध रूप से तकनीकी, दिलचस्प, मनोरंजक प्रतियोगिता में बहुत सारे थे, लेकिन उनमें से एक मंच पर आगंतुकों के लिए लगभग अदृश्य था: यह हैश रनर था, जिसके प्रतिभागी ब्रेकिंग हैश में शामिल थे।

इस तरह की प्रतियोगिताओं में, एक नियम के रूप में, कई अलग-अलग टीमों का प्रभुत्व

बना रहता है :

हैस्कैट ,

इनसाइड प्रो ,

जॉन-यूजर्स ... और यह आश्चर्यजनक नहीं है, क्योंकि ये डेवलपर्स, टेस्टर और उपयोगकर्ताओं के समुदाय हैं जो क्रैकिंग हैश का सबसे लोकप्रिय टूल का उपयोग करते हैं। सफलता का रहस्य न केवल महान अनुभव, अच्छी तरह से प्रशिक्षित टीमों और प्रभावशाली कंप्यूटिंग संसाधनों तक पहुंच है, बल्कि मक्खी पर उपकरण को संशोधित करने की क्षमता में भी है - वर्तमान जरूरतों के आधार पर।

उपरोक्त टीमों ने PHDays 2012 में हैश रनर प्रतियोगिता में सक्रिय भाग लिया। दो दिनों के लिए, प्रतिभागियों ने मुख्य पुरस्कार के लिए लड़ाई लड़ी- AMD Radeon HD 7970 ग्राफिक्स कार्ड (यह प्रतियोगिता 30 मई को 10:00 बजे शुरू हुई और 31 मई को 18:00 बजे समाप्त हुई)।

नियम

किसी भी इंटरनेट उपयोगकर्ता को प्रतियोगिता में भाग लेने की अनुमति दी गई थी, और अंततः विभिन्न देशों के 19 प्रतिभागी प्रतियोगिता में आए।

प्रतियोगियों को विभिन्न एल्गोरिदम (एमडी 5, एसएचए -1, ब्लोफिश, GOST3411, आदि) द्वारा उत्पन्न हैश फ़ंक्शन की सूची की पेशकश की गई थी। एल्गोरिथम की जटिलता, पीढ़ी के नियमों और प्रयुक्त शब्दकोश के आधार पर प्रत्येक फटे हुए हैश के लिए अंक प्रदान किए गए। विजेता बनने के लिए, आपको सीमित समय में सभी प्रतियोगियों से आगे बढ़कर कई अंक हासिल करने थे।

प्रतिभागियों

दोनों रूसी प्रतिनिधियों और विदेशी हैकर्स ने प्रतियोगिता में भाग लिया। यह लड़ाई मुख्य रूप से इनसाइडप्रो टीम 2012, टियरड्रॉप और एक्सनाडेल की टीमों के बीच हुई।

रणनीति

प्रतियोगिता को सफलतापूर्वक पास करने के लिए, प्रतिभागियों को यह समझने की आवश्यकता थी कि पासवर्ड किस नियम से उत्पन्न हुए थे। उन्हें उत्पन्न करने के लिए, विभिन्न भाषाओं में शब्दकोशों का उपयोग किया गया था, साथ ही नामों के साथ शब्दकोशों का भी उपयोग किया गया था। यह नियम कि पहले चुने गए प्रतिभागियों को एक शब्द को शब्दकोष से दोहराना था, उदाहरण के लिए:

fayettefayette

jeweljewel

hamlethamlet

प्रत्येक प्रकार के हैश में समान नियमों के अनुसार एक निश्चित संख्या में पासवर्ड उत्पन्न होते हैं। हैश के लिए पासवर्ड उठाया है, एक साधारण एल्गोरिथ्म के साथ एन्क्रिप्ट किया गया है, और पीढ़ी के एल्गोरिथ्म को समझने के बाद, अधिग्रहीत ज्ञान को बाकी सूची में लागू करना और अधिक जटिल हैश के लिए पासवर्ड चुनना संभव था।

नियमों और पैटर्नों के गहन विश्लेषण ने अंततः तीनों नेताओं को उनके अनुयायियों से दूर तोड़ने की अनुमति दी।

टीमों ने अलग-अलग रणनीति का इस्तेमाल किया: किसी ने सबसे जटिल हैश के लिए पासवर्ड लेने और अधिक अंक प्राप्त करने की कोशिश की, जबकि इसके विपरीत किसी ने संख्याओं और "क्रूर" लाइट हैश लेने की कोशिश की।

ज़ानडेल (फ्रांस), जो हैशटैक टीम के सदस्य हुआ करते थे, इस बार ने खुद को एक आदमी के रूप में परीक्षण करने का फैसला किया और अकेले ही प्रतियोगिता में भाग लिया।

सदस्य हार्डवेयर का इस्तेमाल किया: पीसी (i7 950, 1x 5770 और 1x 7970) और 4 LM हैश के लिए i5 2300k कोर। शीतल:

- Hashcat;

- oclHashcat से अधिक;

- Ophcrack;

- rcracki_mt;

- passwordspro;

- maskprocessor।

पासवर्ड क्रैकिंग को Hashcat में बुनियादी / सामान्य नियमों के संकलन के साथ शब्दकोश आधारित हमलों का उपयोग करके किया गया था और GOST राख के लिए पासवर्डप्रो। पूरी प्रतियोगिता के लिए, प्रतिभागी एक डेस, phpbb3, ssha या Wordpress हैश को क्रैक करने में विफल रहा (उनके पास एक असामान्य लंबाई थी और हैस्कैट का उपयोग करके क्रैक नहीं किया जा सकता था)।

पहले से ही प्रतियोगिता के अंत में,

ज़ानडेल ने क्रूर बल को याद किया और उनकी मदद से फार्म 6 {x # _a या 9Mv) 0 के कुछ पासवर्ड मिले। डैडी के रूप में पास किए गए पासवर्ड (उदाहरण के लिए, "08march1924"): ऐसे मामलों के लिए, एक वर्ष (दिन) को जोड़ने या हटाने के लिए नियम बनाना आवश्यक था और महीनों के नाम के साथ एक अलग फाइल।

मूल Xadadrel राइट [eng]

Xanadrel के विपरीत, जो अकेले लड़े,

इनसाइडप्रो टीम ने एक साथ काम किया। उनकी रणनीति सरल थी: किसी भी तकनीक का उपयोग करके पहले अवसर पर किसी भी एल्गोरिथ्म पर हमला करने की कोशिश करें (पढ़ें: bruteforce, शब्दकोशों)।

टीम द्वारा उपयोग किए गए हार्डवेयर और सॉफ्टवेयर की सूची:

नोट: चूंकि टीम के सदस्यों ने एक साथ सभी हैश को नहीं तोड़ा है, लेकिन बदले में, सूचीबद्ध सॉफ़्टवेयर और हार्डवेयर का एक साथ उपयोग नहीं किया गया था, लेकिन प्रतियोगिता के दौरान अलग-अलग समय पर।

लोग मुख्य रूप से अपने विकास के सॉफ्टवेयर पर भरोसा करते थे - इनसाइडप्रो के एक्सट्रीम जीपीयू ब्रूटफॉरसर और पासवर्डसप्रो। क्योंकि उन्होंने वर्डप्रेस हैश "बिना नमक के" - बॉक्स से बाहर का समर्थन किया था। हालांकि, प्रतियोगिता के दौरान टीम के सदस्यों में से एक ने बिना नमक के हैश का समर्थन करने के लिए जेटीआर को पैच करने में सक्षम था, जिससे इस तरह के हैश पर और भी अधिक सफलतापूर्वक हमला करना संभव हो गया।

इनसाइडप्रो टीम के

स्थानीय बलात्कार [eng] पर प्रतियोगिता का विवरण

प्रतियोगिता का एक अन्य नेता

टियरड्रॉप टीम थी, जिसे विशेष रूप से

हैशट टीम के उन सदस्यों द्वारा प्रतियोगिता में भाग लेने के लिए बनाया गया था जो इसमें भाग लेने में सक्षम थे। लोगों ने काम करने के लिए निम्नलिखित सॉफ्टवेयर का इस्तेमाल किया:

- Hashcat;

- oclHashcat से अधिक;

- नमक रहित PHPass और DCC2 को क्रैक करने के लिए oclHashcat-plus कस्टम बिल्ड;

- हैशट-बर्तन और मास्कप्रोसेसर;

- जॉन द रिपर;

- LM के लिए rcracki_mt;

- GOST के लिए पासवर्ड।

प्रतियोगिता के दौरान, टीम के सदस्यों को क्रमशः ऑसप्लाशैट-प्लस और जॉन रिपर यूटिलिटीज़ कोड में PHPass और BFcypt हैश को लोड करने के लिए बदलाव करना पड़ा। विवरण

हैशटैट टीम फोरम पर एक पोस्ट में है।

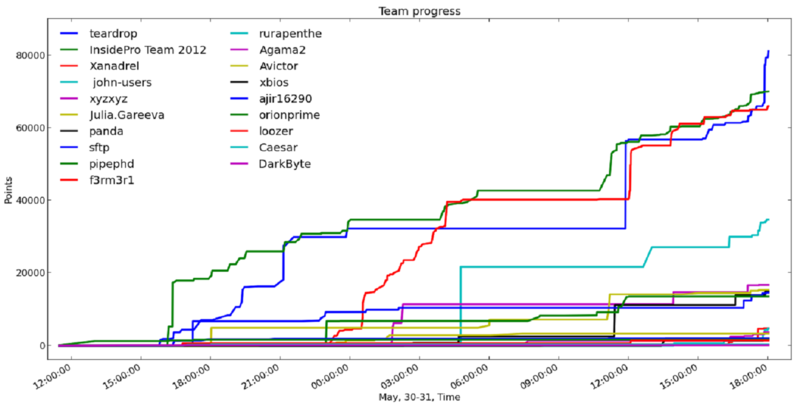

आंकड़े

कुछ सुंदर रेखांकन। इस तरह प्रतियोगियों की प्रगति की समय रेखा कैसी दिखती है।

ध्यान दें कि इस तरह के प्रतियोगिताओं में, टीमें अक्सर इंतजार करती हैं और अन्य प्रतिभागियों को भटकाने के लिए आखिरी में जवाब नहीं भेजती हैं।

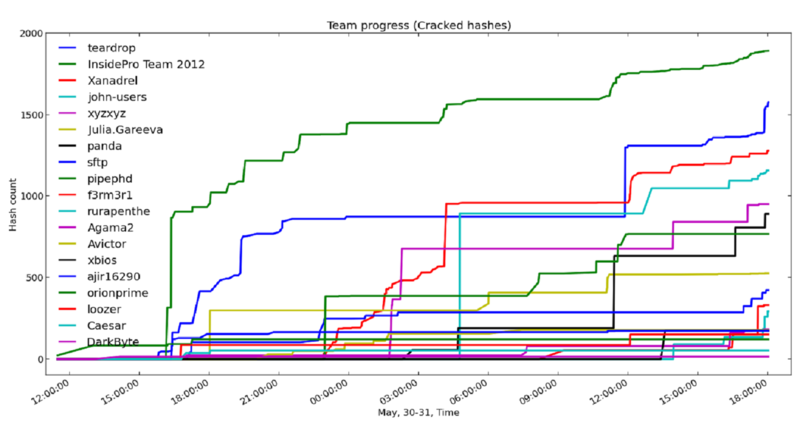

फटी हुई राख के लिए टीमों की प्रगति:

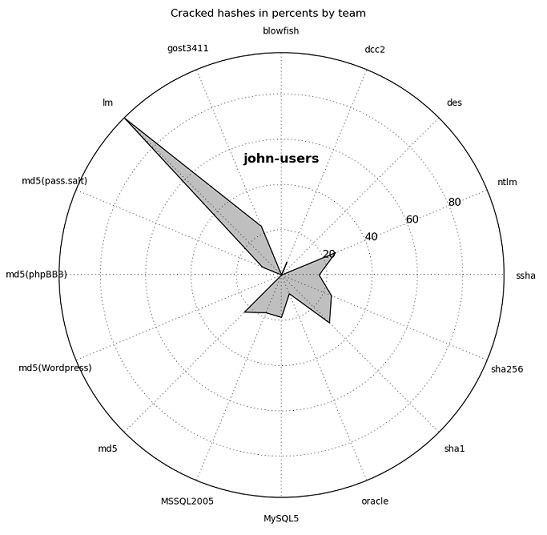

प्रतिभागियों के लिए सबसे उपयुक्त हैश के प्रकार:

शीर्ष पांच टीमों की हैक की गई हैश

अश्रु

इनसप्रो टीम 2012

Xanadrel

जॉन-उपयोगकर्ताओं

Xyzxyz

विजेताओं

प्रतियोगिता का अंत बेहद तनावपूर्ण हो गया: प्रतियोगिता के अंत से कुछ मिनट पहले विजेता का फैसला किया गया। प्रतिभागियों ने अंत से कुछ मिनट पहले अपने कार्यक्रम रोक दिए, और वे पासवर्ड भेजे जिन्हें वे लेने में कामयाब रहे।

इनसाइडप्रो टीम 2012 लंबे समय तक अग्रणी थी, लेकिन टियरड्रॉप के लोग 11,000 अंकों से जीत हासिल करने और जीतने में सफल रहे। पोडियम इस तरह दिखता है:

1.

अश्रु (हैसकैट)2.

इनसिडप्रो टीम 20123.

ज़नडलरयह ध्यान देने योग्य है कि विजेता प्रतियोगिता के सभी हैश के केवल 11% के लिए पासवर्ड लेने में सक्षम थे।

प्रतियोगिता के सभी प्रतिभागियों को मंच के आयोजकों और आयोजन के प्रायोजकों से यादगार उपहार मिले। विशेष पुरस्कार - AMD Radeon HD 7970 ग्राफिक्स कार्ड - Teardrop (हैशट) से चैंपियन के लिए गया था। फिर से बधाई!

PS फोरम के आधिकारिक ब्लॉग PHDays ने

वीडियो रिपोर्ट और प्रस्तुति

स्लाइड के लिंक पोस्ट किए।