हम अपने छोटे, आरामदायक लिफ्ट मील अप नेटवर्क को विकसित करना जारी रख रहे हैं। हमने पहले ही रूटिंग और स्थिरता के मुद्दों पर चर्चा की है, और अब, अंत में, इंटरनेट से जुड़ने के लिए बढ़े हैं। हमारे कॉरपोरेट परिवेश के भीतर पर्याप्त कारावास!

लेकिन विकास के साथ, नई समस्याएं भी पैदा होती हैं।

सबसे पहले, वायरस ने वेब सर्वर को पंगु बना दिया, फिर किसी ने एक कीड़े को मार दिया जो नेटवर्क के माध्यम से फैलता है, बैंडविड्थ के हिस्से पर कब्जा कर लेता है। और यह भी कुछ खलनायक सर्वर पर ssh पर पासवर्ड लेने के लिए इस्तेमाल किया गया।

क्या आप कल्पना कर सकते हैं कि जब हम इंटरनेट से जुड़ेंगे तो क्या शुरू होगा?

तो आज:

1) विभिन्न एक्सेस कंट्रोल लिस्ट (एक्सेस कंट्रोल लिस्ट) को कॉन्फ़िगर करना सीखें

2) हम आने वाले और बाहर जाने वाले यातायात के प्रतिबंध के बीच अंतर को समझने की कोशिश कर रहे हैं

3) हम समझते हैं कि एनएटी कैसे काम करता है, इसके पेशेवरों, विपक्ष और विशेषताएं

4) व्यवहार में, हम NAT के माध्यम से एक इंटरनेट कनेक्शन का आयोजन करेंगे और पहुंच सूचियों का उपयोग करके नेटवर्क सुरक्षा बढ़ाएंगे।

अभिगम नियंत्रण सूची

तो हमें एक्सेस लिस्ट पर क्या कहना है? वास्तव में, विषय अपेक्षाकृत सरल है और CCNA पाठ्यक्रम से आलसी नहीं है। लेकिन किसी तरह के पूर्वाग्रह के कारण हमारी अद्भुत कहानी हमें नहीं तोड़ती है?

पहुंच सूचियों का उद्देश्य क्या है? ऐसा लगता है कि पूरी तरह से स्पष्ट जवाब पहुंच को प्रतिबंधित करने के लिए है: किसी को मना करने के लिए, उदाहरण के लिए। सामान्य तौर पर, यह सच है, लेकिन इसे व्यापक अर्थों में समझने की आवश्यकता है: यह केवल सुरक्षा के बारे में नहीं है। यही है, शुरू से ही, शायद, यह मामला था, इसलिए स्थापित

करते समय

परमिट और

इनकार । लेकिन वास्तव में, एक एसीएल एक बहुमुखी और शक्तिशाली फ़िल्टरिंग तंत्र है। उनकी मदद से, यह निर्धारित करना संभव है कि कुछ राजनेताओं को किस पर टांगना है और कौन नहीं, कौन कुछ प्रक्रियाओं में भाग लेगा, और कौन नहीं, जिसे हम 56k की गति में सीमित करते हैं, और जो 56M तक।

इसे थोड़ा स्पष्ट करने के लिए, हम एक सरल उदाहरण देते हैं। पहुँच सूचियों के आधार पर, नीति-आधारित रूटिंग (PBR) कार्य करता है। आप इसे यहाँ बना सकते हैं ताकि नेटवर्क 192.168.1.0/24

से आने वाले पैकेट अगले-हॉप 10.0.1.1 को भेजे जाएँ, और नेटवर्क 192.168.2.0/24 से 10.0.2.1 तक (ध्यान दें कि सामान्य मार्ग पैकेट के गंतव्य पते पर निर्भर करता है और स्वचालित रूप से सब कुछ पैकेट एक अगले-हॉप को भेजे जाते हैं):

लेख के अंत में

PBR कॉन्फ़िगरेशन और

ACL- आधारित गति सीमाओं का एक उदाहरण

है ।

एसीएल के प्रकार

ठीक है, थोड़ी देर के लिए इस गीत को भूल जाओ।

आम तौर पर बोलना, पहुंच सूची अलग हैं:

- मानक

- उन्नत

- गतिशील

- चिंतनशील

- समय आधारित

हम पहले दो पर आज अपना ध्यान केंद्रित करेंगे, और सभी के बारे में अधिक विस्तार से आप

tsiska पर पढ़ सकते हैं।

भीतर और बाहर का यातायात

एक शुरुआत के लिए, आइए एक चीज़ से निपटें। इनबाउंड और आउटबाउंड ट्रैफ़िक से क्या तात्पर्य है? हमें भविष्य में इसकी आवश्यकता होगी। इनबाउंड ट्रैफ़िक वह है जो बाहर से इंटरफ़ेस पर आता है।

आउटगोइंग - वह जो इंटरफ़ेस से बाहर की ओर भेजा जाता है।

आप आने वाली ट्रैफ़िक के लिए या तो पहुंच सूची लागू कर सकते हैं, फिर अवांछित पैकेट राउटर पर भी नहीं जाएंगे और तदनुसार, नेटवर्क के लिए या आउटगोइंग एक के लिए, फिर पैकेट राउटर पर आते हैं, इसके द्वारा संसाधित होते हैं, लक्ष्य इंटरफ़ेस तक पहुंचते हैं और उस पर केवल ड्रॉप करते हैं।

मानक एक्सेस सूची केवल प्रेषक पते की जांच करती है। विस्तारित - प्रेषक का पता, प्राप्तकर्ता का पता, साथ ही बंदरगाह। यह प्राप्तकर्ता के लिए जितना संभव हो उतना मानक ACL सेट करने की सिफारिश की जाती है (ताकि आवश्यकता से अधिक कटौती न हो), और प्रेषक (ताकि अवांछित ट्रैफ़िक को जितनी जल्दी हो सके) के करीब बढ़ाया जा सके।

अभ्यास

चलिए तुरंत अभ्यास करते हैं। हमें अपने छोटे नेटवर्क "लिफ्ट मील अप" में इसे क्या सीमित करना चाहिए?

क) वेब सर्वर। टीसीपी पोर्ट 80 (HTTP प्रोटोकॉल) पर सभी के लिए उपयोग की अनुमति दें। उस डिवाइस के लिए जिससे नियंत्रण किया जाएगा (हमारे पास एक व्यवस्थापक है) आपको टेलनेट और एफ़टीपी खोलने की आवश्यकता है, लेकिन हम पूर्ण एक्सेस देंगे। बाकी सब लटक गए।

बी) फ़ाइल सर्वर। लिफ्ट एमआई अप के निवासियों को साझा फ़ोल्डर्स के लिए बंदरगाहों पर और बाकी सभी एफ़टीपी पर इसका उपयोग करना चाहिए।

c) मेल सर्वर। यहां हमने SMTP और POP3 लॉन्च किया है, अर्थात, टीसीपी पोर्ट 25 और 110। हम प्रशासक के लिए प्रशासन के लिए भी पहुंच खोलते हैं। हम दूसरों को ब्लॉक करते हैं।

d) भविष्य के DNS सर्वर के लिए, आपको UDP पोर्ट 53 खोलने की आवश्यकता है

ई) सर्वरों के नेटवर्क को ICMP संदेश की अनुमति देता है

च) चूंकि अन्य नेटवर्क उन सभी गैर-पार्टी लोगों के लिए है, जिन्होंने एफईओ, वीईटी और अकाउंटिंग में प्रवेश नहीं किया है, हम उन सभी को सीमित कर देंगे, और केवल उन्हें कुछ को एक्सेस देंगे (उनमें से हम एडमिन हैं)

छ) फिर से, केवल व्यवस्थापक, और निश्चित रूप से, प्रिय, को नियंत्रण नेटवर्क में अनुमति दी जानी चाहिए।

छ) हम विभागों के कर्मचारियों के बीच संचार में बाधाओं का निर्माण नहीं करेंगे।

क) वेब सर्वर तक पहुंच

यहां हमारे पास एक नीति है जो निषिद्ध है, जो कुछ भी अनुमति नहीं है निषिद्ध है। इसलिए, हमें अब कुछ खोलने और बाकी को बंद करने की आवश्यकता है।

चूंकि हम सर्वर के नेटवर्क की रक्षा करते हैं, इसलिए हम इंटरफ़ेस पर शीट को लटका देंगे जो उनकी ओर जाता है, अर्थात् FE0 / 0.3 पर। एकमात्र सवाल यह है

कि क्या हम

बाहर हैं या

नहीं, क्या हमें ऐसा करने की आवश्यकता है? यदि हम राउटर पर पहले से मौजूद सर्वर पर पैकेट नहीं भेजना चाहते हैं, तो यह आउटगोइंग ट्रैफिक होगा। यही है, हमारे पास सर्वरों के नेटवर्क में गंतव्य पते होंगे (उनमें से हम यह चुनेंगे कि ट्रैफ़िक किस सर्वर पर जा रहा है), और स्रोत पते कोई भी हो सकते हैं - या तो हमारे कॉर्पोरेट नेटवर्क से या इंटरनेट से।

एक और ध्यान दें: चूंकि हम गंतव्य पते के साथ-साथ WEB सर्वर पर (मेल सर्वर पर - कुछ नियम हैं) फ़िल्टर करेंगे, हमें एक विस्तारित एक्सेस कंट्रोल सूची (विस्तारित) की आवश्यकता है, केवल यह हमें ऐसा करने की अनुमति देता है।

एक्सेस सूची के नियमों को पहले मैच तक ऊपर से नीचे तक चेक किया जाता है। जैसे ही नियमों में से एक ने काम किया है, चाहे परमिट या इनकार के बिना, चेक बंद हो जाता है और यातायात उस नियम के आधार पर संसाधित होता है जो काम करता है।

यही है, अगर हम WEB सर्वर की सुरक्षा करना चाहते हैं, तो सबसे पहले हमें अनुमति देने की आवश्यकता है, क्योंकि अगर हम पहली पंक्ति में

किसी भी आईपी को कॉन्फ़िगर

करते हैं , तो यह हमेशा काम करेगा और यातायात बिल्कुल भी नहीं चलेगा।

कोई भी एक विशेष शब्द है जिसका अर्थ है नेटवर्क पता और बैकवर्ड मास्क 0.0.0.0 0.0.0.0 और इसका मतलब है कि किसी भी नेटवर्क से बिल्कुल सभी नोड नियम के अंतर्गत आते हैं। एक और विशेष शब्द

होस्ट है - इसका मतलब है मास्क 255.255.255.255 - यानी, एक ही निर्दिष्ट पता।

तो, पहला नियम: पोर्ट 80 पर सभी के लिए उपयोग की अनुमति दें

msk-arbat-gw1 (config) # ip पहुंच-सूची विस्तारित सर्वर-आउट

msk-arbat-gw1 (config-ext-nacl) # टिप्पणी WEB

msk-arbat-gw1 (config-ext-nacl) # परमिट tcp किसी भी होस्ट को 172.16.0.2 eq 80

किसी भी होस्ट (

किसी भी ) से टीसीपी ट्रैफ़िक को

अनुमति दें (

अनुमति दें) (

होस्ट बिल्कुल एक पता है) 172.16.0.2, पोर्ट 80 को संबोधित किया गया।

हम FE0 / 0.3 इंटरफ़ेस पर इस एक्सेस सूची को लटकाने की कोशिश करते हैं:

msk-arbat-gw1 (config) # int fa0 / 0.3

msk-arbat-gw1 (config-subif) # ip एक्सेस-ग्रुप सर्वर- आउट

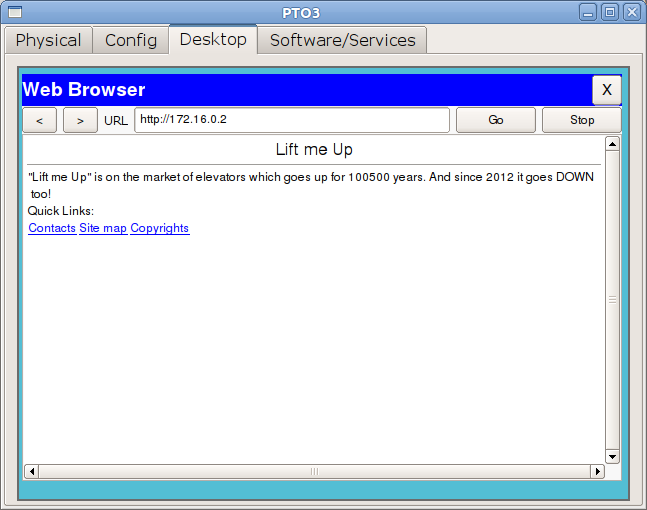

हमारे किसी भी जुड़े हुए कंप्यूटर से जाँच करें:

जैसा कि आप देख सकते हैं, पेज खुलता है, लेकिन पिंग के बारे में क्या?

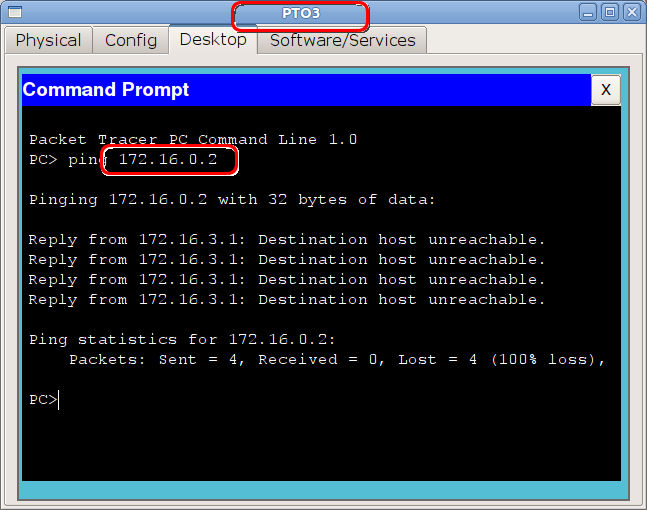

और इसलिए किसी अन्य नोड से?

तथ्य यह है कि tsiskovye ACLs में सभी नियमों के बाद, अंत में

किसी भी तरह के निहितार्थ को

किसी भी तरह से जोड़ दिया जाता है। हमारे लिए इसका क्या मतलब है? इंटरफ़ेस से निकलने वाला कोई भी पैकेट और ACL के किसी भी नियम को पूरा न करने पर निहित इनकार के अंतर्गत आता है और उसे छोड़ दिया जाता है। यही है, कम से कम पिंग, कम से कम एफटीपी, कम से कम यहां कुछ भी काम नहीं करेगा।

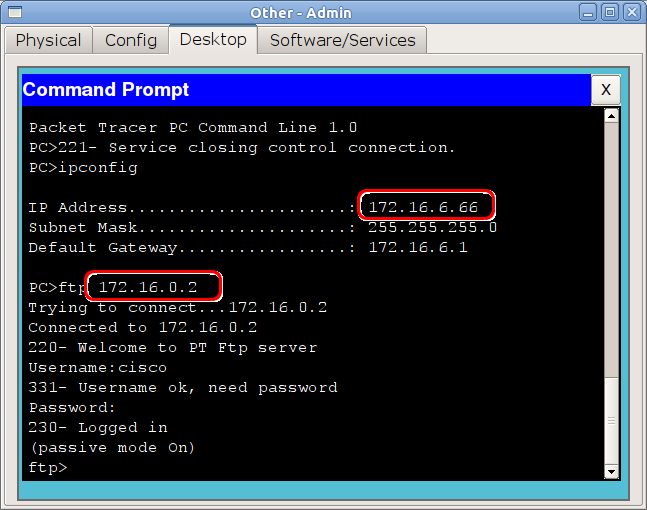

हम आगे बढ़ते हैं: हमें उस कंप्यूटर पर पूरी पहुँच देनी चाहिए जिससे नियंत्रण किया जाएगा। यह अन्य नेटवर्क से 172.16.6.66 पते के साथ हमारे व्यवस्थापक का कंप्यूटर होगा।

प्रत्येक नया नियम सूची के अंत में स्वचालित रूप से जुड़ जाता है यदि यह पहले से मौजूद है:

msk-arbat-gw1 (config) # ip पहुंच-सूची विस्तारित सर्वर-आउट

msk-arbat-gw1 (config-ext-nacl) # परमिट tcp होस्ट 172.16.6.66 होस्ट 172.16.0.2 रेंज 20 ftp

msk-arbat-gw1 (config-ext-nacl) # परमिट tcp होस्ट 172.16.6.66 होस्ट 172.16.0.2 eq telnet

वह सब है। हम सही नोड से जांचते हैं (क्योंकि आरटी में सर्वर टेलनेट का समर्थन नहीं करते हैं, हम एफ़टीपी की जांच करते हैं):

यही है, एफ़टीपी संदेश राउटर के लिए आया था और FE0 / 0.3 इंटरफ़ेस से जाना चाहिए। राउटर चेक करता है और देखता है कि पैकेट हमारे द्वारा जोड़े गए नियम से मेल खाता है और इसे पास करता है।

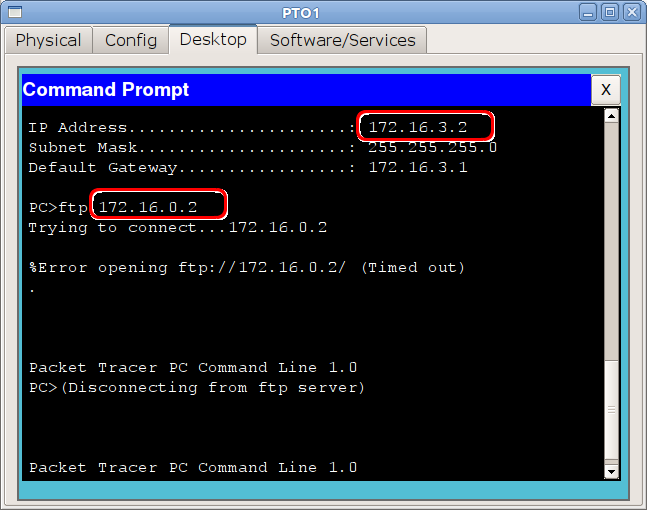

और बाहर के नोड से

एफ़टीपी पैकेट किसी भी नियम के अंतर्गत नहीं आता है, सिवाय इसके कि किसी भी तरह से इंकार किया जाए और उसे छोड़ दिया जाए।

बी) फ़ाइल सर्वर तक पहुंच

यहां यह तय करना सबसे पहले आवश्यक होगा कि "निवासी" कौन होगा, जिसे पहुंच प्रदान करने की आवश्यकता है। बेशक, ये वे हैं जिनके पास नेटवर्क 172.16.0.0/16 से एक पता है - हम केवल उन्हें एक्सेस देंगे।

अब साझा फ़ोल्डरों के साथ। अधिकांश आधुनिक प्रणालियाँ इसके लिए पहले से ही SMB प्रोटोकॉल का उपयोग करती हैं, जिन्हें TCP पोर्ट 445 की आवश्यकता होती है। पुराने संस्करणों पर, NetBios का उपयोग किया गया था, जिसे तीन पोर्ट के माध्यम से फीड किया गया था: UDP 137 और 138 और TCP 139। हमारे व्यवस्थापक से सहमत होने के बाद, हम पोर्ट 445 कॉन्फ़िगर करेंगे (हालांकि जाँच करें) आरटी के ढांचे के भीतर, निश्चित रूप से, यह काम नहीं करेगा)। लेकिन इसके अलावा, हमें FTP के लिए बंदरगाहों की आवश्यकता होगी - 20, 21, और न केवल आंतरिक मेजबानों के लिए, बल्कि इंटरनेट से कनेक्शन के लिए भी:

msk-arbat-gw1 (config) # ip पहुंच-सूची विस्तारित सर्वर-आउट

msk-arbat-gw1 (config-ext- nacl ) # परमिट tcp 172.16.0.0 0.0.255.255 होस्ट 172.16.0.3 eq 445

msk-arbat-gw1 (config-ext-nacl) # परमिट tcp किसी भी होस्ट को 172.16.0.3 श्रेणी 20 21

यहां हमने एक ही पंक्ति में कई पोर्ट निर्दिष्ट करने के लिए,

रेंज 20 21 निर्माण को फिर से लागू किया। एफटीपी के लिए, आम तौर पर बोलना, केवल 21 वां पोर्ट पर्याप्त नहीं है। तथ्य यह है कि यदि आप इसे केवल खोलते हैं, तो आप अधिकृत होंगे, लेकिन कोई फ़ाइल स्थानांतरण नहीं होगा।

0.0.255.255 - रिवर्स मास्क (वाइल्डकार्ड मास्क)। हम इसके बारे में बात करेंगे कि यह थोड़ी देर बाद क्या है

सी) मेल सर्वर तक पहुंच

हम मेल सर्वर के साथ अब अभ्यास करना जारी रखते हैं। उसी एक्सेस सूची के भाग के रूप में, हम अपनी आवश्यक नई प्रविष्टियाँ जोड़ते हैं।

व्यापक प्रोटोकॉल के लिए पोर्ट संख्याओं के बजाय, आप उनके नाम निर्दिष्ट कर सकते हैं:

msk-arbat-gw1 (config) # ip पहुंच-सूची विस्तारित सर्वर-आउट

msk-arbat-gw1 (config-ext-nacl) #permit tcp किसी भी होस्ट को 172.16.0.4 eq pop3

msk-arbat-gw1 (config-ext-nacl) #permit tcp किसी भी होस्ट को 172.16.0.4 eq smtp

डी) डीएनएस सर्वर

msk-arbat-gw1 (config) # ip पहुंच-सूची विस्तारित सर्वर-आउट

msk-arbat-gw1 (config-ext-nacl) # परमिट udp 172.16.0.0 0.0.255.255 होस्ट 172.16.0.5 eq 53

ई) आईसीएमपी

यह पिंग के साथ स्थिति को ठीक करने के लिए बनी हुई है। सूची के अंत में नियम जोड़ना ठीक है, लेकिन यह किसी भी तरह से सौंदर्यवादी रूप से उन्हें पहले देखना पसंद करता है।

हम इसके लिए एक सरल धोखा का उपयोग करते हैं। इसके लिए, आप एक पाठ संपादक का उपयोग कर सकते हैं, उदाहरण के लिए। एसीएल स्लाइस को शो रन से कॉपी करें और निम्नलिखित पंक्तियाँ जोड़ें:

कोई आईपी एक्सेस-सूची विस्तारित सर्वर-आउट

आईपी एक्सेस-सूची विस्तारित सर्वर-आउट

परमिट किसी भी icmp

टिप्पणी वेब

परमिशन किसी भी होस्ट को 172.16.0.2 eq www

परमिट टीसीपी होस्ट 172.16.6.66 होस्ट 172.16.0.2 रेंज 20 फीट

परमिट tcp होस्ट 172.16.6.66 होस्ट 172.16.0.2 eq टेलनेट

टिप्पणी दें

परमिट tcp 172.16.0.0 0.0.255.255 होस्ट 172.16.0.3 eq 445

परमिट किसी भी होस्ट 172.16.0.3 रेंज 20 21

टिप्पणी करें

परमिट किसी भी मेजबान 172.16.0.4 eq pop3 tcp

परमिशन किसी भी होस्ट को 172.16.0.4 eq smtp

DNS पर टिप्पणी करें

परमिट udp 172.16.0.0 0.0.255.255 होस्ट 172.16.0.5 eq 53

पहली पंक्ति हम मौजूदा सूची को हटाते हैं, फिर इसे फिर से बनाते हैं और हमारे द्वारा आवश्यक क्रम में सभी नए नियमों को सूचीबद्ध करते हैं। तीसरी पंक्ति में कमांड का उपयोग करते हुए, हमने सभी ICMP पैकेटों को किसी भी मेजबानों से किसी भी मेजबानों को पारित करने की अनुमति दी।

अगला, बस थोक में सब कुछ कॉपी करें और इसे कंसोल में पेस्ट करें। इंटरफ़ेस प्रत्येक पंक्ति को एक अलग कमांड के रूप में व्याख्या करता है और इसे निष्पादित करता है। इस प्रकार, हमने पुरानी सूची को नए के साथ बदल दिया।

जाँच करें कि पिंग है:

ठीक।

यह धोखा प्रारंभिक कॉन्फ़िगरेशन के लिए अच्छा है, या यदि आप समझते हैं कि आप क्या कर रहे हैं। कार्यशील नेटवर्क पर, जब आप दूरस्थ रूप से ACL को कॉन्फ़िगर करते हैं, तो आप कस्टम हार्डवेयर तक पहुँच के बिना छोड़े जाने का जोखिम चलाते हैं।

शुरुआत में या किसी अन्य वांछित स्थान पर एक नियम सम्मिलित करने के लिए, आप इस तकनीक का सहारा ले सकते हैं:

आईपी एक्सेस-सूची विस्तारित सर्वर-आउट

1 परमिट किसी भी icmp

सूची में प्रत्येक नियम को एक निश्चित कदम के साथ क्रमांकित किया गया है, और यदि आप शब्द परमिट / अस्वीकार से पहले एक संख्या डालते हैं, तो नियम को अंत में नहीं जोड़ा जाएगा, लेकिन उस स्थान पर जहां आपको ज़रूरत है। दुर्भाग्य से, ऐसी सुविधा आरटी में काम नहीं करती है।

यदि यह अचानक आवश्यक है (नियमों के बीच सभी लगातार संख्याएं व्यस्त हैं), तो आप हमेशा नियमों को फिर से सेट कर सकते हैं (इस उदाहरण में, पहले नियम की संख्या 10 है (पहली संख्या) और वेतन वृद्धि 10 है):

आईपी एक्सेस-लिस्ट रिस्पॉन्डेंस सर्वर-आउट 10 10

परिणामस्वरूप, सर्वर नेटवर्क पर पहुंच सूची इस तरह दिखाई देगी:

आईपी एक्सेस-सूची विस्तारित सर्वर-आउट

परमिट किसी भी icmp

टिप्पणी वेब

परमिशन किसी भी होस्ट को 172.16.0.2 eq www

परमिट टीसीपी होस्ट 172.16.6.66 होस्ट 172.16.0.2 रेंज 20 फीट

परमिट tcp होस्ट 172.16.6.66 होस्ट 172.16.0.2 eq टेलनेट

टिप्पणी दें

परमिट tcp 172.16.0.0 0.0.255.255 होस्ट 172.16.0.3 eq 445

परमिट किसी भी होस्ट 172.16.0.3 रेंज 20 21

टिप्पणी करें

परमिट किसी भी मेजबान 172.16.0.4 eq pop3 tcp

परमिशन किसी भी होस्ट को 172.16.0.4 eq smtp

DNS पर टिप्पणी करें

परमिट udp 172.16.0.0 0.0.255.255 होस्ट 172.16.0.5 eq 53

अब हमारे व्यवस्थापक के पास केवल WEB सर्वर तक पहुंच है। उसे पूरे नेटवर्क की पूरी पहुँच दें। यह पहला होमवर्क है।

ई) नेटवर्क से उपयोगकर्ताओं के अधिकार अन्य

अब तक, हमें किसी को अंदर

नहीं जाने देना था, इसलिए हमने गंतव्य पते पर ध्यान दिया और पहुंच सूची को इंटरफ़ेस से आने वाले ट्रैफ़िक पर लटका दिया गया।

अब हमें

इसे बाहर निकालने की आवश्यकता

नहीं है : अन्य नेटवर्क के कंप्यूटरों से कोई अनुरोध नहीं होना चाहिए। बेशक, उन लोगों को छोड़कर, जिन्हें हम विशेष रूप से अनुमति देते हैं।

msk-arbat-gw1 (config) # ip पहुंच-सूची का विस्तार अन्य में

msk-arbat-gw1 (config-ext-nacl) # टिप्पणी IAM

msk-arbat-gw1 (config-ext-nacl) # परमिट आईपी होस्ट 172.16.6.61 कोई भी

msk-arbat-gw1 (config-ext-nacl) # टिप्पणी ADMIN

msk-arbat-gw1 (config-ext-nacl) # परमिट आईपी होस्ट 172.16.6.66 कोई भी

यहां हम पहले हर किसी को मना नहीं कर सकते थे, और फिर चुने हुए लोगों को अनुमति दे सकते थे, क्योंकि बिल्कुल सभी पैकेट

किसी भी नियम से

इनकार कर सकते थे और

परमिट बिल्कुल भी काम नहीं करेगा।

इंटरफ़ेस पर लागू करें। इस बार इनपुट:

msk-arbat-gw1 (config) #int fa0 / 0.104

msk-arbat-gw1 (config-subif) #ip access-group अन्य- इन

यानी, 172.16.6.61 या 172.16.6.66 पते वाले होस्ट से सभी आईपी पैकेट्स को जहां कहीं भी इरादा है, वहां प्रेषित करने की अनुमति है। हम यहां एक विस्तारित पहुँच सूची का उपयोग क्यों कर रहे हैं? आखिरकार, ऐसा लगता है कि हम केवल प्रेषक पते की जांच करते हैं। क्योंकि हमने प्रशासक को पूर्ण पहुंच प्रदान की, लेकिन "एलेवेटर मील अप" कंपनी के अतिथि के लिए, उदाहरण के लिए, जो एक ही नेटवर्क में पहुंच जाता है, इंटरनेट के अलावा कहीं भी पहुंचने के लिए बिल्कुल कुछ भी नहीं है।

छ) प्रबंधन नेटवर्क

कुछ भी जटिल नहीं है। नियम इस तरह दिखेगा:

msk-arbat-gw1 (config) # ip पहुंच-सूची विस्तारित प्रबंधन-आउट

msk-arbat-gw1 (config-ext-nacl) # टिप्पणी IAM

msk-arbat-gw1 (config-ext-nacl) # परमिट आईपी होस्ट 172.16.6.61 172.16.1.0 0.0.0.255

msk-arbat-gw1 (config-ext-nacl) # टिप्पणी ADMIN

msk-arbat-gw1 (config-ext-nacl) # परमिट आईपी होस्ट 172.16.6.66 172.16.1.0 0.0.0.255

हम इस ACL को FE 0 / 0.2 इंटरफेस पर लागू करते हैं:

msk-arbat-gw1 (config) # int fa0 / 0.2

msk-arbat-gw1 (config-subif) #ip access-group Management-out आउट

छ) और कोई प्रतिबंध नहीं

हो गया

मास्क और रिवर्स मास्क

अब तक, स्पष्टीकरण के बिना, हमने 0.0.255.255 फॉर्म का एक अजीब पैरामीटर दिया है, संदिग्ध रूप से एक सबनेट मास्क जैसा दिखता है।

यह समझना थोड़ा मुश्किल है, लेकिन यह वह है - उलटा मुखौटा - जिसका उपयोग नियम के तहत आने वाले मेजबानों को निर्धारित करने के लिए किया जाता है।

यह समझने के लिए कि रिवर्स मास्क क्या है, आपको यह जानना होगा कि नियमित मास्क क्या है।

सबसे सरल उदाहरण से शुरू करते हैं।

सामान्य नेटवर्क 256 पते के साथ: 172.16.5.0/24, उदाहरण के लिए। इस प्रविष्टि का क्या अर्थ है?

और इसका मतलब बिल्कुल निम्नलिखित है

| आईपी एड्रेस दशमलव रिकॉर्ड | 172 | 16 | 5 | 0 |

| आईपी एड्रेस बाइनरी रिकॉर्ड | 10101100 | 00010000 | 00000101 | 00000000 |

| सबनेट मास्क बाइनरी रिकॉर्ड | 11111111 | 11111111 | 11111111 | 00000000 |

| सबनेट मास्क दशमलव रिकॉर्ड | 255 | 255 | 255 | 0 |

एक IP पता एक 32-बिट पैरामीटर है जिसे 4 भागों में विभाजित किया गया है, जिसका उपयोग आप दशमलव रूप में देखने के लिए करते हैं।

सबनेट मास्क की लंबाई भी 32 बिट्स है - यह वास्तव में एक टेम्पलेट, एक स्टैंसिल है, जो सबनेट पते की पहचान निर्धारित करता है। जहाँ मास्क में इकाइयाँ होती हैं, वहाँ मान नहीं बदल सकता है, अर्थात, भाग 172.16.5 पूरी तरह से अपरिवर्तित है और यह इस सबनेट पर सभी मेजबानों के लिए समान होगा, लेकिन शून्य वाला भिन्न होता है।

अर्थात्, हमने जो उदाहरण लिया, उसमें 172.16.5.0/24 नेटवर्क पता है, और मेजबान 172.16.5.1-172.16.5.254 (अंतिम 255 प्रसारण) है, क्योंकि 00000001 1 है, और 11,111110 254 है (हम पते के अंतिम ऑक्टेट के बारे में बात कर रहे हैं )। / 24 का मतलब है कि मुखौटा की लंबाई 24 बिट्स है, अर्थात, हमारे पास 24 इकाइयाँ हैं - अपरिवर्तनीय भाग और 8 शून्य।

एक और मामला जब मुखौटा होता है, उदाहरण के लिए, 30 बिट्स, और 24 नहीं।

उदाहरण के लिए, 172.16.2.4/30। हम इसे इस तरह लिखेंगे:

| आईपी एड्रेस दशमलव रिकॉर्ड | 172 | 16 | 2 | 4 |

| आईपी एड्रेस बाइनरी रिकॉर्ड | 10101100 | 00010000 | 00000010 | 00000100 |

| सबनेट मास्क बाइनरी रिकॉर्ड | 11111111 | 11111111 | 11111111 | 11111100 |

| सबनेट मास्क दशमलव रिकॉर्ड | 255 | 255 | 255 | 252 |

जैसा कि आप देख सकते हैं, इस सबनेट के लिए केवल अंतिम दो बिट्स बदल सकते हैं। अंतिम ऑक्टेट निम्नलिखित 4 मान ले सकता है:

00000100 - सबनेट पता (दशमलव में 4)

00000101 - नोड पता (5)

00000110 - नोड पता (6)

00000111 - प्रसारण (7)

इसके आगे सब कुछ एक और सबनेट है

यही है, अब यह आपके लिए थोड़ा स्पष्ट होना चाहिए कि सबनेट मास्क 32 बिट्स का एक अनुक्रम है, जहां पहले इकाइयां हैं जो सबनेट पते का मतलब है, फिर शून्य जो मेजबान पते का मतलब है। इस स्थिति में, शून्य वैकल्पिक और मुखौटा में इकाइयां वैकल्पिक नहीं हो सकती हैं। यही है, मुखौटा 11111111.11100000.11110111.00000000

असंभव हैलेकिन एक वाइल्डकार्ड क्या है?

बहुसंख्यक प्रवेशकर्ताओं और कुछ इंजीनियरों के लिए, यह एक नियमित मुखौटा के विलोम से अधिक कुछ नहीं है। यही है, शून्य पहले उस हिस्से के पते को निर्दिष्ट करता है, जिसे जरूरी संयोग होना चाहिए, और इसके विपरीत, इकाइयाँ, मुफ्त हिस्सा हैं।

यही है, हमने पहले उदाहरण में, यदि आप 172.16.5.0/24 सबनेट से सभी मेजबानों को फ़िल्टर करना चाहते हैं, तो आप एक्सेस सूची में नियम सेट करेंगे:

.... 172.16.5.0 0.0.0.255

क्योंकि उलटा मास्क इस तरह दिखेगा:

00000000.00000000.00000000.11111111

नेटवर्क 172.16.2.4/30 के साथ दूसरे उदाहरण में, व्युत्क्रम मुखौटा इस तरह दिखेगा: 30 शून्य और दो संख्याएँ:

| उलटा मुखौटा बाइनरी रिकॉर्ड | 00000000 | 00000000 | 00000000 | 00000011 |

| उलटा मुखौटा दशमलव रिकॉर्ड | 0 | 0 | 0 | 3 |

तदनुसार, एक्सेस सूची में पैरामीटर इस तरह दिखेगा:

.... 172.16.2.4 0.0.0.3

बाद में, जब आप मास्क और पिछड़े मास्क के मिसकल्चर पर एक कुत्ते को खाते हैं, तो आपको सबसे अधिक इस्तेमाल किए जाने वाले नंबर याद होंगे, इस या उस मास्क में मेजबानों की संख्या, आप समझ जाएंगे कि वर्णित स्थितियों में व्युत्क्रम मास्क का आखिरी ओकटेट 255 से 255 ओक्टेक्ट से सामान्य मास्क के अंतिम ऑक्टेट को घटाकर प्राप्त किया जाता है। = 3), आदि। इस बीच, आपको कड़ी मेहनत करने और इसे लेने की आवश्यकता है)

लेकिन वास्तव में, रिवर्स मास्क थोड़ा समृद्ध उपकरण है, यहां आप एक ही सबनेट के भीतर पते जोड़ सकते हैं या यहां तक कि सबनेट भी जोड़ सकते हैं, लेकिन सबसे महत्वपूर्ण अंतर यह है कि आप शून्य और लोगों को वैकल्पिक कर सकते हैं। यह आपको उदाहरण के लिए, एक ही पंक्ति में कई सबनेट पर एक विशिष्ट होस्ट (या समूह) को फ़िल्टर करने की अनुमति देता है।

उदाहरण 1

दिया गया: नेटवर्क 172.16.16.0/24

यह आवश्यक है: पहले 64 पतों (172.16.16.0-172.16.16.63)

को फ़िल्टर करने के लिए

हल: 172.16.16.0 0.0.0.63

उदाहरण 2

दिए गए: नेटवर्क 172.16.16.0/24 और 172.16.17.0/24

जरूरत है: दोनों नेटवर्क से फ़िल्टर पते

हल: 172.16.16.0 0.0.1.255

उदाहरण 3

दिए गए: नेटवर्क 172.16.0.0-172.16.255.0

यह आवश्यक है: सभी सबनेट से पता 4 के साथ मेजबान

को फ़िल्टर करने के लिए

हल: 172.16.16.0 0.0.255.4

स्वीकार करने के लिए, मेरे जीवन में कभी भी मुझे नवीनतम एप्लिकेशन परिदृश्य के साथ नहीं मिलना था। ये कुछ बेहद विशिष्ट कार्य हैं जो होने चाहिए।

आप यहाँ पर रिवर्स मास्क के बारे में अधिक पढ़ सकते हैं:

http://habrahabr.ru/post/131712/तस्वीरों में ACL का प्रदर्शन

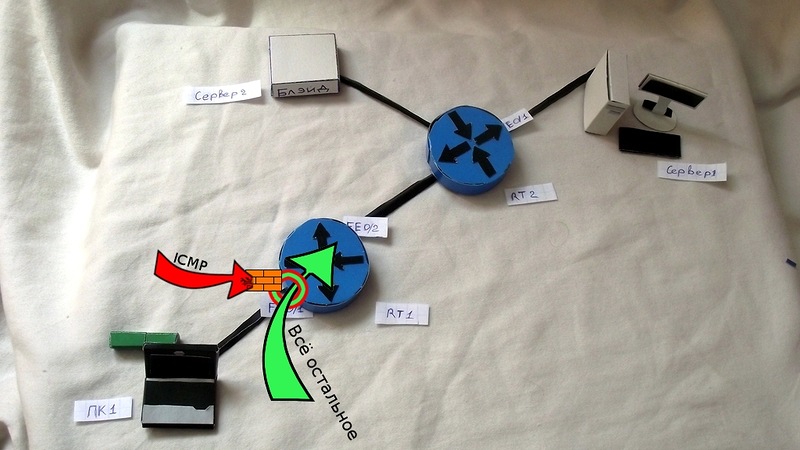

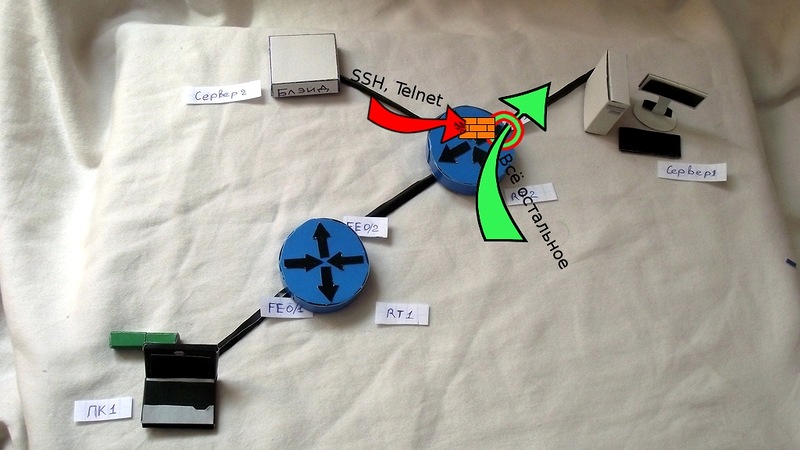

हाइपोथेटिकल नेटवर्क:

1) FE0 / 1 इंटरफ़ेस पर RT1 राउटर पर, हमें ICMP को छोड़कर सब कुछ दर्ज करने की अनुमति है।

2) SSH और TELNET FE0 / 1 इंटरफ़ेस पर RT2 राउटर पर अक्षम हैं

2) SSH और TELNET FE0 / 1 इंटरफ़ेस पर RT2 राउटर पर अक्षम हैं

परीक्षण

क्लिक करने योग्य1) पीसी 1 से सर्वर 1 पर पिंग 2) पीसी 1 से सर्वर 1 पर टेलनेट) पीसी 1 से सर्वर 2 तक एसएसएच 4) सर्वर 2 से पीसी 1 तक पिंग

की आपूर्ति करता है

1) आउटगोइंग ट्रैफ़िक (आउट) पर लागू होने वाले नियम डिवाइस के ट्रैफ़िक को फ़िल्टर नहीं करेंगे। यही है, अगर आपको तस्सिका को कहीं पहुंचने से रोकने की आवश्यकता है, तो आपको इस इंटरफ़ेस पर आने वाले ट्रैफ़िक को फ़िल्टर करना होगा (उत्तर वह है जहां से आपको एक्सेस ब्लॉक करने की आवश्यकता है)।2) C ACL से सावधान रहने की जरूरत है। नियम में एक छोटी सी त्रुटि के साथ, सेटिंग्स का गलत क्रम, या आमतौर पर खराब विचार वाली सूची, आप डिवाइस तक पहुंच के बिना रह सकते हैं।उदाहरण के लिए, आप अपने पते 172.16.6.61 को छोड़कर 172.16.6.0/24 नेटवर्क के लिए कहीं भी पहुंच को अवरुद्ध करना चाहते हैं, और इस तरह के नियम निर्धारित करते हैं:इनकार आईपी 172.16.6.0 0.0.0.255 किसी भी

परमिट आईपी मेजबान 172.16.6.61 किसी भी

जैसे ही आप इंटरफ़ेस में एसीएल लागू करते हैं, आप तुरंत राउटर तक पहुंच खो देंगे, क्योंकि आप पहले नियम के तहत आते हैं और दूसरा भी चेक नहीं किया जाता है।दूसरी अप्रिय स्थिति जो आपके साथ हो सकती है: एसीएल के तहत जो ट्रैफ़िक नहीं होना चाहिए था।इस स्थिति की कल्पना करें: हमारे सर्वर रूम में हमारे पास निष्क्रिय मोड में एफ़टीपी सर्वर है। इसे एक्सेस करने के लिए, आपने ACL सर्वर-आउट में 21 वां पोर्ट खोला है। प्रारंभिक कनेक्शन स्थापित होने के बाद, FTP सर्वर क्लाइंट को उस पोर्ट को बताता है जिस पर वह फाइलें भेजने / प्राप्त करने के लिए तैयार है, उदाहरण के लिए, 1523 वां। क्लाइंट इस पोर्ट पर एक टीसीपी कनेक्शन स्थापित करने की कोशिश करता है, लेकिन एसीएल सर्वर-आउट पर ठोकर खाता है, जहां ऐसी कोई अनुमति नहीं है - और एक सफल स्थानांतरण की कहानी समाप्त होती है। ऊपर हमारे उदाहरण में, जहां हमने फ़ाइल सर्वर तक पहुंच को कॉन्फ़िगर किया है, हमने केवल 20 वीं और 21 वीं तारीख को एक्सेस खोला है, क्योंकि यह एक उदाहरण के लिए पर्याप्त है। वास्तविक जीवन में आपको टिंकर करना होगा। सामान्य मामलों के लिए एसीएल विन्यास के कुछ उदाहरण।3) बिंदु 2 से एक बहुत ही समान और दिलचस्प समस्या है।आपने सोचा, उदाहरण के लिए, इंटरनेट इंटरफ़ेस पर ऐसे ACL को लटका देना:परमिट टीसीपी होस्ट में एक्सेस-लिस्ट 1.1.1.1 होस्ट 2.2.2.2 eq 80

एक्सेस-लिस्ट इन परमिट टीसीपी होस्ट 2.2.2.2 होस्ट eq 80

ऐसा प्रतीत होता है: पता 1.1.1.1 के साथ एक मेजबान को सर्वर 2.2.2.2 (पहला नियम) के 80 वें पोर्ट पर पहुंच की अनुमति है। और सर्वर से वापस 2.2.2.2 अंदर कनेक्शन की अनुमति दी।लेकिन यहाँ बारीकियों यह है कि कंप्यूटर 1.1.1.1 पोर्ट 80 के लिए एक कनेक्शन स्थापित करता है, लेकिन कुछ अन्य से, उदाहरण के लिए, 1054, अर्थात, सर्वर से प्रतिक्रिया पैकेट सॉकेट 1.1.1.1:1054 पर आता है, नियम में नहीं आता है IN पर ACL और किसी भी किसी भी अंतर्निहित इंकार आईपी के कारण खारिज कर दिया गया।इस स्थिति से बचने के लिए, और बंदरगाहों के पूरे समूह को नहीं खोलने के लिए, आप एसीएल में इस तरह की चाल का सहारा ले सकते हैं:परमिट tcp होस्ट 2.2.2.2 किसी भी स्थापित।

ऐसे निर्णय का विवरण निम्नलिखित लेखों में से एक में है।4) आधुनिक दुनिया के बारे में बोलते हुए, आप ऑब्जेक्ट ग्रुप (ऑब्जेक्ट-ग्रुप) जैसे टूल के आसपास नहीं पहुंच सकते।मान लें कि हमें एक एसीएल बनाने की आवश्यकता है जो तीन समान बंदरगाहों पर तीन विशिष्ट इंटरनेट पते जारी करता है जिसमें पते और बंदरगाहों की संख्या का विस्तार करने की संभावना है। यह वस्तु समूहों के ज्ञान के बिना कैसा दिखता है:आईपी एक्सेस-लिस्ट विस्तारित TO-INTERNET

परमिट tcp होस्ट 172.16.6.66 किसी भी eq 80

परमिट tcp होस्ट 172.16.6.66 किसी भी eq 8080

परमिट tcp होस्ट 172.16.6.66 किसी भी eq 443

परमिट tcp होस्ट 172.16.67 कोई eq 80

परमिट tcp host 172.16.66 कोई भी eq 8080

परमिट tcp होस्ट 172.16.6.68 कोई eq

80

परमिट परमिट tcp होस्ट 172.16.6.68 कोई eq 8080

परमिट tcp होस्ट 172.16.6.68 कोई eq 443

जैसे-जैसे मापदंडों की संख्या बढ़ती है, ऐसे एसीएल को बनाए रखना कठिन और कठिन होता जाता है, कॉन्फ़िगर करते समय गलतियां करना आसान होता है।लेकिन अगर हम ऑब्जेक्ट समूहों की ओर मुड़ते हैं, तो यह निम्न रूप लेता है:ऑब्जेक्ट-ग्रुप सेवा INET-PORTS

विवरण कुछ होस्ट के लिए अनुमत पोर्ट्स

tcp eq www

tcp eq 8080

tcp eq 443

ऑब्जेक्ट-ग्रुप नेटवर्क HOSTS -INET

विवरण होस्ट्स को नेट

होस्ट 172.16.6.66 172.16.67

होस्ट 172.16.68.68

होस्ट करने की अनुमति दी गई है

IP पहुँच सूची विस्तारित INET-OUT

परमिट ऑब्जेक्ट-समूह INET-PORTS ऑब्जेक्ट-ग्रुप HOSTS-TO-INET

पहली नज़र में यह कुछ हद तक खतरनाक लगता है, लेकिन अगर आप देखें तो यह बहुत सुविधाजनक है।4) समस्या निवारण के लिए बहुत उपयोगी जानकारी शो के आउटपुट से प्राप्त की जा सकती है आईपी एक्सेस-सूचियाँ% कमांड ACL% नाम । निर्दिष्ट एसीएल के लिए नियमों की वास्तविक सूची के अलावा, यह आदेश प्रत्येक नियम के लिए मैचों की संख्या प्रदर्शित करता है।msk-arbat-gw1 # sh ip एक्सेस-लिस्ट nat-inet

एक्सटेंडेड IP एक्सेस लिस्ट nat-inet

परमिट tcp 172.16.3.0 0.0.0.255 होस्ट 192.0.2.2 eq www

परमिट आईपी 172.16.5.0 0.0.0.255 होस्ट 192.0.2.3

परमिशन ip 172.16 .5.0 0.0.0.255 मेजबान 192.0.2.4

परमिट आईपी होस्ट 172.16.4.123 किसी भी

परमिट आईपी होस्ट 172.16.6.61 किसी भी

परमिट आईपी होस्ट 172.16.66 किसी भी (4 मैच) (

परमिट ) की मेजबानी करते हैं, किसी भी

परमिट आईपी होस्ट 172.16.16.222 की अनुमति दें। किसी भी

परमिट आईपी होस्ट 172.16.24.222 किसी भी

और किसी भी नियम लॉग के अंत में जोड़कर , हम कंसोल में प्रत्येक मैच के बारे में संदेश प्राप्त करने में सक्षम होंगे। (उत्तरार्द्ध पीटी में काम नहीं करता है)नेट

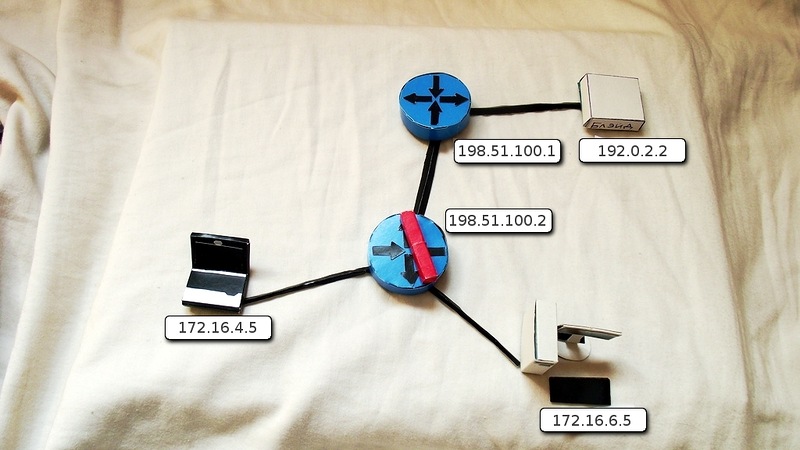

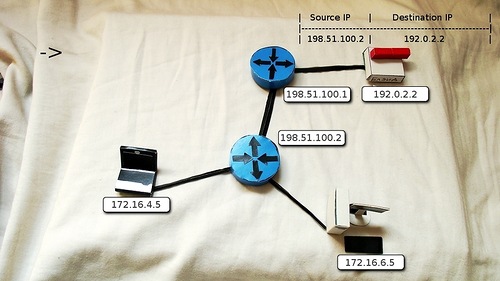

नेटवर्क एड्रेस ट्रांसलेशन - 1994 से अर्थव्यवस्था में एक तंत्र बिल्कुल आवश्यक है। उसके बारे में कई सत्र टूट गए हैं और पैकेज खो गए हैं।अपने स्थानीय नेटवर्क को इंटरनेट से जोड़ने के लिए इसकी सबसे अधिक आवश्यकता होती है। तथ्य यह है कि सैद्धांतिक रूप से 255 * 255 * 255 * 255 = 4,228,250,625 हैं। 4 बिलियन पते। यहां तक कि अगर ग्रह के हर निवासी के पास केवल एक कंप्यूटर था, तो पते पर्याप्त नहीं होंगे। और यहाँ, सिवाय इसके कि बेड़ियाँ इंटरनेट से नहीं जुड़ी हैं। 90 के दशक की शुरुआत में स्मार्ट लोगों ने इसे महसूस किया और एक अस्थायी समाधान के रूप में उन्होंने पते की जगह को सार्वजनिक (सफेद) और निजी (निजी, ग्रे) में विभाजित करने का सुझाव दिया।उत्तरार्द्ध में तीन श्रेणियां शामिल हैं:10.0.0.0/8172.16.0.0/12192.168.0.0/16आप उन्हें अपने निजी नेटवर्क में स्वतंत्र रूप से उपयोग कर सकते हैं, और इसलिए, निश्चित रूप से, उन्हें दोहराया जाएगा। विशिष्टता के साथ क्या करना है? 192.168.1.1 रिटर्न एड्रेस के साथ अनुरोध प्राप्त करने वाले WEB सर्वर का जवाब कौन देगा? रोस्टेलेकोम? Tatneft कंपनियों? या आपका कमरा डंकल? बड़े इंटरनेट पर, कोई भी निजी नेटवर्क के बारे में कुछ भी नहीं जानता है - वे रूट नहीं हैं।फिर NAT दृश्य में प्रवेश करता है। द्वारा और बड़े, यह एक धोखा है, एक सेटअप है। मोटे तौर पर, डिवाइस पर आपके निजी पते को बस एक सफेद पते के साथ बदल दिया जाता है, जो बाद में पैकेट में दिखाई देगा जबकि यह WEB सर्वर पर जाता है। लेकिन सफेद पते बहुत अच्छी तरह से रूट किए गए हैं, और पैकेट निश्चित रूप से उस डिवाइस पर वापस जाएगा जो रगड़ रहा है।लेकिन यह बदले में कैसे समझ में आता है कि आगे क्या करना है? हम इससे निपटेंगे।NAT के प्रकार

स्थिर

इस स्थिति में, एक आंतरिक पता एक बाहरी में बदल जाता है। और उसी समय, बाहरी पते पर आने वाले सभी अनुरोधों को आंतरिक पर प्रसारित किया जाएगा। यह ऐसा है जैसे यह मेजबान इस सफेद आईपी पते का मालिक है।इसे निम्न कमांड से कॉन्फ़िगर किया गया है:राउटर (विन्यास) # आईपी नट स्रोत के अंदर स्थिर 172.16.6.5 198.51.100.2

क्या चल रहा है:

1) नोड 172.16.6.5 वेब सर्वर को संबोधित करता है। यह एक आईपी पैकेट भेजता है, जहां प्राप्तकर्ता का पता 192.0.2.2 है, और प्रेषक 172.16.6.5 है। 2) कॉर्पोरेट नेटवर्क पर, पैकेट को गेटवे 172.16.6.1 पर पहुंचाया जाता है, जहां NAT को कॉन्फ़िगर किया गया है

2) कॉर्पोरेट नेटवर्क पर, पैकेट को गेटवे 172.16.6.1 पर पहुंचाया जाता है, जहां NAT को कॉन्फ़िगर किया गया है 3) कॉन्फ़िगर कमांड के अनुसार, राउटर वर्तमान आईपी हेडर को हटा देता है और इसे एक नए में बदल देता है, जहां सफेद पता 19.15.1.1.2.2 प्रेषक पते के रूप में पहले से ही दिखाई देता है।

3) कॉन्फ़िगर कमांड के अनुसार, राउटर वर्तमान आईपी हेडर को हटा देता है और इसे एक नए में बदल देता है, जहां सफेद पता 19.15.1.1.2.2 प्रेषक पते के रूप में पहले से ही दिखाई देता है।

4) इंटरनेट पर, अद्यतन पैकेज सर्वर 192.0.2.2 तक पहुंचता है।

4) इंटरनेट पर, अद्यतन पैकेज सर्वर 192.0.2.2 तक पहुंचता है। 5) वह देखता है कि उत्तर को 198.51.100.2 पर भेजा जाना चाहिए और प्रतिक्रिया आईपी पैकेट तैयार करनी चाहिए। प्रेषक के पते के रूप में, वास्तविक सर्वर पता 192.0.2.2 है, गंतव्य का पता 198.51.100.2

5) वह देखता है कि उत्तर को 198.51.100.2 पर भेजा जाना चाहिए और प्रतिक्रिया आईपी पैकेट तैयार करनी चाहिए। प्रेषक के पते के रूप में, वास्तविक सर्वर पता 192.0.2.2 है, गंतव्य का पता 198.51.100.2

6 है) पैकेट इंटरनेट पर वापस उड़ जाता है, और यह एक तथ्य नहीं है कि उसी तरह से।7) डबिंग डिवाइस पर यह इंगित किया गया है कि 198.51.100.2 पते के सभी अनुरोधों को 172.16.6.5 पर पुनर्निर्देशित किया जाना चाहिए। राउटर फिर से अंदर छिपे टीसीपी सेगमेंट को हटाता है और एक नया आईपी हेडर सेट करता है (प्रेषक पता नहीं बदलता है, गंतव्य का पता 172.16.6.5 है)।

6 है) पैकेट इंटरनेट पर वापस उड़ जाता है, और यह एक तथ्य नहीं है कि उसी तरह से।7) डबिंग डिवाइस पर यह इंगित किया गया है कि 198.51.100.2 पते के सभी अनुरोधों को 172.16.6.5 पर पुनर्निर्देशित किया जाना चाहिए। राउटर फिर से अंदर छिपे टीसीपी सेगमेंट को हटाता है और एक नया आईपी हेडर सेट करता है (प्रेषक पता नहीं बदलता है, गंतव्य का पता 172.16.6.5 है)।

8) आंतरिक नेटवर्क पर, पैकेट को सर्जक को लौटा दिया जाता है, जिसे यह भी पता नहीं होता है कि सीमा पर उसके साथ क्या चमत्कार हो रहे थे।और इसलिए यह सभी के साथ होगा।इसके अलावा, यदि कनेक्शन इंटरनेट से शुरू किया जाता है, तो पैकेट स्वचालित रूप से, डबिंग डिवाइस से गुजर रहा है, आंतरिक होस्ट को मिलता है।जब आप अपने नेटवर्क के अंदर एक सर्वर रखते हैं जो बाहर से पूर्ण पहुंच की आवश्यकता होती है तो यह दृष्टिकोण उपयोगी होता है। यदि आप एक पते के माध्यम से इंटरनेट पर तीन सौ मेजर जारी करना चाहते हैं, तो बेशक, आप इस विकल्प का उपयोग नहीं कर सकते। यह NAT विकल्प आपको सफेद IP पते को बचाने में मदद नहीं करता है, लेकिन फिर भी यह उपयोगी हो सकता है।

8) आंतरिक नेटवर्क पर, पैकेट को सर्जक को लौटा दिया जाता है, जिसे यह भी पता नहीं होता है कि सीमा पर उसके साथ क्या चमत्कार हो रहे थे।और इसलिए यह सभी के साथ होगा।इसके अलावा, यदि कनेक्शन इंटरनेट से शुरू किया जाता है, तो पैकेट स्वचालित रूप से, डबिंग डिवाइस से गुजर रहा है, आंतरिक होस्ट को मिलता है।जब आप अपने नेटवर्क के अंदर एक सर्वर रखते हैं जो बाहर से पूर्ण पहुंच की आवश्यकता होती है तो यह दृष्टिकोण उपयोगी होता है। यदि आप एक पते के माध्यम से इंटरनेट पर तीन सौ मेजर जारी करना चाहते हैं, तो बेशक, आप इस विकल्प का उपयोग नहीं कर सकते। यह NAT विकल्प आपको सफेद IP पते को बचाने में मदद नहीं करता है, लेकिन फिर भी यह उपयोगी हो सकता है।गतिशील

आपके पास सफेद पते का एक पूल है, उदाहरण के लिए, प्रदाता ने आपको 16 पते के साथ एक नेटवर्क 198.51.100.0/28 आवंटित किया। उनमें से दो (पहला और अंतिम) नेटवर्क एड्रेस और ब्रॉडकास्ट एड्रेस हैं, रूटिंग सुनिश्चित करने के लिए दो और पते उपकरण को सौंपे गए हैं। आप NAT के लिए 12 शेष पतों का उपयोग कर सकते हैं और अपने उपयोगकर्ताओं को उनके माध्यम से जारी कर सकते हैं।

स्थिति स्थिर NAT के समान है - एक निजी पते का एक बाहरी में अनुवाद किया जाता है - लेकिन अब बाहरी स्पष्ट रूप से तय नहीं किया गया है, लेकिन निर्दिष्ट सीमा से गतिशील रूप से चुना जाएगा।

इसे निम्नानुसार कॉन्फ़िगर किया गया है:

राउटर (कॉन्फ़िगरेशन) #ip nat पूल lol_pool 198.51.100.3 198.51.103.14

हम सार्वजनिक पतों के पूल (रेंज) को सेट करते हैं जिसमें से नैटिंग के लिए पता चुना जाएगा

राउटर (कॉन्फ़िगरेशन) # एक्सेस-लिस्ट 100 परमिट आईपी 172.16.6.0 0.0.0.255 कोई भी

हम एक एक्सेस सूची सेट करते हैं जो 172.16.6.x के स्रोत पते के साथ सभी पैकेटों को पास करती है, जहां

x 0-255 बदलता है।

Router (config) #ip nat सोर्स लिस्ट के अंदर 100 पूल lol_pool

इस कमांड के साथ हम निर्मित ACL और पूल को डॉक करते हैं।

यह विकल्प भी सार्वभौमिक नहीं है, आप अपने 300 उपयोगकर्ताओं को इंटरनेट पर जारी नहीं कर पाएंगे यदि आपके पास 300 बाहरी पते नहीं हैं। एक बार जब सफेद पते समाप्त हो जाते हैं, तो कोई भी नया इंटरनेट एक्सेस नहीं कर पाएगा। इसी समय, वे उपयोगकर्ता जो पहले से ही अपने लिए एक बाहरी पता हड़पने में कामयाब रहे हैं, काम करेंगे। स्पष्ट

आईपी नेट अनुवाद * कमांड आपको सभी वर्तमान प्रसारणों को छोड़ने और बाहरी पते को मुक्त करने में मदद करेगा

बाहरी पते को गतिशील रूप से आवंटित करने के अलावा, यह गतिशील रूप से एनएटी में स्थैतिक से भिन्न होता है, एक अलग बंदरगाह अग्रेषण सेटिंग के बिना, पूल पते में से एक के लिए बाहरी कनेक्शन अब संभव नहीं है।

कई-टू-वन

निम्न प्रकार के कई नाम हैं: NAT ओवरलोड, पोर्ट एड्रेस ट्रांसलेशन (PAT), IP Masquerading, कई-से-एक NAT।

अंतिम नाम खुद के लिए बोलता है - एक बाहरी पते के माध्यम से कई निजी लोग दुनिया में प्रवेश करते हैं। यह आपको बाहरी पतों की कमी की समस्या को हल करने और दुनिया में हर किसी को बाहर निकालने की अनुमति देता है।

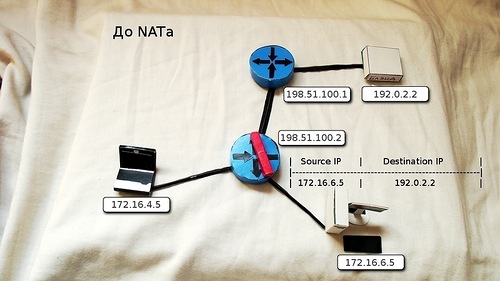

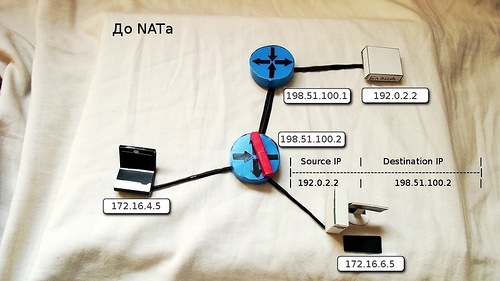

यहां यह स्पष्टीकरण देना आवश्यक है कि यह कैसे काम करता है। दो निजी पतों का एक में कैसे अनुवाद किया जाता है, इसकी कल्पना की जा सकती है, लेकिन राउटर को यह कैसे समझ में आता है कि इस पते पर इंटरनेट से लौटे पैकेट को किसने फॉरवर्ड किया?

सब कुछ बहुत सरल है:

मान लीजिए कि आंतरिक नेटवर्क पैकेट से दो मेजबान एक सोडिंग डिवाइस पर आते हैं। दोनों वेब सर्वर 192.0.2.2 के अनुरोध के साथ।

मेजबानों का डेटा इस तरह दिखता है:

| प्रेषक का पता | प्रेषक बंदरगाह | प्राप्तकर्ता का पता | प्राप्तकर्ता पोर्ट |

| 172.16.6.5 | 23761 | 192.0.2.2 | 80 |

| 172.16.4.5 | 39,800 | 192.0.2.2 | 80 |

राउटर पहले मेजबान से आईपी पैकेट को हटाता है, उसमें से टीसीपी सेगमेंट निकालता है, उसे प्रिंट करता है, और यह पता लगाता है कि कनेक्शन किस पोर्ट से स्थापित है। इसका बाहरी पता 198.51.100.2 है, जिससे आंतरिक नेटवर्क से पता बदल जाएगा।

फिर वह एक मुफ्त बंदरगाह का चयन करता है, उदाहरण के लिए, 11874. और वह आगे क्या करता है? वह सभी एप्लिकेशन-स्तरीय डेटा को एक नए टीसीपी सेगमेंट में पैक करता है, जहां गंतव्य पोर्ट (WEB सर्वर उस पर कनेक्शन के लिए इंतजार कर रहा है) के रूप में अभी भी 80 शेष है, और प्रेषक पोर्ट 23761 से 11874 तक बदल जाता है। इस टीसीपी खंड को नए आईपी में एन्क्रिप्ट किया गया है एक पैकेट जहां प्रेषक का आईपी पता 172.16.6.5 से बदलकर 198.51.100.2 हो जाता है।

एक ही चीज़ दूसरे होस्ट से एक पैकेट के लिए होती है, केवल अगला मुफ्त पोर्ट चुना जाता है, उदाहरण के लिए 11875। "फ्री" का मतलब है कि यह अभी तक इस तरह के अन्य कनेक्शनों द्वारा कब्जा नहीं करता है।

इंटरनेट पर भेजा जाने वाला डेटा अब इस तरह दिखाई देगा।

| प्रेषक का पता | प्रेषक बंदरगाह | प्राप्तकर्ता का पता | प्राप्तकर्ता पोर्ट |

| 198.51.100.2 | 11,874 | 192.0.2.2 | 80 |

| 198.51.100.2 | 11,875 | 192.0.2.2 | 80 |

अपनी NAT तालिका में, वह प्रेषकों और प्राप्तकर्ताओं का डेटा लिखता है

| स्थानीय प्रेषक का पता | प्रेषक का स्थानीय बंदरगाह | वैश्विक प्रेषक का पता | प्रेषक ग्लोबल पोर्ट | प्राप्तकर्ता का पता | प्राप्तकर्ता पोर्ट |

| 172.16.6.5 | 23761 | 198.51.100.2 | 11,874 | 192.0.2.2 | 80 |

| 172.16.4.5 | 39,800 | 198.51.100.2 | 11,875 | 192.0.2.2 | 80 |

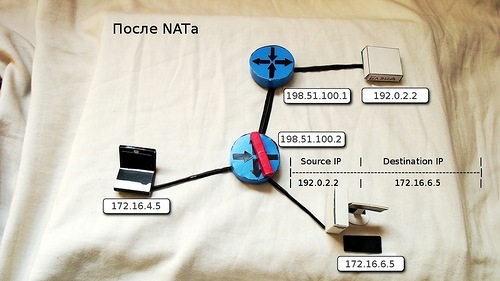

एक वेब सर्वर के लिए, ये दो पूरी तरह से अलग-अलग अनुरोध हैं, जिन्हें प्रत्येक प्रक्रिया को व्यक्तिगत रूप से करना होगा। उसके बाद, वह एक उत्तर भेजता है जो इस तरह दिखता है:

| प्रेषक का पता | प्रेषक बंदरगाह | प्राप्तकर्ता का पता | प्राप्तकर्ता पोर्ट |

| 192.0.2.2 | 80 | 198.51.100.2 | 11,874 |

| 192.0.2.2 | 80 | 198.51.100.2 | 11,875 |

जब इन पैकेटों में से एक हमारे राउटर तक पहुंचता है, तो वह इस पैकेट के डेटा को NAT तालिका में अपनी प्रविष्टियों से मिलाता है। यदि कोई मिलान पाया जाता है, तो रिवर्स प्रक्रिया होती है - पैकेट और टीसीपी सेगमेंट को मूल पैरामीटर के साथ केवल एक गंतव्य के रूप में लौटाया जाता है:

| प्रेषक का पता | प्रेषक बंदरगाह | प्राप्तकर्ता का पता | प्राप्तकर्ता पोर्ट |

| 192.0.2.2 | 80 | 172.16.6.5 | 23761 |

| 192.0.2.2 | 80 | 172.16.4.5 | 39,800 |

और अब पैकेटों को आंतरिक नेटवर्क के माध्यम से आरंभ करने वाले कंप्यूटरों तक पहुंचाया जाता है, जो इस बात से भी परिचित नहीं हैं कि कहीं न कहीं उनका डेटा सीमा पर बहुत कठोर व्यवहार किया गया था।

आपकी प्रत्येक अपील एक अलग कनेक्शन है। यही है, आपने एक वेब पेज खोलने की कोशिश की - यह पोर्ट 80 का उपयोग करके HTTP प्रोटोकॉल है। ऐसा करने के लिए, आपके कंप्यूटर में एक दूरस्थ सर्वर के साथ एक टीसीपी सत्र स्थापित करना होगा। इस तरह के एक सत्र (टीसीपी या यूडीपी) को दो सॉकेट्स द्वारा परिभाषित किया गया है: स्थानीय आईपी पता: स्थानीय बंदरगाह और दूरस्थ आईपी पता: दूरस्थ बंदरगाह। सामान्य स्थिति में, आप एक कंप्यूटर-सर्वर कनेक्शन स्थापित करेंगे, जबकि NAT-कनेक्शन के मामले में दो कनेक्शन होंगे: राउटर-सर्वर और कंप्यूटर को लगता है कि इसमें कंप्यूटर-सर्वर सत्र है।

कॉन्फ़िगरेशन काफी अलग है: अतिरिक्त शब्द अधिभार के साथ:

राउटर (कॉन्फ़िगरेशन) # एक्सेस-लिस्ट 101 परमिट 172.16.4.0 0.0.0.255

राउटर (कॉन्फिगर) #ip nat सोर्स लिस्ट के अंदर 101 इंटरफेस fa0 / 1 ओवरलोड

उसी समय, निश्चित रूप से, आप अभी भी पता पूल को कॉन्फ़िगर कर सकते हैं:

राउटर (विन्यास) #ip nat पूल lol_pool 198.51.100.2 198.51.103.14

राउटर (कॉन्फ़िगरेशन) # एक्सेस-लिस्ट 100 परमिट 172.16.6.0 0.0.0.255

Router (config) #ip nat सोर्स लिस्ट के अंदर 100 पूल lol_pool ओवरलोड

पोर्ट अग्रेषण

अन्यथा वे कहते हैं कि अधिक पोर्ट अग्रेषण या मैपिंग।

जब हमने सिर्फ NAT के बारे में बात करना शुरू किया, तो हमारे पास एक-से-एक अनुवाद थे और बाहर से आने वाले सभी अनुरोध स्वचालित रूप से आंतरिक होस्ट पर पुनर्निर्देशित कर दिए गए थे। इस प्रकार, सर्वर को इंटरनेट पर रखना संभव होगा।

लेकिन अगर आपके पास ऐसा अवसर नहीं है - आप सफेद पते में सीमित हैं, या बंदरगाहों के पूरे समूह के साथ इसे उजागर नहीं करना चाहते हैं, तो मुझे क्या करना चाहिए?

आप निर्दिष्ट कर सकते हैं कि एक विशिष्ट सफेद पते और राउटर पर एक विशिष्ट पोर्ट पर पहुंचने वाले सभी अनुरोधों को वांछित आंतरिक पते के वांछित पोर्ट पर पुनर्निर्देशित किया जाना चाहिए।

राउटर (कॉन्फिग) # नट स्रोत के अंदर स्थिर tcp 172.16.0.2 80 198.51.100.2 80 वांछनीय

इस आदेश का उपयोग करने का मतलब है कि इंटरनेट से एक टीसीपी अनुरोध जो कि पोर्ट 80 पर 198.51.100.2 पते पर है, उसी 80 वें पोर्ट पर आंतरिक पते 172.16.0.2 पर रीडायरेक्ट किया जाएगा। बेशक, आप यूडीपी को आगे बढ़ा सकते हैं और एक पोर्ट से दूसरे पोर्ट पर रीडायरेक्ट कर सकते हैं। यह, उदाहरण के लिए, उपयोगी हो सकता है यदि आपके पास दो कंप्यूटर हैं जिन्हें बाहरी आरडीपी एक्सेस की आवश्यकता है। RDP पोर्ट 3389 का उपयोग करता है। आप एक ही पोर्ट को विभिन्न होस्ट (एक ही बाहरी पते का उपयोग करते समय) को अग्रेषित नहीं कर सकते। इसलिए, आप यह कर सकते हैं:

राउटर (कॉन्फिग) # आईपी नैट सोर्स स्टैटिक tcp 172.16.6.61 3389 198.51.1.2.2 989 के अंदर

राउटर (कॉन्फिग) # आईपी नैट सोर्स स्टैटिक टीसीपी 172.16.6.66 3389 198.51.14.298 के अंदर

फिर, कंप्यूटर 172.16.6.61 पर जाने के लिए, आप पोर्ट 198.51.100.2lla389 पर, और 172.16.6.66 - 198.51.100.2lla398 पर RDP सत्र शुरू करते हैं। राउटर अपने आप ही सब कुछ बिखेर देगा जहां आवश्यक है।

वैसे, यह कमांड बहुत पहले एक विशेष मामला है: स्रोत स्थिर 172.16.6.66 198.51.100.2 के अंदर आईपी नेट। केवल इस मामले में हम सभी ट्रैफ़िक को अग्रेषित करने के बारे में बात कर रहे हैं, और हमारे उदाहरणों में, विशिष्ट टीसीपी प्रोटोकॉल पोर्ट।

यह कैसे NAT सामान्य रूप से कार्य करता है। इसकी विशेषताओं, पेशेवरों / विपक्षों के बारे में बहुत सारे लेख लिखे गए हैं, लेकिन उन पर ध्यान नहीं दिया जा सकता है।

नेट की कमजोरियाँ और ताकत

+

- सबसे पहले, NAT आपको सार्वजनिक IP पते सहेजने की अनुमति देता है। दरअसल, इसके लिए उसे बनाया गया था। एक पते के माध्यम से, 65,000 से अधिक ग्रे पते (बंदरगाहों की संख्या द्वारा) जारी करना सैद्धांतिक रूप से संभव है।

- दूसरी बात , पीएटी और डायनेमिक NAT कुछ हद तक फ़ायरवॉल हैं, बाहरी कनेक्शनों को अंत कंप्यूटरों तक पहुंचने से रोकते हैं, जिनके पास अपना फ़ायरवॉल और एंटीवायरस नहीं हो सकता है। तथ्य यह है कि अगर एक पैकेट डिवाइस के बाहर से आता है जो अपेक्षित नहीं है या इसकी अनुमति नहीं है, तो इसे बस त्याग दिया जाता है।

पैकेज को छोड़ दिया और संसाधित होने के लिए, निम्नलिखित शर्तों को पूरा करना होगा:

1) NAT तालिका में इस बाहरी पते के लिए एक प्रविष्टि होनी चाहिए, जिसे पैकेट में प्रेषक पते के रूप में दिखाया गया है

और

2) पैकेट में प्रेषक पोर्ट प्रविष्टि में इस सफेद पते के लिए पोर्ट से मेल खाना चाहिए

और

3) पैकेट में गंतव्य पोर्ट प्रविष्टि में पोर्ट से मेल खाता है।

या

पोर्ट फ़ॉरवर्डिंग कॉन्फ़िगर किया गया है।

लेकिन आपको एनएटी को एक फ़ायरवॉल के रूप में विचार करने की आवश्यकता नहीं है - यह इसके अतिरिक्त रोटी से ज्यादा कुछ नहीं है।

- तीसरी बात , NAT आपके नेटवर्क की आंतरिक संरचना को चुभने वाली आँखों से छुपाता है - जब बाहर से कोई मार्ग ट्रेस होता है तो आपको रगड़ने वाले उपकरण के अलावा और कुछ दिखाई नहीं देगा।

-

नेट का एक विपक्ष है। उनमें से सबसे मूर्त शायद निम्नलिखित हैं:

- कुछ प्रोटोकॉल बैसाखी के बिना NAT के माध्यम से काम नहीं कर सकते। उदाहरण के लिए, एफ़टीपी या टनलिंग प्रोटोकॉल (इस तथ्य के बावजूद कि मैं सिर्फ एफ़टीपी को लैब में स्थापित करता हूं, वास्तविक जीवन में यह समस्याओं का एक गुच्छा बना सकता है)

- एक और समस्या यह है कि एक पते से एक सर्वर के लिए कई अनुरोध हैं। जब आप किसी रैपिडशेयर में जाते हैं, तो बहुतों ने इसे देखा है, और वह कहते हैं कि आपके आईपी से पहले से ही एक संबंध था, आपको लगता है कि वह झूठ बोल रहा है, कुत्ता, और आपका पड़ोसी पहले से ही चूस रहा है। उसी कारण से, जब सर्वर को पंजीकरण से वंचित किया गया था तो आईसीक्यू के साथ समस्याएं थीं।

- समस्या अभी बहुत प्रासंगिक नहीं है: प्रोसेसर और रैम पर लोड। चूंकि सरल राउटिंग की तुलना में काम की मात्रा काफी बड़ी है (आपको केवल आईपी हेडर को देखने की आवश्यकता नहीं है, आपको इसे हटाने की आवश्यकता है, छोटे कार्यालयों में टीसीपी हेडर को हटा दें, तालिका में नए हेडर डालें) इस के साथ समस्याएं हैं।

मैं ऐसी स्थिति में आ गया।

संभव समाधानों में से एक NAT फ़ंक्शन को एक अलग पीसी या किसी विशेष डिवाइस में स्थानांतरित करना है, उदाहरण के लिए, सिस्को एएसए।

3-4 बीजीपी फुल-व्यू को रोल करने वाले बड़े खिलाड़ियों के लिए, अब यह कोई समस्या नहीं है।

आपको और क्या जानने की जरूरत है?

- NAT का उपयोग मुख्य रूप से निजी पते वाले मेजबानों को इंटरनेट की सुविधा प्रदान करने के लिए किया जाता है। लेकिन एक और एप्लिकेशन है - एड्रेस स्पेस को इंटरसेक्ट करने के साथ दो निजी नेटवर्क के बीच का कनेक्शन।

उदाहरण के लिए, आपकी कंपनी Aktyubinsk में एक शाखा खरीदती है। आपका पता 10.0.0.0-10.1.255.255 है, और उनके पास 10.1.1.0-10.1.10.255 है। रंग स्पष्ट रूप से प्रतिच्छेद करते हैं, आप किसी भी तरह से रूटिंग सेट नहीं कर सकते, क्योंकि एक ही पता एकट्यूबिन्स्क और आपके मुख्यालय में हो सकता है।

इस स्थिति में, NAT को जंक्शन पर कॉन्फ़िगर किया गया है। चूंकि हम ग्रे पतों को मापते नहीं हैं, इसलिए हम उदाहरण के लिए, 10.2.1.0-10.2.10.255 की श्रेणी का चयन कर सकते हैं और एक-से-एक अनुवाद कर सकते हैं:

10.1.1.1-10.2.1.1

10.1.1.2-10.2.1.2

...

10.1.10.255-10.2.10.255

- बड़े वयस्क खिलौनों में, NAT को एक अलग बोर्ड (और अक्सर ऐसा होता है) पर लागू किया जा सकता है और इसके बिना यह काम नहीं करेगा। और कार्यालय ग्रंथियों पर, इसके विपरीत, लगभग हमेशा होता है।

- IPv6 को व्यापक रूप से अपनाने के साथ, NAT की आवश्यकता शून्य हो जाएगी। पहले से ही, बड़े ग्राहक NAT64 की कार्यक्षमता में दिलचस्पी लेने लगे हैं - यह तब है जब आपके पास IPv4 के माध्यम से दुनिया तक पहुंच है, और आंतरिक नेटवर्क पहले से ही IPv6 पर है

- बेशक, यह सिर्फ NAT पर एक सतही नज़र है और अभी भी बारीकियों का एक समुद्र है, डूबने के लिए नहीं जिसमें आत्म-शिक्षा आपकी मदद करेगी।

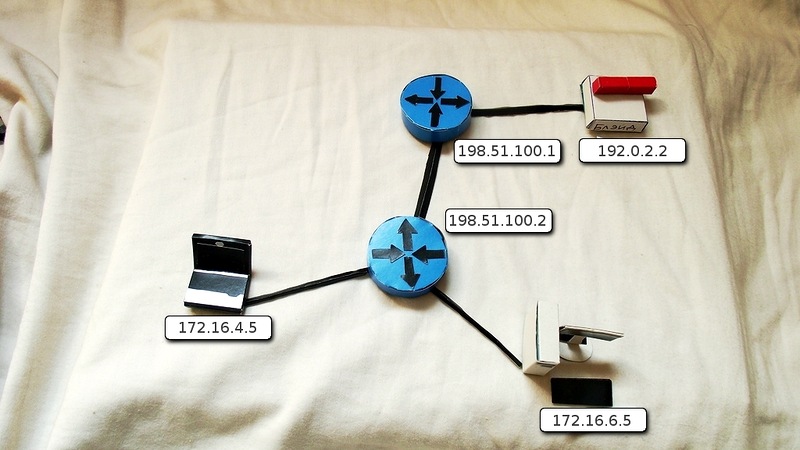

नेट अभ्यास

वास्तविकता को हमारी क्या आवश्यकता है?

1) नियंत्रण नेटवर्क में इंटरनेट का उपयोग बिल्कुल नहीं है

2) वीईटी नेटवर्क से होस्ट्स केवल विशेष साइटों तक पहुंच रखते हैं, उदाहरण के लिए, Linkmeup.ru

3) लेखा से प्यारी महिलाओं को ग्राहक बैंकों की दुनिया में एक खिड़की काटने की जरूरत है।

4) वित्तीय निदेशक को छोड़कर FEO कहीं भी रिलीज नहीं होता है

5) अन्य नेटवर्क पर, हमारे कंप्यूटर और व्यवस्थापक के कंप्यूटर - हम उन्हें इंटरनेट तक पूरी पहुंच देंगे। अन्य सभी लिखित अनुरोध पर खोले जा सकते हैं।

6) सेंट पीटर्सबर्ग में और केमेरोवो में शाखाओं के बारे में मत भूलना। सादगी के लिए, हम इन सबनेट से enikies के लिए पूर्ण पहुंच को कॉन्फ़िगर करेंगे।

7) सर्वरों के साथ एक अलग गीत। उनके लिए हम पोर्ट फ़ॉरवर्डिंग कॉन्फ़िगर करेंगे। हम सभी की जरूरत है:

क) वेब-सर्वर पोर्ट 80 पर सुलभ होना चाहिए

b) 25 और 110 वें पर मेल सर्वर

c) एफ़टीपी के माध्यम से फ़ाइल सर्वर दुनिया से सुलभ है।

8) एडमिन और हमारे कंप्यूटर RDP के माध्यम से इंटरनेट से सुलभ होना चाहिए। दरअसल, यह गलत तरीका है - आपको दूरस्थ कनेक्शन के लिए वीपीएन कनेक्शन का उपयोग करने और स्थानीय नेटवर्क पर पहले से ही आरडीपी का उपयोग करने की आवश्यकता है, लेकिन यह एक अलग, पूरी तरह से अलग लेख का विषय है।

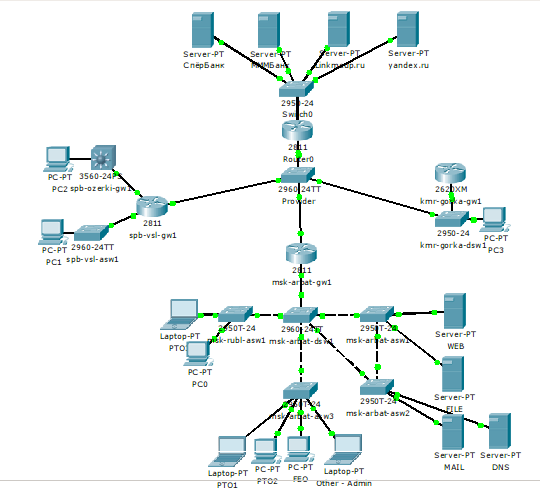

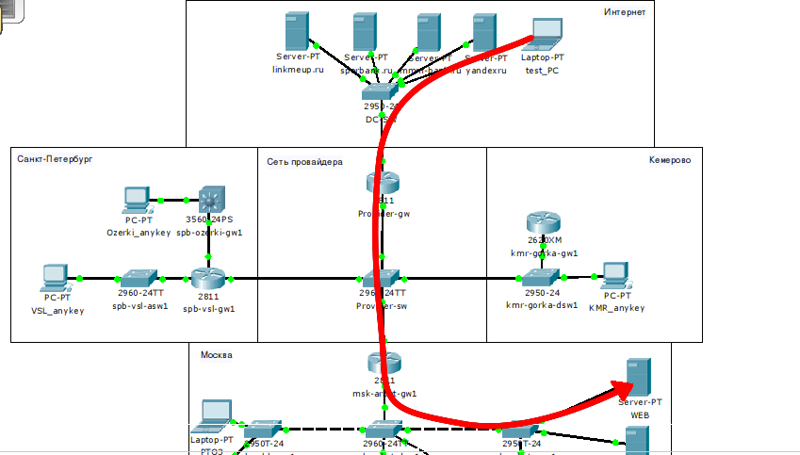

सबसे पहले, परीक्षण साइट तैयार करें:

प्रदाता द्वारा प्रदान किए गए मौजूदा लिंक के माध्यम से इंटरनेट कनेक्शन का आयोजन किया जाएगा।

वह प्रदाता के नेटवर्क पर जाता है। हम आपको याद दिलाते हैं कि इस क्लाउड में सब कुछ एक अमूर्त नेटवर्क है, जिसमें वास्तव में दर्जनों राउटर और सैकड़ों स्विच शामिल हो सकते हैं। लेकिन हमें प्रबंधनीय और अनुमानित कुछ चाहिए, इसलिए हमने यहां एक और राउटर रखा। एक ओर, यह स्विच से एक लिंक है, इंटरनेट पर दूसरे सर्वर पर।

हमें निम्नलिखित सर्वर चाहिए:

1. एकाउंटेंट के लिए दो ग्राहक बैंक (sperbank.ru, mmm-bank.ru)

2. Linkmeup.ru PTOshnikov के लिए

3. यांडेक्स (yandex.ru)

इस तरह के कनेक्शन के लिए, हम msk-arbat-gw1 में एक और vlan बढ़ाएंगे। उसकी संख्या, ज़ाहिर है, प्रदाता के अनुरूप है। इसे VLAN 6 होने दें

मान लीजिए कि एक प्रदाता हमें

198.51.100.0/28 का सबनेट प्रदान करता है। लिंक को व्यवस्थित करने के लिए पहले दो पते (198.51.100.1 और 198.51.100.2) का उपयोग किया जाता है, और हम शेष पतों का उपयोग NAT के लिए एक पूल के रूप में करते हैं। हालाँकि, कोई भी हमें पूल के लिए पते 198.51.100.2 का उपयोग करने के लिए पूरी तरह से परेशान नहीं करता है। तो

चलिए इसे करते हैं:

पूल: 198.51.100.2-198.51.100.14सादगी के लिए, मान लीजिए कि हमारे पास मौजूद सार्वजनिक सर्वर एक ही सबनेट पर हैं:

192.0.2.0/24 ।

लिंक और पते को कैसे कॉन्फ़िगर करें, आप पहले से ही पूरी तरह से जानते हैं

चूंकि हमारे पास प्रदाता के नेटवर्क में केवल एक राउटर है, और सभी नेटवर्क सीधे इसके साथ जुड़े हुए हैं, रूटिंग को कॉन्फ़िगर करने की कोई आवश्यकता नहीं है।

लेकिन हमारे msk-arbat-gw1 को यह पता होना चाहिए कि इंटरनेट को पैकेट कहां भेजा जाए, इसलिए हमें एक डिफ़ॉल्ट मार्ग की आवश्यकता है:

msk-arbat-gw1 (config) # ip मार्ग 0.0.0.0 0.0.0.0 198.51.100.1

अब क्रम में

सबसे पहले, एड्रेस पूल को कॉन्फ़िगर करें

msk-arbat-gw1 (config) # ip nat पूल main_pool 198.51.100.2 198.51.100.14 netmask 255.255.255.240

अब एसीएल इकट्ठा करें:

msk-arbat-gw1 (config) # ip एक्सेस-लिस्ट विस्तारित nat-inet

1) प्रबंधन नेटवर्क

इंटरनेट का उपयोग बिल्कुल नहीं करता है

हो गया

2) वीईटी नेटवर्क से होस्ट

उनके पास केवल विशिष्ट साइटों तक पहुंच है, उदाहरण के लिए, Linkmeup.ru

msk-arbat-gw1 (config-ext-nacl) # परमिट tcp 172.16.3.0 0.0.0.255 होस्ट 192.0.2.2 eq 80

३) हिसाब

हम दोनों सर्वरों पर सभी मेजबानों को एक्सेस देते हैं

msk-arbat-gw1 (config-ext-nacl) # परमिट आईपी 172.16.5.0 0.0.0.255 होस्ट 192.0.2.3

msk-arbat-gw1 (config-ext-nacl) # परमिट आईपी 172.16.5.0 0.0.0.255 होस्ट 192.0.2.4

4) एफईओ

हम केवल सीएफओ को अनुमति देते हैं - यह केवल एक मेजबान है।

msk-arbat-gw1 (config-ext-nacl) # परमिट आईपी होस्ट 172.16.4.123 कोई भी

5) अन्य

हमारे कंप्यूटर पूर्ण पहुँच के साथ

msk-arbat-gw1 (config-ext-nacl) # परमिट आईपी होस्ट 172.16.6.61 कोई भी

msk-arbat-gw1 (config-ext-nacl) # परमिट आईपी होस्ट 172.16.6.66 कोई भी

6) सेंट पीटर्सबर्ग और केमेरोवो में शाखाएँ

एनकिस के पते समान होने दें: 172.16.x.222

msk-arbat-gw1 (config-ext-nacl) # परमिट आईपी होस्ट 172.16.16.222 कोई भी

msk-arbat-gw1 (config-ext-nacl) # परमिट आईपी होस्ट 172.16.17.222 कोई भी

msk-arbat-gw1 (config-ext-nacl) # परमिट आईपी होस्ट 172.16.24.222 कोई भी

यह एसीएल अब जैसा दिखता है:

आईपी पहुंच-सूची विस्तारित नेट-इनट

टिप्पणी PTO

परमिट tcp 172.16.3.0 0.0.0.255 होस्ट 192.0.2.2 eq www

टिप्पणी स्वीकार करें

परमिट आईपी 172.16.5.0 0.0.0.255 होस्ट 192.0.2.3

परमिट आईपी 172.16.5.0 0.0.0.255 होस्ट 192.0.2.4

टिप्पणी

परमिट आईपी होस्ट 172.16.4.123 किसी भी

टिप्पणी

परमिट आईपी होस्ट 172.16.6.61 किसी भी

टिप्पणी ADMIN

परमिट आईपी होस्ट 172.16.6.66 किसी भी

टिप्पणी SPB_VSL_ISLAND

परमिट आईपी होस्ट 172.16.16.222 किसी भी

टिप्पणी SPB_OZERKI

परमिट आईपी होस्ट 172.16.17.222 किसी भी

टिप्पणी केएमआर

परमिट आईपी होस्ट 172.16.24.222 किसी भी

हम लॉन्च करते हैं:

msk-arbat-gw1 (config) # IP nat स्रोत सूची के अंदर nat-inet पूल main_alo अधिभार

लेकिन इंटरफेस को कॉन्फ़िगर किए बिना खुशी पूरी नहीं हो सकती है:

बाहरी इंटरफ़ेस पर, आपको

आईपी नेट के बाहर कमांड देने की आवश्यकता है

आंतरिक:

आईपी नेट अंदरmsk-arbat-gw1 (config) # int fa0 / 0.101

msk-arbat-gw1 (config-subif) # ip nat अंदर

msk-arbat-gw1 (config) # int fa0 / 0.102

msk-arbat-gw1 (config-subif) # ip nat अंदर

msk-arbat-gw1 (config) # int fa0 / 0.103

msk-arbat-gw1 (config-subif) # ip nat अंदर

msk-arbat-gw1 (config) # int fa0 / 0.104

msk-arbat-gw1 (config-subif) # ip nat अंदर

msk-arbat-gw1 (config) # int fa0 / 1.6

msk-arbat-gw1 (config-subif) # ip nat बाहर

यह राउटर को यह पता लगाने की अनुमति देगा कि पैकेट को संसाधित करने के लिए कहां इंतजार करना है और बाद में कहां भेजना है।

डोमेन नाम के आधार पर इंटरनेट पर सर्वर के लिए, हमारे नेटवर्क पर DNS सर्वर प्राप्त करना हमारे लिए अच्छा होगा:

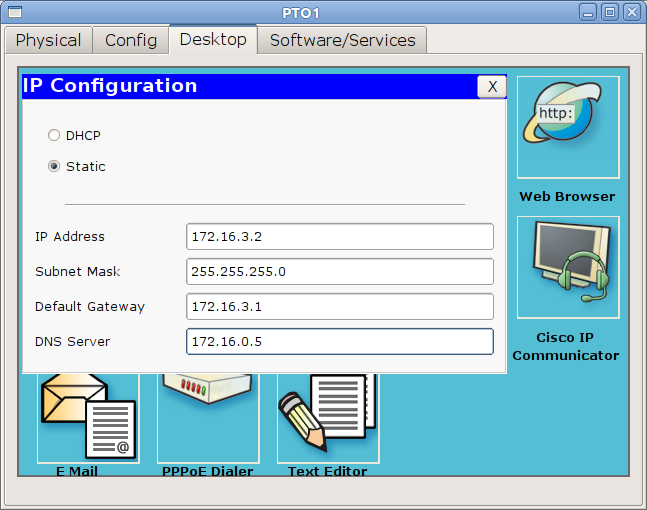

स्वाभाविक रूप से, इसे उन उपकरणों पर पंजीकृत होने की आवश्यकता है जिनसे हम पहुंच की जांच करेंगे:

शो तो जाना ही चाहिए!

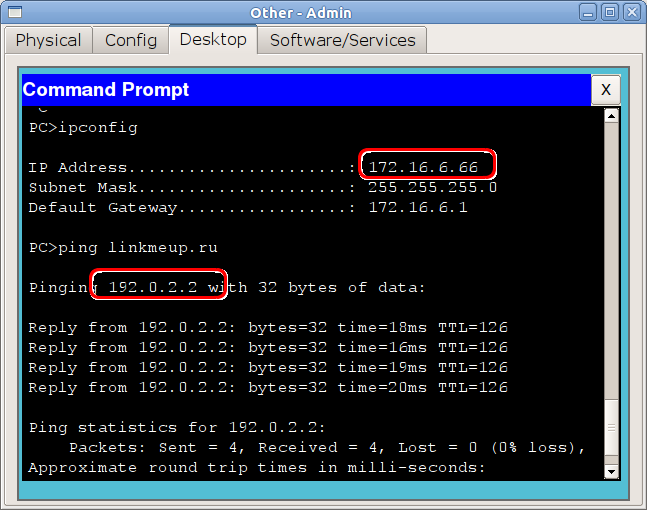

व्यवस्थापक कंप्यूटर से, सब कुछ उपलब्ध है:

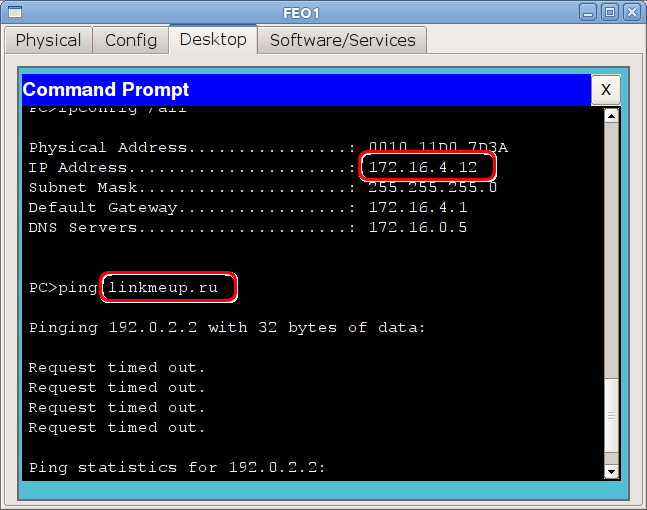

वीईटी नेटवर्क से, पोर्ट 80 (HTTP) के माध्यम से केवल linkmeup.ru वेबसाइट तक पहुंच है:

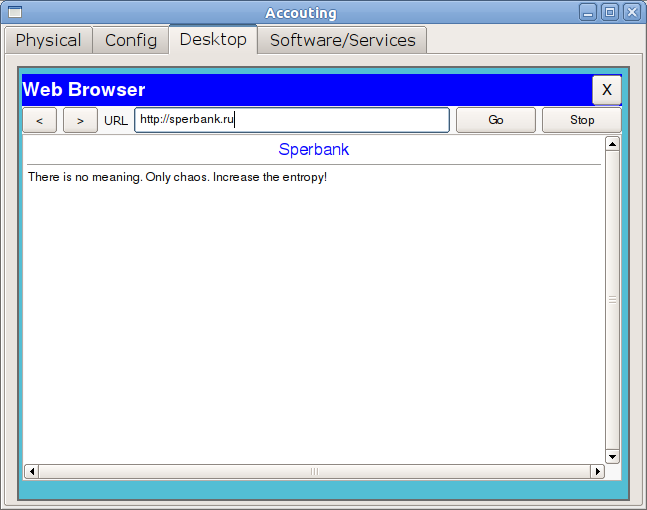

FEO नेटवर्क में, केवल 4.123 दुनिया में प्रवेश करता है (वित्तीय निदेशक)

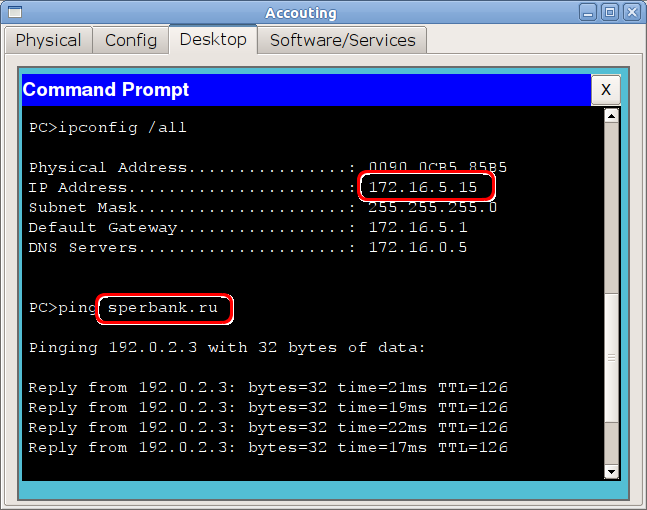

लेखांकन में, केवल ग्राहक-बैंक साइटें काम करती हैं। लेकिन, चूंकि अनुमति पूरी तरह से आईपी प्रोटोकॉल को दी जाती है, इसलिए उन्हें पिंग भी किया जा सकता है:

7) नौकर

यहां हमें पोर्ट फ़ॉरवर्डिंग कॉन्फ़िगर करने की आवश्यकता है ताकि उन्हें इंटरनेट से एक्सेस किया जा सके:

क) वेब सर्वर

msk-arbat-gw1 (config) # IP nat स्रोत के अंदर स्थिर tcp 172.16.0.2 80 198.51.100.2 80

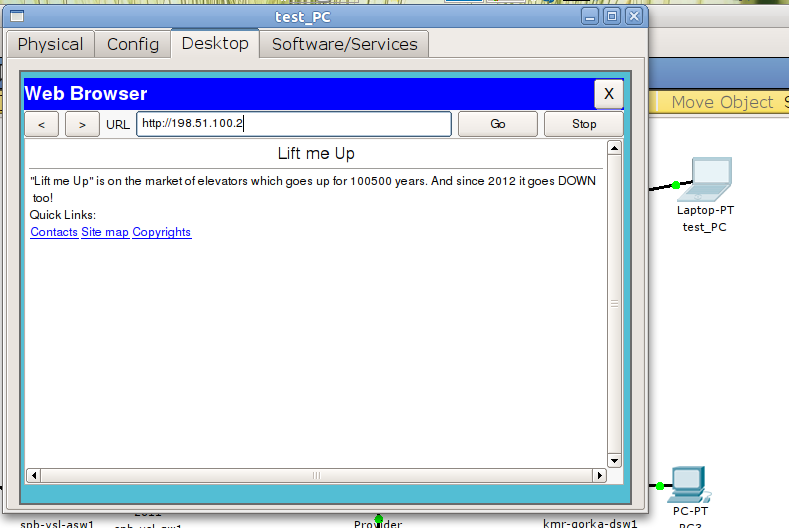

हम तुरंत जांच करते हैं, उदाहरण के लिए, हम इसे एक परीक्षण पीसी से पता 192.0.2.7 के साथ कर सकते हैं।

अब कुछ भी काम नहीं करेगा, क्योंकि सर्वर के नेटवर्क के लिए हमारे पास msk-arbat-gw1 पर कॉन्फ़िगर किया गया इंटरफ़ेस नहीं है:

msk-arbat-gw1 (config) # int fa0 / 0.3

msk-arbat-gw1 (config-subif) # ip nat अंदर

और अब:

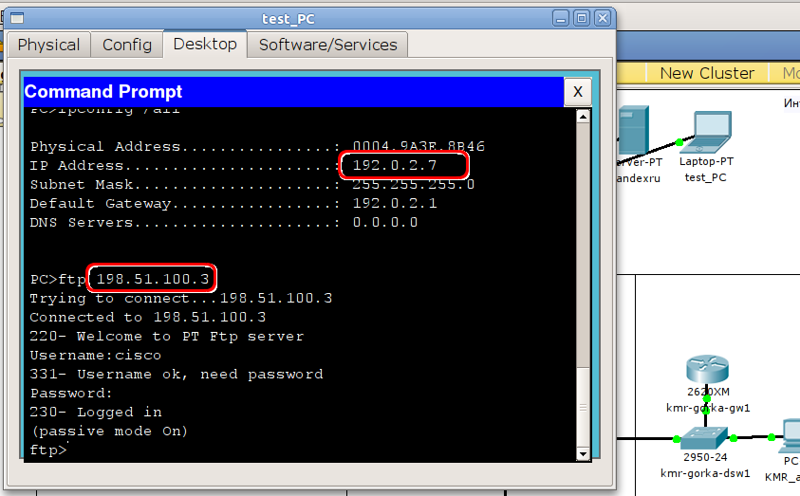

बी) फ़ाइल सर्वर

msk-arbat-gw1 (config) # IP nat स्रोत के अंदर स्थिर tcp 172.16.0.3 20 198.51.100.3 20

msk-arbat-gw1 (config) # IP nat स्रोत के अंदर स्थिर tcp 172.16.0.3 21 198.51.100.3 21

इस उद्देश्य के लिए, ACL सर्वर-आउट में, हमने सभी के लिए 20-21 वें पोर्ट भी खोले

c) मेल सर्वर

msk-arbat-gw1 (config) # आईपी नेट स्रोत के अंदर स्थिर tcp 172.16.0.4 25 198.51.100.4 25

msk-arbat-gw1 (config) # IP nat स्रोत के अंदर स्थिर tcp 172.16.0.4 110 198.51.100.4 110

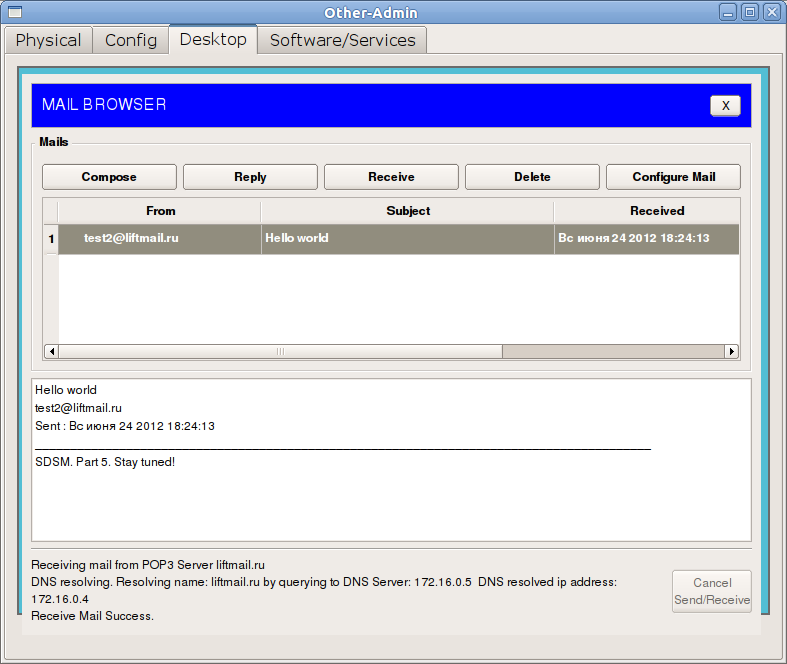

चेक करना भी मुश्किल नहीं है। निर्देशों का पालन करें:

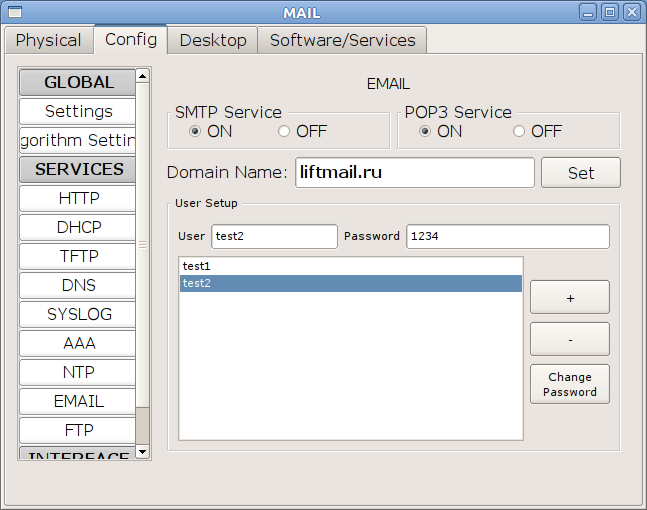

सबसे पहले, मेल सर्वर को कॉन्फ़िगर करें। हम डोमेन निर्दिष्ट करते हैं और दो उपयोगकर्ता बनाते हैं।

इसके बाद, डोमेन को DNS में जोड़ें। यह चरण वैकल्पिक है - आप सर्वर को आईपी के माध्यम से एक्सेस कर सकते हैं, लेकिन क्यों नहीं?

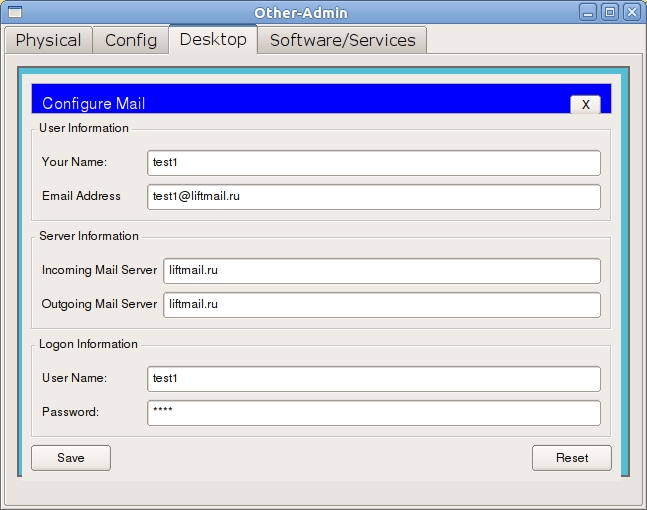

हम अपने नेटवर्क से कंप्यूटर को कॉन्फ़िगर करते हैं:

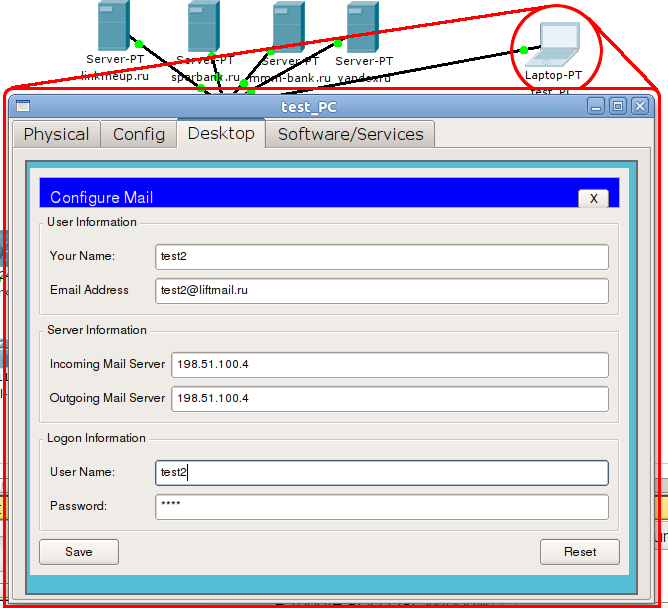

बाहर से:

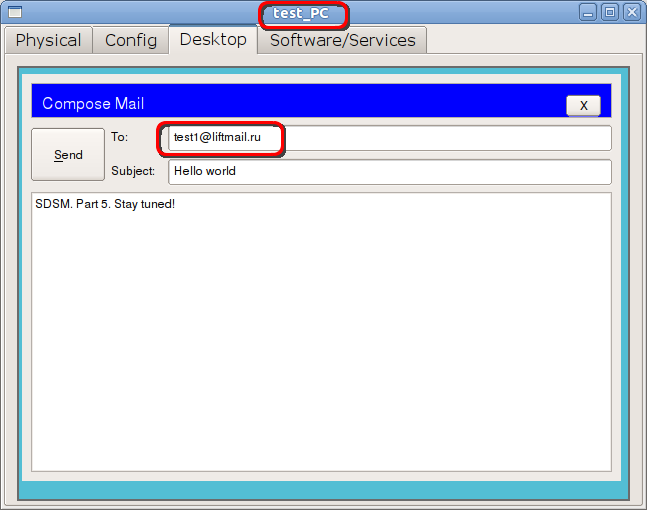

हम एक पत्र तैयार कर रहे हैं:

स्थानीय होस्ट पर, प्राप्त करें पर क्लिक करें:

8) कंप्यूटर और हमारे प्रशासन के लिए RDP पहुँच

msk-arbat-gw1 (config) # आईपी नेट स्रोत के अंदर स्थिर tcp 172.16.6.61 3389 198.51.100.10 3389

msk-arbat-gw1 (config) # IP nat स्रोत के अंदर स्थिर tcp 172.16.6.66 3389 198.51.100.10 3398

सुरक्षा

अंत में, एक टिप्पणी। यह सबसे अधिक संभावना है कि एक नेगिंग डिवाइस है, यह आपके आईपी नैट के बाहर इंटरफ़ेस के साथ - इंटरनेट पर दिखता है। इसलिए, इस इंटरफ़ेस पर एक एसीएल को लटका देने के लिए चोट नहीं पहुंचेगी, जहां आप इनकार करते हैं, अनुमति देते हैं, जो आपको चाहिए। हम इस लेख में पहले से ही इस मुद्दे पर ध्यान नहीं देंगे।

इस पर, एनएटी तकनीक के साथ पहले परिचित को पूर्ण माना जा सकता है।

जैसा कि एक अन्य डीजेड ने इस सवाल का जवाब दिया कि सेंट पीटर्सबर्ग और केमेरोवो में एनाइकिएव कंप्यूटरों से कोई इंटरनेट एक्सेस क्यों नहीं है। आखिरकार, हमने उन्हें पहले ही एक्सेस लिस्ट में शामिल कर लिया है।

रिलीज सामग्री

नई आईपी योजना, प्रत्येक बिंदु और नियमों के लिए स्विचिंग योजनाप्रयोगशाला के साथ आरटी फ़ाइलडिवाइस कॉन्फ़िगरेशनअतिरिक्त लिंक:

सामान्य जानकारी और टीसीपी लोड संतुलनदो प्रदाता + NATसिस्को से उपयोगी जानकारीहमारे सहयोगी आवासकर्ता ने NAT की विशेषताओं पर कई लेख लिखे ।

यह लेख विशेष रूप से दिलचस्प हो सकता है।

लेकिन जैसा कि यह हो सकता है, कोई भी सिस्को के बारे में सिस्को से बेहतर नहीं लिखेगाउलटा मुखौटाबोनस

लेख से एक उदाहरण के लिए PBR सेटअपवैश्विक कॉन्फ़िगरेशन मोड में।डिफ़ॉल्ट मार्ग जोड़ें:आईपी मार्ग 0.0.0.0 0.0.0.0 10.0.1.1

एक्सेस सूची में, 192.168.2.0/24 नेटवर्क से ट्रैफ़िक को फ़िल्टर करेंएक्सेस-लिस्ट 101 परमिट आईपी 192.168.2.0 0.0.0.255 कोई भी

हम एक रूट मैप बनाते हैं, जहां हम संकेत करते हैं कि यदि नेटवर्क से पैकेट 192.168.2.0/24 है, तो अगले-हॉप 10.0.2.1 को असाइन करें (इसके बजाय 10.0.1.1)रूट-मैप CLIENT परमिट 5

मैच आईपी एड्रेस 101

सेट आईपी नेक्स्ट-हॉप 10.0.2.1

:

ip policy route-map CLIENT

Policy-Based Routing, , , .

एसीएल इंटरफेस पर स्पीड लिमिट192.168.1.0/24 1.5 /, 192.168.2.0/24 64 /.

10.0.1.1 :

Router(config)# access-list 100 permit ip 192.168.1.0 0.0.0.255 any

Router(config)# access-list 101 permit ip 192.168.2.0 0.0.0.255 any

Router(config)# interface fa0/0

Router(config-if)# rate-limit output access-group 100 1544000 64000 64000 conform-action transmit exceed-action drop

Router(config-if)# rate-limit output access-group 101 64000 16000 16000 conform-action transmit exceed-action drop

लापरवाह लोगों के लिए परिपक्व मुद्दों को एलजे में लागू किया जा सकता है । JDima लेख तैयार करने में मददके लिए मेरे सह-लेखक thegluck विशेषधन्यवाद के लिए धन्यवाद