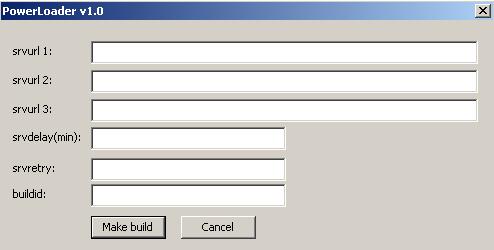

पावर लोडर एक बॉट बिल्डर है, जो वास्तव में अन्य मैलवेयर परिवारों के डाउनलोडर हैं। यह बिल्डर एक मॉड्यूलर स्कीम का एक और उदाहरण है जिसका उपयोग मालवेयर के उत्पादन में किया जाता है। हमने सितंबर 2012 में पावर लोडर पर आधारित बॉट्स की खोज की। ईएसईटी को

Win32 / Agent के रूप में परिभाषित किया गया। इस बिल्डर का उपयोग करके इकट्ठे किए गए ड्रॉपर को संशोधित नहीं किया गया। हमारे सहयोगी

अलेक्जेंडर मैट्रसोव ने अपनी जांच की और पता लगाया कि

इस बिल्डर का उपयोग Win32 / Gapz ड्रॉपर को विकसित करने के लिए किया गया था, जो अक्टूबर 2012 में शुरू हुआ था । उसी समय, पहले

से ही

नवंबर 2012 के बाद से, Win32 / Redyms के रूप में जाना जाने वाला दुर्भावनापूर्ण कोड अपने स्वयं के ड्रॉपर में पावर लोडर घटकों का उपयोग करता है । रूसी साइबर क्रिमिनल मार्केट में पावर लोडर की लागत C & C कंट्रोल पैनल के साथ एक बिल्डर के लिए लगभग 500 डॉलर थी।

(

ऊपर दी गई

तस्वीर पावर लोडर उत्पाद का लोगो है जिसे बेचने के लिए इस्तेमाल किए गए पुनर्विक्रेताओं में से एक )

अंजीर। इंटरफ़ेस बनाएँ

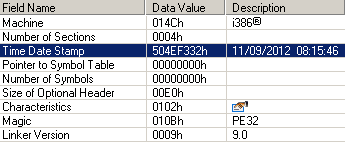

पावर लोडर का पहला संस्करण सितंबर 2012 की शुरुआत में संकलित किया गया था। पीई हेडर से फ़ाइल के संकलन की तिथि नीचे प्रस्तुत की गई है।

पावर लोडर C & C के लिए एक मुख्य URL और दो और आरक्षित URL का उपयोग करता है। सभी कॉन्फ़िगरेशन ओवरहेड को निष्पादन योग्य फ़ाइल के .cfg अनुभाग में संग्रहीत किया जाता है। यह डेटा पाठ प्रारूप में प्रस्तुत किया गया है और एन्क्रिप्ट नहीं किया गया है।

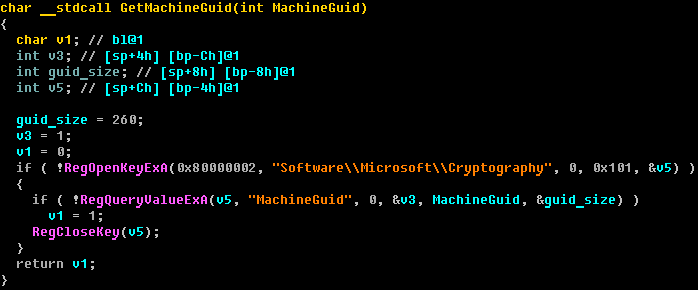

बॉट आईडी - बॉट आईडी एक अद्वितीय मशीनगाइड मान है जो सिस्टम रजिस्ट्री में संग्रहीत है। इस बॉट आइडेंटिफायर का उपयोग म्यूटेक्स बनाने के लिए किया जाता है जो सिस्टम में दुर्भावनापूर्ण कोड की उपस्थिति का संकेत देता है।

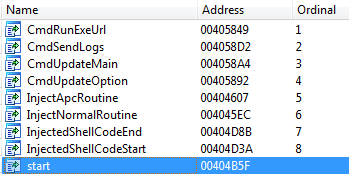

पावर लोडर का उपयोग करके संकलित विभिन्न ड्रॉपर परिवारों के पास मूल ड्रॉपर निष्पादन योग्य फ़ाइलों को अनपैक करने के बाद अलग-अलग निर्यात तालिकाएं हैं। बिल्डर के पहले संस्करण द्वारा बनाई गई बॉट में निर्यात तालिका इस तरह दिखती है:

इस रूप में, हम HIPS बाईपास तकनीक का उपयोग करके अन्य प्रक्रियाओं में दुर्भावनापूर्ण सामग्री को पेश करने के लिए कोड को पहचान नहीं सकते हैं जो कि गैपज़ में उपयोग किया जाता है। लेकिन दुर्भावनापूर्ण कोड का एक और संशोधन, जो बिल्डर के एक अलग संस्करण का उपयोग करके बनाया गया था, इंजेक्शन कोड के लिए विशेष मार्कर हैं। इस मामले में निर्यात तालिका नीचे प्रस्तुत की गई है।

Win32 / Redyms के मामले में, निर्यात तालिका इस तरह दिखती है:

Explorer.exe में कोड को इंजेक्ट करने का यह तरीका HIPS को बायपास करने के लिए उपयोग किया जाता है और एक विश्वसनीय प्रक्रिया का उपयोग करने की तकनीक पर आधारित है।

Explorer.exe में कोड को इंजेक्ट करने का यह तरीका HIPS को बायपास करने के लिए उपयोग किया जाता है और एक विश्वसनीय प्रक्रिया का उपयोग करने की तकनीक पर आधारित है। इसके बारे में अधिक जानकारी हमारे द्वारा

इस पोस्ट में प्रकाशित की गई थी।

एक और दिलचस्प तथ्य यह है कि पावर लोडर कोड इंजेक्शन के लिए हैकर डिस्सेम्बलर इंजन (उर्फ एचडीई), एक खुला स्रोत डिस्सेम्बलर का उपयोग करता है। और इस इंजन का उपयोग Win32 / Gapz बूटकिट द्वारा किसी एक मॉड्यूल (शेल कोड) में किया जाता है। यह साबित नहीं करता है कि पावर लोडर और गैपज़ के पीछे एक व्यक्ति है, लेकिन, फिर भी, यह एक दिलचस्प खोज है। हम अपना शोध जारी रखते हैं और जल्द ही और भी रोचक जानकारी प्रकाशित करेंगे।