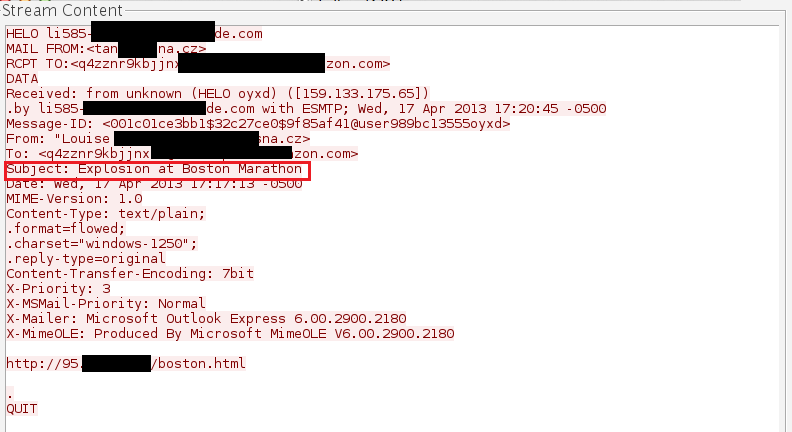

स्पैमर्स उन विषयों का सक्रिय रूप से उपयोग कर रहे हैं जिनकी हेडिंग लगातार मीडिया में दिखाई दे रही है। बोस्टन में त्रासदी कोई अपवाद नहीं थी। हमने एक स्पैम मेलिंग सूची दर्ज की जो इस त्रासदी के विषय का उपयोग करती है और पता चला कि इसका उद्देश्य

Win32 / Kelihos दुर्भावनापूर्ण कोड को स्थापित करना है। हमारे

Win32 / Kelihos botnet निगरानी प्रणाली का उपयोग करते हुए, यह पाया गया कि साइबर अपराधियों ने इस विषय का उपयोग करके स्पैमिंग करने के लिए botnet को पुन: पेश किया। यह ध्यान दिया जाना चाहिए कि बॉटनेट को इस प्रकार के स्पैम को भेजने के लिए जल्दी से स्विच किया गया था, क्योंकि एक दिन पहले इसने स्पैम को दूसरे विषय पर भेजा था।

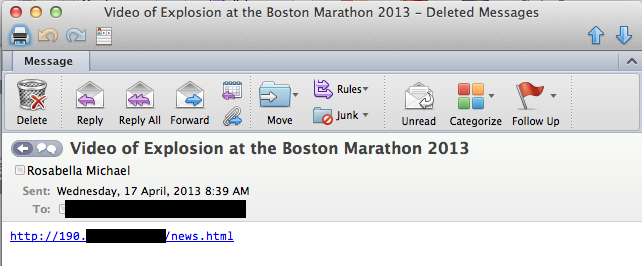

इस तरह के संदेश जो आने वाले उपयोगकर्ताओं के मेलबॉक्स में आते हैं, वे इस तरह दिखते हैं:

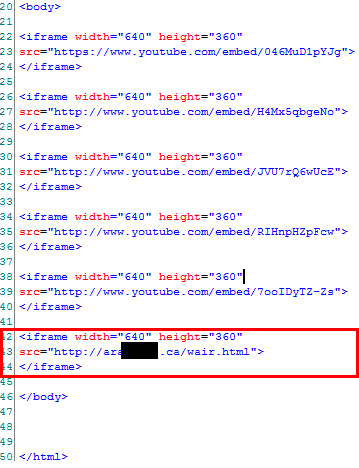

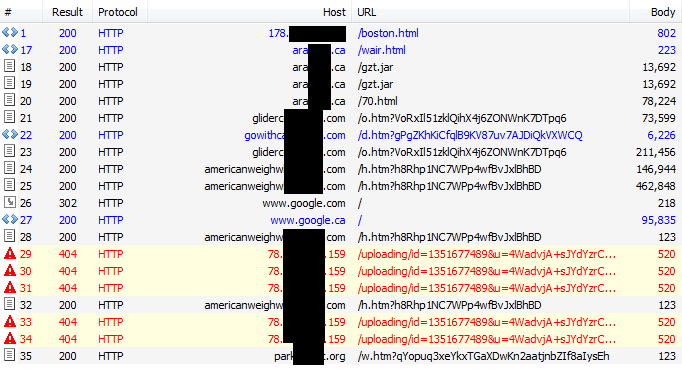

जब आप लिंक पर क्लिक करते हैं, तो संभावित शिकार वीडियो देखने वाले पृष्ठ पर जाता है, लेकिन इस पृष्ठ में एक दुर्भावनापूर्ण IFRAME भी होता है जो उपयोगकर्ता को Redkit शोषित सूट पृष्ठ पर पुनर्निर्देशित करता है।

स्क्रीनशॉट में ऊपर वर्णित IFRAME, Redkit शोषण सेट का उपयोग करके, उपयोगकर्ता के कंप्यूटर पर

Win32 / Kelihos मैलवेयर स्थापित करता है।

हम अपने AV उत्पादों के साथ प्रत्येक नए URL को अवरुद्ध करके Kelihos botnet की बारीकी से निगरानी करते हैं। Win32 / Kelihos परिवार की दुर्भावनापूर्ण वस्तुओं को भी हमारी प्रयोगशाला द्वारा एंटी-वायरस डेटाबेस में जल्दी से जोड़ा जाता है।