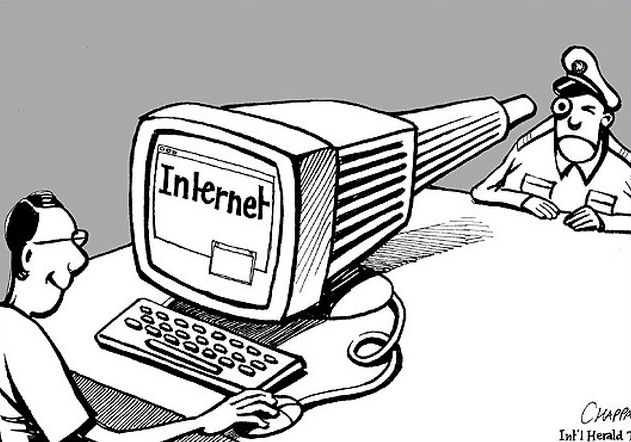

हम एक बहुत ही दिलचस्प समय में रहते हैं, हाल ही में, इंटरनेट कानून प्रवर्तन एजेंसियों के कॉपीराइट धारकों से मुक्त था।

और यहां तक कि torrents.ru पर आपत्तिजनक वितरण हटाए नहीं गएलेकिन अब सब कुछ बदल गया है, स्काइप को

अब एफएसबी

द्वारा सुना जा रहा है , किसी भी सेवा के पहले आवेदन के अनुसार, अधिकारियों को उनके पास उपलब्ध सभी जानकारी प्राप्त होगी।

उन्होंने मंच

के मालिक

पर मुकदमा करने का फैसला किया , जो कि निर्माण कंपनी के

अधिकारी के प्रतिकूल था

, $ 1.7 मिलियन के लिए।

हाल ही में

सार्वजनिक उत्साह गलत तरीके से अवरुद्ध vk.com की जाँच करने का एक

अच्छा प्रयास था

ऐसे कई मामले हैं, दोनों रूस और, उदाहरण के लिए, लातविया में, जब एक शिक्षक को

सार्वजनिक डोमेन

में अपने छात्रों के लिए

एक पुस्तक

प्रकाशित करने के लिए गिरफ्तार किया गया था।

मैं यह तर्क नहीं दूंगा कि ऐसा क्यों हो रहा है, चाहे वह अच्छी हो या बुरी शक्ति, यह व्यर्थ है, हर कोई लंबे समय से समझ रहा है कि

उबले हुए मेंढक का

प्रभाव चल रहा है, मैं सिर्फ आपको इंटरनेट की मुफ्त दिशा विकसित करने के 2 संभावित तरीके बताने की कोशिश करूंगा।

इस तथ्य के कारण कि हर कोई किसी विशेष सॉफ़्टवेयर या तकनीक का मूल्य नहीं जानता है, मैं लिंक संलग्न करने का प्रयास करूंगाकौन से तरीके संभव हैं?

जब इंटरनेट गुमनाम नहीं हुआ, तो बहुत से लोग ऐसे रास्ते तलाशने लगे जो उनकी पहचान, पत्राचार और उनके विचारों का रहस्य रखने की अनुमति दें, जो सेंसरशिप के अधीन नहीं होगा।

लेकिन एक रास्ता खोजने के लिए, किसी को मूल कारण और आपत्तिजनक के अवरुद्ध और संचालन के तरीकों का पता होना चाहिए।

दुनिया भर में दंडात्मक प्रणाली 2 सिद्धांतों के साथ काम करती है

1 - संपूर्ण संसाधन (संभावित विकल्प, आईपी और डोमेन को अवरुद्ध करने से, सर्वर को शारीरिक रूप से हटाने से बंद करना)

2 - उपयोगकर्ताओं की सांकेतिक झड़प, जो

एक मारे गए तिलचट्टा के

प्रभाव का कारण बनता है

यह इन विधियों को एक चीज से जोड़ती है - टीसीपी / आईपी प्रोटोकॉल

का गैर-बेनामीइस प्रकार, हमें 2 शर्तें मिलती हैं जिन्हें गुमनामी की समस्याओं को हल करने के लिए देखा जाना चाहिए:

1 - नेटवर्क का विकेंद्रीकरण, सर्वर साइड का उन्मूलन - उपयोगकर्ताओं के लिए जिम्मेदारी स्थानांतरण

2 - एक व्यक्ति और एक आईपी पते के बीच की रेखा को मिटा देना

प्राप्त?

आप 3 तरीकों से जो चाहें हासिल कर सकते हैं।

1) आपका इंटरनेट -

नेटसुकु प्रोजेक्ट2) विकेंद्रीकरण (

DHT ,

बिटटोरेंट ,

बिटकॉइन , बिटमेसेज)

3) ओवरले सिस्टम (I2P, Tor, Freenet, Perfect Dark)

इन विधियों में से प्रत्येक के अपने फायदे और नुकसान हैं, अगर हम रूस के भीतर इस समस्या पर विचार करते हैं, तो यह स्पष्ट हो जाता है कि पहला तरीका हमें सूट नहीं करता है, हमें वाई-फाई मेष आउटडोर नेटवर्क को व्यवस्थित करने के लिए अनुमतियों की आवश्यकता है, और हम अनावश्यक ध्यान से बचने की कोशिश कर रहे हैं,

इस प्रकार यह सब ओवरले नेटवर्क और विकेंद्रीकरण के बीच चुनाव के लिए नीचे आता है।

ओवरले नेटवर्क

ओवरले नेटवर्क वे नेटवर्क हैं जो टीसीपी / आईपी प्रोटोकॉल के शीर्ष पर काम करते हैं और अपना इंटरनेट बनाते हैं। आईपी पते के बजाय, वे आमतौर पर निजी और सार्वजनिक कुंजी का एक गुच्छा का उपयोग करते हैं, I2P के मामले में, सभी राउटर के डेटाबेस का भी विकेंद्रीकृत उपयोग (DHT) किया जाता है।

लेकिन ओवरले नेटवर्क के नुकसान भी हैं - कम गति और तर्कसंगत यातायात खपत नहीं।

एक माइनस दूसरे से अनुसरण करता है, इस तथ्य के कारण कि ओवरले नेटवर्क किसी भी बिंदु पर एन्क्रिप्शन के साथ बहु-स्तरीय प्रॉक्सी के सिद्धांत पर काम करते हैं, नेटवर्क पर अतिरिक्त ट्रैफ़िक 90% तक हो सकता है, इस तथ्य के कारण कि डेटा सीधे प्रसारित नहीं होता है - एक मंदी है नेटवर्क।

दूसरी ओर - वर्तमान सॉफ़्टवेयर के उपयोग में आसानी - वह सब जो अब हमारे परिचित है - साइट इंजन, सीएमएस - यह सब ओवरले नेटवर्क में बदलाव के बिना लगभग काम कर सकता है।

विकेन्द्रीकरण

विकेंद्रीकरण के मामले में, हमारे पास ऐसे नुकसान नहीं हैं जो ओवरले नेटवर्क के हैं, इस तथ्य के कारण कि आपका डेटा एक समय (बिटकॉइन) या मांग (टोरेंट) पर सभी नेटवर्क प्रतिभागियों को प्रेषित किया जाता है।

विकेंद्रीकृत समाधानों का उपयोग करने से आप सर्वर साइड को पूरी तरह से समाप्त कर सकते हैं, यह टोरेंट, डीएचटी, बिटकॉइन, बिटकॉइसेज के नेटवर्क में हुआ। इस प्रकार, एक नेटवर्क को "मार" करने के लिए, सर्वर रूम में आना और सर्वर को लेने के लिए पर्याप्त नहीं है, आपको या तो डीपीआई का उपयोग करके नेटवर्क स्तर पर नेटवर्क को ब्लॉक करना होगा या इस नेटवर्क में सभी प्रतिभागियों को देरी करना होगा।

यदि उत्तरार्द्ध यथार्थवादी नहीं है, तो डीपीआई के साथ यह अधिक कठिन है, डीपीआई को दरकिनार करने का सबसे लोकप्रिय तरीका

(यदि आप इसे कॉल कर सकते हैं) ssl / टोरेंट ट्रैफिक के लिए, या किसी अन्य के लिए मुखौटा यातायात है।

यदि DPI ट्रैफ़िक मार्कर का निर्धारण नहीं कर सकता है, तो यह केवल इसे ब्लॉक नहीं कर सकता है, जो तदनुसार उल्लेखनीय है।

PS हाँ, DPI I2p \ torrent \ एन्क्रिप्टेड टोरेंट \ bitcoin \ DHT ट्रैफ़िक का पता लगा सकता है

लेकिन सब कुछ इतना बुरा नहीं है, फिलहाल, कई परियोजनाएं प्रोटोकॉल परिवर्तनशीलता पर काम कर रही हैं और इसे एक अलग के रूप में प्रच्छन्न कर रही हैं, जो भविष्य में डीपीआई को टकटकी लगाने की अनुमति देगा।

तो उपाय क्या है? कौन सा बेहतर है?सबसे अच्छी विधि एक बार में 3 तकनीकों को संयोजित करना है - ओवरले, मास्किंग और एन्क्रिप्शन।

इस दृष्टिकोण को लागू करने वाली एकमात्र परियोजना

ओसिरिस सर्वर कम पोर्टल (एक विकेन्द्रीकृत मंच एक संशोधित DHT के माध्यम से काम करता है)दुर्भाग्य से, ओसिरिस परियोजना मर चुकी है, विचार अच्छा था, लेकिन जाहिर है कि डेवलपर के पास इसे लागू करने के लिए पर्याप्त समय नहीं था।