Microsoft ने अपने उत्पादों में कमजोरियों को ठीक करने के उद्देश्य से पैच की एक श्रृंखला जारी करने की घोषणा की। पूर्व-रिलीज़ (6 जून) में पूर्व में घोषित सुरक्षा फ़िक्सेस कुल 23 अद्वितीय सुरक्षाछिद्रों को कवर करते हैं (एक महत्वपूर्ण स्थिति के साथ फ़िक्सेस और 4 महत्वपूर्ण स्थिति के साथ)। विस्तृत रिपोर्ट (सीवीई आईडी के साथ सुधारों सहित) को

यहां पाया जा सकता

है ।

MS13-047 का महत्वपूर्ण अद्यतन

दूरस्थ कोड निष्पादन जैसी कमजोरियों को दूर करने के उद्देश्य से है, जो इंटरनेट एक्सप्लोरर के सभी संस्करणों में मौजूद हैं, जो संस्करण 6 से शुरू होता है और नवीनतम IE 10 के साथ समाप्त होता है (सभी विंडोज़ एक्सपी के लिए - 8 - आरटी, एक्स 32 और एक्स 64, सर्वर ओएस संस्करण जैसे मॉडरेट)। फिक्स को लागू करने के लिए, आपको रिबूट की आवश्यकता है। इंटरनेट एक्सप्लोरर के अलावा, विभिन्न संस्करणों के ओएस घटक और मैक के लिए माइक्रोसॉफ्ट ऑफिस 2011 के नवीनतम संस्करण अपडेट किए गए थे।

कंपनी महीने के हर दूसरे मंगलवार को दो चरणों की घोषणा के साथ अपने उत्पादों के लिए सुरक्षा सुधार जारी करती है। अपडेट जारी होने के कुछ दिन पहले, न्यूनतम जानकारी पोस्ट की जाती है, जिसमें अपडेट किए गए उत्पादों के बारे में जानकारी, अपडेट की एक सूची जो वितरित की जाएगी, और उन कमजोरियों के प्रकार जिन्हें ठीक करने की आवश्यकता है। अद्यतनों की तत्काल रिलीज़ स्वयं विस्तारित जानकारी के प्रकाशन के साथ होती है, जैसे कि एक्सप्लॉइटिबिलिटी

इंडेक्स , सुधारात्मक उत्पाद घटक, शोषण तकनीक।

0 महीने की कमजोरियों के बारे में जानकारी के प्रकटीकरण के समय पर पिछले महीने Google और Microsoft के बीच बहस द्वारा चिह्नित किया गया था।

रूस में ईएसईटी विश्लेषक,

आर्टेम बारानोव की टिप्पणी:

यह ध्यान दिया जाना चाहिए कि अपडेट के इस सेट में उन सभी की तुलना में कम से कम पैच शामिल हैं जिन्हें कंपनी ने इस साल जारी किया था। उसी समय, हम फिर से एक अपडेट देखते हैं जो क्रॉस-IE भेद्यता को समाप्त करता है, अर्थात, एक भेद्यता जो ब्राउज़र के सभी संस्करणों में मौजूद है और टाइप रिमोट कोड निष्पादन की है। पिछले महीने, कंपनी ने IE8 ब्राउज़र में एक समान भेद्यता (उपयोग-बाद-मुक्त) को बंद कर दिया, जिसका उपयोग अमेरिकी सरकारी कर्मचारियों के कंप्यूटरों पर ज़हर आइवीएटी को स्थापित करने के लिए किया गया था।

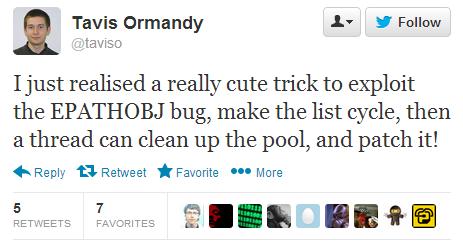

इस महीने हमने CVE-2013-3660 के लिए एक फिक्स नहीं देखा, एक भेद्यता जैसे कि एलेवेशन ऑफ प्रिविलेज, जो आपको उपयोगकर्ता के विशेषाधिकार को ओएस के सभी संस्करणों पर सिस्टम स्तर तक ऊंचा करने की अनुमति देता है, NT से विंडोज 8 तक। शोषण कोड के साथ इस भेद्यता का विवरण प्रकाशित किया गया था। पिछले महीने Google सुरक्षा टीम के शोधकर्ता टैविस ओरमंडी ( @taviso )। भेद्यता आपको ओएस द्वारा लगाए गए प्रतिबंधों को दरकिनार करते हुए, इसके बाद के निष्पादन के साथ सिस्टम एड्रेस स्पेस में मनमाना कोड लोड करने की अनुमति देती है।

ध्यान दें कि कामकाजी कोड के प्रकाशन के साथ 0day भेद्यता का फायदा उठाने के तरीके का खुलासा, सुरक्षा समुदाय में विवाद का कारण बना है। विशेष रूप से, Google

ने अपने ब्लॉग पर

0day भेद्यता की जानकारी का खुलासा करने की

समय सीमा के बारे में

पोस्ट किया

है, जिसे इस बात का दर्जा है कि यह शोषण-इन-द-वाइल्ड है:हमारी स्थायी सिफारिश यह है कि कंपनियों को 60 दिनों के भीतर महत्वपूर्ण कमजोरियों को ठीक करना चाहिए - या, यदि एक तय करना संभव नहीं है, तो उन्हें जोखिम के बारे में जनता को सूचित करना चाहिए और वर्कअराउंड की पेशकश करनी चाहिए। हम शोधकर्ताओं को अपने निष्कर्षों को प्रकाशित करने के लिए प्रोत्साहित करते हैं यदि रिपोर्ट किए गए मुद्दों को अधिक समय लगेगा। हमारे अनुभव के आधार पर, हम मानते हैं कि सक्रिय शोषण के तहत महत्वपूर्ण कमजोरियों के लिए - 7 दिनों के भीतर - और अधिक तत्काल कार्रवाई। इस विशेष पदनाम का कारण यह है कि प्रत्येक दिन एक सक्रिय रूप से शोषित भेद्यता जनता के लिए अज्ञात और अप्रकाशित रहती है, और अधिक कंप्यूटरों से समझौता किया जाएगा।

... नतीजतन, 7 दिनों के बाद एक पैच या सलाहकार के बिना समाप्त हो गया है, हम शोधकर्ताओं को उपलब्ध विवरण का समर्थन करेंगे ताकि उपयोगकर्ता खुद को बचाने के लिए कदम उठा सकें।

हमारी सिफारिश [कंपनियों को भेद्यता तय करने के लिए समय सीमा के बारे में ] यह है कि उन्हें 60 दिनों के भीतर महत्वपूर्ण कमजोरियों को ठीक करना चाहिए, अन्यथा कंपनियों को उभरते जोखिमों की जनता को सूचित करना चाहिए और समस्या को हल करने के लिए वर्कअराउंड का सुझाव देना चाहिए। हम अनुशंसा करते हैं कि समीक्षक अपने शोध के परिणामों को प्रकाशित करें यदि सुधार की रिहाई इस समय से अधिक हो। हालांकि, हमारे अनुभव के आधार पर, हम मानते हैं कि महत्वपूर्ण कमजोरियों के मामले में जो पहले से ही सक्रिय शोषण के चरण में हैं, यह सुधार अवधि 7 दिनों से अधिक नहीं होनी चाहिए। इस विशेष उपाय का कारण यह तथ्य है कि 0day भेद्यता, जो कि जनता के सामने प्रकट नहीं की जाती है, जिसका हर दिन शोषण होता है, बड़ी संख्या में प्रणालियों का समझौता करता है।

... नतीजतन, अगर 7 दिनों के बाद भी भेद्यता बंद नहीं होती है, तो हम उन शोधकर्ताओं का समर्थन करेंगे जो इस तरह से अनुमति देने के लिए जनता के लिए विवरण प्रकाशित करना चाहते हैं। उपयोगकर्ता अपने सिस्टम की सुरक्षा के लिए अपने स्वयं के कदम उठाते हैं।

शोषक का प्रदर्शन [

व्यक्तिगत वीडियो Xylit0l ]

www.youtube.com/watch?v=z99Flb9bguU ।

अपडेट और उत्पादों की सामान्य सूची।

अन्य चार अपडेट, जो महत्वपूर्ण हैं, का उद्देश्य ओएस और माइक्रोसॉफ्ट ऑफिस में कमजोरियों को हल करना है।

MS13-048 अपडेट OS के 32-बिट संस्करणों पर भेद्यता CVE-2013-3136 को हल करता है, Windows XP SP3 के साथ शुरू होता है और विंडोज 8 के साथ समाप्त होता है। जो भेद्यता तय है वह

सूचना प्रकटीकरण है और OS कर्नेल से संबंधित है। सफल शोषण के परिणामस्वरूप, एक हमलावर कर्नेल मोड से सुलभ मेमोरी तक पहुंच प्राप्त कर सकता है। शोषण कोड की संभावना नहीं है।

MS13-049 अपडेट विंडोज 8, सर्वर 2012, आरटी, और विंडोज विस्टा, सेवन पर मॉडरेट के रूप

में सेवा भेद्यता CVE-2013-3138 के

इनकार को संबोधित करता है। टीसीपी / आईपी प्रोटोकॉल ड्राइवर tcpip.sys को ठीक किया जाता है, जो एक टीसीपी कनेक्शन के दौरान पैकेट को गलत तरीके से प्रोसेस कर सकता है, जिससे पूरे सिस्टम को ठंड लग सकती है। शोषण कोड की संभावना नहीं है।

MS13-050 अद्यतन CVE-2013-1339 विंडोज विस्टा से शुरू होने वाले OS में

प्रिविलेज प्रकार की

ऊंचाई की भेद्यता को संबोधित करता है और उच्चतर और प्रिंट स्पूलर सेवा पर लागू होता है। शोषण की संभावना कोड।

MS13-051 अद्यतन Microsoft Office (दूरस्थ कोड निष्पादन) में भेद्यता CVE-2013-1331 को संबोधित करता है। ऑफिस 2003 का पुराना संस्करण और मैक के लिए नवीनतम संस्करण, मैक 2011 के लिए माइक्रोसॉफ्ट ऑफिस, सुधार के अधीन हैं। भेद्यता एक विशेष रूप से तैयार की गई फ़ाइल खोलने पर बफर ओवरफ्लो से संबंधित है। को जंगली-ही-शोषित-इन-द-वाइल्ड की स्थिति है। शोषण की संभावना कोड।

निम्नलिखित Microsoft एक्सप्लॉयबिलिटी इंडेक्स की परिभाषा में MS द्वारा उपयोग की जाने वाली परिचालन क्षमता स्तरों का टूटना है।

1 - कोड की संभावना का खुलासा करें

1 - कोड की संभावना का खुलासा करेंभेद्यता के दोहन की संभावना बहुत अधिक है, हमलावर शोषण का उपयोग कर सकते हैं, उदाहरण के लिए, कोड को दूरस्थ रूप से निष्पादित करने के लिए।

2 - शोषण कोड का निर्माण करना मुश्किल होगाशोषण की संभावना औसत है, क्योंकि हमलावरों को एक टिकाऊ शोषण की स्थिति प्राप्त करने में सक्षम होने की संभावना नहीं है, साथ ही साथ भेद्यता की तकनीकी विशेषताओं और शोषण विकास की जटिलता के कारण भी।

3 - शोषण कोड की संभावना नहीं हैशोषण की संभावना कम से कम है और हमलावरों को सफलतापूर्वक कार्यशील कोड विकसित करने और हमले का संचालन करने के लिए इस भेद्यता का उपयोग करने में सक्षम होने की संभावना नहीं है।

हम अनुशंसा करते हैं कि हमारे उपयोगकर्ता जितनी जल्दी हो सके अपडेट स्थापित करें और यदि आपने पहले से ऐसा नहीं किया है, तो विंडोज अपडेट (यह विकल्प डिफ़ॉल्ट रूप से सक्षम है) का उपयोग करके अपडेट की स्वचालित डिलीवरी सक्षम करें।

सुरक्षित रहें।