3 साल पहले, एक खाते से पासवर्ड पुनर्प्राप्त करने के लिए एक एल्गोरिथ्म का विचार मेरे दिमाग में आया था। इसका मुख्य लाभ यह है कि यह आपको उन मामलों में अपने खाते को पुनर्स्थापित करने की अनुमति देता है, जहां इसे दूसरे तरीके से करना असंभव है, उदाहरण के लिए, जब आप अपना पासवर्ड भूल गए, गुप्त प्रश्नों के उत्तर, और विश्वसनीय मेलबॉक्स तक पहुंच खो दी, और आप बाद में पासवर्ड को पुनर्स्थापित कर सकते हैं। खो दिया है, और एक हमलावर द्वारा इसके परिवर्तन के बाद।

मैंने अपने शोध प्रबंध को इस विषय के लिए समर्पित किया, जिसके कुछ हिस्सों को मैं पहले ही प्रकाशित कर चुका हूं। अब, मैं स्वयं एल्गोरिथ्म, उसके मॉडल का वर्णन करूंगा, और एक वैध उपयोगकर्ता और हमलावरों के सफल प्रमाणीकरण की संभावनाओं का अनुमान दूंगा।

अपने शोध प्रबंध पर काम करते हुए, मुझे विदेशी साहित्य में केवल कुछ सिस्टम प्रोटोटाइप ही मिले, जिन्हें सामाजिक प्रमाणीकरण प्रणालियों के वर्ग के लिए भी जिम्मेदार ठहराया जा सकता है। मेरे एल्गोरिथ्म के प्रकाशन के कुछ महीनों बाद, फेसबुक ने "विश्वसनीय दोस्तों" की इसी तरह की प्रणाली की घोषणा की।

तो, सामाजिक प्रमाणीकरण एल्गोरिथ्म को 4 मुख्य चरणों में विभाजित किया जा सकता है:

1. प्रारंभिक चरण।

2. एक सामाजिक प्रमाणीकरण प्रणाली (एसएसए) लॉन्च करना।

3. गारंटरों की रेटिंग प्राप्त करना।

4. प्राधिकरण केंद्र द्वारा गारंटर रेटिंग का विश्लेषण।

प्रमाणीकरण में शामिल वस्तुओं के तीन मुख्य वर्ग हैं:

• एस - एक निश्चित सूचना प्रणाली, पहुंच नियंत्रण के लिए एक सबसिस्टम को शामिल करना, प्रॉक्सी का उपयोग करके प्रमाणीकरण प्रौद्योगिकी को लागू करना, जिसे हम

प्राधिकरण केंद्र (सीए) सीए कहेंगे;

• उपयोगकर्ता, एक

उपयोगकर्ता , एक व्यक्ति जिसका आईएस एस में खाता है;

• वाउचर - एक

निश्चितता , एक व्यक्ति जो उपयोगकर्ता की पहचान की पुष्टि करने में सक्षम है।

प्रमाणीकरण प्रक्रिया के दौरान, गारंटर को CA में उपयोगकर्ता की पहचान की पुष्टि करनी चाहिए।

प्राधिकरण केंद्र (सीए) में

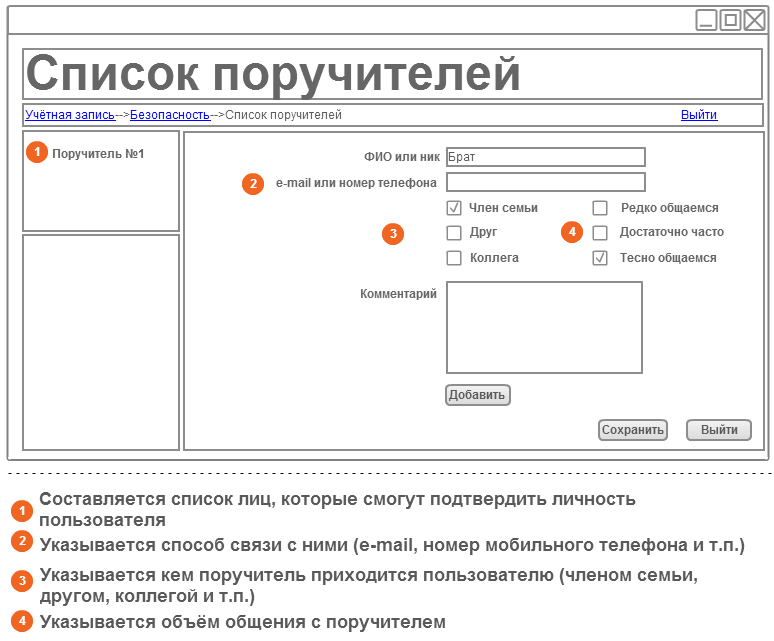

प्रारंभिक चरण में, एक विशेष इंटरफ़ेस का उपयोग करते हुए, विशेषज्ञ गारंटियों की एक सूची तैयार की जाती है जो कानूनी उपयोगकर्ता की पहचान की पुष्टि कर सकते हैं, जिसमें शामिल हैं:

• गारंटियों के साथ विश्वसनीय संचार चैनल, उदाहरण के लिए, ईमेल पते, फोन नंबर, इंटरनेट पेजर या सोशल नेटवर्क, आदि में खाते;

• गारंटियों की क्षमता, वज़निंग कारकों के रूप में, कई प्रश्नों के उत्तर के आधार पर या उपयोगकर्ता के बारे में जानकारी के आधार पर गणना की जाती है;

• वसीयत में, एक उपयोगकर्ता टिप्पणी को जोड़ा जा सकता है, जिसे पुष्टिकरण का अनुरोध करने पर गारंटर को भेजा जाएगा।

पुष्टि के बाद, विश्वसनीय चैनल को एक अनुरोध भेजा जाता है, जिसे गारंटरों की सूची में जोड़ा जाता है।

इस तरह से ऑपरेशन एल्गोरिथ्म कैसा दिखता है:

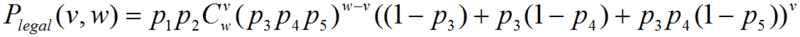

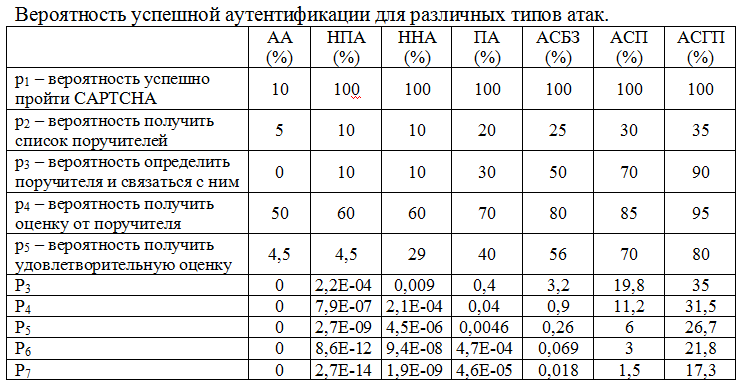

इस मामले में सफल प्रमाणीकरण की संभावना इस पर निर्भर करती है:

p1 सफलतापूर्वक कैप्चा को पारित करने की संभावना है;

P2 - गारंटरों की सूची प्राप्त करने की संभावना;

पी 3 - गारंटर को निर्धारित करने और उससे संपर्क करने की संभावना;

पी 4 - गारंटर से मूल्यांकन प्राप्त करने की संभावना;

p5 एक संतोषजनक स्कोर की संभावना है।

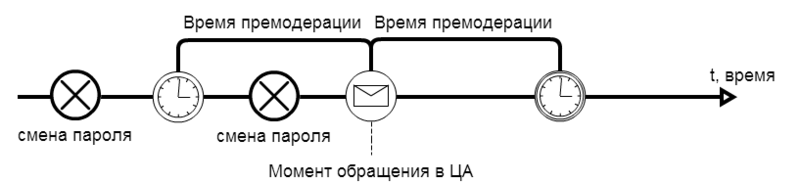

चूँकि प्रायिकताएँ p1, P2, p3, p4, और p5 प्रकृति से एक दूसरे से स्वतंत्र हैं, द्विपदीय कानून के अनुसार, उपयोगकर्ता के लिए v से असंतोषजनक रेटिंग प्राप्त करने की संभावना - रेटिंग की कुल संख्या:

।

जहाँ

- संयोजनों की संख्या।

गारंटरों की सूची प्राप्त करने की संभावना सीधे

पूर्व-मॉडरेशन के

समय और उसकी गणना करने की विधि जैसे पैरामीटर पर निर्भर करती है।

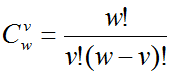

उपयोगकर्ता द्वारा नए पासवर्ड के लिए आवेदन करने के दो सबसे संभावित कारण हैं। या तो उसका अकाउंट हैक हो गया था, या वह पुराना पासवर्ड भूल गया था। वास्तव में क्या हुआ यह इस बात पर निर्भर करता है कि पासवर्ड कितनी देर पहले बदला गया था।

पासवर्ड बदलने और प्राधिकरण केंद्र (CA) से संपर्क करने के बीच कम समय बीतने पर, खाता हैक होने की संभावना अधिक होती है। जिस समयावधि में किसी खाते को हैक मान लिया जाएगा, उसे

प्री-मॉडरेशन टाइम कहा जाता है। इस मामले में, गारंटर की एक सूची अनुरोधित उपयोगकर्ता को हस्तांतरित की जाती है।

यदि इस समय के दौरान पासवर्ड नहीं बदला, तो उपयोगकर्ता बस इसे भूल सकता है। यह सुनिश्चित करने के लिए, CA कानूनी उपयोगकर्ता को एक संदेश भेजता है जिसमें वह पासवर्ड पुनर्प्राप्ति प्रक्रिया को अनुमति देने या प्रतिबंधित करने के लिए कहता है। जितना अधिक समय कोई जवाब नहीं होता है, उतना ही अधिक पासवर्ड खोने की संभावना होती है। इसलिए, यदि पूर्व-मॉडरेशन के समय के बाद उत्तर नहीं मिला है, तो पासवर्ड पुनर्प्राप्ति प्रक्रिया शुरू होती है।

इस प्रकार,

प्री-मॉडरेशन समय एक ऐसी अवधि है जिसके दौरान एक कानूनी उपयोगकर्ता अपने खाते का लगभग निश्चित रूप से उपयोग करेगा, अर्थात। उस समय की अवधि जिसके लिए उपयोगकर्ता के पास यह नोटिस करने का समय है कि वह अपना पासवर्ड भूल गया है, उसका खाता हैक हो गया था, या उसे प्राधिकरण केंद्र (सीए) से एक संदेश प्राप्त हुआ था। यह पैरामीटर दुर्भावनापूर्ण उपयोगकर्ताओं द्वारा दुर्व्यवहार से बचाने के लिए कार्य करता है और आपको हैकिंग के मामले में उच्च संभावना के साथ अपने खाते तक पहुंच बहाल करने की अनुमति देता है।

सबसे स्पष्ट मात्रात्मक विधि का उपयोग करके

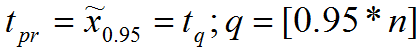

पूर्व-मॉडरेशन समय की गणना है। इसके लिए, सिस्टम t1, .., tn के साथ उपयोगकर्ता सत्रों के बीच समय अंतराल की एक परिवर्तनशील श्रृंखला का निर्माण किया जाता है। और पूर्व-मॉडरेशन के समय के बराबर आवश्यक स्तर का एक दिया गया मात्रा माना जा सकता है, उदाहरण के लिए 0.95,

। इस मामले में, कानूनी उपयोगकर्ता के लिए गारंटरों की सूची प्राप्त करने की संभावना जो सक्रिय रूप से अपने खाते का उपयोग करता है 95% है, और एक हमलावर के लिए संभावना केवल 5% है। क्वांटाइल विधि की सार्वभौमिकता और वितरण के किसी भी परिवार के लिए प्रयोज्यता के कारण, वितरण के प्रकार को स्पष्ट करना आवश्यक नहीं है, हालांकि, यदि उपयोगकर्ता की कॉल किसी भी वितरण का पालन करती है, तो पूर्व-मॉडरेशन समय की गणना अधिक सटीक रूप से की जा सकती है।

एक गारंटर की पहचान करने और उससे संपर्क करने की संभावना लेखापरीक्षा के सर्जक की प्रकृति पर अत्यधिक निर्भर है। प्राप्त गारंटी सूची में केवल उपयोगकर्ता द्वारा दर्ज की गई परिभाषाएं हैं, उदाहरण के लिए, "भाई", "चाचा जुरा", "सूअर", "par0vi4ok" या यहां तक कि "वास्या पुपकिन"। एक वैध उपयोगकर्ता के लिए, उनमें से प्रत्येक की पहचान करना और उनसे संपर्क करना किसी हमलावर के विपरीत, कोई समस्या पेश नहीं करता है। इस तरह का कार्य स्वचालित और गैर-व्यक्तिगत हमलों के लिए एक दुर्गम बाधा बन जाएगा।

गारंटर से रेटिंग मिलने की संभावना उपयोगकर्ता की इच्छा और समय पर निर्भर करती है। सामान्य तौर पर, आवश्यक संख्याओं को प्राप्त करने में कई घंटे से लेकर 2 सप्ताह तक का समय लग सकता है।

एक गारंटर से

संतोषजनक रेटिंग प्राप्त करने की संभावना उतनी छोटी नहीं है जितनी हम चाहते हैं और हमलावर के मॉडल और हमले के प्रकार पर निर्भर करता है।

अंत में, हम इस सवाल पर आए कि गारंटर द्वारा उपयोगकर्ता की पहचान का मूल्यांकन कैसे किया जाता है, कौन सी रेटिंग को संतोषजनक माना जाता है, और कितनी रेटिंग को पर्याप्त माना जा सकता है?

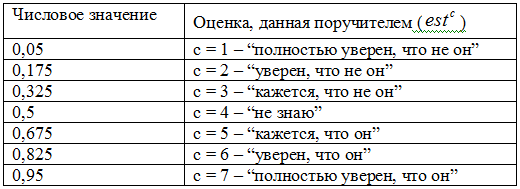

वाउचर उपयोगकर्ता की पहचान का मूल्यांकन 7-सूत्रीय क्रमिक पैमाने पर करते हैं, जिसे बाद में हैरिंगटन मौखिक-संख्यात्मक पैमाने का उपयोग करके संख्याओं में अनुवादित किया जाता है।

संतोषजनक 5, 6 और 7 अंक के ग्रेड हैं।

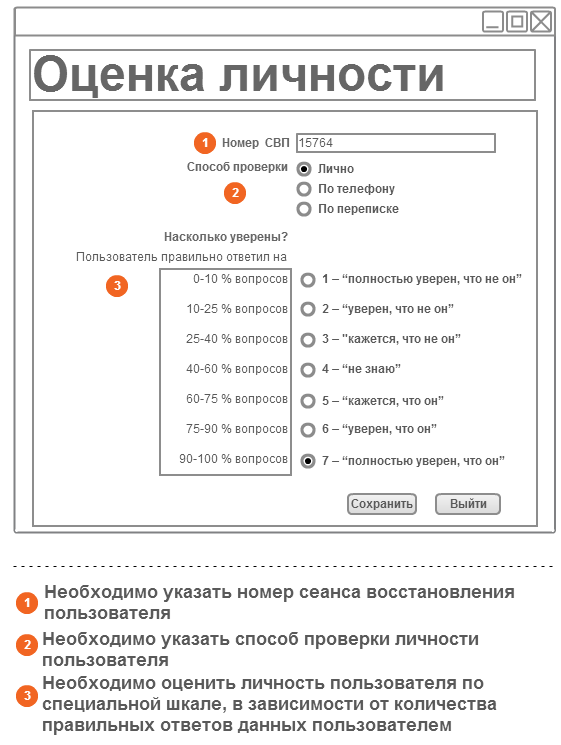

एक मूल्यांकन करने के लिए, ज़मानत को एसवीपी की संख्या का संकेत देना चाहिए जो उपयोगकर्ता ने उसे सूचित किया है और उपयोगकर्ता की पहचान को सत्यापित करने की विधि।

क्योंकि अधिक सुरक्षा के लिए, गारंटियों में विभिन्न समूह शामिल होने चाहिए, अर्थात चूंकि उन्हें एक-दूसरे के साथ निकटता से परिचित नहीं होना चाहिए, परिभाषा के अनुसार, उनकी अलग-अलग क्षमताएं हैं, जिन्हें निर्णय लेते समय ध्यान में रखना चाहिए।

ऐसा करने के लिए, प्रत्येक गारंटर अपनी क्षमता के भारांक गुणांक से मेल खाता है, जो उनकी मुख्य विशेषताओं पर निर्भर करता है, जैसे: उपयोगकर्ता के साथ संचार का अनुपात और राशि, साथ ही साथ उसकी पहचान को सत्यापित करने का तरीका, जो उत्तर के आधार पर निर्धारित किए जाते हैं।

कई सवालों के लिए

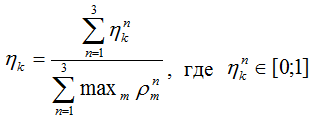

। चूंकि उत्तर एक क्रमिक पैमाने में दिए गए हैं, उनमें से प्रत्येक एक सकारात्मक सामान्यीकृत गुणांक से मेल खाता है

, और

:

- n वें प्रश्न के लिए k- वें गारंटर का सामान्यीकृत प्रतिक्रिया गुणांक।

एक विशेषज्ञ से प्राप्त मूल्यांकन को उसकी योग्यता की डिग्री तक बढ़ाते हुए, यह मिट जाएगा। तंत्र की मजबूती को बढ़ाने के लिए, शेष और सबसे छोटे को गारंटियों के अनुमानों से सामान्य मूल्यांकन के रूप में माना जाएगा।

एक अध्ययन के अनुसार, तीन गारंटरों का मूल्यांकन काफी विश्वसनीय है, इसलिए न्यूनतम समग्र क्षमता 2 से अधिक होनी चाहिए।

)

हम मुख्य सुरक्षा तंत्र और उनके प्रभाव को सूचीबद्ध करते हैं:

- एसवीपी बनाने से पहले कैप्चा का पारित होना स्वचालित हमलों से बचाता है;

- प्री-मॉडरेशन समय के लिए जाँच करना कानूनी उपयोगकर्ता को पासवर्ड खो जाने पर संभवत: पुनर्प्राप्त करने की अनुमति देता है और खाता तोड़ने की बहुत अधिक संभावना के साथ, और एक हमलावर के लिए यह आगे के हमले को जारी रखने के लिए एक गंभीर बाधा है;

- गारंटरों की सूची की संरचना जो अनुरोध करने वाले उपयोगकर्ता को हस्तांतरित की जाती है, एक हमलावर के लिए अनुमान प्राप्त करना मुश्किल बनाता है;

- रेटिंग स्केल आपको न केवल सकारात्मक, बल्कि नकारात्मक रेटिंग भी सेट करने की अनुमति देता है, जिससे गारंटरों को हमलों का मुकाबला करने का अवसर मिलता है;

- अनुरोध करने वाले उपयोगकर्ता की पहचान एसवीपी की मदद से की जाती है, और स्कोर गारंटियों द्वारा सीधे लक्षित दर्शकों के लिए निर्धारित किए जाते हैं और उपयोगकर्ता के माध्यम से प्रेषित नहीं होते हैं, जो उपयोगकर्ता और गारंटरों के बीच चैनल को सुनने के लिए सुरक्षित बनाता है;

- तंत्र अपने आकलन में गारंटियों की क्षमता को ध्यान में रखता है।

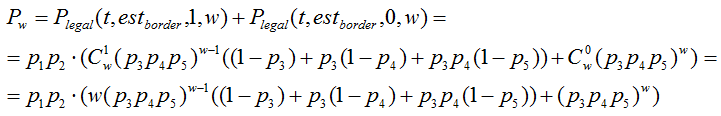

चूंकि मजबूती बढ़ाने के लिए, एक असंतोषजनक रेटिंग प्राप्त करने के मामले में भी प्रमाणीकरण को सफल मानने का निर्णय लिया गया था, इसलिए सफल प्रमाणीकरण की संभावना है:

हम इस प्रणाली पर लागू हमलावरों के मुख्य प्रकारों और उनकी विशेषताओं को सूचीबद्ध करते हैं, मापदंडों के बढ़ते क्रम में:

•

स्वचालित हमला (AA) - एक ऐसा हमला जिसके लिए आपको केवल इनपुट मापदंडों को दर्ज करने की आवश्यकता है, इस मामले में पीड़ित का लॉगिन। ऐसे हमले पासवर्ड अनुमान लगाने में प्रभावी होते हैं। सर्वर का लॉगिन डेटाबेस और सबसे आम पासवर्ड के साथ एक शब्दकोश होने पर, बड़ी संख्या में ब्रूट बल द्वारा क्रैक करना संभव है। यह उस में भिन्न होता है, हालांकि यह सीखना संभव है कि एक निश्चित संभावना के साथ विशेष प्रणालियों के उपयोग के साथ कैप्चा को कैसे पारित किया जाए, आंशिक डेटा के आधार पर स्वचालित रूप से मानव संपर्कों का पता लगाने का कार्य अभी तक हल नहीं हुआ है, और इसलिए पी 2 = 0 है, जो सिस्टम को इस प्रकार के हमले के लिए व्यावहारिक रूप से प्रतिरक्षा बनाता है।

•

गैर-व्यक्तिगत अर्ध-स्वचालित हमला (एनएलए) - एक ऐसा हमला जिसमें हमलावर का लक्ष्य निश्चित नहीं है, लेकिन बहुत सारे पीड़ित हैं, जबकि हमलावर के कार्यों का केवल एक हिस्सा स्वचालित है, उदाहरण के लिए, मदद के लिए अनुरोधों के साथ गारंटर को संदेश भेजना।

•

गैर-व्यक्तिगत गैर-स्वचालित हमला (एनएनए) - एक हमला जिसमें हमलावर का लक्ष्य निश्चित नहीं है, लेकिन बहुत सारे पीड़ित हैं, जबकि हमलावर की कार्रवाई लगभग गैर-स्वचालित है।

•

निजीकृत हमला (पीए) - एक हमला जिसमें हमलावर एक विशिष्ट व्यक्ति को निशाना बनाता है और हमलावर अत्यधिक योग्य होता है और पीड़ित के बारे में जानकारी एकत्र करने की अधिक क्षमता रखता है।

•

एक करीबी दोस्त (ASBZ) की तरफ से हमला - एक हमला जिसमें हमलावर वह व्यक्ति होता है जो पीड़ित के साथ निकटता से परिचित होता है।

•

गारंटर अटैक

(TSA) - ऐसा हमला जिसमें गारंटर में से एक हमलावर होता है। इस तरह का हमला खतरनाक है क्योंकि वह पीड़ित को अच्छी तरह से जानता है और खुद को एक रेटिंग देने की क्षमता रखता है।

•

गारंटरों के एक समूह (एएसजीपी) द्वारा हमला - एक हमला जिसमें कई गारंटर एक साथ हमलावर होते हैं। और अगर आप इस बात को ध्यान में रखते हैं कि समूह में कम से कम दो लोग शामिल हैं, और रेटिंग की न्यूनतम संख्या जिस पर प्रमाणीकरण संभव है, तीन है, तो हमलावरों के लिए मुख्य समस्या गारंटियों की एक सूची प्राप्त करना है। यहां, एक छोटे से विरोधाभास का पता चलता है, जिसमें इस तथ्य में शामिल होता है कि ऐसी स्थिति में किसी व्यक्ति के पक्ष में गारंटर के लिए सबसे उचित व्यवहार नकारात्मक रेटिंग नहीं देना है, बल्कि हमलावरों की उपेक्षा करना है, क्योंकि यह पूरी तरह से संभव है कि उन्हें पहुंच प्राप्त करने के लिए केवल एक विशेषज्ञ की योग्यता की आवश्यकता है।

लेकिन पहले, आइए एक वैध उपयोगकर्ता को प्रमाणित करने की संभावना का मूल्यांकन करें। चूंकि गारंटरों की सूची प्राप्त करने की संभावना और सकारात्मक मूल्यांकन प्राप्त करने की संभावना रिकवरी सिस्टम शुरू करने के कारण के आधार पर थोड़ी भिन्न होगी, हम पासवर्ड के नुकसान के साथ स्थिति और हमलावर द्वारा बदलते पासवर्ड के साथ स्थिति पर विचार करेंगे:

इस प्रकार, गारंटियों की क्षमता पर निर्भर करता है, और इसलिए रेटिंग की न्यूनतम आवश्यक संख्या, एक पासवर्ड नुकसान की स्थिति में सफल प्रमाणीकरण की संभावना

82.8% से 96.7% तक होती है , और एक हमलावर द्वारा पासवर्ड परिवर्तन के मामले में

71.7% से 90.2% ।

इसी प्रकार, हम विभिन्न प्रकार के हमलों की सफलता दर का मूल्यांकन करते हैं:

यह ध्यान देने योग्य है कि ये संभावनाएं वैध हैं यदि सक्रिय उपयोगकर्ता शिकार है। तब गारंटरों की सूची मिलने की संभावना काफी कम है। हालांकि, यदि उपयोगकर्ता ने इस संसाधन को लंबे समय तक छोड़ दिया है, तो समय के साथ प्रायिकता पी 2 100% हो जाता है। इस मामले में, हमलों की सफलता थोड़ी अलग होगी:

मैं ध्यान देता हूं कि ऊपर दी गई संभावनाएं केवल एक विशिष्ट उपयोगकर्ता पर पहले हमले का आकलन करने के लिए लागू होती हैं, क्योंकि हमलों की संख्या में वृद्धि के साथ, गारंटियों की व्यावसायिकता बढ़ती है। इस प्रकार, एक सकारात्मक मूल्यांकन और सामान्य रूप से किसी एक को प्राप्त करने की संभावनाओं में कमी के कारण, एक सफल हमले की संभावना कम हो जाती है।

यह देखते हुए कि गारंटरों की पहचान करने और उनके साथ संवाद करने में कम से कम कई घंटे लगते हैं, फिर एक सक्रिय उपयोगकर्ता पर एक एनएपी हमले के लिए 150 मानव-वर्ष और कम से कम 450 हजार उपयोगकर्ताओं, या केवल 5 मानव-वर्ष और 45 हजार निष्क्रिय खातों वाले सर्वर की आवश्यकता होती है रिकॉर्ड। एक सक्रिय उपयोगकर्ता पर एक सफल एनएनए हमले में 8 मानव-वर्ष और कम से कम 11 हजार उपयोगकर्ताओं या केवल 10 मानव-महीने और एक हजार निष्क्रिय खातों वाले सर्वर की आवश्यकता होती है। इसके अलावा,

कंप्यूटिंग शक्ति की

वृद्धि के साथ

, हमलों की प्रभावशीलता में वृद्धि नहीं होती है । जैसा कि इन गणनाओं से देखा जा सकता है, गैर-व्यक्तिगत हमले लगभग कोई खतरा नहीं है।

पीए हमलों में अभी भी सफलता की कम संभावना है, लेकिन यदि वांछित है, तो उनकी प्रभावशीलता बढ़ाई जा सकती है, हालांकि इस तरह के हमले की लागत अभी भी अपर्याप्त होगी।

यद्यपि परिचितों और गारंटरों से हमलों की संभावना काफी अधिक है, यह मत भूलो कि इस तरह के हमले को अंजाम देने के अवसरों की संख्या मित्रों की संख्या से बहुत सीमित है, और उन लोगों की संख्या से भी अधिक मजबूत है जिन्होंने हमलावर के रूप में एक गारंटर चुना। इस प्रकार, भले ही ऐसे हमलों में अन्य प्रकारों की तुलना में सफलता की अधिक संभावना हो, लेकिन ऐसे हमलों का खतरा भी बहुत कम होता है।

और अंत में, मैं ध्यान देता हूं कि

एस्केलेशन तरीके इस प्रणाली में अच्छी तरह से एकीकृत हैं। गारंटर की सूची प्राप्त करने के तरीकों में से एक इस उम्मीद में कई पासवर्ड रिकवरी सत्र बनाना है कि उनमें से एक आवश्यक अंतराल में गिर जाएगा। इस तरह के बड़े हमलों का सामना करने के लिए,

वृद्धि के तरीके आदर्श हैं, जिनमें से सार यह है कि प्रत्येक दोहराया कार्रवाई के लिए अधिक से अधिक लागत की आवश्यकता होती है। उदाहरण के लिए, एक नया एसवीपी बनाने के लिए, यदि पिछले एक के बाद पर्याप्त रूप से लंबे समय तक नहीं गुजरा है, तो कुछ कार्रवाई करना आवश्यक है जो एक कानूनी उपयोगकर्ता के लिए सरल है और एक हमलावर के लिए महंगा है, जैसे कि एक जटिल कैप्चा भरना या संचार के लिए एक नया ई-मेल प्रदान करना। लेकिन इस मामले में सबसे आदर्श एक छोटी राशि (लगभग 100 रूबल) को एक अस्थायी खाते में स्थानांतरित करने की आवश्यकता होगी, एक प्रकार की सुरक्षा जमा, जिस तक पहुंच सफलतापूर्वक प्रमाणीकरण पारित करके प्राप्त की जा सकती है। इस तरह की आवश्यकता किसी भी बड़े हमले के लिए एक बड़ी बाधा होगी।

इस प्रणाली

की आर्थिक दक्षता सामाजिक प्रमाणीकरण को स्वचालित करके उपयोगकर्ताओं को समर्थन देने की लागत को कम करना है, जो अब उन कर्मचारियों द्वारा मैन्युअल रूप से किया जाता है। समर्थन करते हैं।

स्कोप:यह प्रणाली बड़ी सूचना प्रणालियों, जैसे कि सामाजिक नेटवर्क, ऑनलाइन गेम और आमतौर पर किसी भी सूचना प्रणाली में सबसे प्रभावी है, जिसकी विश्वसनीय संचार चैनलों तक पहुंच है, उदाहरण के लिए, इंटरनेट तक।

इसके अलावा, जब एक सोशल नेटवर्क या ऑनलाइन सर्वर में इंटीग्रेट किया जाता है, तो सिस्टम में उपलब्ध डेटा के आधार पर प्री-कॉन्फ़िगरेशन को अंजाम दिया जा सकता है। तो Vkontakte में पहले से ही परिवार, सहपाठियों, दोस्तों में एक विभाजन है। ऑनलाइन गेम में, आप एक कबीले या गिल्ड के सदस्यों का उपयोग कर सकते हैं जो एक उपयोगकर्ता है या गारंटर के रूप में शामिल है।

मैं कुछ भ्रम के लिए माफी माँगता हूँ, यह सिर्फ एक लेख में शोध प्रबंध के सौ से अधिक पृष्ठों की सामग्री का वर्णन करना बहुत मुश्किल है।

दुर्भाग्य से, उन लोगों से संपर्क करना संभव नहीं था जो इस प्रणाली को सोशल नेटवर्क पर लागू कर सकते हैं, जैसे कि Vkontakte या WoT जैसे गेम प्रोजेक्ट। मुझे उम्मीद है कि इस साइट पर वे लोग हैं जो इस विचार में रुचि रखते हैं :)