क्या है और क्यों OpenDNSSEC को नेटवर्क पर जानकारी है। इस विषय पर और मुख्य रूप से अंग्रेजी में अधिक विस्तृत जानकारी नहीं है। मैं अंतर को भरने की कोशिश करूंगा। मैं खुद इस क्षेत्र का विशेषज्ञ नहीं हूं, यह दिलचस्प था, चाहता था, हो गया।

OpenDNSSEC को स्थापित / कॉन्फ़िगर करने के साथ ही लेख लिखा गया था। कुल मिलाकर, इसमें लगभग एक महीने का समय लगा। प्रक्रिया दो बार की गई थी। सबसे पहले, OpenDNSSEC 1.3 स्थापित किया गया था। ज़ोन पर हस्ताक्षर किए जाते हैं, डोमेन रजिस्ट्रार (आरडी) में एंकर पंजीकृत होते हैं, ट्रस्ट चेन बनाया जाता है, जैसा कि डोमेन रजिस्ट्रार (आरडी) के व्यक्तिगत खाते में बताया गया है, सामान्य तौर पर, सब कुछ निकला। छह महीने बाद, अगले मैनुअल पोर्ट अपडेट के परिणामस्वरूप, OpenDNSSEC 1.3.x पोर्ट स्वचालित रूप से 1.4.1 में अपडेट किया गया था, और कई अन्य चीजें हैं। लेकिन सब कुछ, निश्चित रूप से, बिना किसी समस्या के संकेत के काम करना जारी रखा। मुझे मौके से पता चला जब डीएनएस क्षेत्र में बदलाव करना आवश्यक था। और यह शुरू हुआ ...

हम मानते हैं कि एनएसडी डीएनएस सर्वर कॉन्फ़िगर किया गया है, कई वर्षों से काम कर रहा है, सब कुछ क्रम में है।

संस्करण 1.4 को लंबे समय तक कॉन्फ़िगर नहीं किया जा सका, चाबियाँ दिखाई नहीं दीं, ज़ोन पर हस्ताक्षर नहीं किए गए थे। पैकेज MySql55 के समर्थन के साथ स्थापित किया गया था। आधिकारिक वेबसाइट पर, जब आधिकारिक तौर पर 1.4 के लिए ओएस का समर्थन किया गया था, तो फ्रीबीएसडी 9.0 की घोषणा की गई थी। यह संभावना नहीं थी कि यह कारण था (कारण यह नहीं था), लेकिन बस हर बार इसे FreeBSD 8.2 से 9.1 तक अपडेट किया गया था। बारीकियों की अनदेखी से, उन्होंने यह भी सुझाव दिया कि ट्रस्ट की एक पहले से निर्मित श्रृंखला में हस्तक्षेप हुआ। इसलिए, अपने व्यक्तिगत खाते में, आरडी ने विश्वास की श्रृंखला को तोड़ दिया। और अहस्ताक्षरित क्षेत्रों के साथ काम करने के लिए NSD की स्थापना की। मैंने मौजूदा SQLite2 डेटाबेस को SQLite3 में बदलने की कोशिश नहीं की। सिफारिश के अनुसार सब कुछ फिर से करने और MySql55 का उपयोग करने का निर्णय लिया गया।

सामान्य तौर पर, चित्र इस तरह दिखता है: एनएसडी ने दोनों क्षेत्रों की सेवा की। खुद के बीच NSD और Opendnssec किसी भी तरह से जुड़े हुए नहीं हैं। Opendnssec ज़ोन पर हस्ताक्षर करने की प्रक्रिया को स्वचालित करने के लिए एक सुविधाजनक लोशन है। Opendnssec मौजूदा, अहस्ताक्षरित NSD सर्वर ज़ोन फ़ाइलों और संकेतों / संकेतों को निर्दिष्ट आवृत्ति पर ले जाता है। ऑटो-साइनिंग के बाद, Opendnssec NSD को पुनरारंभ करता है। इसके अलावा NSD पहले से ही हस्ताक्षरित ज़ोन फ़ाइलों का उपयोग करता है। और NSD में DNSSEC स्वचालित रूप से शामिल है। NSD स्वयं हस्ताक्षरित ज़ोन फ़ाइलों को पहचानता है। एक बिंदु अस्पष्ट रहा: आरडी (डोमेन रजिस्ट्रार) के व्यक्तिगत खाते में आपको कुछ चाबियाँ, तथाकथित एंकर को पंजीकृत करने की आवश्यकता होती है। क्या भविष्य में उन्हें मैन्युअल रूप से संपादित करने की आवश्यकता होगी, जब नई कुंजी के साथ ज़ोन का स्वत: पुन: हस्ताक्षर होगा? मैं निश्चित रूप से मानूंगा कि कोई समस्या नहीं होगी।

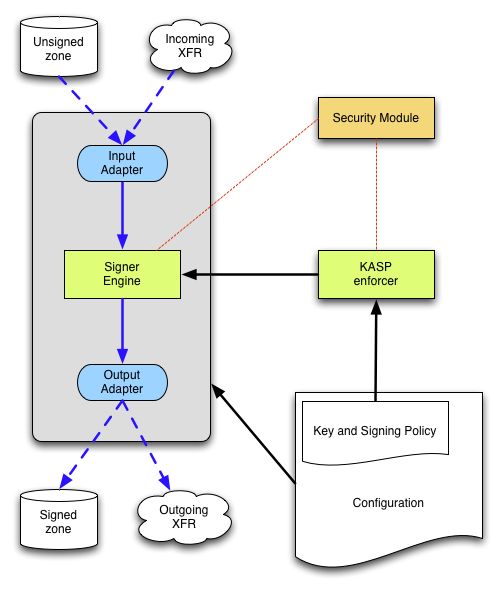

आगे देख रहे हैं: c MySql OpenDNSSEC को कॉन्फ़िगर नहीं किया जा सका। मुझे पता चला कि समस्या डेटाबेस के साथ है, या डेटाबेस और OpenDNSSEC के बीच बातचीत के साथ है। OpenDNSSEC SQLite और MySql दोनों के साथ काम कर सकता है। SQLite3 पर लौटे वहाँ सब कुछ सही और सवाल के बिना चला गया। SQLite3 की आधिकारिक साइट केवल परीक्षण अनुप्रयोगों के लिए अनुशंसित है। मुझे लगता है कि MySql की सिफारिश की जाती है अगर उनमें से कई, हजारों ज़ोन फाइलें और रिकॉर्ड हैं। एक परीक्षण सर्वर मामले के लिए, मैंने SQLite का उपयोग करने का निर्णय लिया। इस प्रकार, हम MySql से संबंधित नीचे वर्णित सभी चीजों का उपयोग नहीं करते हैं। लेकिन यह सब जानकारी के लिए छोड़ दिया। नीचे एक योजनाबद्ध तस्वीर है जो बता रही है कि क्या हो रहा है। आधिकारिक OpenDNSSEC प्रलेखन साइट से ली गई छवि।

द्वितीयक DNS सर्वरों को किसी कार्रवाई की आवश्यकता नहीं है, लेकिन आपको यह सुनिश्चित करने की आवश्यकता है कि माध्यमिक सर्वर DNSSEC का भी समर्थन करता है। RD में, जिसने एक समय में दो माध्यमिक DNS का आदेश दिया था, सब कुछ समर्थित है।

2 मुख्य जोड़े हैं:

ज़ोन फ़ाइल पर हस्ताक्षर करने के लिए पहली जोड़ी - ZSK का उपयोग किया जाता है।

दूसरी जोड़ी - केएसके का उपयोग जेडएसके कुंजी पर हस्ताक्षर करने और डीएस रिकॉर्ड उत्पन्न करने के लिए किया जाता है जो मूल क्षेत्र के प्रशासक (वर्तमान मामले, आरडी) में स्थानांतरित किए जाते हैं। यह वर्ष में एक बार केएसके को बदलने की सिफारिश की जाती है, महीने में एक बार जेडएसके।

OpenDNSSEC के 1.3 और 1.4 दोनों संस्करणों की स्थापना में कुछ सामान्य है। SQLite2 और 3 डेटाबेस का उपयोग करने में कोई समस्या नहीं थी। MySql55 कॉन्फ़िगर करने में विफल रहा। सब कुछ SQLite3 के साथ काम करने के बाद, जिन कारणों से MySql के साथ समस्याएं थीं, उनकी खोज अगली बार तक के लिए स्थगित कर दी गई। फिर से, SQLite केवल परीक्षण के लिए अनुशंसित है।

मैं सब कुछ वैसा ही लाता हूं जैसा पहले था, इसलिए यह देखना उचित है कि यह कैसे समाप्त हुआ, और फिर इसे दोहराएं। हां, यदि आपने केवल OpenDNSSEC 1.4.1 स्थापित किया है, तो लेख दो गुना छोटा होगा। लेकिन मुझे लगता है कि बारीकियों के बारे में जानकारी के अतिरेक को बेहतर ढंग से समझने में मदद मिलेगी। जैसा कि कहा जाता है, पुनर्लेखकों को एक उपहार। यदि आपके पास पुराने से 1.4.1 संस्करण में OpenDNSSEC के लिए स्वचालित रूप से अपडेट था, तो OpenDNSSEC को बैकअप फ़ोल्डर में स्थानांतरित करना और इसे पुनर्स्थापित करना उचित है। कॉन्फ़िगरेशन फ़ाइलें अलग होंगी। और पुराने, स्पष्ट कारणों के लिए, अधिलेखित नहीं हैं।

Opendnssec पोर्ट को स्थापित करते समय, हम साफ नहीं करते हैं, कॉन्फ़िगरेशन के लिए कुछ फ़ाइलों की आवश्यकता होगी।

# सीडी / यूएसआर / पोर्ट / डीएनएस / ऑपेंडेंससी

# बनाओ

===> opendnssec-1.3.13 को टूट के रूप में चिह्नित किया गया है: रूबी 1.9 के साथ काम नहीं करता है।

*** त्रुटि कोड 1

पोर्ट / usr / पोर्ट / लैंग / रूबी 18 सेट करें, क्योंकि 1.9 के बाद से, opendnssec पोर्ट में एक संगतता समस्या है, अर्थात्, एक त्रुटि तब होती है जब AUDITOR ध्वज होता है।

सामान्य तौर पर, रूबी 18 पोर्ट को स्थापित / पुनः इंस्टॉल करें।

इसके बाद, हम फाइल / usr / पोर्ट्स / UPDATING को देखते हैं, जो ruby1.8 और 1.9 के बारे में कुछ कहता है। सामान्य तौर पर, 1.8 संस्करण का उपयोग करने के लिए, आपको निम्न पंक्तियों को /etc/make.conf फ़ाइल में जोड़ना होगा:

#

# रूबी 1.8 को डिफ़ॉल्ट संस्करण के रूप में रखें।

#

RUBY_DEFAULT_VER = 1.8

हम रिबूट करते हैं और फिर इंस्टालेशन को पुनः प्राप्त करते हैं:

# सीडी / यूएसआर / पोर्ट / डीएनएस / ऑपेंडेंससी

# विन्यास बनाएं - सुनिश्चित करें कि सभी झंडे चेक किए गए हैं

# मेक && मेक इनस्टॉल && मेक क्लीन

[x] लेखा परीक्षक के साथ लेखा परीक्षक का निर्माण

[] MYSQL MySQL डेटाबेस का समर्थन

[x] SOFTHSM साथ ही SOFTHSM का निर्माण / अद्यतन करें

OpenDNSSEC 1.4.1 में यह समस्या उत्पन्न नहीं होती है, अब AUDITOR का उपयोग नहीं किया जाता है जो रूबी द्वारा उपयोग किया जाता है। रूबी का उपयोग बिल्कुल नहीं किया जाता है। स्थापना के दौरान दिए गए 2 विकल्पों में से, एक MySql को चुना गया था। मैं दोहराता हूं कि यह MySql से शुरू नहीं हुआ था, OpenDNSSEC 1.4.1 के लिए हम क्रमशः दोनों का दूसरा पंजा चुनेंगे।

फ़ाइल में /usr/local/etc/nsd/nsd.conf, बदलें:

zonesdir: "/ usr / स्थानीय / var / opendnssec / हस्ताक्षरित"

और सभी ज़ोनफ़ाइल प्रविष्टियाँ:

ज़ोनफ़ाइल: "/rr/local/var/opendnssec/signed/zone1.ru"

ज़ोनफ़ाइल: "/rr/local/var/opendnssec/signed/zone2.ru"

...

ज़ोनफ़ाइल: "/rr/local/var/opendnssec/signed/zoneN.ru"

लिंक बनाएँ:

# सीडी / यूएसआर / स्थानीय / आदि / एनएसडी

# ln -s / usr / स्थानीय / var / opendnssec / अहस्ताक्षरित।

# ln -s / usr / स्थानीय / var / opendnssec / हस्ताक्षरित।

NSD सर्वर की मौजूदा, कार्यशील, अहस्ताक्षरित ज़ोन फ़ाइलों को / usr / स्थानीय / etc / nsd / ज़ोन / मास्टर से / usr / स्थानीय / etc / nsd / ~ अहस्ताक्षरित कॉपी करें।

# chown -R opendnssec: opendnssec / usr / स्थानीय / var / opendnssec / हस्ताक्षरित

SOHS <पिन कोड> और USER पिन <समान पिन कोड> का उपयोग करके "OpenDNSSEC" लेबल वाले SoftHSM डेटाबेस का प्रारंभ

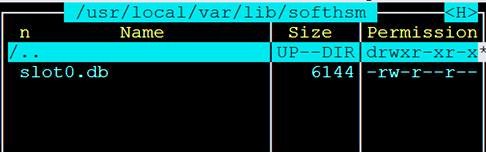

यदि फ़ोल्डर / usr / स्थानीय / var / lib / softhsm किसी कारण से गायब है, तो पोर्ट को स्थापित / पुनः इंस्टॉल करें:

# cd / usr / पोर्ट / सुरक्षा / softhsm

# मेक && मेक इनस्टॉल && मेक क्लीन

डिफ़ॉल्ट रूप से, वे 700 हैं:

# chmod 0755 / usr / स्थानीय / var / lib / softhsm

हम 2 पिन कोड का आविष्कार / प्रवेश / याद करते हैं। उन्हें समान होने दें:

# सोफ़्थम - इनिट-टोकन - एसएलटी 0 - लैबल "ओपनडीएनएसएसईसी"

SO पिन की लंबाई 4 से 255 वर्णों के बीच होनी चाहिए।

SO पिन दर्ज करें:

उपयोगकर्ता पिन की लंबाई 4 से 255 वर्णों के बीच होनी चाहिए।

उपयोगकर्ता पिन दर्ज करें:

टोकन को इनिशियलाइज़ किया गया है।

फ़ाइल में /usr/local/etc/opendnssec/conf.xml लाइन हटाएं

<PIN>1234</PIN>

हम मैन्युअल रूप से पिन कोड दर्ज करेंगे। या छोड़ें, पिन कोड स्वचालित रूप से प्रतिस्थापित किया जाएगा।

यह इस तरह होना चाहिए:

1.4.1 के लिए, MySql55 सर्वर और क्लाइंट स्थापित करें। SQLite3 केवल परीक्षण उपयोग के लिए अनुशंसित है।

MySql55 को स्थापित करने के बाद, सर्वर पर अपेक्षित लोड के आधार पर, आपको / usr / local / share / mysql में स्थित कॉन्फ़िगरेशन फ़ाइलों में से एक का चयन करना होगा और इसे / var / db / mysql पर कॉपी करना होगा। और तदनुसार /etc/rc.conf में होना चाहिए:

nsd_enable = "YES"

opendnssec_enable = "YES"

mysql_enable = "YES"

वांछित डेटाबेस संरचना को स्वचालित रूप से बनाने के लिए, फ़ाइल का उपयोग करें:

/usr/ports/dns/opendnssec/work/opendnssec-1.4.1/enforcer/utils/database_create.mysql

# mysql

> डेटाबेस कास्प बनाएँ;

> USER 'ksuser' @ 'localhost' 'पासवर्ड द्वारा IDENTIFIED' बनाएं;

> Kasp पर सभी PRIVILEGES; * TO '' ksuser '@' localhost 'की पहचान' 'by' पासवर्ड 'GRANT OPTION के साथ करें;

> फ्लश विशेषाधिकार;

> छोड़ दिया

यदि फ्लश विशेषाधिकारों के बाद; कोई गलती होगी

त्रुटि 1146 (42S02): तालिका 'mysql.servers' मौजूद नहीं है

हम ऐसा करने की कोशिश करते हैं, यहाँ पासवर्ड के साथ:

# mysqlcheck --check-upgrade -all-database --auto-repair -p

पासवर्ड डालें:

और फिर

# mysql_upgrad --force -p

पासवर्ड डालें:

इससे तय समय में मदद मिली।

बनाए गए डेटाबेस को कॉन्फ़िगर करें।

# mysql kasp </usr/ports/dns/opendnssec/work/opendnssec-1.4.1/enforcer/utils/database_create.mysql

# mysql

> का उपयोग करें;

> शो ट्यूब;

+ ----------------------------- +

| Tables_in_kasp |

+ ----------------------------- +

| INT_KEYALLOC_VIEW_FOR_MYSQL |

| KEYALLOC_VIEW |

| KEYDATA_VIEW |

| PARAMETER_LIST |

| PARAMETER_VIEW |

| श्रेणियां |

| dbadmin |

| dnsseckeys |

| कीपर्स |

| पैरामीटर |

| पैरामीटर्स_पॉलिटरी |

| नीतियां |

| सुरक्षा उपकरण |

| धारावाहिक |

| जोन |

+ ----------------------------- +

सेट में 15 पंक्तियाँ (0.01 सेकंड)

> छोड़ दिया

/ Usr / स्थानीय / etc / opendnssec में स्थापना के दौरान बनाई गई डिफ़ॉल्ट कॉन्फ़िगरेशन फ़ाइलें होंगी।

/Usr/local/etc/opendnssec/conf.xml में, संपादित करें:

<Datastore> <MySQL> <Database>database</Database> <Username>kaspuser</Username> <Password>mysqlpassword</Password> </MySQL> </Datastore>

<होस्ट उस सिस्टम का नाम है जहां डेटाबेस स्थापित है। पैरामीटर वैकल्पिक है; यदि निर्दिष्ट नहीं है, तो डेटाबेस उस सिस्टम से जुड़ा है जहां OpenDNSSEC स्थापित है। पोर्ट यह स्पष्ट है कि क्या। पैरामीटर वैकल्पिक है, डिफ़ॉल्ट रूप से 3306।

<डेटाबेस डेटाबेस।

<उपयोगकर्ता नाम डेटाबेस उपयोगकर्ता।

<पासवर्ड तदनुसार, पासवर्ड।

/Usr/local/etc/opendnssec/conf.xml में होना चाहिए:

<Repository name="SoftHSM"> <Module>/usr/local/lib/softhsm/libsofthsm.so</Module> <TokenLabel>OpenDNSSEC</TokenLabel> <Capacity>1024</Capacity> <RequireBackup/> <SkipPublicKey/> </Repository>

जांचें कि यह इस तरह है:

<Signer> <NotifyCommand>/usr/local/bin/opendnssec-nsd-reload</NotifyCommand>

सुरक्षा के लिए, यहां पिन कोड पंजीकृत नहीं है। इसे मैन्युअल रूप से दर्ज किया जाएगा, हालांकि इसे जगह में छोड़ना आसान है।

प्रविष्टि पर ध्यान दें:

<Module>/usr/local/lib/softhsm/libsofthsm.so</Module>

हम डेटाबेस में कॉन्फ़िगरेशन फ़ाइलों का डेटा दर्ज करते हैं

# ods-ksmutil सेटअप

* चेतावनी * यह डेटाबेस के सभी डेटा को मिटा देगा; क्या आपको यकीन है? [y / N] y

zonelist फ़ाइल नाम /usr/local/etc/opendnssec/zonelist.xml पर सेट किया गया।

kasp फ़ाइल नाम को /usr/local/etc/opendnssec/kasp.xml पर सेट करें।

रिपोजिटरी सॉफ्टएचएसएम पाया गया

क्षमता 1024 पर सेट।

आवश्यकताबैकअप सेट।

जानकारी: XML /usr/local/etc/opendnssec/conf.xml में मान्य है

जानकारी: XML /usr/local/etc/opendnssec/zonelist.xml में मान्य है

जानकारी: XML /usr/local/etc/opendnssec/kasp.xml में मान्य है

OpenDNSSEC शुरू करने से पहले, आपको पहले से परिभाषित पिन कोड (यदि इसे हटा दिया गया था) दर्ज करना होगा, वह जो तब दर्ज किया गया था जब सॉफ्थ-इनिट-टोकन कमांड का अनुरोध किया गया था।

...

ज़ोन फ़ाइलों को अभी तक जोड़ा नहीं गया है।

पिन कोड दर्ज करें:

# ods-hsmutil लॉगिन

टोकन के लिए पिन दर्ज करें SoftHSM:

टोकन अब लॉग इन हैं।

/Usr/local/etc/opendnssec/conf.xml में, डिफ़ॉल्ट पिन कोड 1234 वाली रेखा को हटा दिया जाना चाहिए। यदि आपने कॉन्फ़िगरेशन फ़ाइलों में कोई बदलाव किया है, तो जाहिर है कि आपको # ods-ksmutil अपडेट चलाने की आवश्यकता है।

OpenDNSSEC में दो डेमॉन, ओड्स-साइनरड और ओड्स-एनफोर्सर्ड रन शामिल हैं:

# ओडीएस-नियंत्रण प्रारंभ

शुरू करने वाला ...

OpenDNSSEC ods-enforcerd शुरू (संस्करण 1.4.1), पीआईडी 39528

हस्ताक्षरकर्ता इंजन शुरू करना ...

OpenDNSSEC हस्ताक्षरकर्ता इंजन संस्करण 1.4.1

इंजन चल रहा है

सब कुछ काम करता है।

# ओडीएस-नियंत्रण बंद करो

क्षेत्र जोड़ें:

# ods-ksmutil zone add --zone zone1.com

# ods-ksmutil zone add-zone zone2.com

जाहिरा तौर पर, यह सब कुछ जो कमांड करता है, वह /usr/local/etc/opendnssec/zonelist.xml फ़ाइल में ज़ोन फ़ाइलों के स्थान के बारे में पाठ्य जानकारी जोड़ता है। आपके द्वारा दर्ज किया गया ज़ोन नाम ज़ोन फ़ाइल के नाम से मेल खाना चाहिए जो / usr / स्थानीय / var / opendnssec / अहस्ताक्षरित में कॉपी किया जाएगा। सामान्य तौर पर, इसलिए अपने हाथों से zonelist.xml को संपादित करने के लिए नहीं

# ods-ksmutil सभी अपडेट करें

ज़ोन के साथ काम करने की नीति के बारे में सब कुछ आधिकारिक दस्तावेज में पाया जा सकता है। डिफ़ॉल्ट नीति का उपयोग किया। क्षेत्रों के साथ समाप्त हो गया।

हम कुंजी बनाते हैं:

/usr/local/etc/opendnssec/kasp.xml policy: default <Policy name="default"> <Keys> <KSK> <Lifetime>P3M</Lifetime> 3 . –interval , . , , . 1M , <ZSK> <Lifetime>P1M</Lifetime> <KSK> <Lifetime>P3M</Lifetime> 2 2 KSK 2 ZSK. --interval 1Y 2 , 6 KSKs (2048 bits) and 20 ZSKs (1024 bits).

वास्तव में चाबियाँ उत्पन्न करें:

# ods-ksmutil कुंजी जनरेट करें --policy डिफ़ॉल्ट - इन्टरवल 1Y

कुंजी साझा करना बंद है

जानकारी: सेकंड में 1Y परिवर्तित करना; M की व्याख्या 31 दिनों के रूप में की गई, Y की 365 दिनों के रूप में व्याख्या की गई

HSM सफलतापूर्वक खोला गया।

* चेतावनी * यह 4 केएसके (2048 बिट्स) और 16 जेडएसके (1024 बिट्स) बनाएगा

क्या आपको यकीन है? [y / N] y

बनाया गया KSK आकार: 2048, alg: 8 with id: ... रिपॉजिटरी में: सॉफ्टएचएसएम और डेटाबेस।

बनाया गया KSK आकार: 2048, alg: 8 with id: ... रिपॉजिटरी में: सॉफ्टएचएसएम और डेटाबेस।

बनाया गया KSK आकार: 2048, alg: 8 with id: ... रिपॉजिटरी में: सॉफ्टएचएसएम और डेटाबेस।

बनाया गया KSK आकार: 2048, alg: 8 with id: ... रिपॉजिटरी में: सॉफ्टएचएसएम और डेटाबेस।

बनाया गया ZSK आकार: 1024, alg: 8 id के साथ: ... रिपॉजिटरी में: SoftHSM और डेटाबेस।

बनाया गया ZSK आकार: 1024, alg: 8 id के साथ: ... रिपॉजिटरी में: SoftHSM और डेटाबेस।

बनाया गया ZSK आकार: 1024, alg: 8 id के साथ: ... रिपॉजिटरी में: SoftHSM और डेटाबेस।

बनाया गया ZSK आकार: 1024, alg: 8 id के साथ: ... रिपॉजिटरी में: SoftHSM और डेटाबेस।

...

बनाया गया ZSK आकार: 1024, alg: 8 id के साथ: ... रिपॉजिटरी में: SoftHSM और डेटाबेस।

नोट: रिपॉजिटरी सॉफ्टएचएम में उत्पन्न कुंजियाँ तब तक सक्रिय नहीं होंगी जब तक उनका बैकअप नहीं लिया जाता है

सब हो गया! hsm_close परिणाम: 0

# ods-hsmutil जानकारी

रिपोजिटरी: सॉफ्टएचएसएम

मॉड्यूल: /usr/local/lib/softhsm/libsofthsm.so

स्लॉट: 0

टोकन लेबल: OpenDNSSEC

निर्माता: सॉफ्टएचएसएम

मॉडल: सॉफ्टएचएसएम

धारावाहिक: १

# ods-hsmutil सूची सॉफ्टएचएसएम

रिपॉजिटरी में लिस्टिंग कुंजी: सॉफ्टएचएसएम

20 चाबियां मिलीं।

रिपोजिटरी आईडी प्रकार

- - - सॉफ्टएचएसएम ... आरएसए / 1024

सॉफ्टएचएसएम ... आरएसए / 1024

...

सॉफ्टएचएसएम ... आरएसए / 1024

सॉफ्टएचएसएम ... आरएसए / 2048

सॉफ्टएचएसएम ... आरएसए / 2048

सॉफ्टएचएसएम ... आरएसए / 2048

सॉफ्टएचएसएम ... आरएसए / 2048

बैक अप कीज़ तभी हो सकती हैं जब OpenDNSSEC को रोका जाए। अन्यथा, ऑपरेशन बैक अप के दौरान एक नई कुंजी उत्पन्न करने की संभावना है। कुंजी को bsck के रूप में चिह्नित किया गया है। बस के मामले में, मैंने /usr/local/etc/opendnssec/conf.xml से <NeedBackup विकल्प हटा दिया

हम लॉन्च करते हैं:

# ओडीएस-नियंत्रण प्रारंभ

शुरू करने वाला ...

OpenDNSSEC ods-enforcerd शुरू हुआ (संस्करण 1.4.1), पृष्ठ 51678

हस्ताक्षरकर्ता इंजन शुरू करना ...

OpenDNSSEC हस्ताक्षरकर्ता इंजन संस्करण 1.4.1

इंजन चल रहा है

# ods-ksmutil प्रमुख सूची --verbose

MySQL डेटाबेस स्कीमा सेट करने के लिए: किसी दिन

MySQL डेटाबेस उपयोगकर्ता के लिए सेट: उपयोगकर्ता

MySQL डेटाबेस पासवर्ड सेट

कुंजी:

क्षेत्र: की-टाइप: राज्य: अगले संक्रमण की तिथि (को): आकार: एल्गोरिथम: CKA_ID: रिपोजिटरी: कीटैग:

और हम देखते हैं, कोई कुंजी नहीं है। बहुत बुरा।

# ओड्स-सिग्नर साइन --all

MySql के साथ मैंने कीज़ नहीं देखी।

सामान्य तौर पर, MySql55 के साथ कॉन्फ़िगर करना संभव नहीं था। OpenDNSSEC की स्थापना रद्द करें:

[] MYSQL MySQL डेटाबेस का समर्थन

[x] पीकेसीएस # 11 इंटरफ़ेस के लिए सॉफ्टएचएस सॉफ्टहाउस क्रिप्टोग्राफ़िक स्टोर

OpenDNSSEC से संबंधित प्रत्येक चीज़ को किसी अन्य फ़ोल्डर में बैकअप लेने के बाद, पुनर्स्थापित किया गया।

यहां / usr / स्थानीय / etc / opendnssec में स्थापना के दौरान बनाई गई डिफ़ॉल्ट कॉन्फ़िगरेशन फ़ाइलें होंगी। सामान्य तौर पर, फ़ोल्डर में फ़ाइलें होनी चाहिए: conf.xml, kasp.xml, ज़ोनफच.एक्सएमएल, ज़ोनेलिस्ट.एक्सएमएल। यदि वे नहीं हैं, तो आपको उसी निर्देशिका में विस्तार नमूने के साथ फ़ाइलों का नाम बदलने की आवश्यकता है।

अब OpenDNSSEC डेटाबेस को शुरू करना:

डेटाबेस में conf.xml, kasp.xml और zonelist.xml आयात करें। पहले से स्थापित कुंजियों सहित वर्तमान सेटिंग्स हटाएं।

# ods-ksmutil सेटअप

* चेतावनी * यह डेटाबेस के सभी डेटा को मिटा देगा; क्या आपको यकीन है? [y / N] y

त्रुटि: कॉन्फ़िगरेशन फ़ाइल में डेटाबेस libksm से मेल नहीं खाता

यदि आप इसे देखते हैं, तो आपको /usr/local/etc/opendnssec/conf.xml फ़ाइल की आवश्यकता है। सही तरीका:

<Module>/usr/local/lib/softhsm/libsofthsm.so</Module>

MySQL के साथ OpenDNSSEC स्थापित करते समय, पथ पहले से तय है।

# ods-ksmutil सेटअप

* चेतावनी * यह डेटाबेस के सभी डेटा को मिटा देगा; क्या आपको यकीन है? [y / N] y

फ़ाइल /usr/local/var/opendnssec/kasp.db पर अनुमतियां तय करना

zonelist फ़ाइल नाम /usr/local/etc/opendnssec/zonelist.xml पर सेट किया गया।

kasp फ़ाइल नाम को /usr/local/etc/opendnssec/kasp.xml पर सेट करें।

रिपोजिटरी सॉफ्टएचएसएम पाया गया

कोई अधिकतम क्षमता सेट नहीं है।

आवश्यकता नहीं सेट करें; कृपया सुनिश्चित करें कि आप कुंजियों का उपयोग करने की संभावित समस्याओं को जानते हैं जो पुनर्प्राप्त करने योग्य नहीं हैं

/usr/local/etc/opendnssec/conf.xml सत्यापित करता है

/usr/local/etc/opendnssec/kasp.xml सत्यापित करता है

नीति डिफ़ॉल्ट मिली

जानकारी: P1Y सेकंड में परिवर्तित करना; M की व्याख्या 31 दिनों के रूप में की गई, Y की 365 दिनों के रूप में व्याख्या की गई

फ़ाइल /usr/local/var/opendnssec/kasp.db दिखाई देगी

कॉन्फ़िगरेशन फ़ाइलों की जाँच:

# ओड्स- kaspcheck

/usr/local/etc/opendnssec/conf.xml सत्यापित करता है

/usr/local/etc/opendnssec/kasp.xml सत्यापित करता है

/Etc/rc.conf में opendnssec_enable = "YES" जोड़ें

हम 1.3.13 संस्करण पर ध्यान नहीं देते हैं, आपके पास 1.4.1 होगा

# ओडीएस-नियंत्रण प्रारंभ

शुरू करने वाला ...

OpenDNSSEC ओड्स-एनफोर्सर्ड शुरू हुआ (संस्करण 1.3.13), पीआईडी 55019

हस्ताक्षरकर्ता इंजन शुरू करना ...

OpenDNSSEC हस्ताक्षरकर्ता इंजन संस्करण 1.3.13

इंजन चल रहा है

# ods-ksmutil zone add --zone zone1.com

zonelist फ़ाइल नाम /usr/local/etc/opendnssec/zonelist.xml पर सेट किया गया।

आयातित क्षेत्र: Zone1.com

# ods-ksmutil ज़ोन जोड़ें --zone ज़ोन 2.ru

zonelist फ़ाइल नाम /usr/local/etc/opendnssec/zonelist.xml पर सेट किया गया।

आयातित क्षेत्र: Zone2.ru

आदि अपने सभी ज़ोन फ़ाइलों को जोड़ें।

# ods-ksmutil अपडेट ज़ोनलिस्ट

zonelist फ़ाइल नाम /usr/local/etc/opendnssec/zonelist.xml पर सेट किया गया।

kasp फ़ाइल नाम को /usr/local/etc/opendnssec/kasp.xml पर सेट करें।

जोन Zone2.ru मिला

डिफ़ॉल्ट पर नीति निर्धारित की गई।

जोन Zone1.com मिला

डिफ़ॉल्ट पर नीति निर्धारित की गई।

नए डेटाबेस की सूचना देने वाला ...

हर पर:

# ods-ksmutil सभी अपडेट करें

हम जांचते हैं कि सब कुछ क्रम में है, चाबियों की एक सूची प्रदर्शित की जानी चाहिए:

# ods-ksmutil प्रमुख सूची --verbose

SQLite डेटाबेस सेट करने के लिए: /usr/local/var/opendnssec/kasp.db

कुंजी:

क्षेत्र: की-प्रचार: स्थिति: अगले संक्रमण की तिथि: CKA_ID: रिपोजिटरी: कीटैग:

Zone2.ru KSK प्रकाशित 2013-06-02 13:29:18 4962a716093d3973bc2cbcd0312a2e90 SoftHSM 41863

जोन 2.ru ZSK सक्रिय 2013-07-01 23:29:18 0696ec624c7baba98062d4fc32064b46 SoftHSM 5817

Zone1.com KSK प्रकाशित 2013-06-02 13:29:18 f73f605125a7e59e3f3108680255d84e SoftHSM 6918

Zone1.com ZSK सक्रिय 2013-07-01 23:29:18 31e08389f3a59397dce1f22fa67df8a8 SoftHSM 2180

यदि हम ऐसा निष्कर्ष देखते हैं, तो सब कुछ सही ढंग से कॉन्फ़िगर किया गया है।

SQLite डेटाबेस: /usr/local/var/opendnssec/kasp.db

आइए DNSSEC अनुरोध की जाँच करने का प्रयास करें:

# खुदाई + norec खुदाई xx.yy.zz.ss -t किसी भी जोन 2.ru

; << >> DiG 9.6.-ESV-R3 << >> + norec खुदाई xx.yy.zz.ss -t ज़ोन 2012-13

;; वैश्विक विकल्प: + सेमी

;; जवाब मिला:

;; - >> हेडर << - ओपकोड: QUERY, स्थिति: NOERROR, आईडी: 53654

;; झंडे: qr ra; QUERY: 1, ANSWER: 0, AUTHORITY: 13, सहायक: 13

;; सवाल खंड:

खोदो। में एक

;; AUTHORITY सेक्शन:

। 2574 में NS d.root-servers.net।

। 2574 में एनएस a.root-servers.net।

। 2574 में NS g.root-servers.net।

। 2574 में NS h.root-servers.net।

। 2574 में NS c.root-servers.net।

। 2574 में NS i.root-servers.net।

। 2574 में एनएस b.root-servers.net।

। 2574 में NS f.root-servers.net।

। 2574 में NS j.root-servers.net।

। 2574 में NS k.root-servers.net।

। 2574 में NS l.root-servers.net।

। 2574 में एनएस e.root-servers.net।

। 2574 में NS m.root-servers.net।

;; अतिरिक्त अनुभाग:

a.root-servers.net। 2574 एक 198.41.0.4 में

a.root-servers.net। 1398 में AAAA 2001: 503: ba3e :: 2: 30

b.root-servers.net। 60 इन ए 192.228.79.201

c.root-servers.net। 3425 एक 192.33.4.12 में

d.root-servers.net। 2482 में ए 199.7.91.13

d.root-servers.net। 92 एएएए 2001 में: 500: 2 डी :: डी

e.root-servers.net। 2482 एक 192.203.230.10 में

f.root-servers.net। 2482 एक 192.5.5.241 में

f.root-servers.net। 2574 में AAAA 2001: 500: 2f :: f

g.root-servers.net। 2482 इन ए 192.112.36.4

h.root-servers.net। 2482 में एक 128.63.2.53

h.root-servers.net। 2574 में AAAA 2001: 500: 1 :: 803f: 235

i.root-servers.net। 2482 इन ए 192.36.148.17

;; क्वेरी समय: 1 मिसे

;; सर्वर: 192.168.45.64 # 53 (192.168.45.64)

;; WHEN: सूर्य जून 2 00:50:27 2013

;; MSG SIZE rcvd: 488

;; जवाब मिला:

;; - >> हेडर << - ओपकोड: QUERY, स्थिति: NXDOMAIN, आईडी: 23363

;; झंडे: qr ra; QUERY: 1, उत्तर: 0, AUTHORITY: 1, सहायक: 0

;; सवाल खंड:

; xx.yy.zz.ss. किसी में

;; AUTHORITY सेक्शन:

। 3274 में SOA a.root-servers.net। nstld.verisign-grs.com। 2013060101 1800 900 604800 86400

;; क्वेरी समय: 1 मिसे

;; सर्वर: 192.168.45.64 # 53 (192.168.45.64)

;; WHEN: सूर्य जून 2 00:50:27 2013

;; MSG SIZE rcvd: 107

;; जवाब मिला:

;; - >> हेडर << - ओपकोड: QUERY, स्थिति: NOERROR, आईडी: 5213

;; झंडे: qr ra; QUERY: 1, उत्तर: 1, AUTHORITY: 3, सहायक: 3

;; सवाल खंड:

; जोन 2.ru। में एक

;; उत्तर अनुभाग:

zone2.ru। 3135 इन ए xx.yy.zz.ss

;; AUTHORITY सेक्शन:

zone2.ru। 579 में NS n88-l2.xxx.ru

zone2.ru। 579 में NS ns4-l2.xxx.ru

zone2.ru। 579 में NS ns1.zone2.ru

;; अतिरिक्त अनुभाग:

ns1.zone2.ru। 579 में एक xx.yy.zz.ss

ns4-l2.xxx.ru। 2596 एक एबक 1 में

ns8-l2.xxx.ru। 2596 एक एबक 2 में

;; क्वेरी समय: 1 मिसे

;; सर्वर: 192.168.45.64 # 53 (192.168.45.64)

;; WHEN: सूर्य जून 2 00:50:27 2013

;; MSG SIZE rcvd: 154

सब ठीक है। DNS अभी भी है, और थोड़ी देर बाद यह काम करता है। लेकिन DNSSEC अभी तक काम नहीं कर रहा है; आउटपुट में कुंजियों की कोई रेखा नहीं है।

प्रत्येक क्षेत्र के लिए खुली केएसके कुंजी को निर्यात करना आवश्यक है। केवल केएसके तैयार राज्य में निर्यात किया जा सकता है।

निर्यात कुंजियों के लिए निम्न आदेश अभी तक निष्पादित नहीं किए गए हैं:

ods-ksmutil प्रमुख निर्यात --zone example.com [- संक्षिप्त विवरण]

ods-ksmutil प्रमुख निर्यात --zone example.com --ds [- संक्षिप्त विवरण]

ज़ोन फ़ाइल पर हस्ताक्षर करने के लिए पहली जोड़ी ZSK है।

दूसरी जोड़ी ZSK कुंजी पर हस्ताक्षर करने और मूल क्षेत्र के व्यवस्थापक को प्रेषित DS रिकॉर्ड बनाने के लिए KSK है।

KSK से DNSKEY और DS रिकॉर्ड्स का पता लगाएं:

# ods-ksmutil प्रमुख सूची --verbose

SQLite डेटाबेस सेट करने के लिए: /usr/local/var/opendnssec/kasp.db

कुंजी:

क्षेत्र: की-प्रचार: स्थिति: अगले संक्रमण की तिथि: CKA_ID: रिपोजिटरी: कीटैग:

Zone2.ru KSK प्रकाशित 2013-06-02 13:29:18 4962a716093d3973bc2cbcd0312a2e90 SoftHSM 41863

जोन 2.ru ZSK सक्रिय 2013-07-01 23:29:18 0696ec624c7baba98062d4fc32064b46 SoftHSM 5817

Zone1.com KSK प्रकाशित 2013-06-02 13:29:18 f73f605125a7e59e3f3108680255d84e SoftHSM 6918

Zone1.com ZSK सक्रिय 2013-07-01 23:29:18 31e08389f3a59397dce1f22fa67df8a8 SoftHSM 2180

# ods-ksmutil कुंजी ds-saw -z Zone1.com -x 6918

CKA_ID f73f605125a7e59e3f3108680255d84e के साथ कुंजी मिली

कुंजी f73f605125a7e59e3f3108680255d84e सक्रिय किया गया

नए डेटाबेस की सूचना देने वाला ...

# ods-ksmutil कुंजी ds-saw -z zone2.ru -x 41863

CKA_ID 4962a716093d3973bc2cbcd0312a2e90 के साथ कुंजी मिली

कुंजी 4962a716093d3973bc2cbcd0312a2e90 सक्रिय हुई

नए डेटाबेस की सूचना देने वाला ...

KSK स्थिति प्रकाशित से सक्रिय में बदल गई है:

# ods-ksmutil प्रमुख सूची --verbose

SQLite डेटाबेस सेट करने के लिए: /usr/local/var/opendnssec/kasp.db

कुंजी:

क्षेत्र: की-प्रचार: स्थिति: अगले संक्रमण की तिथि: CKA_ID: रिपोजिटरी: कीटैग:

Zone2.ru KSK सक्रिय 2013-06-02 13:29:18 4962a716093d3973bc2cbcd0312a2e90 SoftHSM 41863

जोन 2.ru ZSK सक्रिय 2013-07-01 23:29:18 0696ec624c7baba98062d4fc32064b46 SoftHSM 5817

Zone1.com KSK सक्रिय 2013-06-02 13:29:18 f73f605125a7e59e3f3108680255d84e SoftHSM 6918

Zone1.com ZSK सक्रिय 2013-07-01 23:29:18 31e08389f3a59397dce1f22fa67df8a8 SoftHSM 2180

अब आपको अपने प्रदाता को अपनी सार्वजनिक कुंजी और प्रत्येक क्षेत्र के लिए डीएस रिकॉर्ड के बारे में सूचित करना होगा। आपके खाते की साइट पर प्रदाता के पास एक उदाहरण के साथ एक फॉर्म होना चाहिए। मेरा था।

-E स्विच के बाद निर्यात करते समय, आपको KSK प्रकाशित, सक्रिय की वर्तमान स्थिति सेट करने की आवश्यकता होती है ...

# ods-ksmutil कुंजी निर्यात -z Zone2.ru -e सक्रिय -x 41863

, KSK DNSKEY रिकॉर्ड प्रकाशित करें:

zone2.ru। DNSKEY में 3600 257 3 8 Aw ... dk2 =; {id = xxxx (ksk), आकार = 02482}

DNSKEY को RD में रखने के लिए, वह सब कुछ जो हमें प्राप्त होने वाले ods-ksmutil कुंजी निर्यात के माध्यम से सीधे आपके व्यक्तिगत खाते में वेबसाइट पर पाठ इनपुट फ़ील्ड में कॉपी किया जाता है, दर्ज किए गए डेटा को स्वचालित रूप से उदाहरण के रूप में फॉर्म में सही किया जाएगा। यह आपके व्यक्तिगत खाते के वेब पेज में भरने के उदाहरण को संदर्भित करता है। यानी सब कुछ के बाद, KSK DNSKEY रिकॉर्ड प्रकाशित करें: DNS कुंजी में लिखें: अपने व्यक्तिगत खाते में फ़ील्ड।

अब हम डोमेन के लिए डीएस रिकॉर्ड का पता लगाते हैं:

# ods-ksmutil प्रमुख निर्यात -z Zone2.ru -e सक्रिय -x 41863-ds

; प्रकाशित केएसके डीएस रिकॉर्ड (SHA1):

zone2.ru। 3600 IN DS 57062 8 1 2a ... 34df

; प्रकाशित केएसके डीएस रिकॉर्ड (SHA256):

zone2.ru। 3600 IN DS 57062 8 2 e3fa ... d492

तदनुसार, हम व्यक्तिगत खाते xxx में संबंधित इनपुट क्षेत्र में प्राप्त डीएस रिकॉर्ड की प्रतिलिपि बनाते हैं। हम सभी डोमेन के लिए संबंधित ऑपरेशन करते हैं।

और अंतिम स्पर्श मुख्य उत्थान के दौरान NSD सर्वर का स्वचालित पुनरारंभ है:

/Usr/local/etc/opendnssec/conf.xml फ़ाइल में, आपको टिप्पणी करने या अनुभागों में एक पंक्ति जोड़ने की आवश्यकता है

<Signer>…</Signer>:

<NotifyCommand>/usr/local/bin/opendnssec-nsd-reload</NotifyCommand>

निम्नलिखित सामग्री के साथ / usr / स्थानीय / बिन / में opendnssec-nsd-reload फ़ाइल बनाएँ:

{

# /! बिन / श - # @ (#) (CAcert) $ Id: reload-nsd, v 1.1 2013/06/02 23:49:50 रूट एक्सप $

# reload-nsd - स्क्रिप्ट को opendnssec द्वारा nsd को फिर से लोड करने के लिए ज़ोनफ़िल को ट्रिगर करना

# लॉगिंग

# इको $ 0 $ *

#% ज़ोन और% ज़ोनफ़िल तर्क को अनदेखा करें क्योंकि nsd उनका उपयोग नहीं कर सकता ...

/ usr / स्थानीय / sbin / nsdc पुनर्निर्माण

/ usr / स्थानीय / sbin / nsdc पुनः लोड करें

}

# chmod 0555 / usr / स्थानीय / बिन / opendnssec-nsd- पुनः लोड

या OpenDNSSEC स्थापना फ़ोल्डर से संबंधित फ़ाइल की प्रतिलिपि बनाएँ।

आप opendnssec को रोकने के लिए कमांड का उपयोग कर सकते हैं

# ओडीएस-नियंत्रण बंद करो

यदि kasp.xml में परिवर्तन किए गए हैं, तो आपको कमांड चलाने की आवश्यकता है:

# ods-ksmutil अपडेट kasp

यदि अहस्ताक्षरित ज़ोन में परिवर्तन किया जाता है - मूल / usr / स्थानीय / etc / nsd / क्षेत्र / मास्टर से / usr / स्थानीय / var / opendnssec / अहस्ताक्षरित निर्देशिका में कॉपी किए जाते हैं, तो आपको कमांड चलाने की आवश्यकता है:

प्रत्येक क्षेत्र के लिए # ods-signer sign example.com जिसमें परिवर्तन किए गए थे।

हस्ताक्षरित ज़ोन फ़ाइलों को पढ़ने के लिए NSD को पुनरारंभ करें:

# nsdc पुनर्निर्माण

# nddc पुनः लोड करें

# nsdc सूचित करें

जाँच करें: अंततः निम्नलिखित मिलना चाहिए:

Dnssec के बिना मानक DNS सर्वर प्रतिक्रिया प्रिंट करें

# खुदाई साइट। com

; << >> DiG 9.6.-ESV-R3 << >> site.com

;; वैश्विक विकल्प: + सेमी

;; जवाब मिला:

;; - >> हेडर << - ओपकोड: QUERY, स्थिति: NOERROR, आईडी: 43618

;; झंडे: qr rd रा; प्रश्न: 1, उत्तर: 1, योग्यता: 2, सहायक: 2

;; सवाल खंड:

; साइट। com। में एक

;; उत्तर अनुभाग:

site.com। 1111 में एक xxx.yyy.zzz.aaa

;; AUTHORITY सेक्शन:

site.com। 1111 में NS ns4-l2.xxx.ru

site.com। 1111 में NS ns8-l2.xxx.ru

;; अतिरिक्त अनुभाग:

ns4-l2.xxx.ru। १२ 12६ एक एबीसी १ में

ns8-l2.xxx.ru। 1276 एक एबक 2 में

;; क्वेरी समय: 1 मिसे

;; सर्वर: xx1.yy1.zz1.aa1 # 53 (xx1.yy1.zz1.aa1)

;; WHEN: सोम जून 3 18:00:40 2013

;; MSG SIZE rcvd: 123

हम DNS सर्वर से dnssec प्रतिक्रिया प्रिंट करते हैं:

# डिग xxx.yyy.zzz.aaa site.com + रिट्री = 1 + dnssec + मल्टीलाइन

; << >> DiG 9.6.-ESV-R3 << >> xxx.yyy.zzz.aaa site.com + retry = 1 + dnssec + multiline

;; वैश्विक विकल्प: + सेमी

;; जवाब मिला:

;; - >> हेडर << - ओपकोड: QUERY, स्थिति: NXDOMAIN, आईडी: 12671

;; झंडे: qr rd रा; QUERY: 1, उत्तर: 0, AUTHORITY: 1, सहायक: 0

;; सवाल खंड:

; xxx.yyy.zzz.aaa में एक

;; AUTHORITY सेक्शन:

। 2235 में SOA a.root-servers.net। nstld.verisign-grs.com। (

2013060300, धारावाहिक

1800; ताज़ा करें (30 मिनट)

900; पुनः प्रयास (15 मिनट)

604,800; समाप्ति (1 सप्ताह)

86400; न्यूनतम (1 दिन)

)

;; क्वेरी समय: 1 मिसे

;; सर्वर: xx1.yy1.zz1.aa1 # 53 (xx1.yy1.zz1.aa1)

;; WHEN: सोम जून 3 18:52:31 2013

;; MSG SIZE rcvd: 107

;; जवाब मिला:

;; - >> हेडर << - ओपकोड: QUERY, स्थिति: NOERROR, आईडी: 53116

;; झंडे: qr rd रा; QUERY: 1, उत्तर: 2, AUTHORITY: 3, सहायक: 3

;; ऑप्ट स्थिति:

; EDNS: संस्करण: 0, झंडे: करना; udp: 4096

;; सवाल खंड:

; साइट। com। में एक

;; उत्तर अनुभाग:

site.com। 1835 में एक xxx.yyy.zzz.aaa

site.com। 1835 में RRSIG ए 8 2 3600 20130609232905 (

20130602143424 39964 site.com।

IM + aCUZHZekNnQhjxngyIXUrBUkgCjAxc8o4UuoqvMUu

F1W3L7ge4HVHdWkfmEf / Gk + o8hu7B2MGgP1P9L89 / l3c

gCyVYvIrpR3viVFP7uNtbaoiVdo3bRgtHyFH6QmlTCCW

NrmBHY5sKh / NItAqp1bagQCMYqy71o07oNsNeOU =)

;; AUTHORITY सेक्शन:

site.com। 1835 में NS ns4-l2.xxx.ru

site.com। 1835 में NS ns8-l2.xxx.ru

site.com। 1835 में RRSIG NS 8 2 3600 20130610191139 (

20130603121736 39964 site.com।

CeIOophlVR8zLydk0hVWdtIx / OSLO + kdqQg0opthF5pF

O4NRYgKfkl2tSLGHozzQq0CqzZ0s9rGiE2hnq7M2jJby

Mg9wm1BmHVnmogSat463kpG29Di2U1Yj + AAY8WJ0Gtvv

iYG / atnToDAsLoXgaLfbaYvRCRirCym7LoXjn3Q =

;; अतिरिक्त अनुभाग:

ns4-l2.xxx.ru। १६६ एक एबीसी १ में

ns8-l2.xxx.ru। १६६ एक एबाक्यू २ में

;; क्वेरी समय: 1 मिसे

;; सर्वर: xx1.yy1.zz1.aa1 # 53 (xx1.yy1.zz1.aa1)

;; WHEN: सोम जून 3 18:52:31 2013

;; MSG SIZE rcvd: 472

उपरोक्त आउटपुट में, हम कुंजियों की उपस्थिति देखते हैं।

और अंतिम जांच, चूंकि सब कुछ xxx रजिस्ट्रार के लिए किया गया था, हम आपके व्यक्तिगत खाते में जाते हैं और ऑनलाइन डीएनएस परीक्षण करते हैं।

सब कुछ क्रम में है, यह सुनिश्चित करने के लिए बना हुआ है कि सेट की वैधता अवधि की समाप्ति पर, ज़ोन अपने आप फिर से हस्ताक्षरित होंगे। हम आरडी के व्यक्तिगत खाते में रिकॉर्ड देखते हैं "ट्रस्ट की एक श्रृंखला निर्मित है"।

यदि कोई MySql के साथ ट्यूनिंग की संभावित बारीकियों को इंगित करता है, तो मैं कोशिश करूंगा और लेख को सही करूंगा।

बहुत सारी जानकारी आधिकारिक वेबसाइट पर है।

लेख को MySql से संबंधित सेटिंग्स को संपादित करने के लिए समायोजित करने की योजना है।