हाल के दिनों में, अमेरिकी खुफिया एजेंसियों द्वारा कुल निगरानी के अस्तित्व के बारे में बहुत सारी बातें हुई हैं। इस तथ्य का उल्लेख नहीं करने के लिए कि कई प्रसिद्ध सेवाएं अपने उपयोगकर्ताओं की गोपनीयता की उपेक्षा करती हैं, यहां तक कि एचटीटीपीएस तक पहुंच प्रदान नहीं करती हैं।

कई लोगों के लिए, गोपनीयता का विषय महत्वपूर्ण है। और हम उपयोगकर्ताओं के किसी भी बुरे इरादे को छिपाने के बारे में बात नहीं कर रहे हैं। डेटा की गोपनीयता और व्यक्तित्व एक आधुनिक व्यक्ति का पूरी तरह से कानूनी अधिकार है।

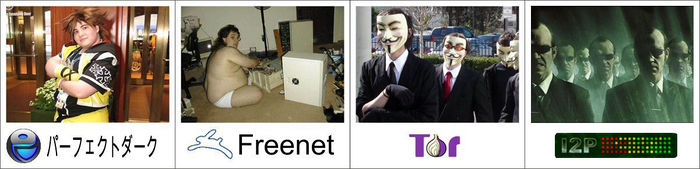

खुद को निगरानी से बचाने के लिए कई सामान्य विकल्प हैं:

- https का उपयोग करें

- साफ कुकीज़

- प्रॉक्सी सर्वर का उपयोग करें

- अनाम वीपीएन का उपयोग करें

- टोर नेटवर्क का उपयोग करें

- I2P नेटवर्क का उपयोग करें

- ...

प्रत्येक विकल्प की अपनी कमियां, फायदे और सुरक्षा की एक निश्चित डिग्री है। आइए उन पर एक नज़र डालें:

कुकीज़ साफ़ करना, प्लगइन्स पर प्रतिबंध लगाना (फ़्लैश, जावा, इत्यादि) और जावास्क्रिप्ट

यदि आपको सेवा और विज्ञापन लक्ष्यीकरण के निजीकरण की आवश्यकता नहीं है, तो नियमित और फ्लैश कुकीज़ को हटाना उपयोगी है। इस स्थिति में, आप साइट पर केवल अपने प्रोफ़ाइल / सत्र के साथ अपना कनेक्शन हटाते हैं, और कुकीज़ में जो संग्रहीत किया जाता है वह पूरी तरह से सेवा पर निर्भर करता है। यदि किसी साइट पर XSS भेद्यताएं हैं जो सत्रों के लिए कुकीज़ का उपयोग करती हैं, तो तृतीय-पक्ष साइटें ऐसी साइटों के लिए प्रोफ़ाइल के माध्यम से आसानी से आपको बता सकती हैं। उदाहरण के लिए, यदि आप लिंक्डइन में लॉग इन हैं, तो

अपनी प्रोफ़ाइल को चित्र के रूप में देखने के लिए अपनी साइट पर एक लिंक रखकर, आप बाद में देख सकते हैं कि आपके पेज को लिंक्डइन के किन उपयोगकर्ताओं ने देखा है। यह जानना भी महत्वपूर्ण है कि आपके ब्राउज़र द्वारा लॉन्च किए गए कुछ प्लगइन्स आपके वास्तविक आईपी पते को प्रकट कर सकते हैं, भले ही आप प्रॉक्सी / टीओआर / आई 2 पी और अन्य अज्ञात उपकरण का उपयोग करें।

HTTPS का उपयोग करना

(+) साइट की सामग्री के अवरोधन या स्पूफिंग से बचाता है,

(-) DNS क्वेरीज़ अनएन्क्रिप्टेड रहती हैं। उदाहरण के लिए, यदि आप अचानक एक अनएन्क्रिप्टेड वाईफाई चैनल का उपयोग करते हैं, तो आपके पड़ोसी और आपका प्रदाता आपके द्वारा देखी जाने वाली साइटों का पता लगा सकते हैं।

(-) ब्राउज़र में आपके द्वारा खोली गई साइट आपके आईपी पते को जानती है।

प्रॉक्सी सर्वर का उपयोग करना

प्रॉक्सी सर्वर कई रूपों में आते हैं:

- HTTP - रिले GET / POST अनुरोध और अपने मूल IP पते को अनुरोध हेडर में जोड़ सकते हैं, साथ ही साथ साइट के साथ आपके इंटरैक्शन का पूरा इतिहास संग्रहीत कर सकते हैं।

(+) ग्राहक गुमनामी (यदि सही तरीके से उपयोग किया जाता है)

(+) लगभग सभी ब्राउज़रों द्वारा समर्थित है

(+) सर्वर की ओर से DNS क्वेरीज़

(-) सर्वर इतिहास

(-) प्रॉक्सी सर्वर के साथ डेटा को फ़िल्टर करने और बदलने की क्षमता

(-) केवल HTTP प्रोटोकॉल के लिए काम करता है

(-) प्लगइन्स और XSS के माध्यम से हमले से नहीं बचाता है

- SOCKS प्रॉक्सी के मामले में, ब्राउज़र सर्वर की ओर से सभी टीसीपी (और कभी-कभी यूडीपी) सॉकेट खोलता है। एक ही समय में (ब्राउज़र पर निर्भर करता है), आप अपने स्थानीय DNS सर्वर का उपयोग कर सकते हैं, और साइट आपको इसके द्वारा ट्रैक करने में सक्षम होगी, इसके उप-डोमेन में प्रत्येक अनुरोध के लिए एक अद्वितीय नाम जारी करके और यह याद करते हुए कि DNS प्रश्न उनके पास आते हैं।

(+) ग्राहक गुमनामी (यदि सही तरीके से उपयोग किया जाता है)

(+) एक अनियंत्रित टीसीपी कनेक्शन को अग्रेषित करने की क्षमता (उदाहरण के लिए, एसएसएच)

(+) सर्वर की ओर से DNS प्रश्न (गूगल क्रोम)

(-) क्लाइंट की ओर से DNS प्रश्न (फ़ायरफ़ॉक्स)

(-) प्रॉक्सी सर्वर के साथ डेटा को फ़िल्टर करने और बदलने की क्षमता

(-) सर्वर इतिहास

(-) प्लगइन्स और XSS के माध्यम से हमले से नहीं बचाता है

अनाम वीपीएन

वास्तव में, वे SOCKS प्रॉक्सी के समान सुरक्षा प्रदान करते हैं।

(+) ग्राहक गुमनामी (यदि सही तरीके से उपयोग किया जाता है)

(+) आपके पास "अनाम" पते के साथ एक नेटवर्क इंटरफ़ेस होगा, और आपको अलग से उपयोग करने के लिए ब्राउज़र और अन्य कार्यक्रमों को कॉन्फ़िगर करने की आवश्यकता नहीं है

(-) यह अधिक महंगा है क्योंकि इसके लिए प्रत्येक क्लाइंट को एक अलग आईपी एड्रेस की आवश्यकता होती है

(-) प्लगइन्स और XSS के माध्यम से हमले से नहीं बचाता है

समर्पित सर्वर किराए पर लें

(+) ग्राहक गुमनामी (यदि सही तरीके से उपयोग किया जाता है)

(+) SOCKS और HTTP को कॉन्फ़िगर करने की क्षमता अपने आप में सम्मिलित है, यह जानते हुए कि अनुरोध इतिहास कहीं भी लीक नहीं होता है

यदि आप ब्राउज़र को दूरस्थ रूप से लॉन्च करते हैं तो प्लगइन्स और XSS के माध्यम से हमलों से बचाता है

(-) बहुत अधिक महंगा है और कुछ देशों में डीनोमाइजेशन (पासपोर्ट, क्रेडिट कार्ड का उपयोग, आदि) की आवश्यकता होती है

(-) होस्ट आपके आईपी पते को ट्रैक कर सकता है जिससे आप सर्वर से कनेक्शन बनाते हैं

टो का उपयोग करना

(+) ग्राहक गुमनामी (यदि सही तरीके से उपयोग किया जाता है)

(-) ट्रैफ़िक किसी अन्य महाद्वीप और / या काली सूची से आईपी पते के माध्यम से जा सकता है, और कई इंटरनेट सेवाएं अधिक धीरे-धीरे खुलेंगी या बिल्कुल नहीं

(-) यदि आप HTTPS का उपयोग नहीं करते हैं, तो आउटपुट नोड आपके अनुरोधों को देख / फ़िल्टर कर सकते हैं

(-) साइट इंटरनेट पर सुलभ होनी चाहिए। अर्थात्, केवल ग्राहक अनाम है, लेकिन सर्वर नहीं।

(-) प्लगइन्स और XSS के माध्यम से हमले से नहीं बचाता है

I2P

TOR नेटवर्क का एक एनालॉग I2P नेटवर्क है, जो उपयोगकर्ताओं की नेटवर्क गतिविधि को भी छुपाता है। इसके अलावा, आप अपना स्वयं का संसाधन बना सकते हैं और इसे I2P नेटवर्क पर विज्ञापित कर सकते हैं, जबकि साइट या सेवा का वास्तविक आईपी पता नहीं होगा।

(+) ग्राहक गुमनामी (यदि सही तरीके से उपयोग किया जाता है)

(+) सर्वर गुमनामी (यदि सही तरीके से उपयोग किया जाता है)

(-) ट्रैफ़िक किसी अन्य महाद्वीप (इसके अलावा, एक से अधिक बार) से होकर गुजर सकता है, और परिणामस्वरूप - कम गति और लंबी प्रतिक्रिया समय

(Lack) सामान्य DNS की कमी (पूर्ण विकेंद्रीकरण के कारण) और "सही" नाम सर्वर की सदस्यता लेने या पता पुस्तिका में साइट जोड़ने की आवश्यकता

(Sites) आंतरिक साइटें इंटरनेट के माध्यम से पहुँच योग्य नहीं हैं और इसके विपरीत (प्रवेश द्वार के उपयोग को छोड़कर, जिस पर आप आंशिक रूप से गुमनामी खो सकते हैं)

(-) प्लगइन्स और XSS के माध्यम से हमले से नहीं बचाता है

निष्कर्ष

जाहिर है, आपकी गोपनीयता सुनिश्चित करना एक जटिल कार्य है, और यह कि कोई भी नेटवर्क और उपकरण गुमनामी की गारंटी नहीं देते हैं: आपको XSS / कुकीज़, सॉफ़्टवेयर त्रुटियों, DNS सर्वर अनुरोधों, HTTP हेडर, I2P और T2 नेटवर्क पर गलत तरीके से कॉन्फ़िगर किए गए नोड्स पर विचार करने की आवश्यकता है, ताकि जिसे "ब्राउज़र फ़िंगरप्रिंट" कहा जाता है और बहुत कुछ, जिसे मैं भविष्य के लेखों में लिखूंगा।

गुमनाम और नेटवर्क जैसे TOR और I2P के बंद होने पर विभिन्न प्रकार के "उन्नत कानून" इन नेटवर्क को अधिक से अधिक लोकप्रिय बनाते हैं, क्योंकि उनके वास्तुशिल्प विशेषताओं के कारण उन्हें बंद करना लगभग असंभव है।

पिछले 10 वर्षों में, I2P नेटवर्क एक शैक्षणिक परियोजना से व्यापक रूप से उपयोग किए जाने वाले उत्पाद में "गैर-मारे गए संसाधनों" (उदाहरण के लिए, freezone.i2p, lib.i2p, btdigg.i2p) की संख्या के साथ बढ़ा है।