अगस्त के मध्य में, हमने एक मैलवेयर वितरण अभियान की खोज की जिसने चेक गणराज्य को लक्षित किया। इसने हमारा ध्यान आकर्षित किया क्योंकि मैलवेयर फाइलें URL के माध्यम से वितरित की जाती थीं जो चेक डाक विभाग के पते से बहुत मिलती जुलती थीं। फाइलों के आगे के विश्लेषण से पता चला कि हम बैंकिंग मालवेयर के साथ काम कर रहे हैं, जो ज़्यूस और स्पाई के लिए अपनी क्षमताओं के समान है, लेकिन इसकी क्षमताओं के तकनीकी कार्यान्वयन में पहले से ही ज्ञात परिवारों से अलग है।

नए ट्रोजन को

Win32 / Spy.Hesperbot कहा गया और यह ऑनलाइन बैंकिंग डेटा चुराने का एक शक्तिशाली उपकरण है। Hesperbot में निम्नलिखित विशेषताएं हैं:

- नेटवर्क ट्रैफ़िक और HTML इंजेक्शन का अवरोधन;

- keylogger;

- डेस्कटॉप के स्क्रीनशॉट बनाएँ;

- वीडियो कैप्चर;

- एक दूरस्थ प्रॉक्सी कनेक्शन बनाना;

- एक छिपा हुआ VNC सर्वर बनाना।

हमारे संग्रह में, इस ट्रोजन के कई और पुराने संस्करण थे जो हमें

Win32 / Agent.UXO के रूप में

मिले ।

हमलावरों का उद्देश्य उन क्रेडेंशियल्स को प्राप्त करना है जो उपयोगकर्ता अपने खाते में ऑनलाइन बैंकिंग प्रणाली में लॉग इन करने के लिए उपयोग करते हैं। इसके अलावा, दुर्भावनापूर्ण कोड उपयोगकर्ता को सिम्बियन, ब्लैकबेरी या एंड्रॉइड पर चलने वाले फोन पर अपने मोबाइल घटक को स्थापित करने के लिए आश्वस्त करता है।

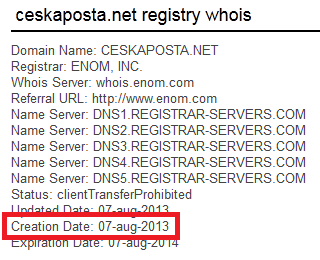

इस मैलवेयर के वितरण के लिए चेक अभियान 8 अगस्त, 2013 को शुरू हुआ। इसके लिए, हमलावरों ने डोमेन ceskaposta.net को पंजीकृत किया, जो कि cscaposta.cz के साथ चेक पोस्टल सेवा की वेबसाइट जैसा दिखता है।

अंजीर। दिनांक डोमेन बनाया गया था।

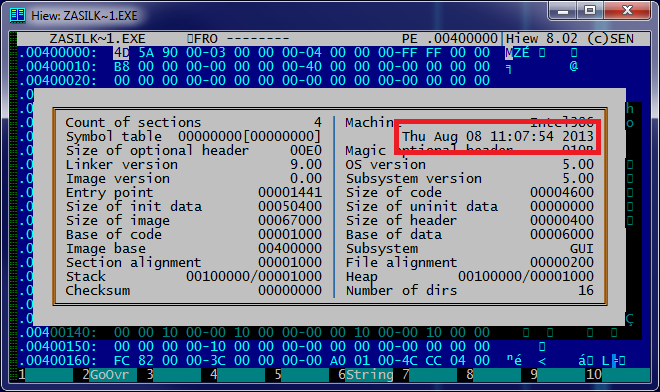

अंजीर। फ़ाइल संकलन तिथि।

डोमेन इस साल 7 अगस्त को पंजीकृत किया गया था, और चेक गणराज्य में वितरित किए गए पहले हेस्परबोट के नमूनों को 8 अगस्त की सुबह संकलित किया गया था और बाद में हमारे लाइवग्रिड सिस्टम द्वारा कब्जा कर लिया गया था।

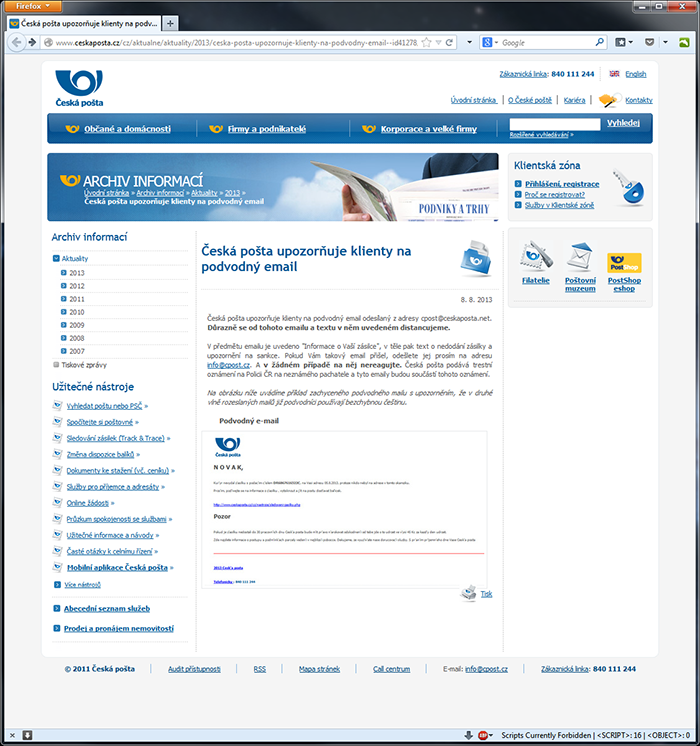

URL के अलावा, जो चेक डाक सेवा से काफी मिलता-जुलता है, हमलावरों ने अक्षरों के विषय सामग्री का उपयोग अधिक ठोस होने के लिए किया। पत्र में कथित रूप से भेजे गए पत्र की स्थिति के बारे में डाक सेवा से जानकारी थी। फ़ाइलों के नाम स्वयं के नाम थे, उदाहरण के लिए, zasilka.pdf.exe। शब्द "ज़सील्का" का अनुवाद चेक से "पत्र" के रूप में किया गया है। संदेश में, हमलावरों ने पते ceskaposta.net का उपयोग किया, इसे एक वैध ceskaposta.cz के रूप में प्रच्छन्न किया।

अंजीर। एक घोटाले के बारे में चेक डाक सेवा की रिपोर्ट।

इस तथ्य के बावजूद कि चेक अभियान ने हमारा ध्यान आकर्षित किया, तुर्की इस बैंकिंग ट्रोजन की गतिविधियों से सबसे अधिक प्रभावित था। तुर्की से Hesperbot के नमूने 8 अगस्त से पहले संकलित किए गए थे। जुलाई 2013 में तुर्की में बॉटनेट गतिविधि के अंतिम शिखर का पता चला था, इसके अलावा, पुराने नमूने अप्रैल 2013 से वापस आ गए। ट्रोजन कार्यक्रम के कुछ नमूने सी एंड सी कमांड सर्वर को डिबगिंग जानकारी भेजते हैं, इसलिए हमलावरों ने इसके मध्यवर्ती संस्करणों को चलाने की कोशिश की और उनकी कार्यक्षमता की जांच की।

अभियान, जो तुर्की में पुरुष-दाताओं द्वारा किया गया था, में चेक हमले की प्रकृति समान है। हमलावरों ने ईमेल भेजते समय एक समान दृष्टिकोण का उपयोग किया था जो उन्होंने संभावित पीड़ितों को भेजे थे। हमें बाद में पता चला कि पुर्तगाल और इंग्लैंड में उपयोगकर्ताओं पर लक्षित हमलों के संबंध में उसी दृष्टिकोण का उपयोग किया गया था।

हमारे शोध के दौरान, हमें एक अतिरिक्त घटक मिला, जिसका उपयोग Win32 / Spy.Hesperbot द्वारा किया जाता है। यह दुर्भावनापूर्ण कोड

Win32 / Spy.Agent.OEC है , जो संक्रमित मशीन पर ईमेल पते एकत्र करने और उन्हें दूरस्थ सर्वर पर भेजने के लिए जिम्मेदार है। यह संभव है कि एकत्र किए गए ईमेल पते तब मैलवेयर वितरण अभियानों में उपयोग किए गए थे।

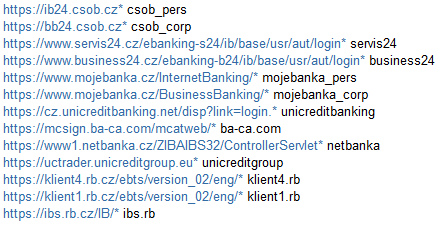

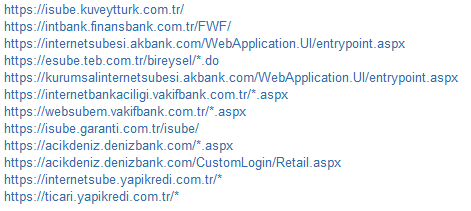

HTTP ट्रैफ़िक को इंटरसेप्ट करते समय मैलवेयर द्वारा उपयोग की जाने वाली कॉन्फ़िगरेशन फ़ाइलें यह इंगित करती हैं कि ऑनलाइन बैंकिंग साइटों को किससे इंटरसेप्ट किया जाना चाहिए। विभिन्न बॉटनेट कुछ साइटों को इंटरसेप्ट करने में माहिर हैं। नीचे ऑनलाइन बैंकिंग सिस्टम की वेबसाइटों के पते दिए गए हैं जो दुर्भावनापूर्ण कोड द्वारा ट्रैक किए जाते हैं।

चेक गणराज्य

टर्की

पुर्तगाल

तुर्की और पुर्तगाली बॉटनेट के मामले में, कॉन्फ़िगरेशन फ़ाइलों में वेब साइटों के बारे में जानकारी शामिल है, यानी HTML कोड के कुछ भाग जो दुर्भावनापूर्ण कोड वेब पृष्ठों में सम्मिलित होंगे। चेक कॉन्फ़िगरेशन फ़ाइल में कोई समान कोड नहीं मिला। इससे पता चलता है कि हमलावर इस उद्देश्य के लिए सरल keylogger कार्यक्षमता का उपयोग कर सकते हैं।

ईएसईटी लाइवग्रिड टेलीमेट्री प्रणाली का उपयोग करके, तुर्की, चेक गणराज्य, यूके और पुर्तगाल में उपयोगकर्ता समझौता के सैकड़ों मामले दर्ज किए गए थे।