Microsoft

ने अपने उत्पादों में कमजोरियों को ठीक करने के उद्देश्य से अद्यतनों की एक श्रृंखला जारी करने की

घोषणा की । पूर्व-रिलीज़ (5 सितंबर) में पूर्व में घोषित सुरक्षा फ़िक्सेस 50 से अधिक अनन्य सुरक्षाछिद्रों (क्रिटिकल स्टेटस के साथ 4 फ़िक्सेस और महत्वपूर्ण स्थिति वाले 10) को कवर करते हैं। विस्तृत रिपोर्ट (सीवीई आईडी के साथ सुधारों सहित) को

यहां पाया जा सकता

है ।

MS13-069 अद्यतनों में से एक का उद्देश्य इंटरनेट एक्सप्लोरर में दस महत्वपूर्ण कमजोरियों को ठीक करना है (संस्करण 6 से शुरू करना और सभी विंडोज़ एक्सपी के लिए नवीनतम IE 10 के साथ समाप्त - 8 - आरटी, x32 और x64 ऑपरेटिंग सिस्टम, मॉडरेट ओएस के सर्वर संस्करण)। कमजोरियाँ

दूरस्थ कोड निष्पादन (स्मृति-भ्रष्टाचार) के प्रकार हैं और इसका उपयोग दुर्भावनापूर्ण कोड (ड्राइव-बाय) को गुप्त रूप से स्थापित करने के लिए किया जा सकता है। हॉटफिक्स को लागू करने के लिए, आपको पुनरारंभ करने की आवश्यकता है।

सितंबर में, win32k.sys में आरसीई भेद्यता के शोषण का विवरण, जिसे

MS13-053 द्वारा बंद कर दिया गया था और इसका उपयोग Google Chrome ब्राउज़र में सैंडबॉक्स मोड प्रतिबंधों को बायपास करने के लिए किया जा सकता है, Google में

ज्ञात हो गया (Google Chrome पूर्ण सैंडबॉक्स w / win32k, WebKit / Blink खामियों के माध्यम से CVE-2013 0912, CVE-2013-1300)। Chrome के नवीनतम [उस समय] संस्करण में ड्राइव-बाय हमले के संचालन के लिए शोषण बंडल का एक सफल प्रदर्शन Pwn2Own 2013 में प्रदर्शित किया गया था, जैसा कि हमने

पहले लिखा था ।

पिछले महीने, Microsoft ने इंटरनेट एक्सप्लोरर और एएसएलआर इंजन के नवीनतम संस्करण में कमजोरियों को बंद कर दिया था, जो कि Pwn2Own 2013 के ढांचे में ड्राइव-बाय अटैक को सफलतापूर्वक आयोजित करने के लिए उपयोग किए गए थे।

इंटरनेट एक्सप्लोरर के अलावा, विभिन्न संस्करणों के ओएस घटक, आउटलुक मेल क्लाइंट और एमएस SharePoint अपडेट किए गए थे। इस महीने का पैच tuesday Microsoft Office, SharePoint, Windows और IE में दूरस्थ कोड निष्पादन (RCE) की बड़ी संख्या में दूसरों से भिन्न होता है। केवल 8 अपडेट इन कमजोरियों को ठीक करते हैं, जिसके माध्यम से एक हमलावर कमजोर सॉफ्टवेयर वाले सिस्टम पर सफलतापूर्वक रिमोट कोड चला सकता है।

Win32k.sys CVE-2013-1300 (

MS13-053 ) में भेद्यता के मामले में, जिसका उपयोग मनमाने कोड को निष्पादित करने के लिए किया जा सकता है, हम बात कर रहे हैं

अनिर्दिष्ट फ़ंक्शन

win32k! NtUserMageCall का उपयोग करने के बारे में।

W32KAPI LRESULT NtUserMessageCall (HWND hwnd, IN UINT msg, IN WPARAM wParam, IN LPARAM lParam, ULONG_PTR xParam में, DWORD xpfnProc, BOOL bns में);इस फ़ंक्शन का उपयोग Win32 (Windows) सबसिस्टम के भीतर GUI इंटरैक्शन के दौरान थ्रेड्स के बीच संदेशों को अग्रेषित करने के लिए किया जाता है। कुछ प्रकार के संदेशों के लिए, यह एक मेमोरी बफर आवंटित करता है, जिसे बाद में पार्टी के साथ भरा जाएगा, अर्थात, वह धागा जो संदेश का इंतजार कर रहा है। जब कॉल करने वाला संदेश भेजता है, तो निम्नलिखित फ़ंक्शन कॉल का एक ढेर होता है।

00000008 ffb80530 00000000 nt! ExpReleasePoolQuota + 0x21

fd6b7168 00000000 ffb80530 nt! ExFreePoolWithTag + 0x779

ffb80530 00000000 2ba8aa2a win32k! UnlinkSendListSms + 0x70

00243c78 0000000d 00000008 win32k! XxxInterSendMsgEx + 0xd0a

fe243c78 0000000d 00000008 win32k! xxxSendMessageTimeout + 0x13b

fe243c78 0000000d 00000008 win32k! xxxSendMessageEx + 0xec <- फ़ंक्शन जिसके माध्यम से Win32AllocPoolWithQuota के माध्यम से ऑपरेटिंग मेमोरी का आवंटन शुरू किया गया है

fe243c78 0000000d 00000008 win32k! NtUserfnOUTSTRING + 0xa7

0001037c 0000000d 00000008 win32k! NtUserMessageCall + 0xc9 <- छाया एसडीटी KeServiceDescriptorTableShadow के माध्यम से बुलाया समारोह

0001037c 0000000d 00000008 nt! KiFastCallEntry + 0x12a

निम्न कार्य फ़ंक्शन कॉल का एक स्टैक है जब एक प्राप्त पार्टी एक संदेश प्राप्त करती है, और

xxxSendMessageEx -> ...->

Win32AllocPoolWithQuota द्वारा आवंटित बफर

भरा हुआ है ।

a9de17d0 825c4759 a9de1850 a9dd9a84 00000008 win32k! CopyOutputString <- सीधे कॉपी ऑपरेशन!

a9de1aa4 82625d85 fe2389a0 0000000d 00000008 win32k! SfnOUTSTRING + 0x336

a9de1aec 825f5ad1 0a2389a0 0000000d 00000008 win32 !! xxxSendMessageToClient + 0x175

a9de1b68 82638034 fd96c5a0 2bad6b5a 0171fed8 win32k! xxxReceive मेसेज + 0x3b8

a9de1bb8 8263b7e6 a9de1be8 000025ff 00000000 win32k! xxxRealInternalGetMessage + 0x252

a9de1c1c 82a4e89a 0171fed8 00000000 00000000 win32k! NtUserGetMessage + 0x3f <- छाया SDT फ़ंक्शन

a9de1c1c 77677094 0171fed8 0000000000000000 nt! KiFastCallEntry + 0x12a

0171ff00 7769377b 00000000 76fed4be 00000000 ntdll! KiFastSystem .alletet

0171ff40 7769374e 013d1340 00000000 00000000 ntdll! __ RtlUserThreadStart + 0x70

0171ff58 00000000 013d1340 00000000 00000000 ntdll! _RtlUserThreadStart + 0x1b

xxxInterSendMsgEx एक महत्वपूर्ण कार्य है क्योंकि यह सीधे किसी संदेश को एक थ्रेड से दूसरे तक पहुंचाने के लिए जिम्मेदार है।

कोड में एक त्रुटि मौजूद है जब NtUserMessageCall bAnsi का अंतिम तर्क गलत तरीके से एक फ़ंक्शन द्वारा व्याख्या किया जाता है जो मेमोरी आवंटित करता है और एक फ़ंक्शन जो इसे भरता है । मेमोरी को आवंटित करने वाला फ़ंक्शन इस तर्क को बूलियन प्रकार मानता है। इस स्थिति में, इसके लिए मान 0 गलत है और इसका अर्थ है WCHAR वर्ण। एक गैर-अक्षीय मान को फ़ंक्शन द्वारा ASCII वर्णों के उपयोग और उचित आकार के मेमोरी ब्लॉक के आवंटन के संकेत के रूप में माना जाता है। हालांकि, एक फ़ंक्शन जो एक चरित्र कॉपी ऑपरेशन करता है, का मानना है कि यह तर्क एक बिटमास्क है और इसका उपयोग एएससीआईआई और WCHAR के बीच अंतर करने के लिए किया जाता है। इस प्रकार, जब यह तर्क एक सम संख्या के बराबर है और शून्य के बराबर नहीं है, तो दोनों फ़ंक्शन इस मान की अलग-अलग व्याख्या करेंगे। उदाहरण के लिए, 2 के मान के साथ, हाइलाइट फ़ंक्शन यह मान लेगा कि ASIIII वर्णों के स्ट्रिंग को संग्रहीत करने के लिए उपयुक्त आकार का एक बफर आवंटित किया जाना चाहिए। जब कॉपी करने की बात आती है, तो

CopyOutputString फ़ंक्शन स्ट्रिंग को WCHAR के रूप में मानेगा और आवश्यकतानुसार दो बार अधिक मेमोरी कॉपी करेगा, जिससे बफर ओवरफ्लो होगा। इस भेद्यता और

CVE-2013-0912 के शोषण के अवसर का उपयोग करते हुए

, एक हमलावर एक ब्राउज़र से मनमाने कोड को निष्पादित कर सकता है, इस प्रकार सैंडबॉक्स मोड की सीमाओं को दरकिनार कर सकता है।

अद्यतन

MS13-067 (महत्वपूर्ण) Microsoft Office सर्वर सॉफ़्टवेयर (Office वेब ऐप / सर्वर सॉफ़्टवेयर) में दस कमजोरियों को संबोधित करता है। वल्नरेबिलिटीज़ CVE-2013-3847, CVE-2013-3848, CVE-2013-3849, CVE-2013-3857 और CVE-2013-3858 वर्ड में मौजूद हैं (ऑफिस वेब ऐप्स 2010 और SharePoint सर्वर 2010 के हिस्से के रूप में) और उनके माध्यम से एक हमलावर हो सकता है एक विशेष रूप से बनाई गई फ़ाइल के माध्यम से दूरस्थ कोड निष्पादित करें।

MS13-068 (गंभीर) अद्यतन Outlook 2007-2010 मेल क्लाइंट में RCE भेद्यता CVE-2013-3870 को हल करता है। क्लाइंट के असुरक्षित संस्करण के लिए हमलावर विशेष रूप से तैयार किए गए संदेश के माध्यम से मनमाने कोड को निष्पादित कर सकता है।

शोषण कोड का निर्माण करना मुश्किल होगा ।

MS13-070 (महत्वपूर्ण) अद्यतन Windows XP SP3 [x64 SP2] और Windows Server 2003 SP2 के

OLE इंजन में भेद्यता CVE-2013-3863 को संबोधित करता है। एक हमलावर एक विशेष रूप से गठित OLE ऑब्जेक्ट के माध्यम से वर्तमान उपयोगकर्ता के अधिकारों के साथ मनमाना कोड निष्पादित कर सकता है।

शोषण की संभावना कोड ।

MS13-071 (महत्वपूर्ण) अद्यतन Windows XP SP3, सर्वर 2003 SP2 और Windows Vista SP2, सर्वर 2008 SP2 में CVE-2013-0810 भेद्यता को संबोधित करता है। हमलावर सिस्टम में रिमोट कोड को एक विशेष रूप से गठित थीम फ़ाइल के माध्यम से निष्पादित कर सकता है। इस तरह की फ़ाइल को उपयोगकर्ता को दिया जाना चाहिए, उदाहरण के लिए, फ़िशिंग संदेश का उपयोग करना। इस प्रकार, उपयोगकर्ता को स्वयं फ़ाइल खोलने की पहल करनी चाहिए, अन्यथा हमला सफल नहीं हो सकता।

शोषण की संभावना कोड ।

अद्यतन

MS13-072 (महत्वपूर्ण) Microsoft Office 2003 (Microsoft Word 2003 और Microsoft Word Viewer), Office 2007 (Word 2007 और Office संगतता पैक), और Microsoft Word 2010 - स्मृति भ्रष्टाचार में 13 कमजोरियों को ठीक करता है। अधिकांश कमजोरियों का विशेष रूप से बनाई गई कार्यालय फ़ाइलों के माध्यम से शोषण किया जा सकता है और वर्तमान उपयोगकर्ता अधिकारों के साथ दूरस्थ कोड निष्पादन हो सकता है।

अद्यतन

MS13-073 (महत्वपूर्ण) Microsoft Excel 2003-2007-2010-2013 और मैक 2011 के लिए Microsoft Office में तीन कमजोरियों को ठीक करता है। कमजोरियों का विशेष रूप से बनाई गई कार्यालय फ़ाइलों के माध्यम से शोषण किया जा सकता है और वर्तमान उपयोगकर्ता अधिकारों के साथ दूरस्थ कोड निष्पादन हो सकता है।

शोषण कोड की संभावना नहीं है ।

अद्यतन

MS13-074 (महत्वपूर्ण) Microsoft Office (Microsoft Access 2007-2010-2013) में तीन कमजोरियों को ठीक करता है। कमजोरियों को विशेष रूप से तैयार की गई एक्सेस फ़ाइलों के माध्यम से शोषण किया जा सकता है और वर्तमान उपयोगकर्ता अधिकारों के साथ दूरस्थ कोड निष्पादन हो सकता है।

शोषण की संभावना कोड ।

MS13-075 (महत्वपूर्ण) अद्यतन Windows, चीनी IME (इनपुट विधि संपादकों) के चीनी संस्करण में विशेषाधिकार भेद्यता CVE-2013-3859 के उन्नयन को ठीक करता है। एक हमलावर कर्नेल मोड में मनमाना कोड निष्पादित कर सकता है।

शोषण की संभावना कोड ।

MS13-076 (महत्वपूर्ण) अद्यतन Win32 सबसिस्टम ड्रायवर में विशेषाधिकार कमजोरियों के सात उन्नयन को ठीक करता है, सभी Windows XP-Vista-Seven-8-RT x32 और x64 ऑपरेटिंग सिस्टम के लिए win32k.sys।

शोषण कोड की संभावना / शोषण कोड का निर्माण करना मुश्किल होगा ।

MS13-077 (महत्वपूर्ण) अद्यतन Windows 7 SP1 और Windows Server 2008 SP1 x32 और x64 के लिए सेवा नियंत्रण प्रबंधक (SCM) services.exe में विशेषाधिकार प्रकार की भेद्यता

के उन्नयन को

संबोधित करता है ।

शोषण कोड का निर्माण करना मुश्किल होगा ।

अद्यतन

MS13-078 (महत्वपूर्ण) Microsoft FrontPage 2003 सर्विस पैक 3 में टाइप सूचना प्रकटीकरण की CVE-2013-3137 भेद्यता को ठीक करता है।

शोषण कोड की संभावना नहीं है ।

MS13-079 (महत्वपूर्ण) अद्यतन Windows Vista, सर्वर 2008, सात, सर्वर 2008 R2, Windows 8, और Windows Server 2012 के लिए सक्रिय निर्देशिका में सेवा भेद्यता CVE-2013-3868

के इनकार को

संबोधित करता है ...

शोषण कोड की संभावना नहीं है ।

1 - कोड की संभावना का खुलासा करेंभेद्यता के दोहन की संभावना बहुत अधिक है, हमलावर शोषण का उपयोग कर सकते हैं, उदाहरण के लिए, कोड को दूरस्थ रूप से निष्पादित करने के लिए।

2 - शोषण कोड का निर्माण करना मुश्किल होगाशोषण की संभावना औसत है, क्योंकि हमलावरों को एक टिकाऊ शोषण की स्थिति प्राप्त करने में सक्षम होने की संभावना नहीं है, साथ ही साथ भेद्यता की तकनीकी विशेषताओं और शोषण विकास की जटिलता के कारण भी।

3 - शोषण कोड की संभावना नहीं हैशोषण की संभावना कम से कम है और हमलावरों को सफलतापूर्वक कार्यशील कोड विकसित करने और हमले का संचालन करने के लिए इस भेद्यता का उपयोग करने में सक्षम होने की संभावना नहीं है।

हम अनुशंसा करते हैं कि हमारे उपयोगकर्ता जितनी जल्दी हो सके अपडेट स्थापित करें और यदि आपने पहले से ऐसा नहीं किया है, तो विंडोज अपडेट (यह विकल्प डिफ़ॉल्ट रूप से सक्षम है) का उपयोग करके अपडेट की स्वचालित डिलीवरी सक्षम करें।

Adobe ने अपने उत्पादों

Adobe Flash Player ,

Adobe Acrobat और Reader ,

Shockwave Player के लिए अपडेट जारी करने की

घोषणा की है ।

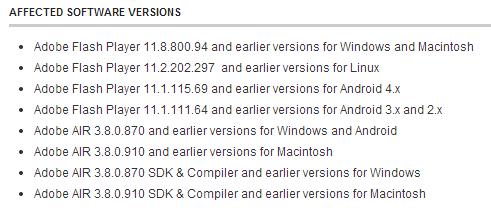

फ्लैश प्लेयर के लिए पैच चार आरसीई भेद्यताएं CVE-2013-3361, CVE-2013-3362, CVE-2013-3363, CVE-2013-5324 तय करते हैं, जिनका उपयोग मेमोरी-करप्शन के माध्यम से दूरस्थ कोड निष्पादन के लिए किया जा सकता है।

घटक और संस्करण तय किए जाने हैं।

हम अनुशंसा करते हैं कि उपयोगकर्ता आपके ब्राउज़र द्वारा उपयोग किए जाने वाले फ़्लैश प्लेयर के संस्करण की जांच का उपयोग करें, इसके लिए आप आधिकारिक का उपयोग कर सकते हैं। Adobe स्रोत

यहाँ या

यहाँ । ध्यान दें कि Google Chrome और Internet Explorer 10 जैसे ब्राउज़र फ़्लैश प्लेयर के नए संस्करण की रिलीज़ के साथ स्वचालित रूप से अपडेट हो जाते हैं। आप इस

लिंक पर अपने ब्राउज़र के लिए फ्लैश अपडेट जानकारी प्राप्त कर सकते हैं।

ब्राउज़रों के लिए फ़्लैश प्लेयर के वर्तमान संस्करण हैं:

एडोब एक्रोबेट के लिए अपडेट, रीडर आठ आरसीई कमजोरियों को ठीक करता है।

- स्टैक ओवरफ्लो के माध्यम से आरसीई: सीवीई-2013-3351

- स्मृति भ्रष्टाचार के माध्यम से आरसीई: CVE-2013-3352, CVE-2013-3354, CVE-2013-3355

- बफर अतिप्रवाह के माध्यम से आरसीई: CVE-2013-3353, CVE-2013-3356

- पूर्णांक अतिप्रवाह के माध्यम से आरसीई: CVE-2013-3357, CVE-2013-3358।

सुरक्षित रहें।