नमस्कार haberUser!

यह कहानी लगभग 2 महीने पहले शुरू हुई थी, जब मेरे अच्छे दोस्त अलेक्जेंडर, जो होस्टिंग सेवाएं प्रदान करते थे, एंटीवायरस के साथ सभी वर्चुअल मशीनों के अगले स्कैन के दौरान मेरी साइट के रूट डायरेक्टरी में एक संदिग्ध .js फ़ाइल का पता चला, जिसे मैं VDS में सेवा देता हूं, तब मैंने इसे संलग्न नहीं किया था। मूल्य ... लेकिन मुझे लगता है कि किसी भी होस्टिंग व्यवस्थापक को तुरंत चिंता होगी।

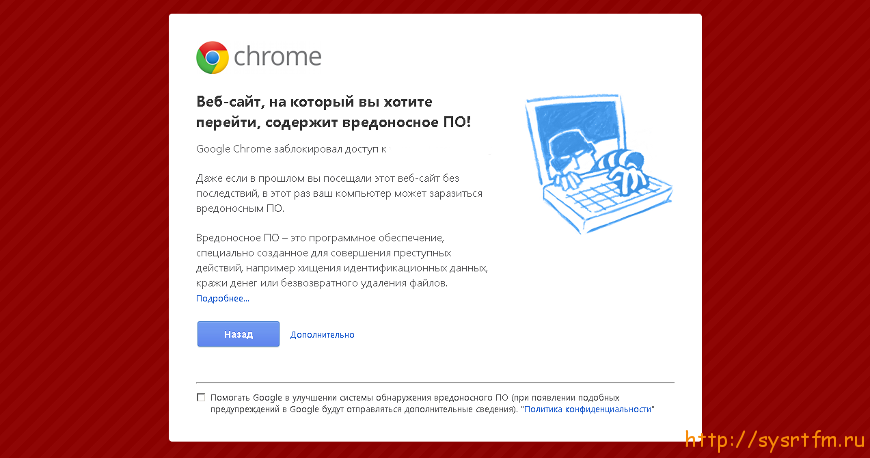

सब कुछ समाप्त हो गया, केवल 2 महीने बाद, निगम द्वारा मेरी साइट को अवरुद्ध करने के बाद:

पाठ के अनुसार, मैं आपको बताना चाहता हूं:

सारांश:

हैकिंग, फिर वीडीएस के साथ दिलचस्प चीजें शुरू हुईं: स्पैम को कई हजार प्राप्तकर्ताओं को मेल करना, संदिग्ध स्क्रिप्ट स्थापित करना, मुख्य साइट की जड़ में अजीब फ़ाइलों की उपस्थिति। सच कहूँ - यह डरावना था ... लेकिन ऐसा लगता है कि मैंने अंधेरे को हराया)।

प्रविष्टि:

मैं यह लेख एक नोटबुक के रूप में भी लिख रहा हूं, ताकि समस्याओं की पुनरावृत्ति की स्थिति में इसे वापस करना संभव हो सके। मैलवेयर से निपटने की प्रक्रिया में किसे दिलचस्पी है, यह नीचे वर्णित किया जाएगा। कई पत्र होंगे, इसलिए, जिन्हें व्यावहारिक सलाह की आवश्यकता है - अंत तक स्क्रॉल करें।

कैसे उन्होंने डेबियन व्हीजी पर अपनी होस्टिंग पर मेरी साइट हैक की या वर्डप्रेस पर एक साइट हैक की और जिसे यह सब चाहिए

मुझे किन समस्याओं का सामना करना पड़ा और मैंने उन्हें कैसे देखा?

अपनी साइट पर समान js स्क्रिप्ट नहीं मिलने के बाद मैंने ठीक किया। अब मुझे समझ में आया कि यह एक घातक गलती थी।

मेरी साइट डेबियन

व्हीज़ी पर चलती है,

i-mscp होस्टिंग कंट्रोल पैनल

(ispcp उत्तराधिकारी) स्थापित है, कई और साइटें हैं जो व्यक्तिगत भी हैं, इसलिए मैं व्यवस्थापक हूं और किसी को भी मेरे VDS तक पहुंच नहीं दूंगा।

सब कुछ अच्छी तरह से स्थापित किया गया था, मैंने सोचा था, और इसलिए सुरक्षा के बारे में चिंता नहीं की, मैंने रूट एसएचएस का इस्तेमाल किया और प्रयोगों के लिए साइट पर तीसरे पक्ष के लेखकों की लिपियों को रखा। एक वर्डप्रेस साइट और इसके लिए प्लगइन्स की एक अविश्वसनीय राशि है। यह जांचने के लिए कि मुझे समय नहीं लगा। साइट बढ़ी और नए प्लगइन्स और स्क्रिप्ट के साथ फिर से भरना ...

आपको इन सभी प्लगइन्स \ एक्सटेंशन \ स्क्रिप्ट की आवश्यकता क्यों है?

मेरे दोस्त ने एक बार मुझसे पूछा था। मैंने जवाब दिया कि मुझे एक "सामाजिक" साइट की आवश्यकता है और मुझे विभिन्न लिपियों के साथ प्रयोग करना पसंद है, देखें कि वे साइट की कार्यक्षमता और उपस्थिति को कैसे प्रभावित करते हैं। मैंने हमेशा कुछ सुधारने की कोशिश की ...

समस्या नंबर दो

2 हफ्ते हो गए हैं क्योंकि मैंने पहले खतरे का जवाब नहीं दिया। मुझे निम्नलिखित समस्या थी।

मैं काम पर बैठा हूं, और अचानक, मेरे पोस्टफ़िक्स मेल सर्वर के संदेश (मैंने व्यक्तिगत मेल अग्रेषित करने के लिए कॉन्फ़िगर किया है) कि इस तरह के संदेश को मेरे मेल मेल में, स्पैम फ़ोल्डर में गिरना शुरू नहीं हुआ था।

प्रति सेकंड लगभग 50 नॉन-डिलीवरी संदेश ।

मैं सर्वर पर जाता हूं और लॉग देखता हूं:

tail -f /var/log/mail.log

और संदेश रिकॉर्ड करने की एक अविश्वसनीय गति है, मैं मेलर को रोकता हूं:

/etc/init.d/postfix stop

स्पैम बंद हो जाता है, मैं यह पता लगाने की कोशिश कर रहा हूं कि मेलिंग कैसे होती है, लेकिन अनुभव की कमी के कारण मुझे समझ नहीं आता कि क्या है।

जाहिर है, यह पता लगाना संभव है कि यदि आप मुख्य (sysrtfm डॉट आरयू) साइट की रूट डायरेक्टरी का नाम बदल देते हैं या डोमेन को होस्टिंग कंट्रोल पैनल, स्पैम स्टॉप्स में ब्लॉक कर देते हैं।

यह अहसास कि उन्होंने मुख्य साइट को तोड़ दिया, लेकिन कैसे?

मैं केवल मामले में मेलर की पूरी कतार साफ़ करता हूँ:

postsuper -d ALL

(~ 10,000 पत्र हटाए गए)

8 घंटे के लिए मैंने अपने हाथों से साइट की निर्देशिका को बाएं हाथ की स्क्रिप्ट की उपस्थिति के लिए जांचा, सभी प्लगइन्स को अक्षम किया, मेलर को लॉन्च किया और समाचार पत्र को फिर से प्राप्त किया (उदास चेहरा

फिर संयोग से, साइट की रूट डायरेक्टरी में, मुझे फ़ाइल

/css/sys0972500-1.php के साथ

सीएसएस फ़ोल्डर

मिलता है । मेरे सीएमएस की अनुमानित संरचना को जानने के बाद, मैं समझता हूं कि ऐसी कोई फ़ाइल नहीं होनी चाहिए। मैं पिछले महीने के लिए बैकअप डाउनलोड करता हूं, इसे अनपैक करता हूं, और मैं देखता हूं कि फ़ाइल निश्चित रूप से नहीं होनी चाहिए। वह वहाँ कैसे समाप्त हुआ? यह सवाल अभी भी अनुत्तरित है, लेकिन इसमें बाकी फाइलों के समान अधिकार हैं।

हम अपाचे लॉग पढ़ते हैं:

tail -f /var/log/apache2/sysrtfm.ru.log

और वहां देखें:

"POST /css/sys0972500-1.php HTTP/1.1" 404 55665 "-" "-"

लगभग हर 30 सेकंड।

जाहिरा तौर पर कोई इस समाचार को दूर से चला रहा है, एक समाचार पत्र की शुरुआत कर रहा है।

यह आईपी और सभी को अवरुद्ध करने के लिए प्रतीत होता है, लेकिन यह लगभग अक्सर बदल जाता है। फ़ाइल के साथ निर्देशिका हटा दी गई, मेलिंग बंद हो गई। स्वीकार नहीं, व्यावहारिक रूप से, और न ही कोई विरोध, क्योंकि मुझे समझ नहीं आया कि हैकिंग कैसे हुई, इस समस्या को छोड़ दिया है मैंने रूट पासवर्ड को और अधिक जटिल एक और अक्षम प्लगइन्स और स्क्रिप्ट में बदल दिया है जिसका मैं अब उपयोग नहीं करता हूं।

अगली समस्या जो पता चली थी कि वर्डप्रेस इंजन इतना लोकप्रिय है कि हर कोई इसे तोड़ने की कोशिश कर रहा है। अपाचे 2 लॉग को पढ़ने के बाद, मुझे एहसास हुआ कि व्यवस्थापक पैनल में लॉगिन फॉर्म पर एक निरंतर जानवर बल लॉगिन हमला है। लेकिन कब से मुझे इस पर लंबे समय से संदेह था, मेरे पास पहले से ही कई असफल लॉगिन प्रयासों (उपयोगकर्ता लॉकर) के बाद उपयोगकर्ता लॉक प्लगइन स्थापित था।

tail -f /var/log/apache2/sysrtfm.ru.log

वहां देखें:

"POST /wp-login.php HTTP/1.0" 200 6891 "http://sysrtfm.ru/wp-login.php" "Opera/9.80 (Windows NT 6.1; U; ru) Presto/2.8.131 Version/11.10"

बहुत उच्च आवृत्ति के साथ। इस हमले के तरीके के खिलाफ संरक्षण एक और चर्चा का विषय है। यहां मैंने अब तक एक अतिरिक्त प्लगइन रखा है जो कई लॉगिन प्रयासों के बाद हमलावर को आईपी पते से अवरुद्ध करता है।

अंक तीन

3 सप्ताह बिना स्पैम और वामपंथी लिपियों के गुजरे।

मैं लॉग्स की जांच करने के लिए VDS गया और पाया कि साइट के रूट में वही फाइल थी, और फिर से न्यूज़लेटर लॉन्च किया गया था, लेकिन बहुत कम मात्रा में ... मैंने अपना सिर पकड़ लिया।

मैं साइट को ऑनलाइन एंटीवायरस के साथ क्रॉल करना शुरू कर रहा हूं:

मंचों की खोज परिणाम नहीं देती है। लेकिन मुझे एक लेख मिला जिसने मेरी बहुत मदद की) अब तक, मैं टैब को खुला रखता हूं।

यह मेल सर्वर के विस्तारित लॉगिंग को सक्षम करने की प्रक्रिया का वर्णन करता है ताकि यह समझा जा सके कि कौन सी स्क्रिप्ट न्यूज़लेटर लॉन्च करती है।

स्पॉइलर के तहत लेख का स्रोत कोडइसलिए, हमारे पास डेबियन पर आधारित एक सर्वर है।

सर्वर से जावक स्पैम के बारे में शिकायत।

कार्य: प्रेषण कतार को साफ़ करें और इसका कारण खोजें।

समाधान: बेशक, कई विकल्प हैं। उनमें से एक पर विचार करें।

1. SSH के माध्यम से कनेक्ट करें और संदेश कतार देखें:

mailq

हां, कई पत्र हैं।

2. मेल सर्वर को अक्षम करें (पोस्टफ़िक्स लागत)

/etc/init.d/postfix stop

3. हम 25 वें पोर्ट पर कनेक्शन को देखते हैं:

netstat -apn | grep :25

यदि स्थापित नहीं है, तो इसका मतलब है कि स्पैम एक दुर्भावनापूर्ण स्क्रिप्ट के माध्यम से नहीं भेजा जाता है जो स्थानीय मेल सर्वर को दरकिनार करके मेल भेजता है।

4. हम अक्षरों की कतार को साफ करते हैं

एक्जिम:

exipick -i | xargs exim -Mrm

पोस्टफ़िक्स:

postsuper -d ALL

sendmail:

rm -rf /var/spool/mqueue/*

बेशक, बशर्ते कि हम ऐसा कर सकें (कतार में वास्तविक उपयोगकर्ताओं के लिए वास्तविक पत्र हो सकते हैं)।

postsuper -d ALL postsuper: Deleted: 72849 messages

5. उन्नत मेल लॉगिंग को सक्षम करने का प्रयास करें:

mv /usr/sbin/sendmail /usr/sbin/sendmail.org touch /usr/sbin/sendmail chmod +x /usr/sbin/sendmail

echo -n '#!/bin/bash logger -p mail.info sendmail-ext-log: site=${HTTP_HOST}, client=${REMOTE_ADDR}, script=${SCRIPT_NAME}, pwd=${PWD}, uid=${UID}, user=$(whoami) /usr/sbin/sendmail.org -t -i' > /usr/sbin/sendmail

6. मेल सर्वर शुरू करें

/etc/init.d/postfix start

7. हम लॉग को देखते हैं

tail -f /var/log/mail.info

हम कुछ इस तरह देखते हैं:

Jan 23 16:25:25 danma logger: sendmail-ext-log: site=, client=, script=send.php, pwd=/var/www/danma/data/www/site.ru, uid=33, user=www-data Jan 23 16:25:25 danma postfix/pickup[11520]: E3CD259403D: uid=33 from= Jan 23 16:25:25 danma postfix/cleanup[11522]: E3CD259403D: message-id=

मैं इस तथ्य पर आपका ध्यान आकर्षित करता हूं कि यह कार्रवाई के विकल्पों में से एक है।

यदि शिकायत में एक पत्र आईडी है, तो यह भेजने वाले लॉग में देखने लायक है।

ऐसा होता है कि सर्वर खुला स्रोत है।

और यह भी होता है कि उन्होंने सिर्फ मेलबॉक्स के लिए पासवर्ड उठाया था - यह भी ध्यान देने योग्य है!

यहाँ से लिया गया, लेखक का धन्यवाद!

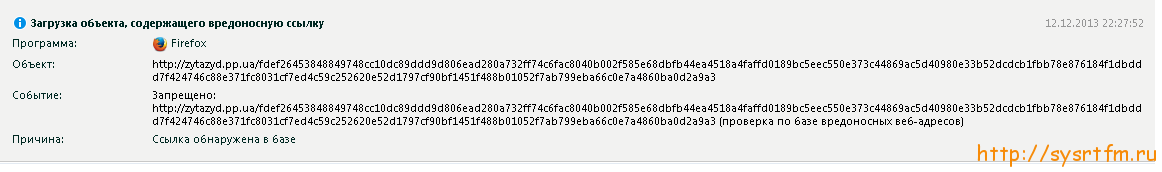

लॉगिंग को सक्षम करने के बाद, मैंने देखा कि इस स्क्रिप्ट (/css/sys0972500-1.php) से स्पैम मेलिंग शुरू की गई थी, लेकिन यह तीसरी बार सीएसएस निर्देशिका के साथ फाइल के बाद थी ...

उन्होंने मुझे कैसे काट दिया? कहाँ? जब मुझे पता चला कि मैं कुछ और से संक्रमित था ...

अंक चार

इस बार, एक मित्र ने मुझे लिखा, यह कहते हुए कि कास्परस्की एंटी-वायरस उसे मेरी साइट पर नहीं आने देता,

लेकिन Google Chrome ने इस आलेख के शीर्ष लेख से बहुत कम रिक्त दिखाते हुए, किसी अन्य कंप्यूटर से जाने नहीं दिया ... मैं यह देखकर बहुत परेशान था कि Google ने वेबमास्टर टूलबार में निम्नलिखित की तरह कुछ लिखकर मेरी साइट पर प्रतिबंध लगा दिया है:

“आपकी साइट से, उपयोगकर्ताओं के क्लाइंट पीसी पर मैलवेयर इंस्टॉल किया गया था। जिन लिंक से इंस्टॉलेशन नीचे किया गया था:

साइट से कुछ लिंक "

यांडेक्स को कुछ भी संदेह नहीं था ...

मुझे तुरंत कहना होगा कि मैं इस समस्या को जल्दी से हारने में कामयाब रहा। यहाँ मैंने क्या किया है:- CMS कैशिंग प्लगइन को अक्षम करें ताकि फाइलें फिर से उत्पन्न हों और न कि दुर्भावनापूर्ण कैश से ली गई हों

- एक बार फिर मैंने ऑनलाइन एंटीवायरस डेटाबेस के लिए साइट की जाँच की, यह एंटीवायरस-अलार्म आरयू वास्तव में सबसे अधिक काम आया

- क्योंकि इस जाँच में यह लिखा गया था:

Google संस्करण पर एक संदिग्ध लिंक है: फीडबर्नर कॉम को खिलाता है

Google संस्करण पर एक संदिग्ध लिंक है: www facebook com

Google संस्करण पर एक संदिग्ध लिंक है: www liveinternet ru

फिर, मैंने तीसरे पक्ष के वर्डप्रेस प्लगइन्स, सामाजिक बटन, टिप्पणियों आदि का एक गुच्छा बंद कर दिया।

सामाजिक नेटवर्क की साइटों पर संक्रमण, जहाँ मेरे लेखों की क्रॉस-पोस्टिंग थी, Google द्वारा भी प्रतिबंधित किया गया था, इस तथ्य के कारण कि मेरी साइट से सामग्री थी - मैंने अवरुद्ध करने के निर्णय की समीक्षा करने के लिए Google के लिए उन समर्थनों में एक अनुरोध बनाया (उसी पृष्ठ पर जहां अवरुद्ध करने का कारण वर्णित है, अनुभाग "अतिरिक्त समस्याएं")

- गलत फ़िशिंग अलर्ट की रिपोर्ट करने के लिए एक फ़ॉर्म भरा।

- क्योंकि अंतिम 2 बिंदुओं को 24 घंटे माना जाता है, मैंने सक्रिय रूप से संभावित हैक के कारण की खोज शुरू कर दी। फिर यह मुझ पर हावी हो जाता है कि मैंने एफटीपी की जांच नहीं की है!

- प्रोफेट सर्वर लॉग पढ़ें:

cat /var/log/proftpd/xferlog

हमें वहाँ बहुत दिलचस्प लगता है:

176.28.52.119 42278 /var/www/virtual/sysrtfm.ru/htdocs/css/sys0972500-1.php a _ ir admin@sysrtfm.ru ftp 0 * c

और फिर मुझे सब कुछ समझ में आया .... (दुखद इमोटिकॉन (उन्होंने admin@sysrtfm.ru खाता तोड़ दिया), मैंने जल्दी से अपना पासवर्ड और लॉगिन बदल लिया। मैंने अन्य सभी एफ़टीपी खातों को भी अवरुद्ध कर दिया। यह जाँचने के बाद कि वे कहीं भी उपयोग नहीं किए गए थे।

एक और रिकॉर्ड मिला:

31.7.234.34 0 /var/www/virtual/sysrtfm.ru/htdocs/css/c3x.php b _ or admin@sysrtfm.ru ftp 0 * c

यह सब एक ही ओपेरा से है, फाइलें हटा दी गई थीं, लेकिन ब्लॉक का कारण यह नहीं था। - तब मैंने यहां Google वेबमास्टरों के तकनीकी समर्थन के लिए फोरम में विषय शुरू किया।

अच्छे लोग हैं, उन्हें साइट से डाउनलोड की गई स्क्रिप्ट में दिलचस्प चीजें मिलीं)

मैलवेयर ने क्या किया:

- फ़ाइल wp-content / plugins / usernoise / js / usernoise.js को ftp के माध्यम से संशोधित करें, एक और स्क्रिप्ट को बहुत अंत तक जोड़ते हुए: /wp-includes/images/smilles/skynet.js

यह पता चला कि इस स्क्रिप्ट को केवल तभी निष्पादित किया गया था जब ब्राउज़र Google क्रोम नहीं था, उपयोगकर्ता के पीसी पर मैलवेयर डाउनलोड कर रहा था।

- फिर /wp-content/plugins/lazy-load/js/lazy-load.js फ़ाइल जिसमें /wp-includes/images/crystal/gocubs.js स्क्रिप्ट पंजीकृत थी, संक्रमित थी। - मैंने अपनी स्थानीय डिस्क पर WinSCP साइट प्रोग्राम डाउनलोड किया, कुल कमांडर को लॉन्च किया, डाउनलोड की गई निर्देशिका में स्थानांतरित किया और सभी भाषाओं में अभिव्यक्तियों की खोज शुरू की:

cr"±"ipt skynet.js document.write

सभी पाया घटनाओं को साफ किया गया। और ऐसा लगता है कि उसने कुछ भी अतिश्योक्तिपूर्ण नहीं किया। - मैंने मैन्युअल रूप से इन घटनाओं के लिए ब्राउज़र द्वारा डाउनलोड की गई सभी लिपियों की जाँच की। मुझे कुछ और नहीं मिला

12 घंटे के बाद, Google ने मेरी साइट को अनलॉक किया, लेकिन आंकड़े अभी भी डूबा हुआ है (

अब

समस्या हल हो गई है , लेकिन अब मैंने कई निष्कर्ष निकाले हैं ...।

वास्तव में कोई कैसे प्रतिक्रिया देगा।

अब मैं समझता हूं कि ऐसी समस्याओं को किसी भी स्तर की साइटों पर अनुमति नहीं दी जा सकती है, न केवल आपकी सुरक्षा और वित्तीय स्थिति, बल्कि आपके ग्राहकों की सबसे महत्वपूर्ण वित्तीय सुरक्षा भी इस पर निर्भर करती है ...

अगर मैंने 2 महीने पहले अपने दोस्त से संदेश के साथ एक संदिग्ध जेएस फाइल के बारे में चित्रों के साथ फ़ोल्डर में पाया, तो सही ढंग से प्रतिक्रिया दी। सब कुछ अलग होगा।

यह मेरे लिए एक गंभीर सबक था और अब मैं ऐसी चीजों को और गंभीरता से देखूंगा! मैं सभी शुरुआती वेब प्रोग्रामर और अधिक को क्या सलाह देता हूं!

समस्याओं को सुलझाने में किसने मेरी मदद की और क्या मदद की

- अलेक्जेंडर केनेव - तकनीकी और नैतिक समर्थन, युक्तियां और सलाह, ddos ( itservices.su ) से सुरक्षा के साथ होस्टिंग, जिस पर आपकी साइट निहित है।

- Google विश्लेषिकी न केवल एसईओ के लिए एक उपकरण है, बल्कि कमजोरियों को खोजने का एक साधन भी है। वहाँ मैंने देखा जहाँ उपयोगकर्ता सबसे अधिक बार दस्तक देते हैं, जैसे कि अधिक आदिम AWStats साइट आँकड़े टूल में। उदाहरण के लिए, मेरे लिए, देखे गए शीर्ष 10 पृष्ठों में, WP प्राधिकरण पृष्ठ पहले स्थान पर है)))) यह अजीब बात नहीं है कि समान जानवर बल आवश्यक है, आपको इसके बारे में कुछ करने की आवश्यकता है।

- Google वेबमास्टर टूल फ़ोरम बहुत उपयोगी है, यह निकला, एक बात!, मैं सभी को सलाह देता हूं।

- Google Chrome डीबगिंग पैनल - इसके बिना, मैं बिल्कुल भी कुछ नहीं करूंगा ... (जिस पृष्ठ की हम जांच कर रहे हैं और खोज अन्वेषण कर रहे हैं उस पृष्ठ पर F12 दबाएं)।

- पोटीन, WinSCP, TotalCommander - उनके बिना) हमेशा हाथ में होते हैं!

पतन के कगार पर होने के कारण मैंने अपने लिए क्या निष्कर्ष निकाले

आप समस्या को ऐसी स्थिति में नहीं ला सकते। मेरी साइट के साथ जो समस्याएं उत्पन्न हुई हैं, और क्लाइंट साइटों के साथ संभावित समस्याएं हैं, वे सिर्फ मेरी समस्या है, जो सक्षमता की कमी के कारण हैं, जिसे मैं निकट भविष्य में बढ़ाया मोड में बनाऊंगा।

यह सब किसको चाहिए?

यह सब किसको चाहिए? इन सभी हमलों, वायरस, स्पाइवेयर? बहुत से लोग इन सवालों का जवाब जानते हैं। मैं अपनी बात का वर्णन करूंगा:

कई लोग \ प्रोग्रामर्स \ मैलवेयर हैं जो विज्ञापन प्लेटफार्मों के लिए एक संसाधन प्रदान करने पर कमाते हैं या समान विज्ञापन उद्देश्यों के लिए इसके आगे के उपयोग के लिए जानकारी एकत्र करते हैं। मुझे लगता है कि इन उद्देश्यों के लिए साइटों और दुर्भावनापूर्ण कार्यक्रमों पर अधिकांश हमले मौजूद हैं।

विज्ञापन कंपनियाँ इस संसाधन को बाद में इस विज्ञापन प्लेटफ़ॉर्म को अपने ग्राहकों को और अधिक महंगा बेचने के लिए खरीदती हैं।

बस एक मुक्त ब्लॉग इंजन पर 100,000 हैक की गई साइटों के नेटवर्क की कल्पना करें - एक मैलवेयर प्रोग्रामर ने उन्हें हैक किया। मैंने इस संसाधन को एक विज्ञापन कंपनी को बेच दिया, एक विज्ञापन कंपनी प्रकाशन के लिए सामग्री या लिंक तैयार करती है, और एक प्रोग्रामर ने कुछ ही क्लिक में हैक की गई वेबसाइटों पर इस पूरी कंपनी को लॉन्च किया, यह विशाल ट्रैफ़िक पूरे इंटरनेट पर भारी धन लाता है।

स्वाभाविक रूप से, हानिरहित स्कूली बच्चों से बहुत सारे संभावित अनुप्रयोग हो सकते हैं, जो सिर्फ हैक करना सीखते हैं, मैलवेयर स्थापित करना और उपयोगकर्ताओं के व्यक्तिगत डेटा (क्रेडिट कार्ड के मापदंडों, सामाजिक नेटवर्क से लॉगिन और पासवर्ड को तीसरे पक्ष में स्थानांतरित करना) यह सब प्रकृति और प्रोग्रामर में वैश्विक है। मैलवेयर लगातार साइटों और लोकप्रिय संसाधनों की कमजोरियों की खोज करता है।

व्यावहारिक सुझाव

इंटरनेट पर बहुत सारे ऐसे सुझाव हैं, मैं यहां वास्तव में सार्थक IMHO एकत्र करूंगा:

- कभी भी , किसी भी परिस्थिति में, अपनी सेवाओं (प्राधिकरण, उपयोगकर्ता, लॉगिन, व्यवस्थापक, आदि) पर प्राधिकरण के लिए मानक और सरल उपयोगकर्ता नाम न छोड़ें । इससे सुरक्षा में 50% न्यूनतम वृद्धि होगी। इसके अलावा, कैप्चा या एक मानव परीक्षण का उपयोग करें;

- हमेशा बैकअप , कोई सवाल नहीं हो सकता है, हमेशा एक बैकअप होना चाहिए! उदाहरण के लिए, मैं स्थानीय रूप से आरके करता हूं और रात में एक बार मैं स्क्रिप्ट के साथ वेबदा वी के माध्यम से यैंडेक्स डिस्क पर स्क्रिप्ट को मर्ज करता हूं, और डिस्क से सप्ताह में एक बार मैं अपने घर के कंप्यूटर में सब कुछ स्थानांतरित करता हूं:

जहर को माउंट करने के लिए स्क्रिप्ट बैश करें, आरके की नकल करें और एक अधिसूचना भेजें:

- कोई फर्क नहीं पड़ता कि यह कितना सामान्य लगता है, लेकिन अब मैं सभी को सलाह देता हूं कि वे अधिक जटिल पासवर्ड बनाएं या उसका आविष्कार करें । पासवर्ड या तो एक नोटबुक में संग्रहीत किए जा सकते हैं (ANikiBeniki वहां नहीं मिलेगा) या 10 बार से याद रखें। लेकिन किसी भी मामले में, सूचना रिसाव के कारण पहुंच को फिर से हासिल करना और समस्याओं को हल करना आसान है;

- यदि आप लोकप्रिय वेब स्क्रिप्ट या CMS का उपयोग करते हैं, तो उनके अपडेट के लिए बने रहें। हमेशा छेद होते हैं। प्रतिक्रिया के बिना असत्यापित स्क्रिप्ट का उपयोग न करने का प्रयास करें। पुरानी और असमर्थित वेब स्क्रिप्ट का उपयोग न करें;

- हमेशा एक प्लग-इन या प्राधिकरण सेटिंग के माध्यम से WEB प्रशासनिक इंटरफ़ेस की सुरक्षा करने का अवसर होता है ।httpasswd ( ऐसी फ़ाइलों को उत्पन्न करने के लिए एक विज़ार्ड जिसे आपको बस एक संरक्षित निर्देशिका में रखना है)

- यदि आप अपनी सेवाओं के लिए एसएसएल एक्सेस को सक्षम कर सकते हैं - इसे सक्षम करें ! SFTP , HTTPS , SSH की सुरक्षा में चार चरण ;

- अपने मेल का ख्याल रखें , जिसके लिए सब कुछ बंधा हुआ है! मजबूत पासवर्ड , दो-चरणीय प्राधिकरण होना चाहिए!

बहुत अधिक उन्मत्त युक्तियाँ हैं। लेकिन मैं उपरोक्त को पहले लागू करने वाला मानता हूं। इसके अलावा, प्रत्येक अपने लिए तय करेगा कि वह अपनी सेवाओं की सुरक्षा में कितनी दूर जा सकता है।

पुनश्च:

और इसलिए, मैंने अंधेरे को हराया, और मैं बहुत खुश हूं) अनुभव जमा हो गया है, साइट काम कर रही है, सिस्टम जीवित है) अब यह केवल सम्मानित हैब्राह्म समुदाय के साथ इस पर चर्चा करने के लिए बनी हुई है, लेकिन टिप्पणियों में जवाब के लिए मुझे एक निमंत्रण की आवश्यकता है, इसलिए मैं यूएफओ से इस लेख को पोस्ट करने और मुझे देने के लिए कहता हूं। नए साल का निमंत्रण)और फिर मैं, बदले में, अनाम सांता क्लॉज़ की परियोजना में पंजीकरण करूंगा और हेब्राउज़र के लिए उपयोगी सामान प्रस्तुत करूंगा:

निष्ठा से,

इवान लेविन ।

| कैनन EF 24-105 थर्मो मग एक हुड के साथ उसी नाम के लेंस की एक सटीक प्रतिलिपि है। मग पेय के निरंतर तापमान को बनाए रखने के लिए एक धातु थर्मो-बल्ब से सुसज्जित है, साथ ही एक रबर गैसकेट के साथ एक भली भांति बंद पेंच वाला ढक्कन है।

|

| कॉम्पैक्ट स्लिम अट्रैक्टिव केबल स्टाइल USB 2.0 ऑप्टिकल माउस - ब्लैक (80CM- केबल)

|

| EDUP अल्ट्रा-मिनी नैनो USB 2.0 802.11n 150Mbps वाईफ़ाई / WLAN वायरलेस नेटवर्क एडाप्टर

|