यद्यपि हाल के वर्षों में सूचना सुरक्षा के मुद्दों पर व्यापक रूप से चर्चा की गई है और अधिक से अधिक लोग अपने महत्व के बारे में सीख रहे हैं, कई कंपनियों के कॉर्पोरेट सिस्टम अभी भी पर्याप्त रूप से संरक्षित नहीं हैं। इसके अलावा, जैसा कि सकारात्मक प्रौद्योगिकियों द्वारा किए गए एक सांख्यिकीय अध्ययन द्वारा दिखाया गया है, इन प्रणालियों को अक्सर विशेष रूप से योग्य साइबर अपराधियों द्वारा भी हैक किया जा सकता है।

अनुसंधान डेटा

अध्ययन के दौरान, 2011 और 2012 में किए गए पैठ परीक्षण के डेटा का उपयोग किया गया (प्रत्येक वर्ष के लिए 10 सिस्टम)। अनुसंधान की वस्तुएं अर्थव्यवस्था के दूरसंचार, बैंकिंग, वित्तीय, औद्योगिक, निर्माण और व्यापार क्षेत्रों की सबसे बड़ी राज्य संगठन और वाणिज्यिक कंपनियां थीं (विशेषज्ञ एजेंसी के अनुसार शीर्ष 400 में शामिल लोगों सहित)।

रिपोर्ट में शामिल कॉर्पोरेट सिस्टम में हजारों नोड्स हैं, जिन्हें अक्सर भौगोलिक रूप से वितरित किया जाता है और दर्जनों शाखाएं होती हैं।

हर कोई असुरक्षित है

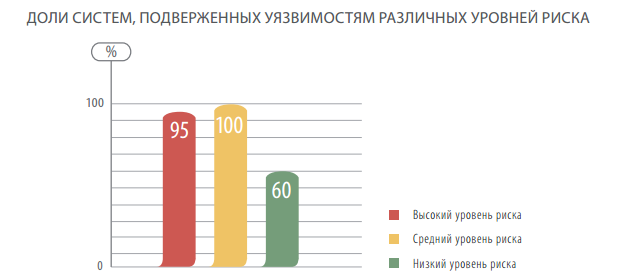

बिल्कुल अध्ययन किए गए सभी सिस्टम मध्यम जोखिम स्तर की कमजोरियों के संपर्क में थे। 95% प्रणालियों में उच्च जोखिम वाली कमजोरियां पाई गईं

सामान्य नेटवर्क परिधि कमजोरियाँ

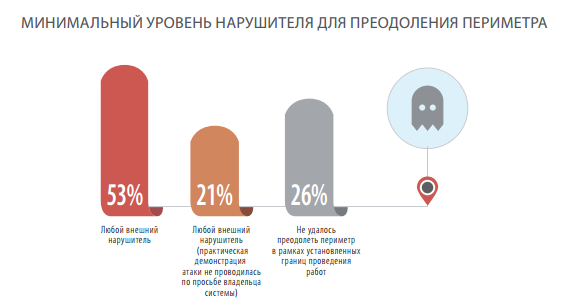

एक हमलावर जो संगठन के बाहर है और नेटवर्क के बारे में कोई विशेषाधिकार और डेटा नहीं है, नेटवर्क परिधि में प्रवेश कर सकता है और 74% मामलों में आंतरिक नेटवर्क में प्रवेश कर सकता है। इसी समय, नेटवर्क परिधि को पार करने के लिए, ज्यादातर मामलों में, साइबर अपराध के लिए औसत या निम्न स्तर की योग्यता होना पर्याप्त है।

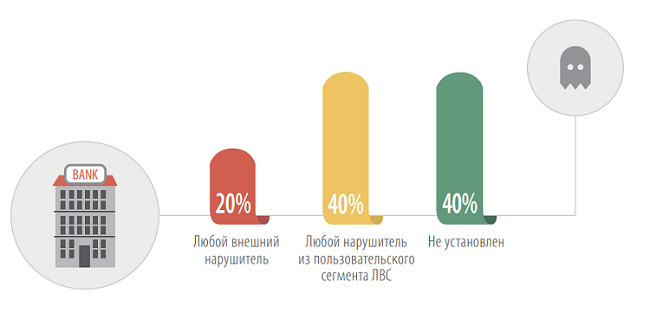

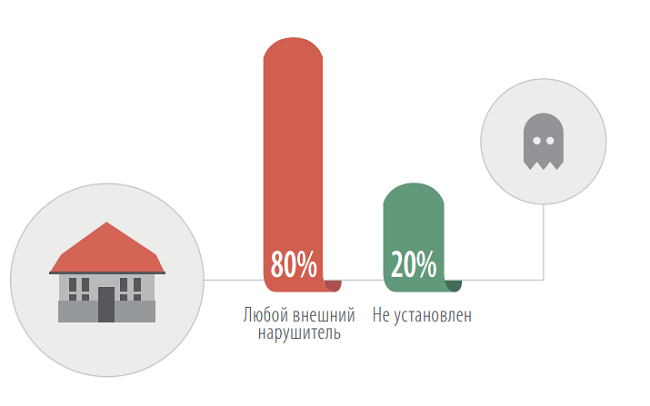

2012 के लिए डेटा हमें यह निष्कर्ष निकालने की अनुमति देता है कि बैंकिंग सिस्टम अभी भी अन्य कंपनियों के सिस्टम की तुलना में बेहतर संरक्षित हैं। कोई भी बाहरी घुसपैठिया 20% मामलों में बैंकों की आंतरिक प्रणालियों में प्रवेश कर सकता है, जबकि अन्य क्षेत्रों में यह आंकड़ा 80% है।

घुसपैठियों की श्रेणी जिसकी ओर से आप बैंकिंग प्रणालियों में महत्वपूर्ण संसाधनों पर पूर्ण नियंत्रण प्राप्त कर सकते हैं

घुसपैठियों की श्रेणी जिसकी ओर से आप बैंकिंग प्रणालियों में महत्वपूर्ण संसाधनों पर पूर्ण नियंत्रण प्राप्त कर सकते हैं घुसपैठिए की श्रेणी जिसकी ओर से आप अन्य उद्योगों में कंपनियों की प्रणालियों में महत्वपूर्ण संसाधनों पर पूर्ण नियंत्रण प्राप्त कर सकते हैं

घुसपैठिए की श्रेणी जिसकी ओर से आप अन्य उद्योगों में कंपनियों की प्रणालियों में महत्वपूर्ण संसाधनों पर पूर्ण नियंत्रण प्राप्त कर सकते हैंऔसतन, नेटवर्क परिधि पर काबू पाने के लिए तीन अलग-अलग कमजोरियों के लगातार दोहन की आवश्यकता होती है। 47% मामलों में, पहला कदम उपयोगकर्ता शब्दकोश पासवर्ड का चयन करना है, फिर विशेषाधिकार का विस्तार करना और आंतरिक नेटवर्क से संबंधित किसी भी संसाधन पर नियंत्रण प्राप्त करना है।

प्रत्येक तीसरी प्रणाली में, वेब अनुप्रयोगों में कमजोरियों के माध्यम से आंतरिक नेटवर्क तक पहुंच प्राप्त की गई थी। सभी अध्ययन प्रणालियों में ऐसी कमियां पाई गईं। यह कहने के लिए पर्याप्त है कि खतरनाक भेद्यता "इंजेक्शन बयान एसक्यूएल" 63% मामलों में होती है। इस तरह के सुरक्षा मुद्दों का सबसे व्यापक अवलोकन रिपोर्ट "

वेब एप्लिकेशन वल्नरेबिलिटी स्टैटिस्टिक्स (2012) " में दिया गया है।

बाहरी नेटवर्क के लिए सर्वर और नेटवर्क उपकरण प्रबंधन इंटरफेस (एसएसएच, टेलनेट, आरडीपी, वेब इंटरफेस) की उपलब्धता के कारण कई हमले संभव हैं।

आंतरिक नेटवर्क संसाधन सुरक्षा

एक तिहाई मामलों में, एक बाहरी घुसपैठिए, आंतरिक नेटवर्क तक पहुंच प्राप्त करने के बाद, एक हमले को विकसित करने और कंपनी के संपूर्ण आईटी बुनियादी ढांचे पर पूर्ण नियंत्रण हासिल करने का अवसर होता है। सामान्य तौर पर, इंटरनेट से पैठ के लिए बाहरी परीक्षण के परिणामस्वरूप 84% प्रणालियों का अध्ययन किया गया, विभिन्न विशेषाधिकारों के साथ संसाधनों तक अनधिकृत पहुंच प्राप्त करना संभव था।

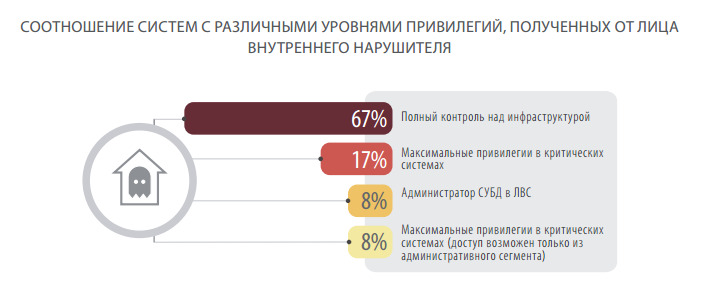

यदि हमलावर नेटवर्क तक पहुंच प्राप्त करने में कामयाब रहा, तो, आंकड़ों के अनुसार, उसके पास अपने विशेषाधिकार बढ़ाने और महत्वपूर्ण संसाधनों तक पहुंच प्राप्त करने का हर मौका है। नेटवर्क तक पहुंच के साथ, सकारात्मक प्रौद्योगिकी विशेषज्ञ अध्ययन किए गए सभी प्रणालियों में महत्वपूर्ण संसाधनों तक अनधिकृत पहुंच प्राप्त करने में कामयाब रहे, और 67% में पूरे बुनियादी ढांचे पर पूर्ण नियंत्रण प्राप्त किया गया था।

आंतरिक नेटवर्क तक पहुंच के साथ, औसतन, एक हमलावर को महत्वपूर्ण संसाधनों पर नियंत्रण पाने के लिए 7 कमजोरियों का फायदा उठाने की आवश्यकता होती है।

आंतरिक नेटवर्क संसाधनों में सबसे आम कमजोरियां कमजोर पासवर्ड का उपयोग और डेटा लिंक और नेटवर्क परतों (एआरपी, एसटीपी, डीएचसीपी, सीडीपी) की सेवा प्रोटोकॉल को छानने और सुरक्षित रखने के नुकसान हैं: वे 92% सिस्टम में पाए जाते हैं। अगला है खुले डेटा ट्रांसफर प्रोटोकॉल (टेलनेट, एफ़टीपी, एचटीटीपी) - 75% मामलों का उपयोग।

मानव कारक

हार्डवेयर और सॉफ़्टवेयर कॉन्फ़िगरेशन में कमजोरियाँ एकमात्र सुरक्षा समस्या से दूर हैं जो एक हमलावर को कॉर्पोरेट नेटवर्क तक पहुंच प्राप्त करने की अनुमति दे सकती हैं। सूचना सुरक्षा मुद्दों में कंपनी के कर्मचारियों की कम जागरूकता सामाजिक इंजीनियरिंग को साइबर अपराधियों के हाथों एक खतरनाक हथियार बनाती है।

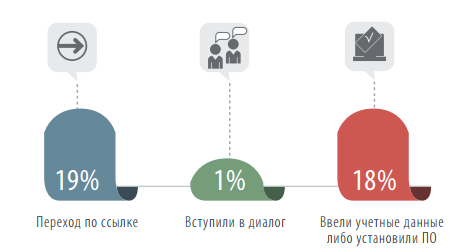

औसतन, दो वर्षों के अनुसंधान में, प्रस्तावित पते पर भेजे गए फ़िशिंग हमले ईमेल के पांच प्राप्तकर्ताओं में से एक, 18% ने अपने डेटा में प्रवेश किया या पत्र से जुड़े सॉफ़्टवेयर को लॉन्च किया, और 1% उपयोगकर्ताओं ने भी असुरक्षित पत्र के लेखक के साथ बातचीत में प्रवेश करने की कोशिश की।

निष्कर्ष

सामान्य तौर पर, केंद्रीकृत अवसंरचना-स्तरीय प्रणालियों (जैसे Microsoft सक्रिय निर्देशिका), सर्वर घटकों, DBMS और वेब अनुप्रयोगों में सबसे महत्वपूर्ण समस्याओं की पहचान की गई थी। यह इन प्रणालियों के माध्यम से था कि ज्यादातर मामलों में महत्वपूर्ण संसाधनों तक पहुंच प्राप्त करना संभव था, साथ ही साथ नेटवर्क की बाहरी परिधि को पार करना भी था।

माना कंपनियों में आईएस को सुनिश्चित करने के लिए बड़े पैमाने पर उपायों के बावजूद, प्राप्त व्यावहारिक परिणाम उनकी कम दक्षता का संकेत देते हैं। इस प्रकार, वेब अनुप्रयोगों में कई त्रुटियां वेब अनुप्रयोगों के क्षेत्र में सूचना सुरक्षा ऑडिट प्रक्रिया की अक्षमता को इंगित करती हैं, और कई वर्षों से स्थापित नहीं होने वाले अपडेट कमजोरियों और अपडेट के प्रबंधन के लिए एक प्रक्रिया की अनुपस्थिति का संकेत देते हैं।

पूर्ण अध्ययन रिपोर्ट

पॉजिटिव टेक्नोलॉजीज वेबसाइट पर उपलब्ध है।