Microsoft ने अपने उत्पादों के लिए अपडेट की एक श्रृंखला जारी की है जो 6 अद्वितीय कमजोरियों को कवर करता है (4 पैच महत्वपूर्ण स्थिति के साथ)। यह इस साल का पहला पैच टूडे है और हम इसे "लाइट पैच टेसडे" कहते हैं क्योंकि इसमें एक भी महत्वपूर्ण अपडेट या इंटरनेट एक्सप्लोरर के लिए एक भी अपडेट नहीं है। बंद कमजोरियों, उत्पाद घटकों और उनके संस्करणों पर एक विस्तृत रिपोर्ट संबंधित

सुरक्षा बुलेटिन पृष्ठ पर पाई जा सकती है। फ़िक्सेस ऑपरेटिंग सिस्टम, ऑफिस और Microsoft Dynamics AX सॉफ़्टवेयर पर ध्यान केंद्रित करते हैं। अद्यतनों को लागू करने के लिए आपको एक रिबूट की आवश्यकता है।

MS14-002

MS14-002 अद्यतन

CVD -2013-5065 पिछले वर्ष (

SA 2914486 ) से ज्ञात ndproxy.sys ड्राइवर के संस्करण में LPE को बंद कर देता है जो Windows XP और Windows Server 2003 के साथ जहाज है। हमलावर ने IOCTL इंटरफ़ेस के लिए IOCTL इंटरफ़ेस के माध्यम से विशेष रूप से तैयार किए गए ड्राइवर अनुरोध का उपयोग किया है कर्नेल मोड में इसके कोड का निष्पादन (उपयोगकर्ता-मोड प्रतिबंध बच)। इस कारनामे को देने के लिए, हमने एक विशेष पीडीएफ दस्तावेज़ का उपयोग किया जो एडोब रीडर के पुराने संस्करण में भेद्यता का शोषण करता है और इसका उपयोग सैंडबॉक्सिंग (एडोब रीडर सैंडबॉक्स बाईपास) की सीमाओं को पार करने के लिए किया जाता है। ईएसईटी द्वारा एक दुर्भावनापूर्ण शोषण दस्तावेज को PDF / Exploit.CVE-2013-5065.A के रूप में पाया जाता है।

MS14-001 अद्यतन Microsoft Word 2003-2007-2010-2013-2013 आरटी के सभी संस्करणों में तीन कमजोरियों को बंद करता है। तय भेद्यता CVE-2014-0258, CVE-2014-0259, CVE-2014-0260 रिमोट कोड निष्पादन (स्मृति-भ्रष्टाचार) प्रकार के हैं और एक विशेष रूप से तैयार की गई .doc फ़ाइल के माध्यम से दूरस्थ कोड निष्पादन के लिए उपयोग किया जा सकता है।

शोषण की संभावना कोड ।

MS14-003 अद्यतन Windows 7 और Windows Server 2008 पर win32k.sys ड्राइवर में भेद्यता CVE-2014-0262 को ठीक करता है। भेद्यता एलीवेशन ऑफ़ प्रिविलेज प्रकार की है और हमलावरों द्वारा सिस्टम स्तर (कोड कर्नेल मोड में कोड निष्पादन) के उनके अधिकारों को बढ़ाने के लिए उपयोग किया जा सकता है। ।

शोषण की संभावना कोड।MS14-004 अद्यतन Microsoft Dynamics AX में CVE-2014-0261 में भेद्यता को

संबोधित करता है। भेद्यता डेनियल ऑफ सर्विस प्रकार की है।

शोषण कोड की संभावना नहीं है ।

1 - कोड की संभावना का खुलासा करेंभेद्यता के दोहन की संभावना बहुत अधिक है, हमलावर शोषण का उपयोग कर सकते हैं, उदाहरण के लिए, कोड को दूरस्थ रूप से निष्पादित करने के लिए।

2 - शोषण कोड का निर्माण करना मुश्किल होगाशोषण की संभावना औसत है, क्योंकि हमलावरों को एक टिकाऊ शोषण की स्थिति प्राप्त करने में सक्षम होने की संभावना नहीं है, साथ ही साथ भेद्यता की तकनीकी विशेषताओं और शोषण विकास की जटिलता के कारण भी।

3 - शोषण कोड की संभावना नहीं हैशोषण की संभावना कम से कम है और हमलावरों को सफलतापूर्वक कार्यशील कोड विकसित करने और हमले का संचालन करने के लिए इस भेद्यता का उपयोग करने में सक्षम होने की संभावना नहीं है।

हम अनुशंसा करते हैं कि हमारे उपयोगकर्ता जितनी जल्दी हो सके अपडेट इंस्टॉल करें और यदि आपने पहले से ऐसा नहीं किया है, तो विंडोज अपडेट (यह विकल्प डिफ़ॉल्ट रूप से सक्षम है) का उपयोग करके अपडेट की स्वचालित डिलीवरी सक्षम करें।

एडोब ने अपने उत्पादों को भी

अपडेट किया और एडोब फ्लैश प्लेयर, एडोब रीडर और एक्रोबैट के नए संस्करण जारी किए।

एडोब रीडर और एक्रोबैट के वर्तमान संस्करण नीचे सूचीबद्ध हैं। कंपनी ने तीन कमजोरियों CVE-2014-0493 (मेमोरी-भ्रष्टाचार), CVE-2014-0495 (मेमोरी-भ्रष्टाचार), CVE-2014-0496 (उपयोग-बाद-मुक्त) को बंद कर दिया। उन सभी का उपयोग सिस्टम में विशेष रूप से तैयार पीडीएफ फाइल के माध्यम से मनमाने कोड को निष्पादित करने के लिए किया जा सकता है।

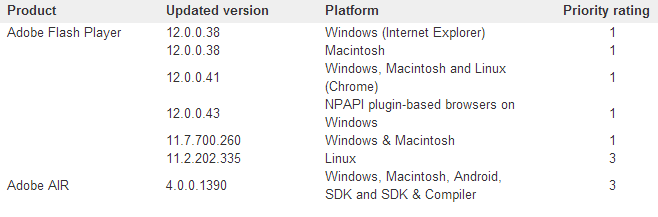

फ्लैश प्लेयर के मामले में, कंपनी ने दो भेद्यता CVE-2014-0491 और CVE-2014-0492 तय की। वर्तमान संस्करण नीचे दिए गए हैं।

हम अनुशंसा करते हैं कि उपयोगकर्ता आपके ब्राउज़र द्वारा उपयोग किए जाने वाले फ़्लैश प्लेयर के संस्करण की जांच का उपयोग करें, इसके लिए आप आधिकारिक का उपयोग कर सकते हैं। Adobe स्रोत

यहाँ या

यहाँ । ध्यान दें कि Google Chrome और Internet Explorer 10+ जैसे ब्राउज़र फ़्लैश प्लेयर के नए संस्करण की रिलीज़ के साथ स्वचालित रूप से अपडेट हो जाते हैं। आप इस

लिंक पर अपने ब्राउज़र के लिए फ्लैश अपडेट जानकारी प्राप्त कर सकते हैं।

सुरक्षित रहें।