विकेंद्रीकरण नियंत्रण के एक केंद्र और विफलता के एक बिंदु का अभाव है।निस्संदेह, वर्तमान में, कई परियोजनाएं क्लाइंट-सर्वर सिद्धांत से क्लाइंट-क्लाइंट सिद्धांत तक कुछ सेवाओं को स्थानांतरित करने की कोशिश कर रही हैं।

आइए देखें कि हमारे पास पहले से क्या है और हमारे पास क्या कमी है।

यह पोस्ट उन लोगों के लिए दिलचस्प होगी जो नेटवर्क पर नई विकेंद्रीकृत सेवाओं के उद्भव का पालन नहीं करते हैं, आप उनमें से प्रत्येक के बारे में संक्षेप में पढ़ सकते हैं।विकेंद्रीकृत परियोजनाओं में उपयोग किए जाने वाले महत्वपूर्ण सिद्धांतों में से एक

शून्य-विन्यास और

शून्य विश्वास जैसी चीजें हैं।

दूसरे शब्दों में, एक सेवा को

पूरी तरह से विकेंद्रीकृत माना जा सकता है यदि, इसे शुरू करने के लिए, यह कनेक्शन के लिए किसी भी डेटा को दर्ज किए बिना बस एप्लिकेशन को लॉन्च करने के लिए पर्याप्त है। शून्य ट्रस्ट का मतलब है कि प्रोटोकॉल के कार्यान्वयन के कारण MITM प्रकार का एक हमला सैद्धांतिक रूप से संभव नहीं होना चाहिए।

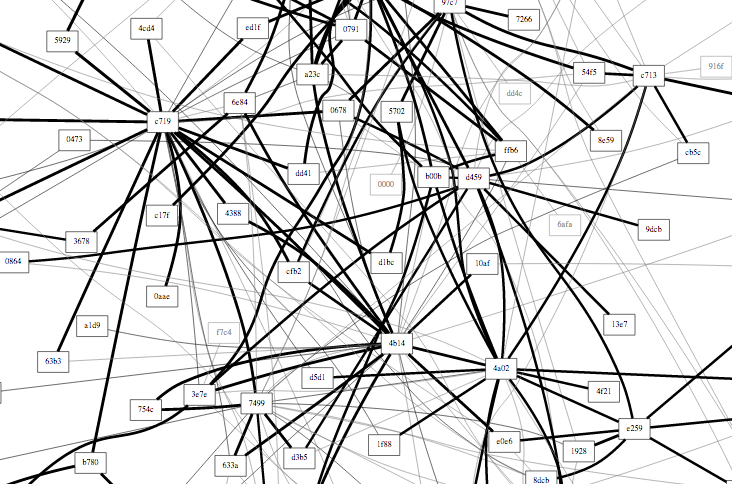

(नेटवर्क स्वचालित रूप से दुर्भावनापूर्ण होस्ट को अस्वीकार कर देगा - DHT, नेटवर्क तब भी कार्य कर सकता है, भले ही आपके अलावा सभी नोड्स और जिसे आप अपहृत कर रहे हैं I2P हैं, आप SORM को आपके और अंतिम होस्ट के बीच रख सकते हैं, जिस पर दलिया डेटा स्थान पर होगा, हालांकि यह आपके लिए शारीरिक रूप से जुड़ा हुआ है सीधे चैनल ब्रेक - CJDNS)सेवाओं को विश्वसनीय और पूरी तरह से विकेंद्रीकृत के रूप में उपयोग करने के लिए किन आवश्यकताओं को पूरा करना चाहिए?

- ओपनसोर्स

- शून्य-विन्यास

- MITM के खिलाफ प्रोटोकॉल स्तर की सुरक्षा

- कम प्रवेश सीमा

(इसका उपयोग कैसे करें और इसकी आवश्यकता क्यों है यह एक साधारण उपयोगकर्ता के लिए समझ में आता है और आप इसे एक वाक्य में वर्णित कर सकते हैं)- पूरी तरह से विकेंद्रीकृत एल्गोरिथ्म का काम (पहले बूटस्ट्रैप को छोड़कर)

हमारे पास क्या है?

नेटवर्क प्रोटोकॉल

- CJDNS

अधिक जानकारी

Cjdns एक नेटवर्क प्रोटोकॉल और इसका कार्यान्वयन है, जिसके साथ आप नेटवर्क को कॉन्फ़िगर करने योग्य, सुरक्षित और आसान बना सकते हैं। नेटवर्क इंटरनेट कनेक्शन पर और रूटर्स के बीच सीधे काम कर सकता है।

हाइपरबोरिया नेटवर्क निजी है - आपके ट्रैफ़िक को किसी भी व्यक्ति द्वारा होस्ट नहीं किया जा सकता है सिवाय उस होस्ट के जिसे इसे दिया जाना चाहिए। नेटवर्क अनाम नहीं है - इसके निर्माण का उद्देश्य I2P / Tor क्लोन बनाना नहीं था, बल्कि एक नया इंटरनेट बनाना था। इस प्रकार, ट्रेसिंग का उपयोग करके, आप नोड्स की श्रृंखला का पता लगा सकते हैं और अपने आईपीवी 4 पते का पता लगा सकते हैं; जाहिर है, जब राउटर-राउटर प्रकार से कनेक्ट होता है, तो यह समस्या गायब हो जाएगी और नेटवर्क भी गुमनाम हो जाएगा।

ओवरले नेटवर्क

- I2P

अधिक जानकारी

I2P एक अनाम, स्व-व्यवस्थित वितरित नेटवर्क है जो एक संशोधित DHT Kademlia का उपयोग करता है, लेकिन इसमें भिन्नता है कि यह होस्ट पते, एन्क्रिप्टेड AES IP पते, साथ ही सार्वजनिक एन्क्रिप्शन कुंजियों को संग्रहीत करता है, और नेटवर्क डेटाबेस पर कनेक्शन भी एन्क्रिप्ट किए गए हैं। नेटवर्क एक दूसरे को अग्रेषित करने वाले अनाम और सुरक्षित संदेश के लिए एक सरल परिवहन तंत्र के साथ अनुप्रयोग प्रदान करता है।

यद्यपि I2P नेटवर्क पैकेट के संचरण पथ को निर्धारित करने पर कड़ाई से ध्यान केंद्रित करता है, स्ट्रीमिंग लिबर लाइब्रेरी के लिए धन्यवाद, उनकी डिलीवरी त्रुटियों, नुकसान और दोहराव के बिना मूल रूप से निर्दिष्ट अनुक्रम में भी लागू की जाती है, जो I2P नेटवर्क में आईपी-टेलीफोनी, इंटरनेट रेडियो, आईपी-टीवी का उपयोग करना संभव बनाता है। वीडियो कॉन्फ्रेंसिंग और अन्य स्ट्रीमिंग प्रोटोकॉल और सेवाएं।

I2P नेटवर्क के अंदर, साइटों, इलेक्ट्रॉनिक पुस्तकालयों, साथ ही धार ट्रैकर्स की अपनी निर्देशिका है। इसके अलावा, विशेष रूप से उपयोगकर्ताओं के लिए बनाए गए इंटरनेट से सीधे I2P नेटवर्क तक पहुंचने के लिए द्वार हैं, जो विभिन्न कारणों से, कंप्यूटर पर अदृश्य इंटरनेट प्रोजेक्ट सॉफ़्टवेयर स्थापित नहीं कर सकते हैं।

- टीओआर

अधिक जानकारी

टॉर (ऑनियन राउटर के लिए छोटा) तथाकथित प्याज मार्ग की दूसरी पीढ़ी को लागू करने के लिए मुफ्त सॉफ्टवेयर है। यह एक प्रॉक्सी सर्वर सिस्टम है जो आपको एक अनाम नेटवर्क कनेक्शन स्थापित करने की अनुमति देता है जो सुनने से सुरक्षित है। यह आभासी सुरंगों का एक गुमनाम नेटवर्क माना जाता है, जो एन्क्रिप्टेड रूप में डेटा ट्रांसमिशन प्रदान करता है। यह मुख्य रूप से प्रोग्रामिंग भाषाओं सी, सी ++ और पायथन में लिखा गया है। 2014 की शुरुआत तक, इसकी गिनती गिनती की नहीं, बल्कि प्रोग्राम कोड की 324,000 से अधिक पंक्तियों की है।

Tor का उपयोग करते हुए, उपयोगकर्ता इंटरनेट पर गुमनाम रह सकते हैं जब साइटों पर जाकर, सामग्री पोस्ट करना, संदेश भेजना और टीसीपी प्रोटोकॉल का उपयोग करके अन्य अनुप्रयोगों के साथ काम करना। ट्रैफ़िक एनोनिमीकरण सर्वर (नोड्स - "नोड्स") के वितरित नेटवर्क के उपयोग के माध्यम से सुनिश्चित किया जाता है, जिसे बहुपरत राउटर कहा जाता है। Tor तकनीक ट्रैफ़िक विश्लेषण तंत्र से भी सुरक्षा प्रदान करती है जो न केवल उपयोगकर्ता की इंटरनेट गुमनामी की धमकी देती है, बल्कि व्यापार रहस्य, व्यापार संपर्क आदि की गोपनीयता भी बनाती है। Tor प्याज के रूटर नेटवर्क परतों का संचालन करती है, जिससे अनाम आउटगोइंग कनेक्शन और अनाम छिपी सेवाओं की अनुमति मिलती है] ।

सामाजिक नेटवर्क

- भांजनेवाला

अधिक जानकारी

ट्विस्टर ट्विटर (माइक्रोब्लॉगिंग सेवा) का एक विकेन्द्रीकृत एनालॉग है जो पी 2 पी के सिद्धांत पर बनाया गया है और बिटटोरेंट और बिटकॉइन से सभी का सबसे अच्छा उपयोग करता है। दूसरे शब्दों में, यह एक माइक्रोब्लॉगिंग सेवा है जिसे सेंसर नहीं किया जा सकता है, मॉडरेट किया जा सकता है, और इसमें विफलता का एक भी बिंदु नहीं है।

डेटा विनिमय

- बिटटोरेंट

अधिक जानकारी

बिटटोरेंट (शाब्दिक। अंग्रेजी। "बिट स्ट्रीम") - सहकर्मी से सहकर्मी (पी 2 पी) इंटरनेट पर सहकारी फ़ाइल साझा करने के लिए नेटवर्क प्रोटोकॉल।

फ़ाइलों को भागों में स्थानांतरित किया जाता है, प्रत्येक टोरेंट क्लाइंट, इन भागों को प्राप्त (डाउनलोड) करता है, उसी समय उन्हें अन्य क्लाइंट को देता है (अपलोड करता है), जो प्रत्येक क्लाइंट स्रोत पर लोड और निर्भरता को कम करता है और डेटा अतिरेक सुनिश्चित करता है।

प्रोटोकॉल ब्रैम कोहेन द्वारा बनाया गया था, जिन्होंने 4 अप्रैल, 2001 को पायथन में पहला बिट टोरेंट क्लाइंट लिखा था। पहला संस्करण 2 जुलाई 2001 को लॉन्च किया गया था।

बिटटोरेंट प्रोटोकॉल का उपयोग करके फ़ाइलों के आदान-प्रदान के लिए कई अन्य क्लाइंट प्रोग्राम हैं।

- eMule (KAD नेटवर्क)

अधिक जानकारी

Kad Network एक विकेन्द्रीकृत सर्वर रहित फ़ाइल साझाकरण नेटवर्क है जो Kademlia ओवरले नेटवर्क प्रोटोकॉल का उपयोग करता है। EMule (Kad 2.0), iMule, aMule और MLDonkey द्वारा समर्थित है।

संदेश सेवा

- Tox

अधिक जानकारी

टोक्स मुफ्त खुला स्रोत सॉफ्टवेयर है जो कंप्यूटर (आईपी-टेलीफोनी) के बीच इंटरनेट पर पाठ, आवाज और वीडियो संचार प्रदान करता है।

यह स्काइप के एक खुले और मुफ्त विकल्प के रूप में तैनात है, बैकडोर से रहित है, उपयोगकर्ताओं पर जासूसी नहीं कर रहा है और उन्हें अपनी सेवाओं और पुलिस के साथ विलय नहीं कर रहा है

- Bitmessage

अधिक जानकारी

बिटमेसेज एक विकेन्द्रीकृत पी 2 पी नेटवर्क का उपयोग करके एक खुला स्रोत क्रिप्टोग्राफिक मैसेंजर है। बिटमेसेज नेटवर्क बिटकॉइन नेटवर्क के समान है, जिसमें यह क्रिप्टोग्राफी पर निर्भर करता है और सुरक्षा और विकेंद्रीकरण के लिए कुछ सुविधा का त्याग करता है, लेकिन इसका उद्देश्य संदेशों को अग्रेषित करना है, न कि नकद लेनदेन। इंटरनेट यूजर्स PRMM की गुप्त ट्रैकिंग की प्रणाली के बारे में एडवर्ड स्नोडेन के खुलासे के बाद नेटवर्क को लोकप्रियता में तीव्र उछाल मिला।

वर्तमान में, बिटमेसेज नेटवर्क प्रति दिन कई हजार निजी संदेशों को संसाधित करता है।

वित्तीय गणना

- Bitcoin

अधिक जानकारी

बिटकॉइन (अंग्रेजी से। बिट - सूचना की इकाई "बिट" है, अंग्रेजी सिक्का - "सिक्का") एक सहकर्मी से सहकर्मी इलेक्ट्रॉनिक कैश सिस्टम है जो समान नाम की डिजिटल मुद्रा का उपयोग करता है, जिसे अक्सर "क्रिप्टोकरेंसी या वर्चुअल मुद्रा" कहा जाता है। नेटवर्क पूरी तरह से विकेंद्रीकृत है, इसमें एक केंद्रीय व्यवस्थापक या कोई समकक्ष नहीं है।

बिटकॉइन का उपयोग उन विक्रेताओं से माल या सेवाओं के भुगतान के लिए किया जा सकता है जो उन्हें स्वीकार करने के लिए तैयार हैं। विशेष ट्रेडिंग साइटों या एक्सचेंजर्स के माध्यम से साधारण पैसे के लिए विनिमय करना संभव है।

सुविधाओं में से एक नए बिटकॉइन का मुद्दा है। यह विकेंद्रीकृत है, मात्रा और समय में सीमित है, उन लोगों के बीच अपेक्षाकृत बेतरतीब ढंग से वितरित किया जाता है जो अपने उपकरणों की कंप्यूटिंग शक्ति का उपयोग फिर से खर्च करने वाले धन से प्रूफ-ऑफ-वर्क विधि का उपयोग करके भुगतान प्रणाली की रक्षा करना चाहते हैं। जारी किए गए बिटकॉइन और कमीशन शुल्क के रूप में पारिश्रमिक प्राप्त करने की क्षमता के साथ सिस्टम की रखरखाव गतिविधियों को "खनन" (अंग्रेजी खनन - खनन से) कहा जाता था।

इस भुगतान प्रणाली का मूल तत्व एक ओपन सोर्स क्लाइंट प्रोग्राम है। एप्लिकेशन लेयर के नेटवर्क प्रोटोकॉल का उपयोग करते हुए, कई कंप्यूटर पर चलने वाले क्लाइंट पीयर-टू-पीयर नेटवर्क से एक-दूसरे से जुड़े होते हैं।

सिस्टम के कामकाज और सुरक्षा को सुनिश्चित करने के लिए क्रिप्टोग्राफिक विधियों का उपयोग किया जाता है।

- Litecoin

अधिक जानकारी

लिटिकोइन (अंग्रेजी लाइट से - "आसान", अंग्रेजी सिक्का - "सिक्का") बिटकॉइन का एक कांटा है, जो समान नाम की क्रिप्टोक्यूरेंसी का उपयोग करके एक सहकर्मी से सहकर्मी इलेक्ट्रॉनिक भुगतान प्रणाली है।

लिटकोइन का निर्माण और हस्तांतरण बिटकॉइन प्रौद्योगिकी पर आधारित केंद्रीयकृत प्रशासन के बिना एक प्रोटोकॉल पर आधारित है। कार्यक्रम खुला स्रोत है।

लिटकोइन की कल्पना डेवलपर्स ने बिटकॉइन के विकास के रूप में की थी और इससे कई मतभेद हैं। 11 दिसंबर 2013 तक, 1 एलटीसी की लागत बीटीसी-ई एक्सचेंज पर लगभग 33 अमरीकी डालर है। लिटिकोइन दुनिया की दूसरी सबसे बड़ी क्रिप्टोकरंसी है जिसका बाजार पूंजीकरण लगभग 595 मिलियन अमेरिकी डॉलर है।

Litecoin का उपयोग एक्सचेंजर्स में बिटकॉइन या नियमित पैसे के बदले, साथ ही साथ विक्रेताओं से सामान / सेवाओं के इलेक्ट्रॉनिक भुगतान के लिए किया जा सकता है जो उन्हें स्वीकार करने के लिए तैयार हैं।

सिस्टम के कामकाज और सुरक्षा को सुनिश्चित करने के लिए क्रिप्टोग्राफिक विधियों का उपयोग किया जाता है।

Dogecoin

खोज इंजन

- Yacy

अधिक जानकारी

aCy (अंग्रेजी से अभी तक एक और साइबरस्पेस, एक और साइबरस्पेस; अंग्रेजी हां देखें के साथ व्यंजन) सहकर्मी से सहकर्मी नेटवर्क (पी 2 पी) के सिद्धांत पर निर्मित एक स्वतंत्र रूप से वितरित विकेन्द्रीकृत खोज इंजन है। विंडोज, लिनक्स, मैकओएसएक्स के लिए संस्करण हैं। जावा में लिखा गया मुख्य सॉफ्टवेयर मॉड्यूल, वाईसी नेटवर्क के सदस्यों के कई हजार कंप्यूटरों (2011 के अनुसार) पर काम करता है।

प्रत्येक प्रोजेक्ट प्रतिभागी स्वतंत्र रूप से इंटरनेट की पड़ताल करता है, पाए गए पृष्ठों का विश्लेषण और अनुक्रमण करता है और अनुक्रमण परिणामों को एक सामान्य डेटाबेस (तथाकथित सूचकांक) में डालता है, जिसे सभी YaCy उपयोगकर्ताओं द्वारा P2P आधार पर साझा किया जाता है।

आंशिक रूप से वितरित खोज इंजनों के विपरीत, YaCy नेटवर्क को एक विकेंद्रीकृत वास्तुकला की विशेषता है। सभी नोड्स समतुल्य हैं और कोई केंद्रीय सर्वर नहीं है। कार्यक्रम खोज रोबोट मोड में या स्थानीय प्रॉक्सी सर्वर के रूप में काम कर सकता है, उपयोगकर्ता द्वारा देखे गए पृष्ठों को अनुक्रमणित किया जा सकता है (इस मामले में, व्यक्तिगत डेटा - कुकीज़, आदि के संकेतों वाले पृष्ठों) को अनदेखा किया जाता है।

खोज कार्यों तक पहुंच स्थानीय रूप से लॉन्च किए गए वेब सर्वर द्वारा प्रदान की जाती है जो खोज क्वेरी दर्ज करने के लिए एक फ़ील्ड के साथ एक खोज पृष्ठ उत्पन्न करता है और खोज परिणाम अन्य लोकप्रिय खोज इंजनों के समान प्रारूप में देता है।

आईपी रूपांतरण प्रणाली (DNS)

- Namecoin

अधिक जानकारी

नामकोइन (अंग्रेजी नाम - "नाम", अंग्रेजी सिक्का - "सिक्का") नाम-मूल्य प्रकार के मनमाने संयोजन के लिए एक बिटकॉइन प्रौद्योगिकी आधारित भंडारण प्रणाली है, जिसमें से सबसे प्रसिद्ध अनुप्रयोग वैकल्पिक रूट DNS सर्वरों की प्रणाली है। नेमवॉइन को किसी एक संगठन द्वारा प्रबंधित नहीं किया जाता है। नेमवुइन नेटवर्क के प्रत्येक नोड में वितरित डेटाबेस की एक पूरी प्रति है।

एक सहकर्मी से सहकर्मी नेटवर्क का सिद्धांत और एक प्रशासनिक केंद्र की अनुपस्थिति एक नाम को हटाने के लिए असंभव बना देती है। ब्लॉक की गणना करने के लिए, मानक बिटकॉइन माइनिंग सॉफ़्टवेयर का उपयोग किया जाता है, सर्वर और पोर्ट पर पुनर्निर्देशित किया जाता है, जहां नामकोइंड काम करता है। मर्केड माइनिंग तकनीक के उपयोग के माध्यम से बिटकॉइन खनन की दक्षता को कम किए बिना नामकोइन और बिटकॉइन का एक साथ खनन संभव है। एक मध्यस्थ के माध्यम से बिटकॉइन क्रिप्टोक्यूरेंसी के लिए एक डोमेन खरीदना भी संभव है। 36,000 नए ब्लॉकों की गणना के बाद नाम दर्ज करने की अवधि समाप्त हो गई माना जाता है।

अब Namecoin में केवल डोमेन .bit ज़ोन में पंजीकृत हैं, जिसके लिए "d /" नाम स्थान का उपयोग किया जाता है (उदाहरण के लिए, डोमेन रिकॉर्ड "bitcointalk.bit" "d / bitcointalk" नाम का उपयोग करता है)। एक वितरित कंप्यूटर नेटवर्क की शक्ति यह सुनिश्चित करती है कि दो समान नाम नहीं दिखाई देते हैं और यह कि आपका नाम-मूल्य पत्राचार (किसी विशेष मामले में डोमेन-पता) किसी भी अनधिकृत व्यक्ति द्वारा सौंपा और बदला नहीं जा सकता है।

.Bit डोमेन ज़ोन में स्थित डोमेन तक पहुँच प्राप्त करने के लिए, आप प्रोजेक्ट विकी [7] में निर्दिष्ट प्रॉक्सी सर्वर या DNS सर्वर का उपयोग कर सकते हैं।

- RainFly DNS - विकास में, CJDNS के रचनाकारों से

हम क्या याद कर रहे हैं?

- एक पूर्ण सामाजिक नेटवर्क - फेसबुक / वीके का एक क्लोन लेकिन एक विकेन्द्रीकृत घटक के साथ, शायद ट्विस्टर इस तरह की सेवा का आधार बन जाएगा।

- टोरेंट ट्रैकर

- विकेन्द्रीकृत मंचों की प्रणाली -

मृतक ओसीरिस का प्रतिस्थापन

क्या यहाँ कुछ याद आ रहा है? - लिखें और एक साथ एक सूची बनाएं।विकेंद्रीकृत सेवा सर्वेक्षण परिणाम