वर्तमान में, विभिन्न मेल सेवाओं, व्यक्तिगत कंप्यूटर और क्लाउड स्टोरेज पर कॉर्पोरेट या उपयोगकर्ता की जानकारी की सुरक्षा की गारंटी देना लगभग असंभव है। मेल हैक किया जा सकता है, आपके कंप्यूटर या सहकर्मियों के कंप्यूटर से जानकारी कंपनी के कर्मचारियों द्वारा कॉपी की जा सकती है और अपने स्वयं के प्रयोजनों के लिए उपयोग की जा सकती है। क्या जानकारी की सुरक्षा करने का कोई तरीका है? आज, कोई भी कंपनी डेटा सुरक्षा की 100% गारंटी नहीं देती है, निश्चित रूप से, आप अपने डेटा को बचाने की दिशा में एक अच्छा कदम उठा सकते हैं। आमतौर पर डेटा की सुरक्षा के लिए इस्तेमाल किया जाता है।

एन्क्रिप्शन सममित और असममित है, केवल अंतर एन्क्रिप्शन और डिक्रिप्शन के लिए उपयोग की जाने वाली कुंजी की संख्या है। सममित एन्क्रिप्शन, सूचना को एन्कोड और डिकोड करने के लिए एक एकल कुंजी का उपयोग करता है। अपनी गतिविधियों को लाइसेंस के बिना रूसी संघ के कानून लंबे समय के साथ एक सममित कुंजी के उपयोग की अनुमति देते हैं

56 बिट्स से अधिक नहीं। असममित एन्क्रिप्शन के लिए, दो कुंजी का उपयोग किया जाता है: एन्कोडिंग (ओपन) के लिए एक कुंजी और डिकोडिंग के लिए एक

(बंद)। असममित एन्क्रिप्शन के लिए, रूसी संघ के कानून, एल्गोरिदम पर निर्भर करते हुए, 256 बिट्स की अधिकतम लंबाई की अनुमति देते हैं।

हटाने योग्य पर जानकारी की सुरक्षा के लिए कुछ उपकरणों पर विचार करें

ड्राइव:

- ब्रिटिश कंपनी iStorage की डाटासूर केस पर बटन के साथ एक फ्लैश ड्राइव है। डिवाइस AES256 सममित एल्गोरिथ्म का उपयोग करके हार्डवेयर एन्क्रिप्शन करता है। पिन कोड दर्ज करने के लिए 10 प्रयास किए जाते हैं, गलत प्रविष्टि के मामले में, डिवाइस पर डेटा होगा

नष्ट कर दिया। डिवाइस में पीसी से कनेक्ट होने से पहले पिन कोड दर्ज करने के लिए एक बैटरी शामिल है।

लाभ: बीहड़ मामले, पिन कोड गणना के खिलाफ सुरक्षा, डेटा विनाश।

नुकसान: यह स्पष्ट नहीं है कि बैटरी खत्म हो गई तो क्या होगा; आप पहने हुए बटनों द्वारा पिन कोड लेने की कोशिश कर सकते हैं या बस सभी प्रतियोगी डेटा को हटा सकते हैं और किसी का ध्यान नहीं जा सकता है, और यह, मेरी राय में, एक प्रतियोगी द्वारा डेटा की नकल करने की तुलना में संभवतः अधिक हानिकारक है (हालांकि यह सुरक्षा करना संभव है)। - समुराई मॉस्को कंपनी, मुझे लगता है कि वे iStorage या उनके वितरकों के साथ मिलकर काम करते हैं, लेकिन अपने उत्पादों को भी बनाते हैं, उदाहरण के लिए समुराई नैनो ड्राइव। वे 256-बिट एन्क्रिप्शन का उपयोग करते हैं, सूचना के विनाश के उद्देश्य से विभिन्न उपकरणों को जारी करते हैं।

फायदे और नुकसान डाटासूर के समान हैं। - एन्क्रिप्शन फ़ंक्शन के साथ मिलेंडर के फ्लैश कार्ड के लिए एक क्रिप्टोग्राफ़िक यूएसबी फ्लैश ड्राइव रीडर आपको माइक्रोएसडी कार्ड पर जानकारी एन्क्रिप्ट करने की अनुमति देता है। डिवाइस कंपनी के अपने प्रोसेसर पर बनाया गया है। एक नियमित फ्लैश ड्राइव के रूप में बनाया गया है।

लाभ : 56-बिट की लंबाई के साथ GOST-89 एन्क्रिप्शन एल्गोरिथ्म (प्रलेखन से यह स्पष्ट नहीं है कि GOST-89 को 256 बिट के लिए कैसे परिवर्तित किया गया था), असीमित संख्या में माइक्रोएसडी कार्ड के साथ काम करते हैं।

नुकसान: डिवाइस केवल माइक्रोएसडी कार्ड के साथ काम करता है, यह ज्ञात नहीं है कि क्या अधिक मजबूत एन्क्रिप्शन एल्गोरिदम पर स्विच करना संभव है। - Key_P1 Multiclet - प्रोसेसर डेवलपर OJSC Multiklet से जानकारी की सुरक्षा के लिए एक उपकरण। डिवाइस पर अधिक विस्तार से विचार करें (इसके बाद, डिवाइस को Key_P1 के रूप में नामित किया गया है)।

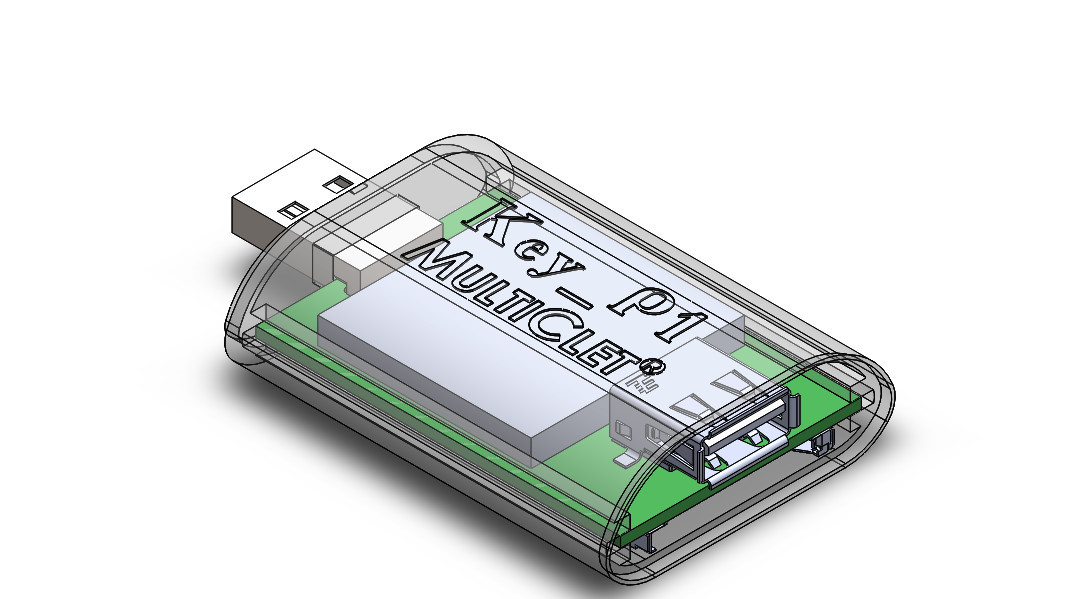

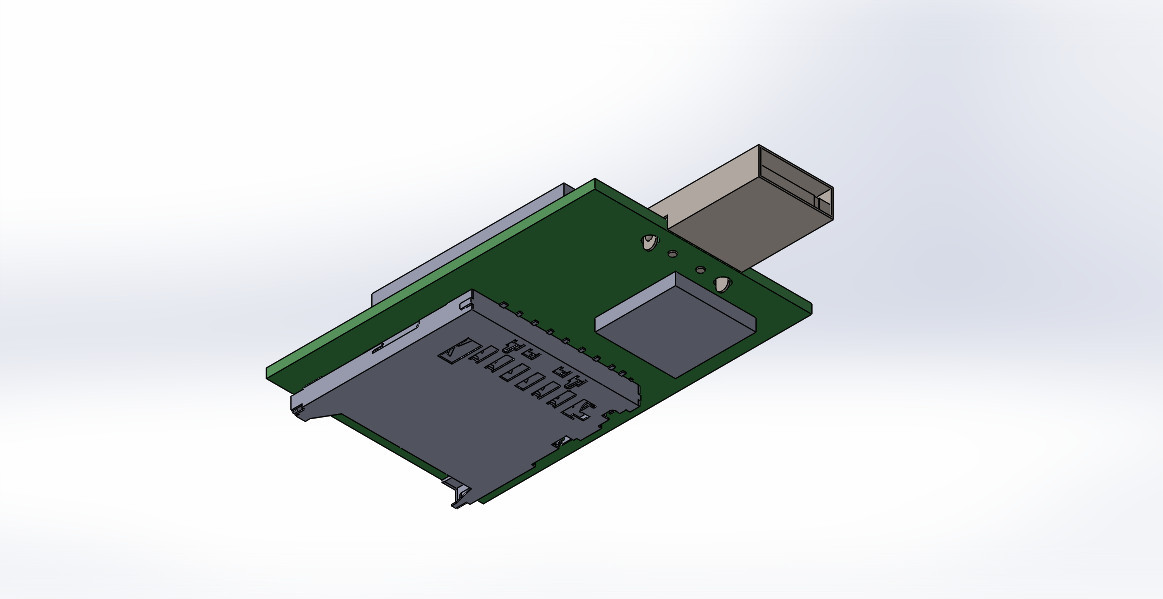

Key_P1 तीन कनेक्टरों के साथ बनाया गया है: यूएसबी - एक सॉकेट और एक प्लग, साथ ही एसडी कार्ड के लिए एक स्लॉट।

डिवाइस के प्रारंभिक कार्य (भविष्य में, सॉफ्टवेयर का विस्तार होता है, अतिरिक्त कार्यक्षमता के लिए नीचे देखें):

- संशोधित (स्पाइवेयर) फ्लैश ड्राइव के खिलाफ सुरक्षा।

- 56 बिट लंबा डेस एन्क्रिप्शन

(256 बिट की लंबाई के साथ AES और GOST-89 लाइसेंस प्राप्त करने के बाद)। - Key_R1 डिवाइस और ड्राइव के नुकसान के मामले में जानकारी को पुनर्स्थापित करने की क्षमता।

- उपयोगकर्ताओं के बीच फ़ाइलों के आदान-प्रदान के लिए चाबियाँ सिंक्रनाइज़ करने की क्षमता।

- डिवाइस शटडाउन समय Key_P1 का प्रदर्शन।

डिवाइस के कार्यों का अधिक विस्तृत विवरण बाद में इस लेख में होगा। एन्क्रिप्शन की कुंजी को प्रश्न में डिवाइस के प्रोसेसर की फ्लैश मेमोरी में संग्रहीत किया जाता है।

Klyuch_P1 असीमित संख्या में ड्राइव के साथ काम कर सकता है और असीमित संख्या में पर्सनल कंप्यूटर पर, एक विशिष्ट पीसी के लिए कोई बंधन नहीं है।

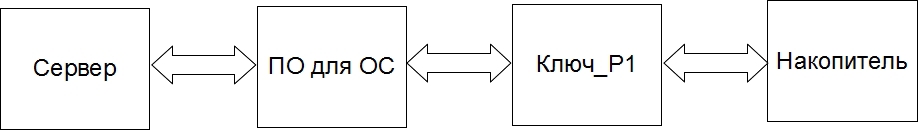

संपूर्ण प्रणाली का संरचनात्मक आरेख:

संरचना तत्वों का विवरण:

- सर्वर फर्मवेयर उत्पन्न करता है, उपयोगकर्ता के ड्राइव (फ्लैश ड्राइव) के लिए Key_P1 प्रबंधक, फर्मवेयर और एप्लिकेशन Key_P1_for_Windows (या Key_P1_for_Linux) को अपडेट करता है।

- (OS सॉफ़्टवेयर) Key_P1 प्रबंधक - घटक अद्यतन करता है, प्रारंभ Key_P1, Key_P1 के लिए कुंजी का एक सेट उत्पन्न करता है, आदि।

- फर्मवेयर Key_P1 - डिवाइस Key_P1 पर निष्पादित एक प्रोग्राम है।

- ड्राइव के लिए एप्लिकेशन Key_P1_for_Windows (Key_P1_for_Linux) है (दोनों एप्लिकेशन उपयोगकर्ता के यूएसबी फ्लैश ड्राइव पर डाउनलोड किए जाते हैं और उपयोगकर्ता को अधिकृत करते हैं और अंतिम बार डिवाइस को विंडोज और लिनक्स के लिए बंद कर दिया जाता है)।

आइए डिवाइस के मुख्य कार्यों पर अधिक विस्तार से विचार करें।

- जानकारी को एक कुंजी से नहीं, बल्कि कई (अधिकतम 1024) द्वारा एन्क्रिप्ट किया गया है। प्रत्येक ड्राइव के लिए सेक्टर द्वारा एन्क्रिप्शन होता है। इस प्रकार, एक एकल फ़ाइल को कई दर्जन कुंजियों के साथ एन्क्रिप्ट किया जा सकता है।

- एससीएसआई आदेशों का उपयोग करके प्रेषित सेवा सूचना के नियंत्रण के कारण संशोधित ड्राइव के खिलाफ सुरक्षा होती है

- सूचना वसूली:

- चाबियाँ Key_P1 प्रोग्राम का उपयोग करके पीसी पर उपयोगकर्ता द्वारा उत्पन्न की जाती हैं। पुनर्प्राप्ति के मामले में प्रबंधक (इस मामले में, उपयोगकर्ता) अपनी चाबियों का बैकअप ले सकता है।

- Keys Key_P1 डिवाइस द्वारा उत्पन्न होते हैं। इस स्थिति में, उपयोगकर्ता अपनी कुंजियों का बैकअप नहीं ले सकता है।

- उपयोगकर्ता अपनी एन्क्रिप्टेड जानकारी का बैकअप ले सकते हैं।

- मुख्य सिंक्रनाइज़ेशन किसी दिए गए प्रारंभिक मूल्य और चयनित एल्गोरिथ्म के अनुसार विभिन्न उपयोगकर्ताओं के लिए एक ही कुंजी का गठन है। डिवाइस Key_P1 सिंक्रनाइज़ेशन के लिए 50 कुंजी स्टोर करने की क्षमता प्रदान करता है। यानी उपयोगकर्ता 8 बाइट्स और स्वयं कुंजी का एक लेबल स्टोर कर सकते हैं। कुंजियों को सिंक्रनाइज़ करने और एन्क्रिप्टेड फ़ाइलों का आदान-प्रदान शुरू करने के लिए, उपयोगकर्ताओं को निम्नलिखित की आवश्यकता है:

- एक मौखिक समझौते के माध्यम से, एक फोन कॉल, एसएमएस, ई-मेल या रेत में एक शिलालेख, कुंजी को इनिशियलाइज़ करने के लिए प्रारंभिक मूल्य, साथ ही प्रमुख पीढ़ी के एल्गोरिथ्म के माध्यम से एक दूसरे को प्रेषित करने के लिए;

- एक कुंजी उत्पन्न करें और एक लेबल असाइन करें - 8 से अधिक वर्ण (बाइट्स) नहीं;

- डिवाइस की कुंजी कॉपी करें Key_P1;

- एन्क्रिप्टेड फ़ाइलों को किसी भी पीसी से एक्सचेंज किया जा सकता है, अर्थात। सॉफ्टवेयर डाउनलोड करते समय और इसे प्लगिन_पी 1 डिवाइस के साथ किसी भी "एलियन" पीसी पर स्थापित करने के लिए, पिन कोड दर्ज करने के बाद, उपयोगकर्ता को कुंजी और उनके संबंधित टैग दिखाई देंगे और किसी अन्य उपयोगकर्ता के साथ विनिमय के लिए आवश्यक कुंजी के साथ फ़ाइलों को एन्क्रिप्ट करने में सक्षम होंगे।

- डिवाइस Key_P1 प्रोग्राम को शुरू करने के बाद प्रदर्शित करता है key_p1_for_windows.exe (विंडोज के लिए) या key_p1_for_linux (लिनक्स के लिए) उस समय के बारे में जानकारी जब डिवाइस अंतिम बार दो मिनट की सटीकता के साथ बंद किया गया था। यह फ़ंक्शन उपयोगकर्ता और / या कंपनी की सुरक्षा सेवा को एक तथ्य स्थापित करने और अनधिकृत शटडाउन Klyuch_P1 के समय को निर्धारित करने की अनुमति देता है, जो हमलावर के कार्यों को जटिल करता है और उसकी खोज को सुविधाजनक बनाता है।

डिवाइस के साथ काम करना शुरू करने के लिए आपको चाहिए:

- सॉफ्टवेयर इंस्टॉल करें, फर्मवेयर को सर्वर से डाउनलोड करें

- Key_P1 को प्रारंभ करें (फर्मवेयर स्थापित करें, पिन, पीयूके कोड)

- ड्राइव को प्रारंभ करें (ड्राइव को दो खंडों में विभाजित करें: खुला और बंद, जो केवल पिन कोड दर्ज करने के बाद उपलब्ध है)

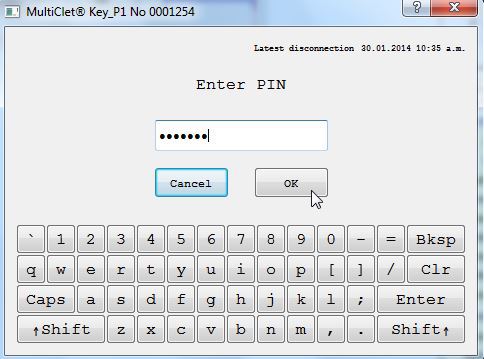

पिन इनपुट विंडो इस तरह दिखाई देती है (थंबनेल संस्करण):

व्यक्तिगत संस्करण के अलावा, कॉर्पोरेट संस्करण उपलब्ध होगा:

व्यक्तिगत संस्करण के अलावा, कॉर्पोरेट संस्करण उपलब्ध होगा:कंपनी के कर्मचारी कॉर्पोरेट सर्वर से या हटाने योग्य मीडिया से Klyuch_P1 प्रबंधक प्रोग्राम डाउनलोड करते हैं और अपने ओएस पर स्थापित करते हैं। फिर, सुरक्षा सेवा या कंपनी की आईटी सेवा द्वारा बनाई गई कुंजियों को डाउनलोड किया जाता है। इसके अलावा, व्यक्तिगत संस्करण के साथ सादृश्य द्वारा, P_Key_1 और ड्राइव को आरंभीकृत किया जाता है। उपयोगकर्ता संस्करण के विपरीत, कई विभागों के कॉर्पोरेट प्रमुख चुन सकते हैं कि किस विभाग के लिए फ़ाइलों को एन्क्रिप्ट करना है। विभागों की सूची कंपनी के अधिकृत कर्मचारियों द्वारा बनाई गई है।

विभाग के अंदर, कर्मचारी एन्क्रिप्टेड जानकारी का आदान-प्रदान कर सकते हैं, Key_P1 प्रबंधक और Key_P1 के माध्यम से फ़ाइलों को एन्कोडिंग कर सकते हैं। एंटरप्राइज़ सुरक्षा सेवा में विभाग द्वारा अधिकारों के विभिन्न परिमाण बनाने की क्षमता होती है (उदाहरण के लिए: प्रोग्रामर विभाग लेखा विभाग के लिए फ़ाइलों को एन्क्रिप्ट करने में सक्षम होगा)। इसके अलावा, एक उद्यम उपकरण में शामिल कर सकता है सुरक्षा और अन्य प्रकार के रहस्यों की सुरक्षा और सुरक्षा के लिए सर्वर, कंप्यूटर, आदि पर प्रमाणीकरण के लिए वन-टाइम पासवर्ड बनाने के लिए एक एल्गोरिथ्म।

डिवाइस की एक अतिरिक्त कार्यक्षमता के रूप में:- मैक ओएस समर्थन;

- Key_P1 का उपयोग सर्वर पर दो-कारक प्रमाणीकरण के आयोजन के लिए एक बार पासवर्ड बनाने के लिए किया जा सकता है

विभिन्न सेवाएं। दो-कारक प्रमाणीकरण आपके खाते के लिए अतिरिक्त सुरक्षा प्रदान करता है। ऐसा करने के लिए, सिस्टम में प्रवेश करते समय, न केवल उपयोगकर्ता नाम और पासवर्ड का अनुरोध किया जाता है, बल्कि अद्वितीय "पुष्टि कोड" भी। यहां तक कि अगर किसी हमलावर को आपका पासवर्ड पता है, तो भी वह आपके खाते तक नहीं पहुंच पाएगा। - सामाजिक नेटवर्क, भुगतान प्रणाली आदि में प्रमाणीकरण के दौरान स्वत: प्रतिस्थापन के साथ व्यक्तिगत डेटा का भंडारण।

- एक पीसी पर प्राधिकरण के लिए डिवाइस का उपयोग करना।

इस सूची से, सबसे दिलचस्प विभिन्न संसाधनों से उपयोगकर्ता लॉगिन और पासवर्ड का भंडारण है। एकमात्र प्रश्न यह करने के लिए कितना सुविधाजनक है। उपयोगकर्ता नाम और पासवर्ड जोड़ी को स्वचालित रूप से स्थानापन्न करें या पिन कोड दर्ज करने के बाद उपयोगकर्ता को उपयोगकर्ता नाम और पासवर्ड को स्पष्ट रूप में देखने में सक्षम करें, जैसा कि Google Chrome ब्राउज़र अनुमति देता है।

अब डिवाइस के हार्डवेयर स्तर को देखते हैं।डिवाइस के मुख्य कार्य एन्क्रिप्शन और सुरक्षा हैं जो ड्राइव के अनधिकृत संचालन के खिलाफ हैं।

डिवाइस के साथ डेटा एन्क्रिप्ट करने के तरीकों पर विचार करें:

- ड्राइव पर फ़ाइल को एन्क्रिप्ट करें - इस मामले में फ़ाइल को एक यादृच्छिक कुंजी के साथ एन्क्रिप्ट नहीं किया जाएगा, लेकिन फ़ाइल के आकार और ड्राइव सेक्टर के आकार पर निर्भर करता है (यह ड्राइव में सबसे छोटी पते योग्य भंडारण स्थान है) फ़ाइल को ड्राइव क्षेत्रों द्वारा कई कुंजी के साथ एन्क्रिप्ट किया जाएगा;

- पीसी पर फ़ाइल को एन्क्रिप्ट करें - इस मामले में फ़ाइल डिवाइस पर एक बेतरतीब ढंग से चुनी गई कुंजी के साथ एन्क्रिप्ट की जाएगी और फ़ाइल की सामग्री को एन्क्रिप्टेड रूप में पीसी को डिवाइस द्वारा वापस कर दिया जाएगा, इसके अलावा, यह सामग्री एक विशेष कंटेनर में "लिपटे" होगी जिसमें कुंजी नंबर जिसके साथ फाइल एन्क्रिप्ट की गई थी;

- किसी अन्य उपयोगकर्ता के लिए फ़ाइल को एन्क्रिप्ट करें - इस मामले में, फ़ाइल को संबंधित लेबल (उदाहरण के लिए, "सहकर्मियों") के साथ पहले से उत्पन्न कुंजी का उपयोग करके किसी भी कंटेनर के बिना डिवाइस द्वारा एन्क्रिप्ट किया जाएगा और फ़ाइल की सामग्री पीसी में वापस आ जाएगी।

एक फ़ाइल उसी के नाम के साथ ड्राइव पर एक मौजूदा फ़ाइल को बदलने के मामले में, फ़ाइल आकार में परिवर्तन के उपयोगकर्ता को सूचित करने के लिए एक फ़ंक्शन भी उपलब्ध होगा। वायरस से संक्रमित पीसी पर काम करते समय डिवाइस की अनधिकृत नकल से ड्राइव की सुरक्षा के लिए डिवाइस की कार्यक्षमता एक रीड-ओनली मोड प्रदान करती है।

जासूस उपकरणों को काटने के लिए, Klyuch_P1 ड्राइव पर भेजे गए सेवा आदेशों को फ़िल्टर करता है, जो हार्डवेयर वायरस के साथ ड्राइव के संक्रमण से सुरक्षा प्रदान करता है, और Klyuch_P1 डिवाइस ड्राइव द्वारा भेजी गई डिस्क्रिप्टर तालिका का विश्लेषण करती है और, इस जानकारी के आधार पर, ड्राइव अवरुद्ध हो जाते हैं जो पीसी सिस्टम पर एक संयुक्त डिवाइस के रूप में प्रदर्शित होने की कोशिश करते हैं। (जैसे कीबोर्ड और ड्राइव) या ड्राइव के अलावा कोई भी उपकरण।

सर्किट स्तर पर डिवाइस के कार्यान्वयन पर विचार करें।डिवाइस को रूसी बहुकोशिकीय प्रोसेसर पी 1 के आधार पर लागू किया गया है। यूएसबी होस्ट इंटरफेस के साथ बातचीत करने के लिए, stm32f205 प्रोसेसर को सर्किट में पेश किया जाता है। मल्टीसेल्यूलर प्रोसेसर को stm32f205 प्रोसेसर से देखा जाता है, फर्मवेयर को स्पाई इंटरफ़ेस के माध्यम से डाउनलोड किया जाता है। P1 प्रोसेसर एन्क्रिप्ट करने और हैशिंग जानकारी के सभी बुनियादी कार्यों का ख्याल रखता है। अधिकांश एन्क्रिप्शन एल्गोरिदम की दिलचस्प विशेषताओं में से एक उनका अच्छा समानांतरकरण है। इस तथ्य के कारण, ऑपरेशन के हार्डवेयर समानांतरकरण के साथ प्रोसेसर का उपयोग करना तर्कसंगत है।

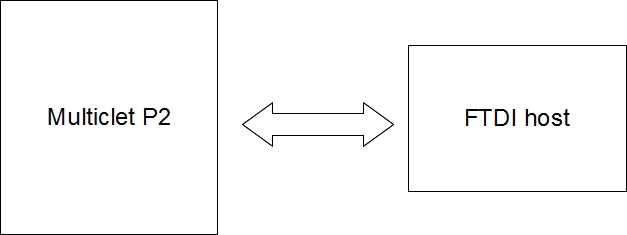

डिवाइस को अपग्रेड करने के परिणामस्वरूप, निम्नलिखित योजना का अनुमान लगाया गया है:

USB होस्ट के साथ इंटरैक्शन FTDI चिप द्वारा प्रदान किया जा सकता है।

डिवाइस में कनेक्टर हैं जो आपको यूएसबी ड्राइव और माइक्रोएसडी, एसडी कार्ड के साथ काम करने की अनुमति देते हैं।

लाभ:

- ड्राइव सेक्टर द्वारा हार्डवेयर स्तर पर कुंजियों के एक बड़े सेट के साथ एन्क्रिप्शन

- पीसी और ड्राइव के बीच सेवा कमांड का नियंत्रण

- "लॉगिन-पासवर्ड" की एक जोड़ी का भंडारण

- केवल पढ़ने के लिए मोड में काम करते हैं

- यूएसबी ड्राइव, एसडी, माइक्रोएसडी कार्ड के लिए समर्थन

- असीमित संख्या में ड्राइव के साथ काम करें

- कॉर्पोरेट संस्करण

- जानकारी पुनर्प्राप्त करने की क्षमता

नुकसान: एक विशेष मामला नहीं, छेड़छाड़ सुरक्षा की कमी (हालांकि छेड़छाड़ संरक्षण Habr के ऐसे उपयोगकर्ताओं के लिए BarsMonster के रूप में निर्णायक नहीं है :)

PS एक अतिरिक्त कार्यक्षमता के रूप में, सुरक्षित एक्सचेंज के लिए एक एप्लिकेशन बनाने का विचार स्काइप, क्यूआईपी के समान था, लेकिन केवल सीधे, एक कनेक्टिंग सर्वर के बिना विशिष्ट उपयोगकर्ताओं के लिए, लेकिन किसी कारण से इस क्षेत्र को प्रभावित नहीं करने का निर्णय लिया गया।

इसके अलावा, 25 मार्च को, इस उपकरण को समर्पित Kickstarter.com पर एक परियोजना शुरू की गई थी।