पहुंच सूचियों का अधिकांश कार्यान्वयन "सभी की अनुमति नहीं है जो निषिद्ध है" व्यवहार। एक उचित दृष्टिकोण, इस तथ्य को ध्यान में रखते हुए कि डिजाइन के दौरान हम इस या उस प्रकार के ट्रैफ़िक का पहले से एक निश्चित दिशा में अनुमान लगाते हैं: यदि हमारे पास कोई सब्सक्राइबर या पीयर-टू-पीयर पार्टनर जुड़ा हुआ है, तो इस इंटरफ़ेस के अन्य आईपी से कोई डेटा नहीं होना चाहिए, और यदि हमारे पास इंटरनेट कनेक्शन है, तो निजी पते कहां से आते हैं? या शायद यह सब व्यर्थ है? हो सकता है कि इसमें कोई बहुत अधिक ट्रैफ़िक न हो और ACL में बिना शर्त प्रतिबंध केवल संसाधनों का हस्तांतरण हो। आखिरकार, ऑपरेटर स्वयं ग्राहकों को पते देता है, और सहकर्मी से सहकर्मी भागीदार और अपस्ट्रीम प्रदाता संचार भाई होते हैं, जिन्हें स्थिति की जटिलता और संवेदनशीलता को समझना चाहिए। दुर्भाग्य से, यह बिल्कुल मामला नहीं है।

YaOS2013 में आयोजित

DaOS राउंडटेबल में भाग लेने वालों ने बहुत शिकायत की कि सभी मौजूदा सिफारिशों के साथ, कोई भी अपने नेटवर्क की सुरक्षा से निपटने की कोशिश नहीं कर रहा है। यही है, आपको पहले खुद (दूरसंचार ऑपरेटरों के साथ) शुरू करना होगा, कम से कम आईपी स्पूफिंग के साथ सौदा करना चाहिए।

deny ip any any सुरक्षा से

deny ip any any से

deny ip any any और अधिक देखा जा सकता है, बस निगरानी लॉग से उदाहरण।

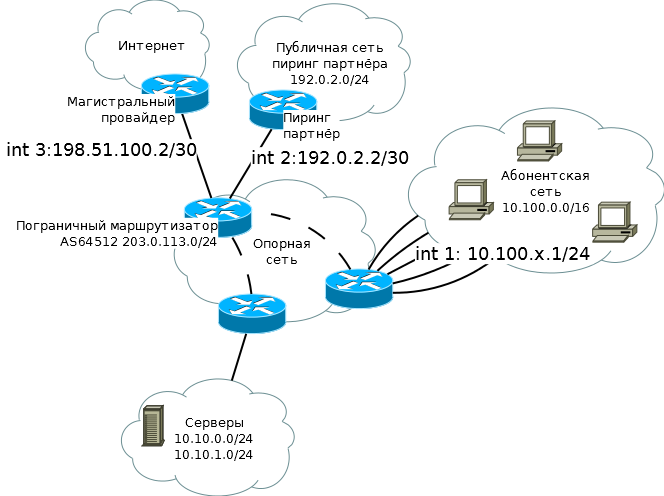

हमारा नेटवर्क ग्राहकों, सहकर्मियों और साथियों के साथ एक प्रदाता है:

सबसे पहले, पहला इंटरफ़ेस (एक) ग्राहकों की ओर

int1 , और एक सरल एक्सेस एक्सेस सूची:

10 permit icmp any any (1483430 matches) 20 permit tcp any any established (26903 matches) 30 permit ip 10.100.x.0 0.0.0.255 any (923840 matches) 40 deny ip any any (201 matches)

अनुमत ICMP, पहले से ही स्थापित कनेक्शन और यातायात केवल ग्राहक नेटवर्क के जुड़े हिस्से से। हम देखते हैं कि क्या हुआ।

सबस्क्राइबर्स से इनकार करना

1. कई सार्वजनिक स्रोत पते, और एक सार्वजनिक गंतव्य पता। कोई भी पता हमारे पास नहीं है:

denied tcp 81.200.20.77(64112) -> 25.189.67.187(44335) denied tcp 46.147.230.241(60676) -> 25.189.67.187(44335) denied tcp 95.154.77.187(49623) -> 25.189.67.187(44335) denied udp 95.54.131.126(10000) -> 25.189.67.187(44335) denied udp 95.221.80.35(20743) -> 25.189.67.187(44335) denied tcp 212.92.250.137(52335) -> 25.189.67.187(44335) denied tcp 93.124.112.244(62817) -> 25.189.67.187(44335)

इस मामले में, गंतव्य का पता

यूके रक्षा विभाग से संबंधित ब्लॉक का हिस्सा है। ऐसा लगता है कि यहां नेटवर्क एकजुटता की अभिव्यक्ति है - एक धागे पर दुनिया के साथ और किसी भी डीडीओ विरोधी धन की आवश्यकता नहीं है। लेकिन वास्तव में, यह अपने अवैध वैश्विक आईपी पते के साथ

हमाची के नियंत्रण से बाहर है, जब यातायात सुरंग के माध्यम से नहीं जाता है, लेकिन सामान्य मार्ग के माध्यम से, अर्थात् यूनाइटेड किंगडम, यह हो जाता है।

2. स्रोत - नाम सर्वर, ज्यादातर वास्तविक:

हमारे नेटवर्क के लिए स्थानीय

denied udp 10.10.0.2(domain) -> 169.254.32.112(31049) denied udp 10.10.1.2(domain) -> 169.254.37.66(52758) denied udp 10.10.1.2(domain) -> 10.75.144.128(36985)

गूगल

denied udp 8.8.8.8(domain) -> 172.22.81.195(7116) denied udp 8.8.8.8(domain) -> 169.254.32.112(17726) denied udp 8.8.8.8(domain) -> 169.254.32.112(21974)

दूर तक शब्द ले जाने का एक प्रकार का यंत्र

denied udp 83.149.22.14(domain) -> 172.22.81.195(32844)

Beeline

denied udp 217.118.66.243(domain) -> 10.193.166.57(31159) denied udp 217.118.66.243(domain) -> 10.205.222.222(42160) denied udp 217.118.66.243(domain) -> 10.204.57.217(53646) denied udp 217.118.66.243(domain) -> 10.198.108.220(2125)

एमटीएस

denied udp 217.74.244.2(domain) -> 10.108.170.22(31425) denied udp 217.74.244.2(domain) -> 10.77.119.212(43896) denied udp 217.74.244.3(domain) -> 10.86.224.44(25234)

निजी पता

denied udp 192.168.1.1(domain) -> 169.254.48.228(59050)

गंतव्यों में ऐसे पते नहीं हैं जो हमारे नेटवर्क के हैं। लेकिन चूंकि सर्वर वास्तविक हैं, इसलिए यह माना जा सकता है कि किसी मामले में उस पते की आंतरिक संरचना जो वर्तमान में जुड़ा हुआ है या पहले ग्राहक के प्रदाता से जुड़ा है, प्रकट हो सकता है।

3. कई सार्वजनिक स्रोत पते (कभी-कभी एक ग्राहक नेटवर्क से पते) और एक ग्राहक नेटवर्क में एक गंतव्य पता:

denied udp 5.76.188.102(6881) -> 10.100.178.87(49001) denied udp 178.185.77.225(14548) -> 10.100.178.87(16414) denied udp 83.149.44.138(3251) -> 10.100.178.87(64375) denied tcp 10.100.38.30(51167) -> 10.100.178.87(64375) denied udp 178.216.69.13(1375) -> 10.100.172.135(21787)

दिलचस्प है, इस ट्रैफ़िक का स्रोत नोड है, जिसमें गंतव्य के रूप में निर्दिष्ट सटीक पता है।

4. पिछले संस्करण के रूप में बंद है, लेकिन गंतव्य का पता एक निजी पता है जो नेटवर्क में किसी भी ज्ञात नोड से संबंधित नहीं है:

denied udp 82.238.44.240(42300) -> 172.16.8.83(52987) denied udp 82.255.186.101(20344) -> 172.16.8.83(52987) denied tcp 79.31.185.28(53369) -> 172.16.8.83(52987) denied tcp 10.100.34.79(50984) -> 192.168.137.1(13472) denied tcp 10.100.236.119(54821) -> 192.168.137.1(13472) denied tcp 188.244.185.76(2503) -> 192.168.137.1(13472) denied udp 86.176.51.60(36740) -> 169.254.12.28(29970) denied udp 171.7.208.183(27161) -> 169.254.12.28(29970) denied udp 24.53.252.132(24874) -> 169.254.12.28(29970) denied udp 89.110.5.117(36505) -> 172.20.10.4(14957) denied tcp 80.255.155.125(60134) -> 172.20.10.4(14957) denied tcp 128.70.16.74(51952) -> 172.20.10.4(14957) denied tcp 178.140.142.84(64797) -> 10.0.16.19(61789) denied tcp 88.215.186.103(59343) -> 10.0.16.19(61789) denied tcp 80.77.41.98(54474) -> 10.0.16.19(61789)

यहां, पिछले मामले की तरह, ट्रैफ़िक स्रोत नोड में इंटरफ़ेस पर गंतव्य पते के रूप में निर्दिष्ट पते में से एक है। ये दो मामले मेरे लिए एक रहस्य बने रहे - कौन, कैसे और क्यों?

5. एक निजी स्रोत का पता और कई सार्वजनिक गंतव्य पते (कभी-कभी ग्राहक नेटवर्क से पते):

denied udp 192.168.0.17(45927) -> 93.185.249.103(43213) denied tcp 192.168.0.17(52596) -> 82.208.126.93(58025) denied udp 192.168.0.17(45927) -> 46.72.40.240(19047) denied udp 192.168.0.5(22475) -> 188.18.233.101(42763) denied tcp 192.168.0.5(57165) -> 109.61.147.132(46895) denied udp 192.168.1.3(28199) -> 136.169.166.182(42584) denied udp 192.168.1.3(28199) -> 94.41.133.198(46843) denied udp 192.168.0.101(43137) -> 10.100.44.151(49393) denied udp 192.168.0.101(43137) -> 10.100.26.39(20080) denied udp 192.168.0.101(43137) -> 10.100.72.63(35692)

शायद सबसे ज्यादा समझाने वाला। इस तथ्य के कारण कि पता निरंतर है, यह या तो मुख्य इंटरफ़ेस पर दूसरा कॉन्फ़िगर किया गया है, या सब्सक्राइबर के नेटवर्क में किसी अन्य डिवाइस पर, या किसी एक एप्लिकेशन द्वारा उपयोग किया जाता है।

कई स्थानों पर पाए गए उपरोक्त विकल्प सबसे व्यापक हैं, बाकी केवल पृथक मामले हैं।

6. स्रोत - प्रदाता के नेटवर्क का सार्वजनिक पता:

denied udp 203.0.113.18(26585) -> 213.67.20.238(6112)

7. उद्देश्य - प्रदाता के नेटवर्क का सार्वजनिक पता:

denied udp 62.148.7.195(17278) -> 203.0.113.65(40178) denied udp 62.148.7.195(19176) -> 203.0.113.65(40180) denied udp 62.148.7.195(16186) -> 203.0.113.65(40182) denied udp 62.148.7.195(19970) -> 203.0.113.65(40184)

ये मामले समझाने लायक हैं, क्योंकि सभी ग्राहक NAT के पीछे हैं और निजी पते हैं, नेटवर्क के प्रदाता के सार्वजनिक पते की उपस्थिति, गंतव्य पते की तरह, बिल्कुल भी सामान्य नहीं है।

9. इस संदर्भ में भी "अजीब", पते और प्रोटोकॉल:

denied 154 73.246.67.151() -> 128.106.162.245() denied all 175.223.240.56() -> 64.0.0.0() denied tcp 64.8.0.1(61445) -> 0.0.0.1(128)

हम जो कुछ भी जांच करने में कामयाब रहे और किसी तरह समझाते हैं वह किसी भी जानबूझकर या दुर्भावनापूर्ण कार्यों पर लागू नहीं होता है, अक्सर ये कॉन्फ़िगरेशन त्रुटियां होती हैं, ज्यादातर स्वचालित, जब एक दूसरे प्रदाता (आमतौर पर 3 जी मोडेम) को जोड़ने, विभिन्न सुरंग कार्यक्रमों (जैसे हमाची, का उपयोग करके) पहला मामला) या पी 2 पी क्लाइंट।

सहकर्मी साथी द्वारा किसी भी इनकार

अब आइए peering partner

int2 : BGP इंटरफ़ेस और केवल ज्ञात सार्वजनिक पतों से ट्रैफ़िक देखें। पहुंच सूची थोड़ी अधिक जटिल है, पिछले एक के अलावा, निजी नेटवर्क के लिए अलग नियम बनाए गए थे:

10 permit icmp any any (1360250 matches) 20 permit tcp any any established (199798954 matches) 30 permit bgp host 192.0.2.1 host 192.0.2.2 (11887 matches) 40 permit ip 192.0.2.0 0.0.0.255 203.0.113.0 0.0.0.255 (775443105 matches) 50 deny ip 10.0.0.0 0.255.255.255 any (1280 matches) 60 deny ip 172.16.0.0 0.15.255.255 any (2 matches) 70 deny ip 192.168.0.0 0.0.255.255 any (1335 matches) 80 deny ip 169.254.0.0 0.0.255.255 any 90 deny ip 127.0.0.0 0.255.255.255 any 100 deny ip host 0.0.0.0 any 110 deny ip host 255.255.255.255 any 120 deny ip any any (540 matches)

यह पिछले ACL के संबंध में मैचों से

deny और

permit नियमों की संख्या के अनुपात पर ध्यान देने योग्य है। कम अचूक चीजें हैं, लगभग 1 प्रति 200,000 परमिट से इनकार करते हैं, पिछले उदाहरण में यह 1 से 5000 का अनुपात है, जो हमें एक नियंत्रित नेटवर्क संरचना की उपस्थिति के बारे में बताता है जो हमारे साथी के साथ मौजूद है और जो हमारे ग्राहकों के साथ मौजूद नहीं है। लेकिन इस मामले में भी कुछ लीक हो गया।

1. नियम 50.60.70 - उन निजी पतों से अभिगम करें जो हमारे लिए नहीं हैं, न ही किसी सहकर्मी साथी के पास, हमारे सार्वजनिक पतों के लिए:

denied udp 192.168.0.101(6881) -> 203.0.113.251(6881) denied udp 192.168.0.249(47597) -> 203.0.113.147(23392) denied udp 10.112.112.112(63973) -> 203.0.113.249(42873) denied tcp 192.168.0.57(57055) -> 203.0.113.38(37654)

कई घटनाएं नहीं हैं, लेकिन हम यह मान सकते हैं कि इस मामले में पिछले भाग में विकल्प 5 के साथ कुछ सामान्य है।

2. लेकिन आईपी को किसी भी तरह से अचानक दिखाई देने वाली घटनाओं से इनकार करते हैं - सार्वजनिक पते से इंटरफ़ेस पते 192.0.2.2 तक पहुंचने का प्रयास सहकर्मी साथी से संबंधित नहीं है:

denied udp 5.255.68.168(7678) -> 192.0.2.2(123) denied udp 84.105.139.67(42440) -> 192.0.2.2(161)

यह पता विश्व स्तर पर चल रहा है, और ऐसे लोगों की कमी नहीं थी जो नेटवर्क सुरक्षा की ताकत का परीक्षण करना चाहते थे। निष्पक्षता में, यह ध्यान दिया जाना चाहिए कि आंतरिक नेटवर्क पर समान मामले आते हैं, लेकिन वे एक और सुरक्षा तंत्र द्वारा काट दिए जाते हैं, इसलिए यह ऊपर दिए गए उदाहरणों में ध्यान देने योग्य नहीं था।

इंटरनेट से किसी को इनकार करना

यह देखना बाकी है कि हम इंटरनेट से क्या उम्मीद कर सकते हैं। एक्सेस सूची पहले की तरह ही है, लेकिन एक्सेस अब सभी पतों से संभव है, न कि पहले से ज्ञात लोगों से।

10 permit icmp any any (142814260 matches) 20 permit tcp any any established (29633491483 matches) 30 permit bgp host 198.51.100.1 host 198.51.100.2 (1727903 matches) 40 permit ip any 203.0.113.0 0.0.0.255 (23122741548 matches) 50 deny ip 10.0.0.0 0.255.255.255 any (447026 matches) 60 deny ip 172.16.0.0 0.15.255.255 any (121911 matches) 70 deny ip 192.168.0.0 0.0.255.255 any (191732 matches) 80 deny ip 169.254.0.0 0.0.255.255 any (1733 matches) 90 deny ip 127.0.0.0 0.255.255.255 any (3415 matches) 100 deny ip host 0.0.0.0 any (46 matches) 110 deny ip host 255.255.255.255 any (9 matches) 120 deny ip any any (1278 matches)

तुरंत उल्लेखनीय स्रोत 0.0.0.0 और 255.255.255.255 सहित स्रोत पते की अधिक विविधता है। अन्यथा, हमारे पास लगभग एक ही बात है जैसे कि एक साथी।

1. प्रदाता के सार्वजनिक पते पर सार्वजनिक रूप से रूट किए गए स्थान से निजी पता:

denied udp 192.168.0.106(61104) -> 203.0.113.84(18636) denied tcp 10.0.3.49(54996) -> 203.0.113.243(21603) denied udp 10.240.77.25(38170) -> 203.0.113.106(25175) denied tcp 172.20.56.135(49995) -> 203.0.113.210(60623) denied tcp 10.60.33.69(49388) -> 203.0.113.206(54312)

2. पहले मामले के रूप में ही, लेकिन एक स्रोत के रूप में हमारे नेटवर्क से एक सार्वजनिक पता:

denied udp 203.0.113.18(56425) -> 203.0.113.21(6502)

3. राउटर के डॉकिंग पते तक पहुंच, एक सहकर्मी साथी के मामले में:

denied udp 116.10.191.170(6000) -> 198.51.100.2(22) denied udp 5.152.192.210(5135) -> 198.51.100.2(5060)

इस बार, SSH और SIP पोर्ट।

शायद यही सब है। बाहरी कनेक्शन के साथ काम करने के बीच मूलभूत अंतर हमारे पते के अलावा अन्य तक पहुंचने के प्रयासों की कमी है। सभी पैकेट जहां आवश्यक थे, हालांकि हमेशा उन पतों से नहीं थे जो इस स्थिति में उपयुक्त होंगे। इसके अलावा, सापेक्ष रूप में, बहुत कम बकवास अपने स्वयं के ग्राहकों की तुलना में बाहरी नेटवर्क से उड़ता है। यही है, नेटवर्क पर एक व्यवस्थापक की उपस्थिति लगभग सभी समस्याओं को हल करती है।

बेशक, एक नेटवर्क सुरक्षा विशेषज्ञ नहीं होने के नाते, मुझे यह हमेशा समझ में नहीं आता है कि यह या वह रेखा क्या निषिद्ध है, लेकिन ऐसा लगता है कि कुछ भी स्पष्ट रूप से दुर्भावनापूर्ण नहीं है, जैसा कि मैंने ऊपर कहा, ज्यादातर कॉन्फ़िगरेशन त्रुटियां। किसी भी मामले में, सतर्क रहें, बाहरी और मुख्य रूप से आंतरिक खतरों से खुद का बचाव करें, ताकि हम सभी शांत हो सकें।