脅威と戦うための評判テクノロジー

現在、ほとんどの合理的に決定された学生は「自分の」トロイの木馬を起動できます。このため、プログラミングの知識は必要なく、脆弱性検索の専門家である必要も、スパムメールやハッキングサイトを介して大量感染を実行する必要もありません-これはすべて可能です朝食時に節約した数百ドルを補います。 アンダーグラウンドサービス市場全体が形成されており、フィッシングサイトやトロイの木馬を作成するデザイナーを購入し、一定数の住民への感染を注文することができます。 私たちの仮想の生徒がコンストラクターのボタンをクリックすると、標準の悪意のあるコードが新しいものに変更されますが、ウイルス対策ソフトでは認識されません。 絶えず成長しているマルウェアのユニークなサンプルの数の作成と配布のプロセスが単純化されているため、アンチウイルス企業はこれを絶えずシグネチャの更新で補おうとしていますが、実際には、シグネチャ方法は本質的に反応的であるため、常に脅威の背後に留まっています。

競争から抜け出す方法があり、それは現代の脅威の性質と評判の原則の理解に基づいています。 トロイの木馬やその他のマルウェアに感染し、コントロールセンターとの通信を維持し、収集したデータを送信する過程で、被害者のマシンは攻撃者が制御する特定のサーバーに接続します。 この時点で、感染を防止したり、収集されたデータのドロップゾーンへの送信をブロックしたりできますが、ネットワークとの対話は許可されません。

どのサーバーが危険かを判断する方法は?

これには、悪意のあるサーバー(フィッシングWebサイトをホストするサーバー、ボットネットコントロールセンターを含むボット、およびそれらのドロップゾーン)のアドレスに関する情報を含む、常にアクセス可能なフォールトトレラントデータベースが必要です。 すべてのネットワーク接続を要求する場合、セキュリティシステムはそれらをインターセプトしてアドレスのレピュテーションを確認する必要があります。つまり、要求されたサーバーのアドレスが「ブラックリスト」にあるかどうかを確認します。

URLレピュテーションデータベースを最新の状態に保つにはどうすればよいですか?

理想的には、このようなデータベースには、すべてのURLとサーバーに関する情報(悪意のあるものと "クリーンなもの"の両方)が含まれている必要があります。 次のソースを使用して、悪意のあるサーバーのアドレスをデータベースに入力できます。

- ユーザーをフィッシングサイトやマルウェアダウンローダーのあるサイトに誘導するスパムメール。

- 自動アナライザー-既知のウイルスについてネットワークをスキャンするクローラー。

- マルウェアコード分析-管理サーバーのアドレス、更新、ドロップゾーンを特定できます。

- ウイルス対策製品に組み込まれたフィードバックスキーム-分析と分類のために以前は知られていないリンクを提供します。

- ハニーポット-新鮮で関連性のある攻撃や脅威を収集するためのトラップネットワーク。

- 情報セキュリティベンダーからの外部データ。

ご覧のとおり、URLレピュテーションデータベースを更新するには、自動化された方法とアナリストの手動作業の両方が必要です。

実装

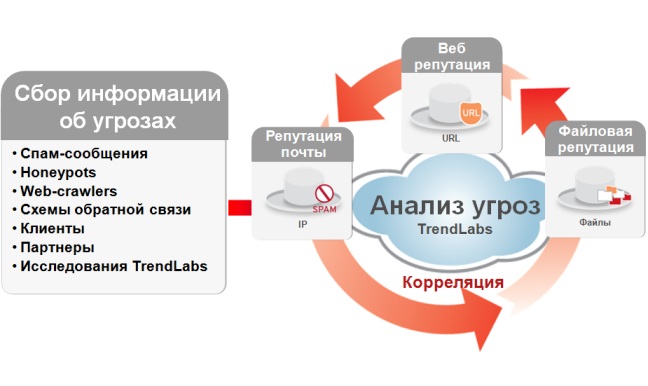

上記のアプローチはトレンドマイクロによって実装されました; URLレピュテーションベースは、一般名Smart Protection Networkの下の一連のテクノロジーの一部です。 URLレピュテーションデータベースに加えて、Smart Protection Networkには、ファイルレピュテーションデータベースと、既知のスパム送信者に関する情報を含む電子メールレピュテーションデータベースが含まれています。 これにより、3つのデータベースのデータを相互に関連付けることができます。たとえば、スパムメールを分析する場合、送信者のアドレス(ボットネットのメンバーのいずれか)が電子メールレピュテーションデータベースに入力され、トロイの木馬のダウンローダーへのリンクがWebレピュテーションデータベースに取得され、ブートローダー実行可能ファイル自体がファイルレピュテーションデータベースに入ります。

これは単純なユーザーに何を与えますか?

すべてのトレンドマイクロ製品(ホームユーザーおよび企業クライアント向け)は、ブラウザーを含む保護されたマシン上のアプリケーションがインターネットに接続するときに、URLレピュテーションデータベースへのクエリを使用します。

なぜこれが効果的ですか?

原則として、同じサーバーが多くの犯罪プロジェクトに参加します。同じサーバー上に、ボットネットコントロールセンターとフィッシング攻撃用の多数のドメインが存在する可能性があります。 したがって、「ライトアップ」サーバーは、その後のすべての攻撃でブロックされます。

マルウェアのサンプル数が絶えず増加している状況では、リアクティブおよびプロアクティブな保護方法を組み合わせる必要があります。署名ベースのアプローチだけでは十分ではありません。 ウイルス対策企業が数分ごとに更新プログラムをリリースしようとしても、将来的には脅威の指数関数的な増加に追いつくことは事実上不可能になります。 コード分析とシグネチャの更新に関する絶え間ない作業が既知の脅威から保護する場合、レピュテーションテクノロジーを使用すると、「悪い」レピュテーションを持つ有名なサーバーとの通信を停止することにより、新しいマルウェアの感染を回避できます。

デニス・ベズコロヴァイニ

トレンドマイクロ技術コンサルタントSource: https://habr.com/ru/post/J105234/

All Articles