12月18〜19日の夜、

ウラル州立大学のクラブHackerdomの

開発チームは、第2回国際学生情報

セキュリティコンテスト

RuCTFE 2010を開催しました。 コンテストは、

Yandex 、

Aydeko 、

Clustertechの支援を受けて開催されました。 RuCTFE 2010には11か国から56チームが参加しました。 RWTHアーヘン大学のドイツチーム0ldEur0peが優勝しました。

CTFとは何ですか?

CTFは、参加者がコンピューターのセキュリティスキルを発揮できるチームゲームです。 チームは、防御、攻撃、発見された脆弱性に関するレポートの公開(アドバイザー)、および特別なタスク(タスク)のパフォーマンスの4つのカテゴリーで即座に評価されます。 詳細については、昨年の

投稿をご覧ください。

まとめ

Aideko社が提供する900ドルの勝利と現金報酬は0ldEur0peを獲得しました。

今年の5つの最強チームは次のとおりです。

| # | ロゴ | チーム | 大学 | 国 | まとめ | 保護 | 攻撃 | アドバイザリー | タスク |

|---|

| 1 |  | 0ldEur0pe | RWTHアーヘン | ドイツ | 100% | 100%

(1953) | 100%

(7192) | 100%

(64) | 100%

(1) |

| 2 |  | フラックスフィンガー | ルール大学のボーフム | ドイツ | 80.43% | 85.2%

(1664) | 52.16%

(3751) | 84.38%

(54) | 100%

(1) |

| 3 |  | 平方根 | マンハイム大学 | ドイツ | 62.99% | 66%

(1289) | 12.51%

(900) | 73.44%

(47) | 100%

(1) |

| 4 |  | シベアーズ | トムスク州立大学 | ロシア | 62.39% | 74.09%

(1447) | 23.89%

(1718) | 51.56%

(33) | 100%

(1) |

| 5 |  | エノフラグ | 火ベルリン | ドイツ | 58.46% | 96.67%

(1888) | 16.84%

(1211) | 20.31%

(13) | 100%

(1) |

コンテストに参加している国の最高のチーム。

| # | ロゴ | チーム | 大学 | 国 | まとめ | 保護 | 攻撃 | アドバイザリー | タスク |

|---|

| 1 |  | 0ldEur0pe | RWTHアーヘン | ドイツ | 100% | 100%

(1953) | 100%

(7192) | 100%

(64) | 100%

(1) |

| 4 |  | シベアーズ | トムスク州立大学 | ロシア | 62.39% | 74.09%

(1447) | 23.89%

(1718) | 51.56%

(33) | 100%

(1) |

| 6 |  | ニブル | エピテック、Ensimag、グルノーブル大学、ラロシェル大学、パリ大学マルヌラバレー校 | フランス | 57.4% | 65.69%

(1283)

| 26.42%

(1900)

| 37.5%

(24)

| 100%

(1)

|

| 10 |  | ハノイの塔 | ミラノ工科大学 | イタリア | 49.84%

| 76.55%

(1495)

| 7.2%

(518)

| 15.63%

(10)

| 100%

(1)

|

| 12 |  | RPISEC | レンセラー工科大学 | アメリカ合衆国 | 49.24%

| 53.61%

(1047)

| 8.98%

(646)

| 34.38%

(22)

| 100%

(1)

|

| 15 |  | h4ck!nb3rg | アッパーオーストリア応用科学大学、キャンパスハーゲンベルク | オーストリア | 44.9%

| 61.03%

(1192)

| 6.05%

(435)

| 12.5%

(8)

| 100%

(1)

|

| 17 |  | 痛み | コルーニャ大学 | スペイン | 42.75%

| 51.36%

(1003)

| 7.13%

(513)

| 12.5%

(8)

| 100%

(1)

|

| 18 |  | LoWNOISEHG | ロスアンデス大学 | コロンビア | 42.59%

| 70.25%

(1372)

| 0.11%

(8)

| 0%

(0)

| 100%

(1)

|

| 29日 |  | H4rdr3b00t | ユニバーサイトラバル | カナダ | 19.9%

| 79.37%

(1550)

| 0.22%

(16)

| 0%

(0)

| 0%

(0)

|

| 38 |  | |-| R!$ |-|! | 国際情報技術研究所、バンガロール | インド | 8.56%

| 28.01%

(547)

| 0%

(0)

| 6.25%

(4)

| 0%

(0)

|

| 39 |  | gn00bz | フェル | クロアチア | 8.09%

| 29.24%

(571)

| 0%

(0)

| 3.13%

(2)

| 0%

(0)

|

最終的なスコアボードは

ここで見ることができ

ます 。

大会概要

チームは、ホスティング、メール、写真、ツイッター、出会い系ネットワーク、コンテキスト広告、ソースストレージを備えた単一の検索エンジンコンセプトによって結合された8つのサービスのセキュリティを調査する必要がありました。 オペレーティングシステムとしてFreeBSDが選択されました。 サービスはポートとして設計されました。 次の言語とテクノロジーが使用されました:C ++、Perl、C#+ Mono、Ruby、Go + websocket、PHP、Java + GWT。

36チームが、見つかった脆弱性を利用することができました。 1つのチームがすべてのサービスのハッキングに成功し、2つのチームが7つのサービス、3つのチームが6つのハッキングに成功しました。

可視化

視覚化では、サービスのステータスの変化と発生した攻撃を追跡できます。 チームは、大きな濃い青のボールで示されます。 サービス-各チームの周りにある8つの小さなボール。 色によって、サービスの現在の状態を判断できます-緑はサービスが正常に動作していることを示し、黄色はサービスがフラグを与えない(つまり破損している)ことを示し、青はサービスが利用可能であるが正しく動作しないことを示し、最後に灰色はサービスを意味します利用できません。 黒は、サービスのステータスの確認中にエラーが発生したことを意味します。 サービスの周囲に黒い境界線が存在することは、このサービスがまだ誰にも攻撃されていないことを示しています。 攻撃は、ジュリーチームへのフラグの配信によって決定されます。 赤緑の線は、どのチームが旗を掲示し、どのサービスから旗を「引いた」かを示しています。

最初の攻撃は、テストシステムの起動後11分で既に発生しており、これは将来の勝利チームによって行われたのは興味深いです。 そして、18分後にようやく別のチームの最初の攻撃が行われましたが、単一の攻撃です。 通常の攻撃に接続した2番目のチームは、テストシステムを開始してから1時間後にこれを行いました。 他のチームは1時間後に通常の攻撃に参加し始めました。 視覚化ビデオには、参加したチームよりも少ないチームが表示されます。単一のポイントを獲得していないチームは非表示になります。

ビデオは、ゲーム中にリアルタイムで機能する

ビジュアライザーから記録されました。

グラフを調べることで、競技のコースをより詳細に調べることができ

ます 。 これは、攻撃で受け取ったポイント数が上位5チームの時間にどのように依存しているかを示しています。

チームからのフィードバック

ほとんどのチーム

は、サービス品質、ゲームイメージ、およびゲーム全体の安定性が前年に比べて大幅に向上して

いることに

気付きました 。 チームがネットワークの問題に遭遇したことはなく、テストシステムが深く呼吸したため、提供されたサーバーとチャネルについてYandexに深く感謝したいと思います。 また、Java検証システムによって起動されたMonoチェッカーの1つでも問題なく機能しました。

内観

開発

開発は8月に始まりました。 アジャイルからのいくつかのテクニックが使用されました。 開発者は週に一度定期的に会いました。 同期のために、svnとredmineをトラッカー、フォーラム、wiki、ファイルストレージとともに使用しました。 開発は2週間の反復によって行われ、それぞれが中間ゲームイメージのアセンブリで終了しました。 リリースに近づいたため、反復を1週間に減らしました。 運動試験により、エアバッグで覆われたいくつかのボトルネックが明らかになりました。

ネットワークとサーバー

競争ネットワークの回路をもう一度見て、「主催者の箱」の灰色の箱の後ろに隠されているものを理解しましょう。

私たちの場合、これらはYandexが提供する5つのサーバーでした。

1. OpenVPN。 彼はネットワークメンテナンスに従事し、すべてのトラフィックをディスクにダンプしました。

2. PostgreSQL +スコアボード。

3.フェイルオーバー。 ここでは、DRBDを使用して、2番目のサーバーからの情報が同期されました。

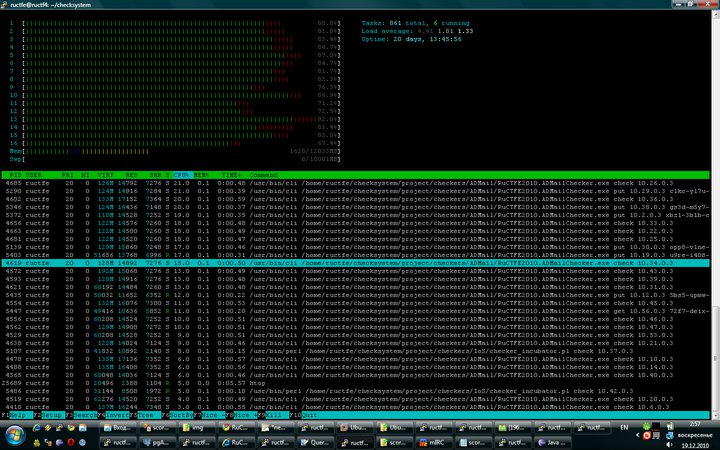

4.チェックシステム。 サービスチェッカー。

5.バックアップサーバー。

競技中、開発者の1人が次の旗をチームから受け取ったときにサービスに対応するランプが点灯するように、コントローラーをエンターテイメントとしてプログラムしました。

交通

すべてのゲームトラフィックを作成しました。 その結果、ゲーム終了後、248GBのダンプ(pcap)が見つかりました。 ダンプは冗長であるため、(tsharkを使用して)ゲームトラフィックのみをフィルタリングし、114GBのダンプを受け取りました。 しばらくすると、ダウンロードとその後の分析に使用できるようになります。

ドキュメント

過去1年のように、チームがゲームのレビューを公開した後、サービスに埋め込まれた脆弱性の完全な説明を含む開発者のドキュメントがアップロードされます。

あなたも参加したいですか?

異なる時期に、学生と一般の両方の競技会が開催され、それぞれ独自の特別で再現性のないスタイルがあります。

外部:

DEF CON 、

iCTF 、

CIPHER 、

CODEGATE 。

ロシア語:

RuCTF 、

UFO CTF 、

LEET MORE CTF 、

RusCrypto CTF 、Ural CTF。

-

よろしく

RuCTFE 2010

devteam 。