インサイダーは、おそらく企業環境で最も欠陥のある現象です。 文字通りにも比fig的にも。 現在、企業の境界線は、外部の侵入者からだけでなく、外部からの侵入者からもそれほど保護されていません。 この問題は、機密情報を盗む技術と鋭利な刃先を組み合わせたインサイダーから見ていきます。

現在、ビジネスは「軍拡競争」です。より速く、より良いサービスを提供できる人が誰でも主導的地位を占めています。 この分野の「武器」はその特異性によって区別されますが、「人種」の主題は変わりません。関連情報を正しく使用すれば、所有者に明るい未来を提供し、競合他社に終止符を打つことができます。

「有用な」情報を取得する方法は、そのタイプと情報が循環するインフラストラクチャに依存するため、抽出のためにメソッドを分類することは困難です。 ただし、2つの根本的に異なる方法があり、いずれにせよ、その収集と処理に関与しています。

•

競争力のあるインテリジェンス -「合法的な」ビジネスにおける情報の収集と処理。 データは、法律内のさまざまなメディアおよび同様のソースからのメッセージの分析の結果としてのみ取得されます。

•

産業スパイ -不正競争の状況での機密情報の違法な受け取りおよび(または)使用。

両方の方法は、ビジネスのすべての領域とレベルに存在しますが、異なる症状があります。 機密情報を取得するために使用される技術の特徴により、後者に注目したいと思います。

産業スパイ行為の一般的な例には次のものがあります。

•特定の情報にアクセスできる個人または個人の集団の脅迫。

•同じ人の輪の贈収賄。

•ストレージメディアの盗難。

•

インサイダー -情報の漏洩に関連する市民活動。その結果、法律に違反します。

最後の段落では、意図的に(特別に導入され訓練されたエージェントを使用して)、意図せずに(無能などの理由で対象組織の従業員が犯した犯罪)実行できる犯罪のクラス全体を隠しています。

情報セキュリティの観点から最も危険なのは、正確に機密情報を収集する技術的知識と手段を持っている特別に紹介されたインサイダーです。 しかし、Perimetrix分析センターの年次調査が示すように、内部情報セキュリティの違反者およびその他の違反者はどちらも、厳格な懲戒から会社からの解雇まで、失われた情報のコストのみに依存する重大度がほぼ同じである処罰を受けます。 めったに裁判にかけられない。 おそらく、この事実は、多くの企業が潜在的な顧客の目で評判を損なうことを望まないという事実の結果ですが、それにもかかわらず、違反者は適切な処罰を受けないため、競争の手段としてのインサイダーの「不正な」免責およびビジネスでの普及につながります。

ポイズンUSB

人は、気付かないうちにインサイダーになることがあります。 たとえば、ソーシャルエンジニアリングの結果として、またはロシア語で:離婚。 ほとんどの場合、これらの人格は、各従業員の情報を扱う手順を管理する会社の情報セキュリティポリシーによって処理されるため、このような人格には関心がありません。 特別な訓練を受け、特定の目標を持っているインサイダーは、はるかに危険です。

言うまでもなく、毎日トロイの木馬にさらされる(そして落ちる)リスクを抱えている一般ユーザーについて。 そして、インサイダーは何ですか? 誰もが自分の目的のために「誤ったコサック」の武器を使用できるという事実にもかかわらず、そしてユーザー環境では、これは企業のものよりもはるかに効果的です。

USBデバイスを接続するための許可ポリシーは、攻撃者の手に渡る可能性があります。 多くの組織でさえこれらの問題について考えていない場合、一般ユーザーの間で何が起こっているのか...フラッシュドライブ、プレーヤーなど 利用可能な特別なソフトウェアを備えたusbデバイスは、管理者が疑わないように、ターゲットPCから必要な情報を収集できます。 USBデバイス用のこのようなソフトウェアを動作させるためのプラットフォームの作成に取り組んでいきます。

シャッタークリック

準備段階は、フラッシュメモリの準備です。 まず、その特性を定義します。

USBフラッシュドライブにはコントローラーがあります。これは、メモリチップとコンピューターのUSBインターフェイス間のゲートウェイとして機能するチップです。

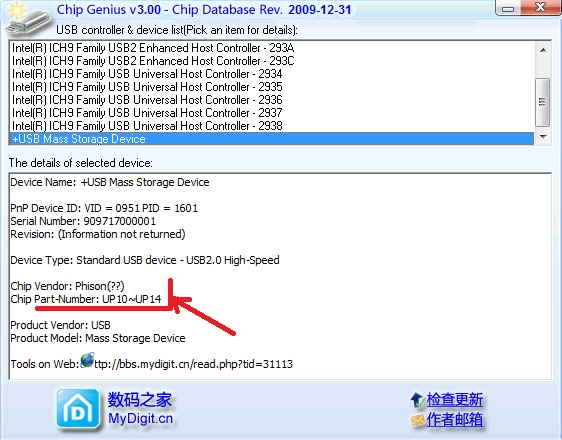

ChipGeniusユーティリティは、フラッシュドライブの

ケースを壊さずにコントローラーのタイプを判別するのに役立ちます(記事のWebリソースのリストでこのプログラムへのリンクを探してください)。

USBコントローラーのリストからフラッシュドライブを選択し、[選択したデバイスの詳細]エリアで詳細情報を確認します。 チップメーカーの名前を含む「チップベンダー」フィールドが必要です。 「Chip Part-Number」フィールドにはファームウェアのバージョンが表示されます。 この情報は、デバイスを再フラッシュするのに十分です。

私の場合(Kingston DataTraveler 4GB):

チップベンダー:phison

チップ部品番号:UP10〜UP14。メモリコントローラーの製造元とファームウェアの概算バージョンを決定します。

しばらく前、店舗の棚で、U3テクノロジーをサポートするUSBフラッシュメモリを観察することができました。 このようなフラッシュドライブには、ドライブのメモリに含まれるソフトウェアを起動モードで実行できる特別なソフトウェアを除き、根本的に新しいものは含まれていませんでした。 主な機能は特別なセクション(CD-ROMセクションの類似物)で、読み取り専用で、プログラムのポータブルバージョンが含まれていました。

現在、これらのデバイスは棚で使用できません。これらのデバイスには特定の「バグ」が含まれていたため、スタートアップエリアを上書きして、ソフトウェアまたは.batファイルを実行できます。そして、一般的に、悲惨な結果につながります。

次の段階は、武器の「トリガー」の近代化です。 これは、フラッシュコントローラーのフラッシュで構成されます。 現在のタスクの条件:

•入力時-通常のUSBフラッシュ。

•出力-U3をサポートするusb-flash。

サイト

flashboot.ruにアクセスして、コントローラーに適したパックを見つけます。 メーカー:

Phison 各パックには固有のデバイスごとに独自の特性が含まれているため、バージョンを試す必要があります。 U3をサポートできるように、つまり21モード(モード21)で動作するには、USBフラッシュドライブに特別なCD-ROMパーティションを作成する必要があります。

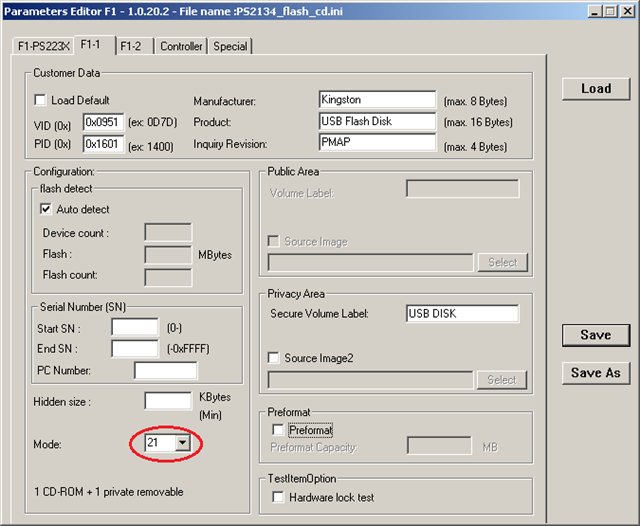

フラッシュパックにあるParamEdt-F1-v1.0.20.2.exeユーティリティを起動し、すぐに「F1-1」タブを開いて、スクリーンショットのようにすべてをインストールします。

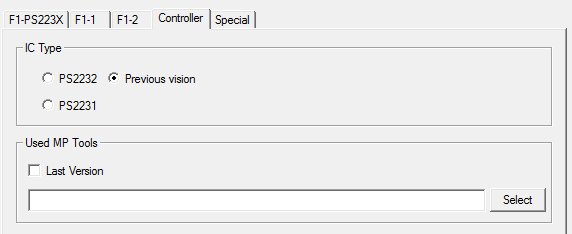

[F1-2]タブに移動し、[CD-ROM]フィールドで、CDイメージを選択します。CDイメージは自動ロードされます。 任意のLiveCDオペレーティングシステムを使用できます。 ただし、将来的には特別に準備された.isoイメージを使用することに注意してください。このイメージの作成については後ほど説明します。 次に、「コントローラー」タブに移動し、「ICタイプ」領域で「前のビジョン」項目を選択し、「使用済みMPツール」領域で「最後のバージョン」項目を選択します。 [名前を付けて保存]ボタンをクリックして、すべての設定をboot.iniファイルに保存します。

F1_90_v196_00.exeを実行し、作成したばかりの

boot.iniを選択します。 「開始」をクリックして、画像のテストと記録のプロセスを観察します。 ウィンドウが緑色に変わると、プロセスは終了します(ドライブのLEDが点滅します)。

すべての操作の結果、CD-ROMと標準タイプのドライブの2つのパーティションを持つフラッシュドライブが得られます。

チャージ

KingstonはU3フラッシュドライブ用のパッチをリリースしました。これは保護されていないRARアーカイブであり、その内容を自由に変更できます。 これは、前述の記事の作成者が保護されたディスクのスタートアップファイルを変更して、最初に特別なハンドラーに、次にLaunchU3ハンドラーのファイルにコードの実行を指示することで利用したものです。 これらの調査の結果、フラッシュドライブの保護されたセクションに存在するはずのファイルが選択されました。 詳細については、記事

「Flashの頭の中のトロイの木馬」を参照することをお勧め

します。

前のセクションで説明した方法を使用して保護された部分にファイルグラビングシステムのファイルを書き込む前に、従来のアーカイバーで使用できる.isoイメージにそれらを転送します。 作業部分の内容に移りましょう-制御が安全なストレージから転送されるのは(またはスクリプト)です。 ワークスペースの基礎はアーカイブにあります。

不要な機能(音楽の再生など)を削除し、システムに関係のないファイルを削除することで、システムを少し簡単にしました。 誰でも作業部分の内容を自分のニーズに合わせて「調整」できます(もちろん、著作権を忘れないでください)。この場合の利点は、変更を加えても、デバイスを再フラッシュする必要はありません。

撃たれ!

このシステムが実際に機能し、実際に証明するために必要なことを行うことは間違いありません。 管理者が自分の素朴さを離れるまで、データはマージされると同時にマージされます。 そして、この概念はこの定理の単なる証拠にすぎません。

この場合の漏洩チャネルは、周辺機器、特にUSBキャリアです(チップに搭載されているコントローラーには、フラッシュドライブだけでなく、他の「目立たない」デバイスもあります)。 現実に目を向けると、大規模な組織や活動の安全性を監視している組織では、一般に外部メディア(そもそもUSB)の接続が禁止されています。 同時に、スタートアップはしばしば忘れられたり、詰まったりします。 多くの場合、他のポート(LPT、COM)およびインターフェース(SATA、IDE)を介してデバイスを接続することは依然として可能です。 これが可能な場合、このメソッドには存在する権利があります。

インサイダーの創意工夫は、「PCへのアクセスを取得->デバイスに接続->情報を取得」というアクティブなスキームに限定されませんが、たとえば「喫煙室にUSBフラッシュドライブを残す->攻撃ベクトルの好奇心の犠牲者として初期化する」など、インフラストラクチャに侵入するためのパッシブスキームの古典を開発します。

完全性管理

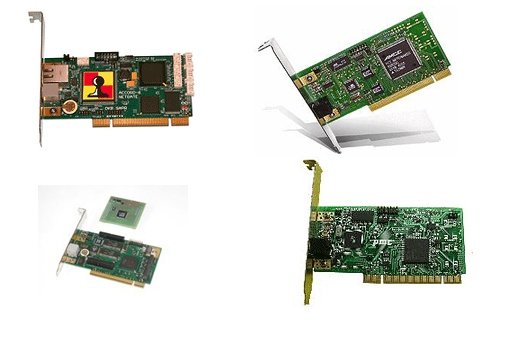

大企業では、不正なアクセスから情報を保護し、整合性を監視する手段として、専門のソフトウェアおよびハードウェアソリューションがよく使用されます。 ロシアの情報セキュリティ市場で最も一般的な保護手段の1つは、おそらくAccordのソフトウェアとハードウェアの複合体です。

ターゲットコンピューターにインストールされると、コントローラーはシステム管理者によって、一意のユーザーごとにソフトウェア環境を作成する特殊なソフトウェアを使用して構成されます。 ハードウェアコントローラーによる機器の整合性の監視は、周辺機器を接続したり、モバイルメディアからオペレーティングシステムをロードしたりする能力を攻撃者から完全に奪います。 ただし、このクラスのデバイスは、攻撃者がインストールされているターゲットPCに物理的にアクセスできる場合、多くの場合、すべての意味を失います。

したがって、たとえば、ネットワークカードのように見える前述のChordも同様にコンピューターに統合されます。 コントローラ設定の段階では、デバイスがメモリ領域に記録して設定を保存するために、PCケースに金属製のマウントがないようにする必要があります。 次に、管理者は、接点を閉じるために2本のボルトでコントローラーに金属製マウントを固定し、コントローラーのさらなる再構成をブロックします。

実際、インサイダーが1本のボルトを外してターゲットPCを制御し、ソフトウェアとハードウェアの複合体の保護をバイパスし、オプションとして「有毒な」フラッシュドライブを安全に使用するだけで十分です。

情報が循環するインフラストラクチャも、その漏洩に対して不完全です。 深刻な組織が技術的な側面により注意を払うようになった場合、情報セキュリティの組織的および人的支援には、ほとんどすべての単一の企業で潜在的なギャップが含まれます。 企業の内部憲章は、主に情報保護ではなく「利便性」のために設計されています。 もちろん、これらの考慮事項は非常に相対的ですが、結論を出すことができます-企業コードと憲章の正しい編成は、多くの場合、重要なハードウェアのI / Oポートを無効にするとともに情報セキュリティを確保する重要な段階の1つです。

多くの場合、「重要な」情報を歪めることは、それを盗んだり失ったりするよりも危険です。 第一に、データ変更の事実は企業の発展レベルを逆転させ、ビジネス全体の方向を再定義する可能性があります。第二に、歪みは「重要な」データですべてのユーザーアクションを記録し、すべてのドキュメントをアーカイブすることによってのみ回避できる手順を追跡するのが困難です。

上記の少数の事実でさえ結論を出すことができます。情報セキュリティを確保するための統合されたアプローチによってのみ、許可されたユーザーによる情報の盗難を阻止することができます。

有用なリソース:http://flashboot.ru/index.php?name=Files&op=view_file&lid=131-ユーティリティChipGeniusは、コントローラーフラッシュメモリのタイプの判別に役立ちます。

http://www.xakep.ru/magazine/xa/126/058/1.asp-「Flashの頭の中のトロイの木馬」記事

http://defec.ru/sites/default/files/System.rar-対象システムのソースコード(著者:Vadim Danshin)。

http://www.xakep.ru/magazine/xa/122/016/1.asp-「Through the Eyes of the Insider」の記事。

http://perimetrix.ru/-Perimetrix社の公式リソース