まえがき

彼らが最初の記事へのコメントで言ったように、彼らは水の中を見たので、彼らは2番目の記事に到達しないかもしれません。 彼女は非常に長い間未完成のままでした。 今、私は少し運転しました、私はちょうど最初の部分へのコメントで表現された詳細と願いの多くをあきらめなければなりませんでした。 しかし、PBRは平凡でボロボロのトピックであると表明されたものの、この記事の継続によって関心は引き続き生じると思います。 その他の事項については同意しますが、次の記事を書くためには、

以前に開始し

たことを完了する必要があります。

記事の継続に関心があるのは誰ですか?

スキームの知識。

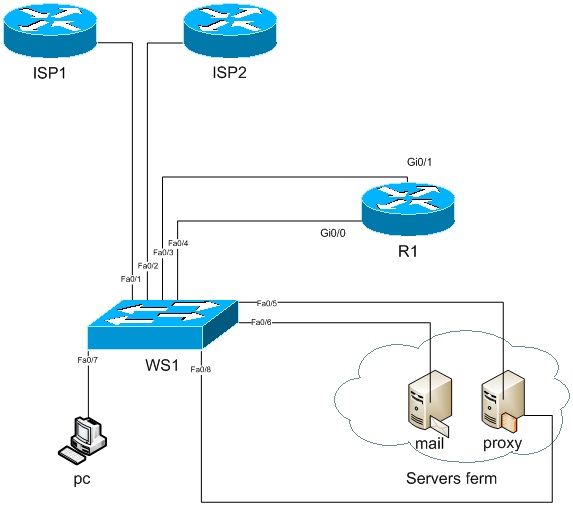

PBRをさらに理解するために、仮想オフィス図をスケッチしました。 3台のルーター、スイッチ、2台のサーバー、シンボリッククライアントで構成され、1人でユーザーPCを表します。

1.オフィスのルーター(R1)。

2.プライマリプロバイダー(ISP1)のルーター。

3.スタンバイプロバイダールーター(ISP2)。

4.メールサーバー(メール)

5.プロキシサーバー(プロキシ)

6.スイッチ(ws1)

7.クライアント(PC)

また、図にはリモートオフィスを表示しませんでしたが、記事ではそれを示しています。

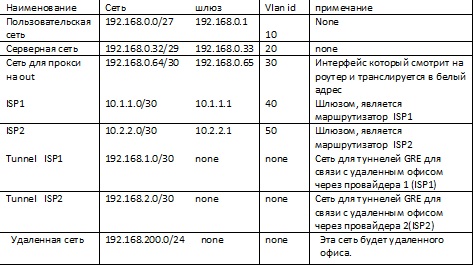

そして、回路の簡単な説明。 ユーザーのネットワークがあり、192.168.0.0 / 27、内部メール、インターネット、およびスキームで修正されていないその他のサービスが必要です。 サーバーはネットワーク192.168.0.32/29に存在します(図には、2台のサーバー、内部メールサーバー、およびプロキシサーバーが示されています)。 さて、外部ネットワーク(灰色のネットワーク、つまりその下にある白いネットワークを取り上げます)。 合計で次のアドレス計画が得られます。

現在表示されている初期データは、機器の構成に移ります。まず、仮想オフィスの機器を構成し、「何が機能するか」と言います(PBRに関する記事のような完全な構成は提供しません)。 ソースデータを構成に転送すると、次のようになります。

R1#sh run | b int

interface Tunnel1

description ### tunnel over ISP1 ###

ip address 192.168.1.1 255.255.255.252

tunnel source 10.1.1.2

tunnel destination 10.0.0.2

!

interface Tunnel2

description ### tunnel over ISP2 ###

ip address 192.168.2.1 255.255.255.252

tunnel source 10.2.2.2

tunnel destination 10.0.0.2

!

interface GigabitEthernet0/0

no ip address

duplex auto

speed auto

!

interface GigabitEthernet0/0.10

description ### client network ###

encapsulation dot1Q 10

ip address 192.168.0.1 255.255.255.224

!

interface GigabitEthernet0/0.20

description ### servers network ###

encapsulation dot1Q 20

ip address 192.168.0.33 255.255.255.224

!

interface GigabitEthernet0/0.30

description ### proxy out int ####

encapsulation dot1Q 30

ip address 192.168.0.65 255.255.255.252

!

interface GigabitEthernet0/1

no ip address

duplex auto

speed auto

!

interface GigabitEthernet0/1.40

description ### ISP1 p-to-p ###

encapsulation dot1Q 40

ip address 10.1.1.2 255.255.255.252

!

interface GigabitEthernet0/1.50

description ### ISP2 p-to-p ###

encapsulation dot1Q 50

ip address 10.2.2.2 255.255.255.252

ws1スイッチの構成、私は与えません。 VLANのすべてのポート、モードトランクのポートは、目的のVLANのみを通過させるとしましょう。 サーバーについても同じことが言えます。それらは構成され、タスクを正しく実行します。

柔軟なルーティングが必要な状況。

したがって、ここには仮想オフィスがあり、ユーザーを制御したり、トラフィックをカウントしたりしたいのです。 このため、プロキシサーバー(以下、単にプロキシ)があるため、ユーザーネットワークからプロキシへのトラフィックをラップする必要があります。 問題があるため、解決策に進みます。

まず、ルーティングマップを「描画」するネットワークを選択する必要があります。

これは、ACLを介して2つの方法で行うことができます。または、論理インターフェースを通過するトラフィックをマーク(適用)するために、porxyに転送します。

次のいずれかのマップを作成します。

access-list 101 permit ip 192.168.0.0 0.0.0.31 any

!

route-map client permit 5

match ip address 101

set ip next-hop 192.168.0.35次のいずれかです。

route-map clientif permit 5

match interface GigabitEthernet0/0.10

set ip next-hop 192.168.0.35

別の方法があります。パラメータを適用せずに、一致し、設定されたパラメータを持つカードは単にインターフェイスにハングアップしますが、100%の作業容量がわからないので、結果に満ちています(理論的に)、興味のある人は、あなたが見ることができます。

結果として何が得られますか。 すべてのクライアントトラフィックはプロキシに送信され、プロキシはトラフィックの送信先をルーティングテーブルと協議して既に考えます。 この写真では、わずかなニュアンスがあります。 クライアント(MUA)は、追加のホップ(プロキシ)を介してメールサーバー(MTA)にアクセスします。これは、サービス、特に汗サービスを提供する際に発生する可能性がある追加の問題です。 結局のところ、たとえば、プロキシ管理者は、サーバーに過負荷をかけるだけでなく、機能設定を無効にすることもできます。また、サーバーの平凡なハードウェアが故障することもあります。 一般に、それは完全に正しいわけではありません。この余分なホップを回避することをお勧めします。 これもいくつかの方法で行われます。

1.これは、

ip next-hop 、

ip default next-hopの代わりに登録する方法

です 。 したがって、

直接接続されているネットワーク上のグローバルルーティングテーブルにカードがあるため、カードはメールに対して機能しません。

2.アクセサリシートを書き換える方法

access-list 101 deny ip 192.168.0.0 0.0.0.31 host 192.168.0.34

access-list 101 permit ip 192.168.0.0 0.0.0.31 any当然、ここでは、たとえば、プロキシの参加なしでクライアントがサーバーに直接アクセスするように変更できます。

access-list 101 deny ip 192.168.0.0 0.0.0.31 host 192.168.0.34書きます

access-list 101 deny ip 192.168.0.0 0.0.0.31 192.168.0.34 0.0.0.31または、ポートを使用してマップを描画します。 つまり たとえば、プロキシでRDPを介してアクセスを制御したいが、メールポートのクライアントはまっすぐに進み、次のようなシートを描画します。

access-list 101 deny tcp 192.168.0.0 0.0.0.31 host 192.168.0.34 eq smtp

access-list 101 permit ip 192.168.0.0 0.0.0.31 anyIP locaclポリシーについて。

したがって、2つのプロバイダーがあります。 まず、ルーターとプロバイダーの通信を構成しましょう。 まず、ルーターのインターフェイスがゲートウェイを介して応答するように描画します。これは、ルーティングループを回避するためです。 パケットがルータに到着した場所から、彼はそこを離れます。 回避しようとしている画像は次のようになります。インターネットゲートウェイ10.1.1.1のいずれかがあり、それがデフォルトルートとしてルーターに登録されています。 インターネットから10.2.2.2のルーターに到達しようとすると、パケットが到達しますが、デフォルトルートがあるため、応答して10.1.1.1ゲートウェイを介して送信されます。 そして、チャネルは「嘘をつく」ことができ、プロバイダーだけが10.2.2.0/30ネットワークに関する機器を知らないか、遅延が大きいです。 次の手順を実行します。

a。 プロバイダーの2つの独立したネットワーク用に2枚のシートを作成します。

access-list 105 permit ip 10.1.1.0 0.0.0.3 any

access-list 106 permit ip 10.2.2.0 0.0.0.3 anyb。 ルーティングマップを描く

route-map r1 permit 10

match ip address 105

set ip next-hop 10.1.1.1

route-map r1 permit 15

match ip address 106

set ip next-hop 10.2.2.1

c。 ルータのローカルポリシーにカードを適用します。

ip local policy route-map r1ここで、 IPローカルポリシーにカードを適用すると、ルーター自体で生成されるトラフィックのリダイレクトが発生し、マップのルートの処理に該当しないトラフィックはルーターのグローバルポリシーに従って動作することに注意してください。 また、ルーターに直接接続されたネットワーク間でのみ通信するルーター上に他のネットワークがあるため、他のネットワークにもデフォルトゲートウェイがあり、この種の行を追加するだけです。route-map r1 permit 30

set ip next-hop 192.168.1.2このホップはリモートオフィスにあり、残りのネットワークとトラフィックを交換する必要があると想定されています。 2つのプロバイダーを経由する2つのトンネルがあるため、メイントンネルが落ちた場合に予約するのは公平です。 これは SLA

を使用して行われます。

それは十分な量で記述され、habrだけでなく、この瞬間は省略します。

nat&pbrについて少し

現時点では、内部ルーティングが編成されていることを考慮します。少なくともユーザーはプロキシを通過し、プロキシをバイパスしてインターネット上のサーバーネットワークにアクセスします。

しかし、この状態のままにすると、職場に到着したユーザーは、ネットワーク上のお気に入りのリソースを読んでメールをチェックしたいが、インターネットは持っていないので、ネットワーク上の個人リソースに加えて、仕事に必要なリソースを確認し、その後、悲鳴がすぐに上がります。

これを回避するには、問題を最後まで完了する必要があります。 プロキシアドレスをプロバイダーのホワイトアドレスに変換します。

ip nat source route-map proxy1 interface GigabitEthernet0/1.40

ip nat source route-map proxy2 interface GigabitEthernet0/1.50そして、「babac」と変換は機能しません。natとlocaclポリシーは機能しません。アドレスの変換には、グローバルルーティングテーブルのルートが必要だからです。 つまり 2つのプロバイダーへのデフォルトルートを登録する必要があるため、誰もキャンセルしていません。 さて、ここで追跡を固定します。

小さな小さなこととメカニズムの微妙さ。

コメントの前の部分では、ルータのプロセッサ負荷を説明するために質問と要望がすり抜けました。 彼はほとんど食べず、目に見える負荷に気付かないと言います。 たとえば、4948eカタリストでは、3ギガの領域でPBRを介してルーティングする場合、実際には負荷がかかりません。 そして、ロードのトピックが登場して以来。 バージョン12.0のPBRはcef(cisco express forvarding)テクノロジーをサポートしています。デフォルトで有効になっています。PBRのcefをオフにするには、カードを保持するインターフェース(当然、物理インターフェースではなく物理インターフェースで)にip route-cache policyコマンドを与えるだけで十分です。これには、ルートをキャッシュに保存し、プロセッサにあまり負荷をかけない

高速スイッチングが含まれますが、c

高速スイッチングは

set ip default next-hopコマンドをサポートしません。

このため、実験しない価値があると思い、

cefを使用します。

まあ、説明や詳細がなくても、pbrはそのようなコマンドでうまくいくかどうかはわかりません

sh route-map allまたはマップ自体の名前、最も重要なデータは次のように表示されます:

ポリシールーティングの一致:76013668パケット、3726692270バイトdebug ip policy hereここで、CPUをダウンロードしてルーターを配置できることを忘れないでください

ポリシールーティングキーワード。これは、描画されたマップに従ってパケットが残されたことを意味します。

および

ポリシーが拒否されました-パケットがグローバルテーブルに従って送信された場合、

通常の逆の状況が

転送されます。

マリオ投稿