この記事は、初心者が3層ネットワークモデルでCiscoおよびD-Link機器を構成する方法を理解するのに役立ちます。 ここに示されている構成は、参照または基本ではありません。たとえば、物事の本質を理解するためです。 各ネットワークソリューションは、独自のパラメーターとテクノロジーを使用します。

3レベルモデルの理論

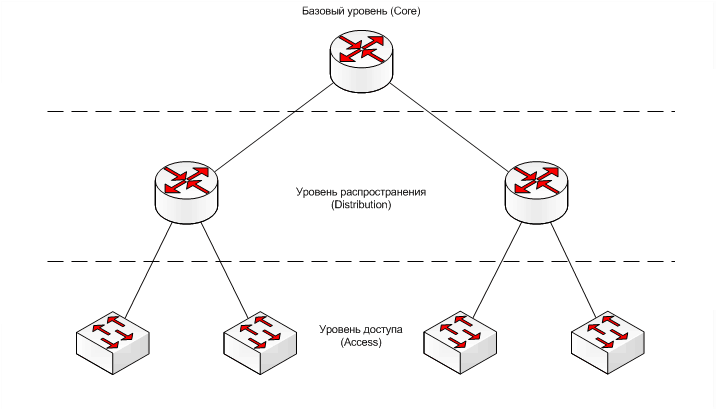

多くのネットワーク構築ソリューションで使用されている次の3レベルの階層モデルのスキームを検討してください。

レベルごとのネットワークオブジェクトの分散は、各オブジェクトが実行する機能に応じて行われます。これにより、各レベルを他のレベルとは無関係に分析できます。 分布は主に物理的な概念によるものではなく、論理的な概念によるものです。

基本レベル(コア)

カーネルレベルでは、大量のトラフィックを遅延なく高速かつフォールトトレラントに転送する必要があります。 ACLとネットワーク間の最適でないルーティングにより、トラフィックが遅くなる可能性があることに留意してください。

通常、カーネルレベルのパフォーマンスに問題がある場合、拡張する必要はありませんが、機器をアップグレードし、場合によっては生産性の高い機器に完全に変更する必要があります。 したがって、将来に余裕を持って高速インターフェイスの存在を忘れずに、可能な限り最高の機器をすぐに使用することをお勧めします。 複数のノードを使用する場合は、それらをリングに結合して予備を提供することをお勧めします。

このレベルでは、ルーターは構成原則(1つの配布レベルノードごとにVLAN(1つまたは複数))で使用されます。

配布レベル

これは、ユーザートラフィックがVLAN間でルーティングされ、ACLに基づいてフィルタリングされる場所です。 このレベルでは、エンドユーザー向けのネットワークポリシーが説明され、ブロードキャストおよびマルチキャストメーリングドメインが形成されます。 また、このレベルでは、動的プロトコルに基づいてルーティングを変更するために静的ルートが使用される場合があります。 多くの場合、大容量のSFPポートを備えた機器を使用します。 多数のポートは、アクセスレベルの複数のノードを接続する機能を提供し、SFPインターフェースは、より低いレベルへの電気通信または光通信の使用の選択を提供します。 複数のノードをリングにマージすることもお勧めします。

多くの場合、スイッチはルーティング機能(L2 / 3)および構成原則(1つのアクセスレベルノードへの各サービスのVLAN)で使用されます。

アクセスレベル

レベルにアクセスするには、直接物理的にユーザーを参加しました。

多くの場合、このレベルでは、ユーザーポートからのトラフィックに必要なDSCPラベルが付けられます。

ここでは、L2スイッチ(場合によってはL2 / 3 +)が構成原理と共に使用されます:ユーザーポートでのVLANサービス+アクセスデバイスでの制御VLAN。

3レベルのモデルにおけるネットワーク技術の実用化

次のテクノロジーを検討する場合、Cisco Catalystコアおよび分配機器が使用され、アクセスレベルにD-Link DESが使用されます。 実際には、このようなブランドの分離は、価格の違いによりしばしば発生します。 アクセスレベルでは、基本的に多数のスイッチを配置してポートの容量を増やす必要があり、誰もがこれらのスイッチをシスコにする余裕はありません。

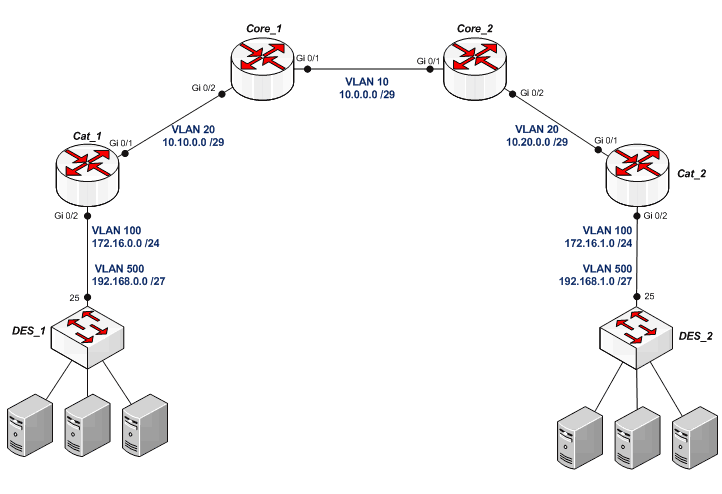

次の図を組み立てましょう。

スキームは、プラクティスを理解するために簡素化されています。各コアには、配布レベルのノードが1つだけ含まれ、そのようなノードにはアクセスレベルのノードが1つあります。

実際には、大規模なネットワークでは、このような構造の意味は、複数のアクセスレベルスイッチからのユーザートラフィックが親ディストリビューションノードで集約され、必要に応じて、より高いコア、隣接するディストリビューションノード、または異なるアクセスノードのユーザー間で直接ルーティングまたはスイッチングされることです。 また、各コアは、直接含まれる複数のディストリビューションノード間、または隣接するカーネル間でトラフィックをルーティングまたは整流します。

VLAN-仮想ローカルエリアネットワーク

VLANは、ネットワークを独立したホストグループに論理的に分割したものです。

VLANを使用すると、次のことができます。

- L2レベルで1つの物理デバイス(スイッチ)をいくつかの論理デバイスに分割します

- サブネットを異なるVLANに割り当てる場合、同じデバイス(複数のVLANを含む)に接続されたホストは異なるサブネットを持ち、異なるデバイスのホストを1つのサブネットに結合することもできます

- VLANトラフィックのセグメンテーションにより、独立したブロードキャストドメインが形成され、ネットワーク全体のブロードキャストトラフィックの量が削減されます。

- トラフィックをVLANに分割すると、異なるネットワーク間のセキュリティも提供されます。

スキームに従ってVLANを配布します。

アクセスレベルから始めましょう。

スイッチ

DES_1(D-リンク)を制御するためにVLAN 100を作成します。

create vlan 100 tag 100ポート25でタグ付けして追加します。

config vlan 100 add tagged 25ユーザーが接続するポート(1-24)、上の管理VLANを無効にすることをお勧めです。

config vlan 100 add forbidden 1-24デバイスのデフォルトVLANを削除します。

config vlan default delete 1-26スイッチのIPアドレスを制御VLANに入れます。

config ipif System vlan 100 ipaddress 172.16.0.2/24 state enableゲートウェイを登録します。これは、配布のより高いレベルのデバイスの論理インターフェイスになります。

create iproute default 172.16.0.1 1DHCPサービスが提供されるVLAN 500を作成し(DHCPサーバー自体が配布レベルになります)、ユーザーポート(1-24)でタグなしにし、アップリンク(25)でタグ付けします。

create vlan 500 tag 500

config vlan 500 add untagged 1-23

config vlan 500 add tagged 25DES_2では、IPアドレス(172.16.1.2)とゲートウェイ(172.16.1.1)を除き、すべて同じ設定。

それでは、配布レベルに移りましょう。

Cat_1を構成し

ます 。

Catalystスイッチを使用する場合、VLANは次のように構成モード(

conf t )で作成されます。

Vlan < VLAN' >以前は、VTPを透過モードに切り替えることをお勧めします。

vtp mode transparent3つのVLANを作成する必要があります:アクセスノードの管理

-VLAN 100、

Cat_1と

Core_1間の通信用

-VLAN 20、各配布レベルに1つのアクセスノードがあるため、DHCPサービス用に1つのVLANが作成されます

-500 、実際のネットワークで、それぞれDHCPを使用したVLANのアクセススイッチ:

Vlan 100,20,500コアに接続されているインタフェース(GI 0/1)にVLAN 20を追加します。

設定モードに入ります:

Cat_1#conf tGi 0/1インターフェース構成:

Cat_1(config)#int gigabitEthernet 0/1802.1Q標準の使用を示します。

Cat_1(config-if)#switchport trunk encapsulation dot1qポートをトランクモードに変換します。

Cat_1(config-if)#switchport mode trunkVLANを追加:

Cat_1(config-if)#switchport trunk allowed vlan 20ポートにすでにVLANがある場合は、次のコマンドを使用する必要があります

switchport trunk allowed vlan add < VLAN'> 、 指定しない場合

add 、既存のVLANが失われます。

同じコマンドを使用して、

DES_1が接続されているgi 0/2にVLAN

100、500を追加します。

一度に複数のインターフェイスを設定するには、次を実行できます。

Cat_1(config)#int range gigabitEthernet 0/2-3アクセスレベルを制御するネットワークを指定します。

Cat_1(config)#int Vlan100

Cat_1(config-if)#ip address 172.16.0.1 255.255.255.0Cat_1の IPを

設定します。

Cat_1(config)#int Vlan20

Cat_1(config-if)#ip address 10.10.0.2 255.255.255.248Cat_2を同様に構成し、VLAN 100および20のアドレスのみを変更します。VLAN100-172.16.1.1 255.255.255.0、VLAN 20-10.20.0.2 255.255.255.248

Core_1にVLAN 10と20

を作成し、gi 0/1に10を追加します

。Core_2と20は、配布レベルノードが接続されているgi 0/2インターフェイスに接続され、IPアドレスを設定します。VLAN10-10.0.0.1 255.255.255.248 、VLAN 20-10.10.0.1 255.255.255.248。

また 、Core_2にVLAN 10と20を作成し、gi 0/1に10を追加します

。Core_1と20は、

Cat_2が接続されているgi 0/2インターフェイスに接続され、IPアドレスを設定します

。VLAN10-10.0.0.2 255.255.255.248、 VLAN 20 - 10.20.0.1 255.255.255.248。

DHCP-動的ホスト構成プロトコル

DHCPは、ネットワークのホストでIPアドレスおよびその他のパラメーターを自動的に構成するためのクライアントサーバープロトコルです。

DHCPレベルが配布レベルになります。 クライアントVLAN'e 500では、Cat_1のネットワーク192.168.0.0 255.255.255.224と

Cat_2の 192.168.1.0 255.255.255.224のDHCPプールを作成します。

Cat_1を構成し

ます 。

DHCPプールを指定します。

Cat_1(config)#ip dhcp pool Vlan500アドレスの発行元のネットワークを示します。

Cat_1(dhcp-config)#network 192.168.0.0 255.255.255.224DHCPクライアントが受信するデフォルトゲートウェイを指定します。

Cat_1(dhcp-config)#default-router 192.168.0.1クライアントDNSサーバーを割り当てます。

Cat_1(dhcp-config)#dns-server <IP_DNS_Server_1> <IP_DNS_server_2>レンタル時間を日数で設定します。

Cat_1(dhcp-config)#lease 14ドメイン名を指定できます:

Cat_1(dhcp-config)#domain-name workgroup_1その後、DHCP構成モードを終了し、DHCPプールからデフォルトゲートウェイのIPアドレスを除外します。

Cat_1(dhcp-config)#ex

Cat_1(config)#ip dhcp excluded-address 192.168.0.1ユーザーのデフォルトゲートウェイとなる論理インターフェイスを作成します。

インターフェイス自体を作成します。

Cat_1(config)#int Vlan500IPアドレスを入力します。

Cat_1(config-if)# ip address 192.168.0.1 255.255.255.224Cat_2の場合、VLAN 500の192.168.1.0 255.255.255.224ネットワークを使用して類推します。

その後、ユーザー

DES_1および

DES_2はDHCP経由でアドレスを受け取ります。

OSPF-オープンショーテストパスファースト

OSPF - 便利な動的ルーティングプロトコル、アカウントにチャネルの状態をとります。 完全なネットワーク図を作成し、これに基づいて最適なルートを選択できます。 操作は、ネットワーク接続またはチャネルのステータスに関するデータの取得に基づいています。 詳細な説明は

ウィキペディアにあります。 この特定のプロトコルを使用します。

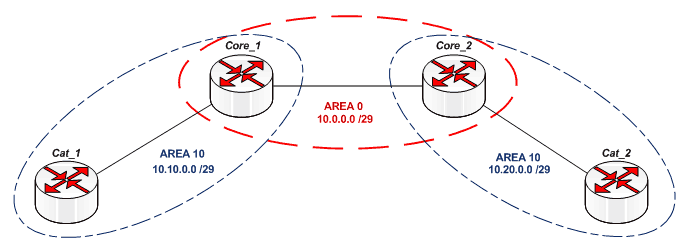

実際のネットワークでは、各コアにはエリア0(他のカーネルとの通信用)と、配布レベルのノードを含む他のいくつかのゾーンが含まれます。 1つのゾーン内のこれらのノードは、便利にリングに結合されるため、予約と最適なルーティングが行われます。 たとえば、次のようになります。

ネットワーク内のゾーンを定義します。

Core_1のセットアップ

Core_1のセットアップ 。

ルーティングをオンにします。

Core_1(config)# ip routing

Core_1(config)# ip classless

Core_1(config)# ip subnet-zeroOSPFプロセスを有効にし、proccess-idを指定します(この例ではランダムに取得-111):

Core_1(config)#router ospf 111Core_1が属する各ゾーンのネットワークを示します(マスク反転を使用):

Core_1 (config-router)# network 10.0.0.0 0.0.0.7 area 0

Core_1 (config-router)# network 10.10.0.0 0.0.0.7 area 10通常、ルーターID(ルーターID)も手動で入力され、このルーターのIPアドレスを示します。 これが行われない場合、Router-idが自動的に選択されます。

Core_2では、Core_1とまったく同じようにすべてを行います。

Cat_1を設定する

とき、ルーティングとID 111のospfプロセスも

有効にします。エリア10でネットワーク10.10.0.0 255.255.255.248を指定します。

Cat_1(config)# ip routing

Cat_1(config)# ip classless

Cat_1(config)# ip subnet-zero

Cat_1(config)#router ospf 111

Cat_1(config-router)# network 10.10.0.0 0.0.0.7 area 10このospfプロセスでDHCP(int Vlan500にあります)のネットワーク再配布を指定する必要があります。 これは次のコマンドで実行されます。

Cat_1(config-router)# redistribute connected metric 5 metric-type 1 subnets5は再配布されたルートのメトリックです

1は外部メトリックのタイプ-OSPF

このコマンドの後

、Cat_1 VLAN'ah内のすべてのネットワークは、OSPFを通じて利用できるようになります。

ユーザーDHCPネットワークの再配布は、ルートマップとアクセスリストを介して行うことも、ネットワークxxxx xxxxエリアxで完全に指定することもできます。 それはすべて、ネットワーク経由のルーティングでどのように、何を発表する必要があるかによって異なります。

Cat_2も同様に構成され、ネットワーク10.20.0.0 0.0.0.7を指定する必要があるのはエリア10のみです

実際、現在、さまざまなアクセスレベルスイッチのユーザーがトラフィックを交換できる作業ネットワークがあります。

STP-スパニングツリープロトコル

STPは、不要なトラフィックサイクルを取り除くために設計されたスパニングツリープロトコルであり、L2に予備を構築するために使用されます。

プロトコルは次のように機能します。

- ネットワーク上でルートブリッジが選択されている

- すべての非ルートノードがルートブリッジへの最適なパスを計算し、ポート(このパスが通過するポート)がルートポートになります

- ルートブリッジへのパスが何らかのノードを通過する場合、そのようなネットワークノードはそれぞれ指定ブリッジおよびポート、指定ポートになります

- stpツリーに参加し、ルートまたは指定されていないポートはブロックされます

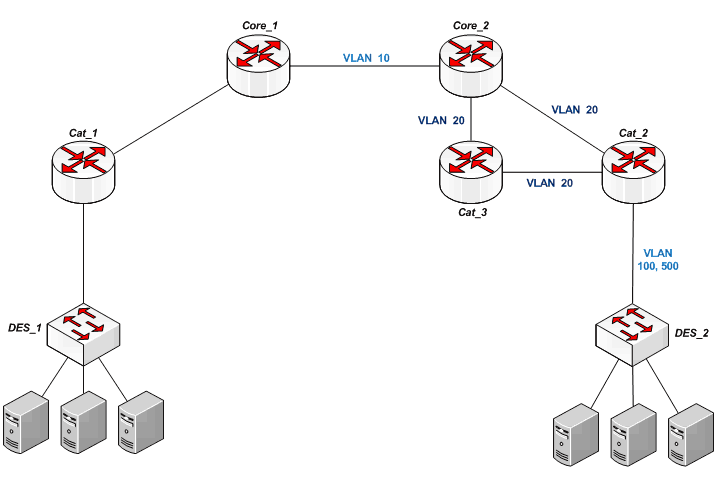

次の形式のリングを作成します。

Cat_3

Cat_3と

Cat_2は同じエリアにあり、VLAN 20で動作し、L2での予約のために互いに直接接続されています。

Core_2 、

Cat_2および

Cat_3で、 rapid-pvstを

有効にします。 Rapid-Per-VLAN-Spanning Treeを使用すると、VLANごとに個別にツリーを構築できます。

Cat_1(config)#spanning-tree mode rapid-pvst

すべての既存のVLANは、ノードの優先順位とSTPに参加しなければならないことを指定します。

Core_2をルートブリッジにするには、

Cat_3および

Cat_2よりも低い優先度を設定する必要があり、これらは同じ優先度を持つことができます。

Core_2 :

Core_2(config)#spanning-tree vlan 1-4094 priority 4096Cat_3 :

Cat_3(config)#spanning-tree vlan 1-4094 priority 8192Cat_2 :

Cat_2(config)#spanning-tree vlan 1-4094 priority 8192その後、

Core_2がルートブリッジになり、

Cat_3または

Cat_2ポートの1つ

がブロックされて、VLAN 20を

介してCore_2にトラフィックが送信されます。 特定のVLANがSTPに参加しないことを指定する必要がある場合、これは次のコマンドで実行されます。

no spanning-tree vlan <_VLAN'>STPを構築するCiscoおよびD-Link BPDUパッケージは相互に互換性がないため、これら2つのメーカーの機器間でstpを構築することは非常に困難です。

SNMP-簡易ネットワーク管理プロトコル

SNMPは単純なネットワーク管理プロトコルです。 これを使用して、機器の動作に関する統計が通常収集され、この機器での動作のパフォーマンスを自動化するためにしばしば使用されます。

すべてのレベルのノードで、このプロトコルを使用した読み取りまたは書き込みのノードへのアクセスを定義するコミュニティを定義します。ただし、このコミュニティはソースと受信者に一致します。

シスコの場合:

読む-

snmp-server community <_snmp_community> RO書き込み-

snmp-server community <_snmp_community> RWsnmp_communityという名前は大文字と小文字が区別されます。

カーネルとディストリビューションのすべてのノードで、次のコマンドを実行します。

Core_1(config)# snmp-server community CISCO_READ RO

Core_1(config)# snmp-server community CISCO_WRITE RWDリンク上:

すべてのデフォルトを削除します。

delete snmp community public

delete snmp community private

delete snmp user initial

delete snmp group initial

delete snmp view restricted all

delete snmp view CommunityView all読み取り-DLINK_READおよび書き込み-DLINK_WRITEでコミュニティを作成します。

create snmp view CommunityView 1 view_type included

create snmp group DLINK_READ v1 read_view CommunityView notify_view CommunityView

create snmp group DLINK_READ v2c read_view CommunityView notify_view CommunityView

create snmp group DLINK_WRITE v1 read_view CommunityView write_view CommunityView notify_view CommunityView

create snmp group DLINK_WRITE v2c read_view CommunityView write_view CommunityView notify_view CommunityView

create snmp community DLINK_READ view CommunityView read_only

create snmp community DLINK_WRITE view CommunityView read_writeACL-アクセス制御リスト

アクセス制御リストは、操作を実行するときにチェックされる条件です。

ACLは多くのプロトコルおよびネットワークメカニズムと組み合わせて使用され、インターフェイスおよびプロトコルNTP、OSPFなどのトラフィックをフィルタリングします。

Cat_1ユーザーネットワーク(192.168.0.0 255.255.255.224)からVLAN 500にある

Cat_2ネットワークへのアクセスを

ブロックするルールを作成してみましょう。

Cat_2(config)#ip access-list extended Access_denided_IN

Cat_2(config)#deny ip 192.168.0.0 0.0.0.31 any

Cat_2(config)#deny udp 192.168.0.0 0.0.0.31 anyご覧のとおり、拡張アクセスリストではマスク反転が使用されます。

アクセスリストを作成したら、目的のインターフェイスに適用する必要があります。

Cat_2(config)#int Vlan500

Cat_2(config-if)# ip access-group Access_denided_IN inしたがって、192.168.0.0 255.255.255.224からint vlan500

Cat_2の任意のアドレスへの着信ipおよびudpトラフィックを禁止します。

NTP-ネットワークタイムプロトコル

シスコ:

ノードの内部時刻を外部サーバーと同期します(複数のサーバーを使用できます)。

ntp server <IP NTP >タイムゾーン表示(GMT +3):

clock timezone MSK 3夏時間の開始日と終了日:

clock summer-time MSK recurring last Sun Mar 2:00 last Sun Oct 3:00これらのコマンドは、ネットワークのすべてのノードで実行するか、カーネルルーターでntpマスターを指定し、残りのノードを同期させる必要があります。

時間を手動で指定することもできます。

clock set 18:00:00 20 Feb 2011ただし、これは非常に推奨されません。NTPを使用することをお勧めします。

D-Link:

NTPの単純なバージョンであるSNTPを使用します。

SNTPを有効にします。

enable sntpタイムゾーン表示(GMT +3):

config time_zone operator + hour 3 min 0NTPサーバーを設定します。

config sntp primary <IP NTP _1> secondary <IP NTP _2> poll-interval 600poll-interval -SNTP情報を更新するためのリクエスト間の秒単位の時間間隔。

夏時間の開始日と終了日:

config dst repeating s_week 1 s_day sun s_mth 4 s_time 0:3 e_week last e_day sun e_mth 10 e_time 0:3 offset 603レベルのネットワークモデルの理論と、そのようなネットワークの研究に役立ついくつかの基本的な技術を検討しました。