毎年、私たちの勇敢な規制当局(そもそもFSBとFSTEC)は、IT専門家からのさまざまな種類のライセンス、許可、証明書などを必要としています。 FSBは、あいまいなグローバルアルゴリズムではなく、「独自の」暗号化アルゴリズムの使用を強制します。 FSTECは、情報のセキュリティを「気遣う」未宣言の機能を探すために、ソフトウェア製品のコードをより深く掘り下げるよう努めています。

しかし、現代のウイルス対策に適用されるような研究には意味がありますか?

自宅用のウイルス対策ソフトウェアを使用できますが、政府機関や個人データ情報システム(ISPDn)の個人データの保護には、適切な認証に合格した製品を選択する必要があります。

立法

そのため、2007年11月17日のロシア連邦政府の法令No. 特に、政府機関向けの認定ソリューションのみの使用は、2008年3月17日の大統領令などの文書に明記されています。 No. 351「国際情報交換の情報および通信ネットワークを使用する際のロシア連邦の情報セキュリティを確保するための措置について」、2004年5月12日付 第611号「国際情報交換の分野におけるロシア連邦の情報セキュリティを確保するための措置について」

ソフトウェアは、ガイド文書

「情報への不正アクセスに対する保護。 パート1.情報セキュリティのためのソフトウェア。 宣言されていない機会がないことの管理レベルによる分類 。

このRDの重要なポイントは次のプレートです。

制御レベルの要件。 要件のリスト。

| いや | 要件の名前 | レベル

制御 |

| 4 | 3 | 2 | 1 |

| ドキュメント要件 | | | | |

| 1 | 文書の構成と内容の監視 | | | | |

| 1.1。 | 仕様(GOST 19.202-78) | + | = | = | = |

| 1.2。 | プログラムの説明(GOST 19.402-78) | + | = | = | = |

| 1.3。 | アプリケーションの説明(GOST 19.502-78) | + | = | = | = |

| 1.4。 | 説明書(GOST 19.404-79) | - | + | = | = |

| 1.5。 | ソフトウェアに含まれるプログラムのテキスト(GOST 19.401-78) | + | = | = | = |

| テストコンテンツの要件 | | | | |

| 2。 | ソフトウェアの初期状態の監視 | + | = | = | = |

| 3。 | プログラムソースの静的分析 | | | | |

| 3.1。 | ソーステキストの完全性と冗長性の欠如の制御 | + | + | + | = |

| 3.2。 | オブジェクト(ブート)コードに対するソフトウェアソースコードのコンプライアンス制御 | + | = | = | + |

| 3.3。 | 通信機能オブジェクト管理の制御 | - | + | = | = |

| 3.4。 | 情報による機能オブジェクトの関係の監視 | - | + | = | = |

| 3.5。 | 情報オブジェクトの制御 | - | + | = | = |

| 3.6。 | ソースコード内の指定された構造の存在を監視する | - | - | + | + |

| 3.7。 | 機能オブジェクト実行ルートのリストの形成 | - | + | + | = |

| 3.8。 | 機能オブジェクトのクリティカル実行パスの分析 | - | - | + | = |

| 3.9。 | 制御されたソフトウェアのソースから構築されたフローチャート、図などに基づく機能オブジェクトの操作のアルゴリズムの分析 | - | - | + | = |

| 4。 | プログラムソースの動的分析 | | | | |

| 4.1。 | 機能オブジェクトの実行の監視 | - | + | + | = |

| 4.2。 | 機能オブジェクトの実際の実行ルートと静的分析を実行するプロセスで構築されたルートの比較 | - | + | + | = |

| 5。 | 報告 | + | + | + | + |

指定

「-」-このレベルには要件はありません。

「+」-新規または追加の要件。

"="-要件は前のレベルの要件と一致します。

3項「ソフトウェアの初期状態の監視」要件のリストによる

- 制御は、ソフトウェアの初期状態を修正し、結果をドキュメントに記載されている結果と比較することから成ります。

- ソフトウェアの初期状態の制御の結果は、ブートモジュールのチェックサムとソフトウェアに含まれるプログラムのソースコードの一意の値を計算する必要があります。

- チェックサムは、ソフトウェアに含まれるファイルごとに計算する必要があります。

ええ、

すべてのプログラムファイルのチェックサムはドキュメントで修正する必要があります。 これは、暗号化ルーターのファームウェア(一般に、これはそこで行われます)にとっては乗り物ですが、ウイルス対策にとっては確かではありません! プログラムモジュールを直接考慮しなくても、署名データベース(「ソフトウェアに含まれる」)はほぼ1時間ごとに更新されます。 ソフトウェアステータスのどのような監視について説明できますか?

現時点では、FSTECはいくつかのアンチウイルス企業の製品を認証しています。

- ESET(NDVの欠如の第4レベル);

- Dr.Web(レベル2および3);

- カスペルスキーラボ(レベル3);

- VBA32(レベル4)。

例えば

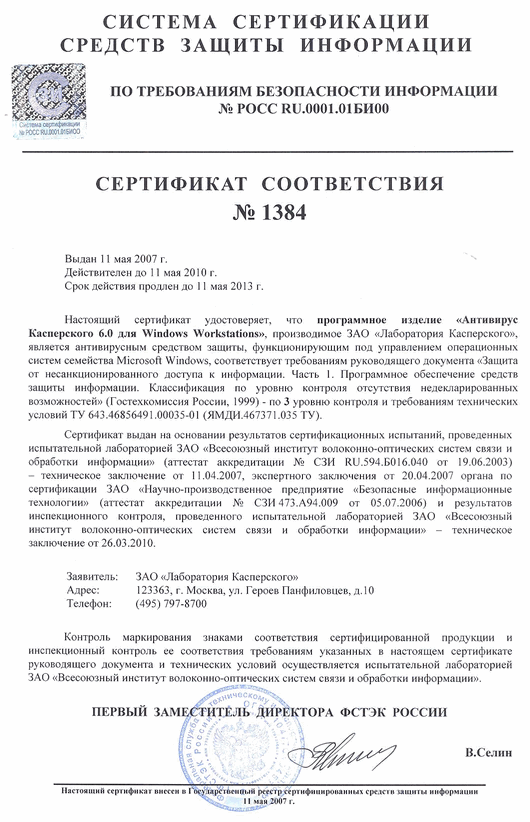

たとえば、Kaspersky Anti-Virus(ほんの一例)を使用すると、FSTEC証明書を非常に誇りに思っており、顧客の前でそれらを破るチャンスを逃していません。

「Kaspersky Anti-Virus 6.0 for Windows Workstation」ソフトウェア製品の適合証明書(No. 1384)は2007年に発行され、その後2013年まで延長されました。その間にLCは4(!) ! これは、メジャーバージョンの番号が変更されていないという理由だけで、誰も製品をテストしていないことを意味します...そして、これは署名データベースの毎日の更新は言うまでもありません。

証明書にチェックサムはありません。 論理的には、なぜですか? 最初の更新では、ほとんどのファイルが単に変更されます。 もちろん、この書類はIT部門の長の5番目のポイントを完全に網羅していますが、そのようなことを発行する人は状況のナンセンスを本当に理解していないのでしょうか?

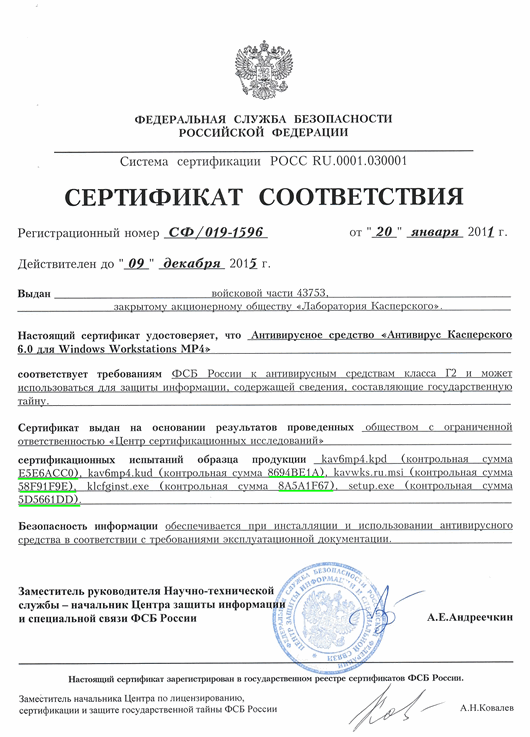

そして、ここで、FSBからの適合証明書では、彼らはそうですが、それらのポイントは何ですか? インストールする前に配布を確認するだけです。

そして、結果は何ですか?

治療薬にはたくさんの紙片

があります

が、 :

1.システムを完全に危険にさらすために使用される可能性のある重大なエラーを含む、コード内のランダムな(おそらく)エラーを誰も保証しません。 同じKaspersky Anti-Virus 6.0を使用した経験から、すべての認定の後に残っている膨大な数のエラーだけが残っていると言えます(まあ、他の製品の方が少ない:)。 しかし、たとえば、放棄された「バッファオーバーフロー」ホールの意図性を証明することは可能でしょうか? ほとんど...

2.新しい脅威を更新および処理するための高度なシステムのおかげで、ほとんどすべての最新のアンチウイルスは、更新センターのコマンドで任意のアクション(いわゆる処理スクリプト)を実行できます。 コンピューター上の特定のファイルを見つけ、それらを保証し、すべてのユーザー契約に完全に従って、「分析のためにウイルス研究所のアナリストに」転送するコマンドを与えることを妨げるものは何ですか? なに? よくあることですが、これらのファイルは悪意のあるものと見なし、安全を考慮して分析しました。 あなた自身のために! 静かに眠りなさい、あなたの秘密文書には悪意のあるマクロは検出されていません、そしてそのアナリストに目をそそり、舌を切り落としました;)

結論

動的な脅威から情報を保護する手段として、そのようなソフトウェア製品に未宣言の機能がないことを制御する既存の方法は、絶望的に古く、

何も保証できません。 そして実際、この種のシステムを確実にチェックする能力は疑わしいようです。

この証明書は、規制当局のチェックからのみ保護され、脅威からは保護されません。 残念ながら、これはわが国にとっては非常に論理的なことです。残念ながら... p class =