はじめに |

Tor | ターザンとMorphMix |

低コスト攻撃 |

TarzanおよびMorphmixに対する低コスト攻撃 |

安全なシステム構築の原則(結論)ターザン

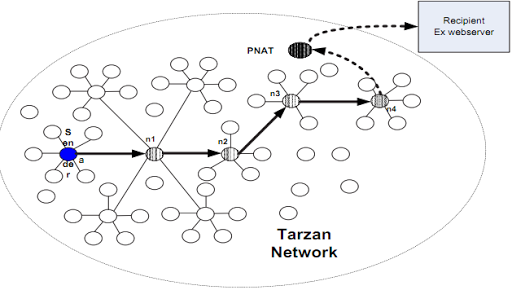

Tarzanは別の低遅延匿名化システムです。 また、Chaumのアイデアに基づいており、他と同様に、Webアプリケーションとインスタントメッセンジャーを使用する際に匿名性を確保するために作成されました。 Torとは異なり、Tarzanはピアツーピアアーキテクチャに基づいています。 各Tarzanノードは、クライアントまたは転送ノードのいずれかです。 これにより、入力ノードと出力ノード間のトラフィック分析のタイミング攻撃が排除されます。 実際、いつでも誰でもネットワークに参加したり、ネットワークから離脱したりすることができ、どのノードもフローの潜在的なイニシエーター(クライアント)になることができます。 (Harchol-Balter、Leighton&Lewin 1999)で説明されているものと同様のゴシップベースのメカニズムに基づくプロトコルは、ネットワーク上のノードに関する情報を広めるために使用されます。 ピアツーピアアーキテクチャにより、攻撃者は必要なだけターザンノードをポーズできます。 したがって、Tarzanは、悪意のあるノードを選択する可能性を減らすメカニズムを提供します。 このメカニズムには、IPアドレスのハッシュに基づくノードの分類が含まれます。

匿名ストリームの最終受信者は、ターザンノードである必要はありません。外部へのアクセスは、PNATを使用して実行されます(以下を参照)。 Tarzanの著者は、自分のネットワークがグローバルなオブザーバーに耐えることができると主張しています。 これは、「模倣トラフィック」と呼ばれる一種のカバートラフィックのおかげで達成されます。 偽のトラフィックがネットワークに過負荷をかけないように、各Tarzanノードは他のいくつかのノードのみと偽の接続を確立します。

仕組みは次のとおりです。ノードがネットワークに接続すると、他のすべてのTarzanノードのリストを受信した後、それらの一部を選択してトラフィックをシミュレートします(シミュレーターのリストを作成します)。 これらの選択されたノードの1つは、匿名接続が必要なときに、次の転送ノードとして後で使用されます。

たとえば、Tarzanノード

aは、

srv Webサーバーへの匿名接続を確立

したいと考えています。 同時に、ノード

aは、トンネル長を

l + 1に等しくすることを望みます。ここで、

lはトンネル内のノードの数です。 次に、次のアクションを実行します。

- aは 、シミュレーターから最初の送信ノードn1を選択します

- aはn1にシミュレータl n1のリストを要求します

- aはリストl n1から2番目の送信ノードn2を選択します

- aは、そのシミュレーターl n2のリストについてn2を照会します。 要求はn1を通過しますが、 n1は何を送信しているかを知りません。

- aはリストl n2から3番目のギアノードn3を選択します

- したがって、aは、ノードがl個になるまでトンネルを増やします

- 最終的に、はネットワーク内のすべてのノードの中から最後のノードをランダムに選択します。 Torのこの最後のノードは出口ノードと呼ばれ、ターザンではPNATと呼ばれます 。

結果はこのパスです:

a- >

n1- >

n2- >

...- >

nl- >

PNAT- >

svrPNATは、

nlノードのシミュレーターからだけでなく、すべてのノードから選択されることが重要です。 図2は、Tarzanネットワークと作成されたトンネルを示しています。 この例では、各Tarzanノードに6つのシミュレーターがあります。

図2.シミュレータベースのTarzanアーキテクチャ

MorphMix *

MorphMix(Rennhard&Plattner 2002、Rennhard&Plattner 2004)は、もう1つの低遅延匿名通信システムです。 MorphMixは、ピアツーピアアーキテクチャに従います。 Torと同様に、MorphMixは転送ノードの固定長チェーンとレイヤーごとの暗号化を使用します(各ノードは独自のレイヤーのみを展開できます)。 Torのように、MorphMixにはカバートラフィックがありません-それは効果がないと考えられています。

MorphMix開発者は次の用語を使用します。

転送ノードのチェーン-

匿名トンネル最初のノードは

イニシエーターです最後のノード-

最後のノード最初と最後のノード間のノード-

中間ノードイニシエーターがトンネリング用のノードを指定するTorおよびTarzanとは異なり、MorphMixでは各中間ノードがその後続ノードを選択します。 次のノードの選択が行われたことを確認するために、監視メカニズムが正直に提供されています。 任意のネットワークノードがミラーリング監視サーバーになることができます。

開始ノード

aが匿名トンネルを編成

したい場合、最初の中間ノード

bと監視ノード

wをその隣接ノードのリストから選択します。 目撃者

wは、

bの後に次のトンネルノードを選択するプロセスで、3番目の信頼できるパーティとして機能し

ます 。これを

cと呼びましょう。

wにより、イニシエータ

aは、ノード

bにキーマテリアルを公開せずに、ノード

cからノード

cと共有キー

を確立できます。

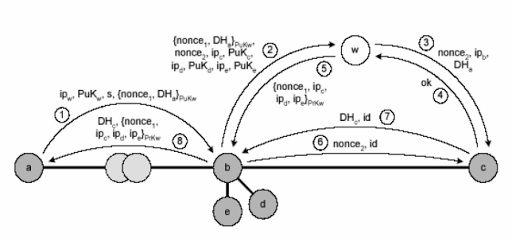

図3(Rennhard&Plattner 2002より)は、MorphMixでミラーリング監視を使用して次のトンネルノードを選択するプロセスがどのように発生するかを示しています。

aと

bの間の接続はすでに確立されていると想定されます。

図3. MorphMixで次の(

bの後の)トンネルノードを選択するプロセス。

1.

aは、彼に知られているノードから目撃者

wを選択します。 次に、鍵情報の半分

DH aを生成し、現在の時間値(

nonce 1 )を追加し、これをすべて公開鍵

w- {nonce 1 、DH a } PuKwで暗号化します。 現在の時間である

ノンス1は、 リプレイ 攻撃を防ぐために使用されることに注意してください。

s-選択するノードの数を示します(これらのノードから、トンネルの次のノードが選択されます)。

bは、キー情報

DH aに関する情報を受け取りません。 公開鍵

wで暗号化されます。

2.

bはメッセージを受信した後、

DH a (暗号化されたメッセージ

{nonce 1 、DH a } PuKwの一部として)を、選択されたノードとその公開鍵(

{ip c 、PuK c 、ip d 、PuK d 、ip e 、PuK e } )。

3.

wは2つのアクションを実行します。 最初:彼は

{nonce 1 、DH a } PuKwを

解読して

DH aを取得

します。 次に、

wはトンネル

c内の次のノードをランダムに選択します。 次に、

wは DH aとノード

bおよびその公開キー

{ip b 、PuK b }に関する情報

をノード

cに 送信します。

4.トンネル内の次のノードになることに同意した場合、彼

はメッセージ「Ok」を送信

します。

5.

wは、選択された

bノードのリストに

nonce 1で署名し、選択されたノード

cが nonce 1の後に最初に示されます。 そして

bを送信します。

6.

bは

wからメッセージを受信します。 彼はトンネルの次のノードがであるべきである

と学びます。

bと

cの間の匿名接続のid

idを生成し

ます 。 次に、

idと新しい現在時刻

nonce 2をノード

cに送信

します。

7.応答として、

cは

idとともに

DH鍵情報の半分を生成して送信します。

8.

bは 、 DH cと

、 監視者

wによって署名された選択されたノードのリストを送信します。

MorphMixでは、ホストはネットワーク内の他のすべてのホストについて知る必要はありません。

翻訳者メモ*翻訳中に、MorphMixの作業の説明に矛盾が発生しました。 無料の非リテラル翻訳の助けを借りてそれらを平準化しようとしました。これは、ネットワークに関するこのコンテキストで十分なアイデアを提供しますが、100%正確であると主張することはできません。 したがって、MorphMixの動作に関する正確な情報が必要な場合は、関連ドキュメントを参照してください。