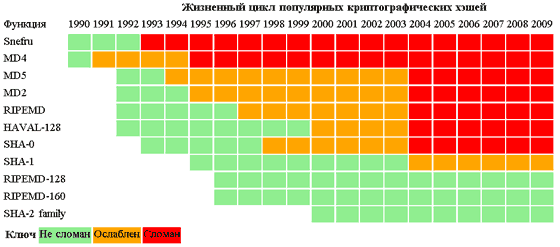

各テクノロジーには独自のライフサイクルがあり、ハッシュ関数も例外ではありません。 プログラマーでライターのValerie Aurora(以前はRed Hatのリードプログラマーで、現在はAda Initiativeのディレクターでありフリーランスのジャーナリスト)は小さな

タブレットを作成しました。 どうやら、Webサービスの所有者は、パフォーマンスとセキュリティの最適な比率を求めて(少なくとも数年前にセキュリティの意味で)数年ごとにハッシュアルゴリズムを変更する以外に選択肢はありません。

タブレットに関するコメントはさらに興味深いものです。 ハッシュアルゴリズムのライフサイクルのさまざまな段階が、暗号学者、プログラマー、および非専門家(コンピューターフォーラムの一般大衆)によってどのように認識されているか。

| ステージ | 専門家の対応 | 開発者の対応 | オタクの反応 |

|---|

| 最初の文 | 明確な懐疑論、実際の使用には推奨されません | 専門家はOpenSSLに追加する前に意見を待っています | SHA何? |

|---|

| 公開分析 | 手間をかけずに穴を見つけて記事を公開しようとする中程度の試み | 最も冒険的な開発者は、特定のタスクにハッシュを使用し始めます | 新しいパーティーハッシュ関数に言及して、他のオタクを感動させる |

|---|

| 一般的な受け入れ | トップクラスの研究者は、弱点(および国際的な認知度)を見つけるために真剣な仕事を始めます | Microsoftでさえ、このハッシュ関数を使用しています。 | 私たちの生涯を通じて新しいハッシュアルゴリズムがクラックされる可能性があると仮定しようとするすべての人の母 |

|---|

| わずかな脆弱性が検出されました | arXivを使用して科学研究を大量に事前印刷し、新しいハッシュ関数の開発を求めます | 代替として他のハッシュを検討し始めます。 | 攻撃の複雑さと宇宙の陽子の数を比較する長い半数学的投稿 |

|---|

| 深刻な脆弱性が検出されました | 暗号会議に関するホットな議論。 完全なハックは非現実的と見なされます | 必要に応じて、新しいハッシュ関数に即座に移行します | 実際の衝突はまだ見つかっていないことに注意してください。 |

|---|

| 最初の衝突が見つかりました | シャンパンを外します。 ハッキングの詳細に興味があるが、驚きを表明しない | 同僚がコンピューターの周りに集まり、衝突を生成するデータを比較し、ハッシュ関数を実行します | 彼らは、衝突を得るための単純な攻撃が無意味なままである理由を説明します、彼らは2番目のそのようなケースだけが違いを生むことができると信じています |

|---|

| 自宅のPCで発生する可能性のある特定の衝突 | ラブリー! しかし、私は実際に新しいハッシュ関数のハッキングに忙しい | 一致するX.509証明書を互いにいたずらとして送信する | 彼らは、このハッシュアルゴリズムが必然的にハッキングされることを常に知っていたとパーティーで言います |

|---|

| 衝突は手動で選択されます | 次の大学会議で楽しいトリックを示す方法を覚えておいてください | びっくりした | 列内の大きな数値を分割する方法を覚えてみてください。 |

|---|