多くのシステム管理者は、自社のデータのセキュリティ、特に1Cデータベースのセキュリティについて考えており、シンプルだが効果的なソリューションを無視しています。サーバーをユーザーから隔離します。 この記事では、クライアントパート1Cとサーバー1Cをネットワークの1つのセグメントに配置するときに発生するセキュリティリスクを分析し、サーバーパート1Cをネットワークの別のセグメントに移動するプロセスを検討します。 この記事には、根本的に新しいソリューションは含まれていませんが、さまざまなソースからの情報を結合する参照ツールとして役立ちます。

ソースデータ

- 1C Enterprise 8クライアントサーバーバージョン。

- Enterprise 1Cサーバーは、Windows Server 2003オペレーティングシステムに基づいて展開されます。

- 1C Enterpriseは、Windows Server 2003オペレーティングシステムに基づいて展開された専用のMS SQLサーバーを使用します。

- 1Cへのユーザーアクセスは、Windows Server 2003に基づいて展開されたターミナルサーバーを介して実行されます。

- すべてのサーバーは同じネットワークセグメントにあり、Active Directoryドメインに基づいて展開されます。

セキュリティの脅威

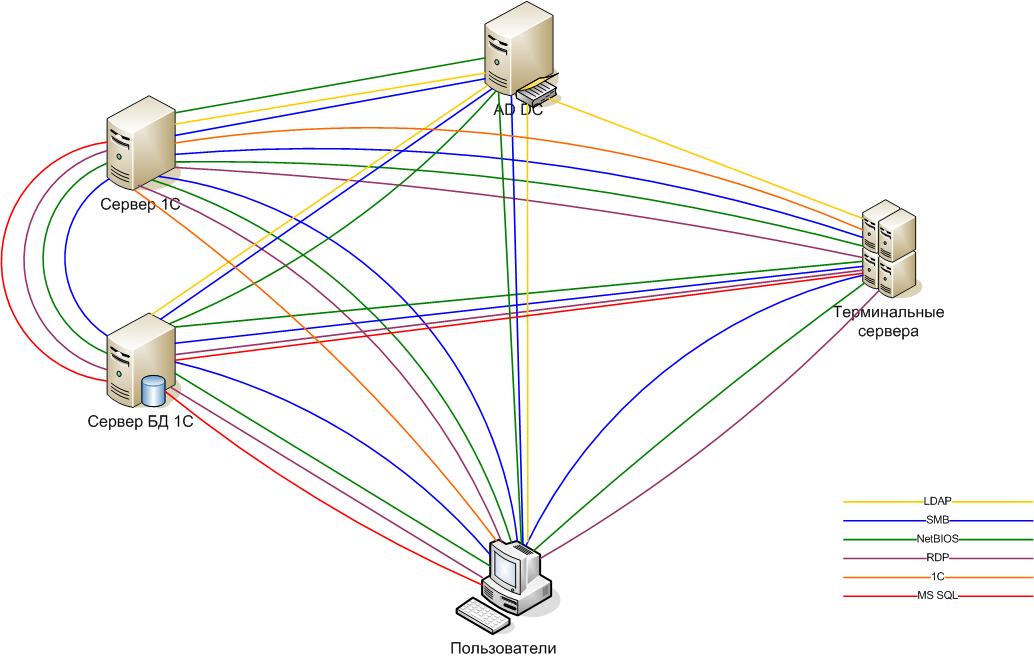

セキュリティの脅威を特定するために、既存のネットワークにトラフィックフロー図を作成します。

図1.ソーストラフィックフロー

図1.ソーストラフィックフローイラストノート

- 「LDAP」とは、1つのポートではなく、集合体を意味します。 Active Directoryで使用されるポートとプロトコルについては、マイクロソフトサポート技術情報の記事「Microsoft Windows Serverシステムのサービスとネットワークポート」で説明されています。 ターミナルサーバーがドメインコントローラに要求するものに応じて、これらは異なるセットになります。 この記事では、次のポートとプロトコルのセットを使用します。

| 港 | プロトコル | 予定 |

| 88 | UDP | Kerberos このポートは、lsass.exe(ローカルセキュリティ機関サービス)プロセスをリッスンします。 |

| 135 | TCP | RPC |

| 139 | TCP | NetBIOSセッションサービス |

| 389 | TCP / UDP | ドメインコントローラーロケーター |

| 445 | TCP | SMB |

| 1025 | TCP | lsass.exeプロセスによって使用されます。 詳細はこちら 。 |

| - | ICMP | ICMPはさまざまな情報を取得するために使用されるため、このプロトコルのパケットはドメインコントローラーの方向に自由に通過する必要があります。 |

このリストは、ドメインでの承認とnetlogonスクリプトの実行に十分です。 - 「SMB」とは、SMBプロトコルを介したファイル交換が実装されているポートセットを意味します。 このポートセットは「LDAP」セットのサブセットであり、説明のためにここに示されています。

- 「RDP」とは、RDP接続を意味します。 ポート3389:3390がこのために使用されます(2つを以下に説明する理由)。

- 「1C」は、1Cクライアントがサーバーと連携するために必要なポートを意味します。 これらは、ポート1541、1560:1591です(ポートに関する情報は、「1C:Enterprise 8.2-Client-server version Administrator Guide」から取得しました)。

- 「MS SQL」とは、MS SQLサーバーを操作するためのポートを意味します(デフォルトではポート1433)。

私たちは何を持っています:

- Windows Server 2003オペレーティングシステムには、1CおよびMS SQLとは関係のない脆弱性がありますが、これらの脆弱性を使用した攻撃は、これらのアプリケーションのデータを制御するのに役立ちます。

- ユーザーは、SMBプロトコルを使用して、リモートセッションからネットワークコンピューターにファイルを転送できます。

- ネットワーク上に広がるさまざまなウイルスもセキュリティリスクをもたらします。

- ユーザーはサーバーと同じネットワークセグメントにいるため、特に賢いユーザーはMS SQLおよび1Cポートを介してユーザーに接続を試みることができます。

タスク

- オペレーティングシステムの脆弱性のリスクを最小限に抑えます。

- SMBプロトコルを介してターミナルサーバーからユーザーのコンピューターにファイルを転送できないようにする。

- 1CおよびMS SQLサーバーへのユーザーアクセスの可能性を排除するため。

- RDPプロトコルを使用してコンピューターにファイルを転送できるユーザーの数を最小限にします。

実装要件

1C Enterpriseリソースのシンプルさと使いやすさを提供するため。

解決策

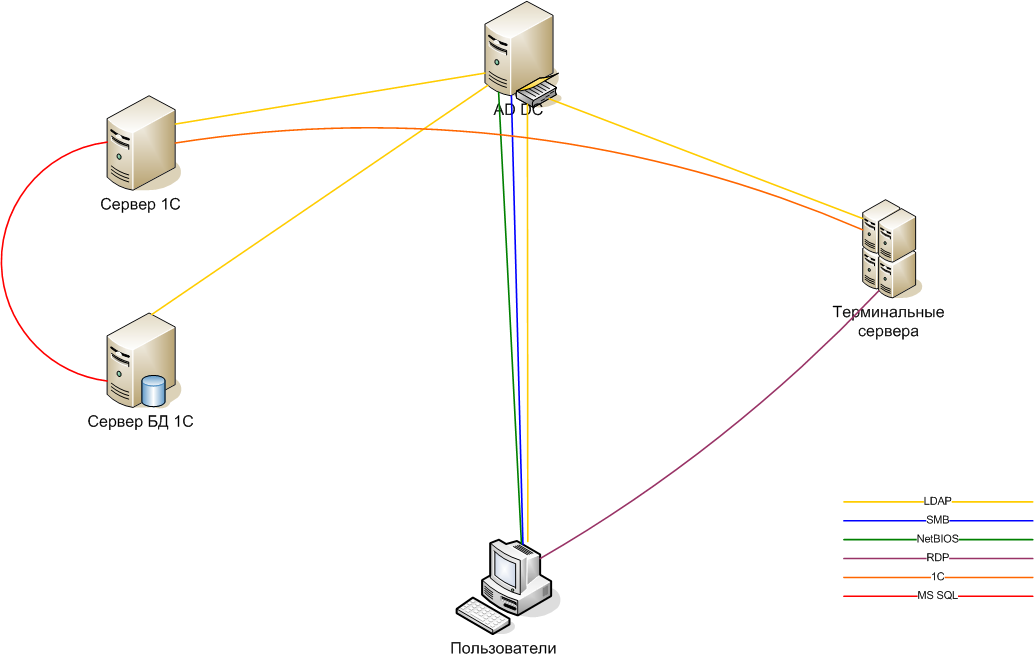

必要なトラフィックフローのトラフィックパターンを作成します。

図2.必要なトラフィックフロー

図2.必要なトラフィックフローご覧のとおり、1Cが完全に機能するためにはそれほど必要ありません。

| パソコン | 発信接続 | 着信接続 |

| AD DC | 不要 | ネットワーク上のすべてのコンピューター |

| サーバー1C | DBサーバー1C | ターミナルサーバー |

| DBサーバー1C | 不要 | サーバー1C |

| ターミナルサーバー | サーバー1C | ユーザー |

この表は、ネットワークを3つのセグメントに分割できることを示しています。

- 「サーバー1C」+「データベースサーバー1C」。

- 「ターミナルサーバー」。

- 「ユーザー」+「AD DC」。

次に、「

情報技術セキュリティガイドライン 」の用語を使用します

。 ネットワークセキュリティゾーニング 」:

操作ゾーン(OZ)は、ほとんどのユーザーシステムとサーバーが配置されている日常操作の標準環境です。 機密情報はここで処理できますが、大量の機密情報の保存や重要なアプリケーションには適していません。

制限ゾーン(RZ)-重要なサービスまたは大規模な機密情報のネットワークに制御されたネットワーク環境を提供します。タスク1〜3を実行するために、ネットワークをいくつかのゾーンに分割します。

- RZ1C-「サーバー1C」および「データベースサーバー1C」はこのゾーンに入ります。

- RZTS-ターミナルサーバーはこのゾーンに入ります。

- OZ-ドメインコントローラー「AD DC」とユーザーがこのゾーンに入ります。

必要なルールを導入するルーターによるトラフィックの通過を規制します。

図3.ネットワークゾーニングスキーム

図3.ネットワークゾーニングスキーム問題4を解決するために、次のことを行います。

- 各ターミナルサーバーで、標準接続に加えて新しい接続を作成し、ポート3390で動作します。

- すべてのユーザーにポート3389への接続を許可し、ポート3390のTerminalDiskグループのユーザーのみに許可します。

- ターミナルサーバーの接続のプロパティで、クライアントがポート3389でローカルドライブに接続する機能を無効にし、ポート3390でローカルドライブの接続を有効にします。

したがって、ローカルドライブの特定のユーザーへの接続のみを許可できます。

実装

ルーティング

この記事では、GNU / Linuxファミリーのオペレーティングシステムを搭載した3つのネットワークカードを搭載したコンピューターをルーターとして使用します。 ルーティングソフトウェア-Iptables。 iptables構成スクリプトを以下に示します。

スクリプトノート

DROPアクションは単にパケットを「ドロップ」し、iptablesはその存在を「忘れ」ます。 「破棄された」パケットは、移動を完全に停止します。 ACCEPTアクションの場合のように、それらは他のテーブルに転送されません。 サーバー側とクライアント側の両方で閉じられていない「デッド」ソケットを残すことができるため、このアクションはマイナスの結果をもたらす可能性があることを覚えておく必要があります。最善の保護方法は、特にポートスキャンから保護する場合にREJECTアクションを使用することです(

Iptablesチュートリアル )。

HASPキーがターミナルサーバーにインストールされておらず、ライセンスマネージャーが別のネットワークにある場合、いくつかのアクションを実行する必要があります。

- UDPパケットとTCPパケットが、双方向のLicense_ Server <-> Client_1Cでポート475のルーターを通過できるようにします。

iptables –A FORWARD --src _ --dst _ –p udp --dport 475 –j ACCEPT

iptables –A FORWARD --src _ --dst _ –p tcp --dport 475 –j ACCEPT

iptables –A FORWARD –-src _ --dst _ –p udp --sport 475 –j ACCEPT

iptables –A FORWARD –-src _ --dst _ –p tcp --sport 475 –j ACCEPT

- nethasp.iniファイルでライセンスサーバーのアドレスを指定します(プログラムの実行可能ファイルと同じディレクトリに配置する必要があります)。

--------------------- nethasp.ini-------------------------------

[NH_COMMON]

NH_TCPIP = Enabled

...

[NH_TCPIP]

NH_SERVER_ADDR = 168.192.1.10 // ip- , .

NH_TCPIP_METHOD = TCP

NH_USE_BROADCAST = Disabled

---------------------------------------------------------------

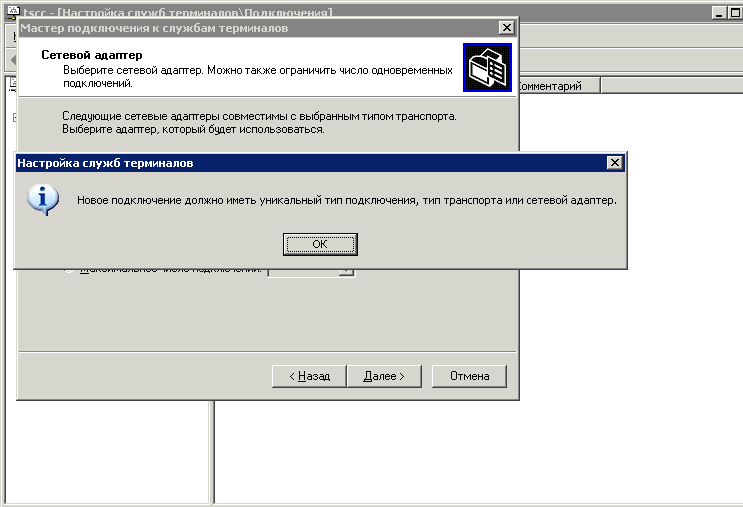

クライアントローカルドライブのマッピング

ビジュアルウィザードを使用して、ターミナルサーバーに新しいリスニングポートを追加することはできません。このため、これらの接続は、異なるインターフェイスから、または異なるプロトコルを使用してアクセスできる必要があります。

図4.既存のパラメーターを使用して新しい接続を作成しようとする

図4.既存のパラメーターを使用して新しい接続を作成しようとするただし、このシナリオは適していません。

HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\_接続の名前は「RDP-Tcp」であり、その情報はレジストリキー

HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\_保存されます

新しい接続を作成するには、以下を行う必要があります。

- 指定されたレジストリブランチを* .reg拡張子を持つファイルにエクスポートします。

- このファイルをテキストエディターで開きます。

- エクスポートファイル

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\_をHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\_2 - エクスポートファイルでPortNumber行を見つけて、数値を0xd3e(10進法では3390、他のものを使用できますが)に変更します。

- 結果のファイルをレジストリにインポートします。

説明した操作の後、

TerminalDiskグループを作成し、ローカルディスクのマッピングを信頼するユーザーを追加します。

次に、新しい接続のプロパティで、

TerminalDiskグループのみがそれに接続してローカルディスクのマッピングを許可し、古い接続のプロパティでディスクとクリップボードのマッピングを無効にすることを示します。

おわりに

将来的には、侵入検知システムを導入することでスキームを強化できます。

以上です。 誰かがこの資料が役立つと思うことを願っています。 よろしくお願いします。

ソース

- 情報技術セキュリティガイドライン(ITSG-38)-ネットワークセキュリティゾーニング(ゾーン内のサービスの配置に関する設計上の考慮事項)-http://www.cse-cst.gc.ca/its-sti/publications/itsg-csti/itsg38- eng.html

- Microsoft Windowsサーバーシステムのサービスとネットワークポート-http://support.microsoft.com/kb/832017

- Active DirectoryレプリケーショントラフィックとクライアントRPCトラフィックを特定のポートに制限する-http ://support.microsoft.com/kb/224196/en-us

- iptablesガイド(Iptablesチュートリアル1.1.19)-http : //www.opennet.ru/docs/RUS/iptables/

- 新しいRDPリスニングポートをWindows 2000/2003ターミナルサーバーに追加するにはどうすればよいですか? -http://www.petri.co.il/add_a_new_rdp_listening_port_to_terminal_server.htm

- 1C:エンタープライズ8.2。 クライアントサーバーオプション。 管理者ガイド

- 1C HASPを使用する際の一般的な問題-http: //itunion.com.ua/article.php? id = 39