昨日、出張から1つのトロイの木馬(

Trojan.Win32.Powp.rdf (パソコンの分類による))を持ってきました。 そこで彼を倒しましたが、彼はなんとかフラッシュドライブに感染しました。 善が無駄に失われないように、彼は余暇にそれを選ぶことにしました。

いつものように、マルウェア内のマルウェアの名前がすべて良くないことがわかりました;それは、Trojan-Downloaderクラスに属しているからです。 主なタスクは

fileave.comからファイルを

ダウンロードすることです。 仮想マシンにそれを置いて再生しました。それによって、マシンにアップロードされた通常の悪意のあるゴミの山の中で、1つのsfxアーカイブに注意を払いましたが、結局は無駄ではありませんでした...

自己解凍アーカイブは

、リンク

http_://pasic.fileave.com/BTxDEF.exeからダウンロードされました 。

中身を見て...

内部には、

Hidden Start 3.2プログラム(hstart.exe)があります。これは、

/NOCONSOLE test.batしたアーカイブスクリプトによって起動され、

/NOCONSOLE test.batを密かに実行できます。

バッチファイルにあるものを見て...

btc.mobinil.bizは

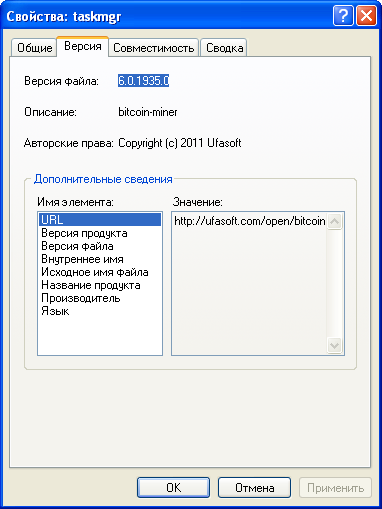

btc.mobinil.bizはすでにいくつかの考えにつながっていますが、まだ明確なものはありません。 最後のファイル-taskmgr.exeが残ったが、これは明らかにWindowsタスクマネージャーの下で大きく刈り取られている。

間抜け! ファイルは、ビットコインを生成するように設計された

BitCoin Minerであることがわかりました。 バッチファイルは、パラメータを使用して開始します。

bitcoin-miner [-a seconds] [-g|l yes|no] [-t threads] [-v] [-o url] [-x proxy] -u user -p password 、

どこで

-a #seconds# time between getwork requests 1..60, default 15

-g yes|no set 'no' to disable GPU, default 'yes'

-h this help -l yes|no set 'no' to disable Long-Polling, default 'yes'

-t #threads# Number of threads for CPU mining, by default is number of CPUs (Cores), 0 - disable CPU mining

-v Verbose output

-o url in form server.tld:port/path, by default 127.0.0.1:8332

-x type=host:port Use HTTP or SOCKS proxy.

Thread number should be 0..32したがって、タイムアウトは5秒、urlは

btc.mobinil.biz:8332 /、ユーザーはredem_guild、パスはredem、2スレッドです。

インターネットにより、BitCoin Minerは未知の利益のために一生懸命働き始めます...

そのため、今ではコンピューターの計算能力がサイバー犯罪者の収益を生み出し始めています。 ユーザーは、たとえばボットネットトラフィックだけでなく、電気代も支払います。世界の反対側ではおじさんがお金を垂れ下がっています。

PS

最も興味深いのは、アーカイブの両方のプログラムが正規のものであり、トロイの木馬は、このすべてのビジネスを起動するバッチファイルとしてしか考えられないということです。KIS2011は、名前なしでKSNを使用してアーカイブ全体を検出します。

更新

現在は、svchost.exeを装っています。

一部のウイルス対策ソフトウェアは、アーカイブ内のバッチファイルを悪意のあるものとして検出し始めました。