セルゲイ・パブロフとドミトリー・クルバトフによるテキスト2011年5月11日、

Positive Hack Daysフォーラムは1週間先です。 すべてはほぼ計画通りに行われます:敷地が賃貸され、ゲストが招待され、タスクが発明されます。 スポンサーの1人が、HPブレード、複数のCisco Catalyst 2960スイッチ、アクセスポイント、ワイヤレスWLCコントローラーを備えた巨大なバスケットを持ってきました。 機器はピサの斜塔の形に折り畳まれましたが、点灯さえしませんでした。 これまでのところ、単一のL3スイッチは存在しないと判断しました。設定するものはありません。

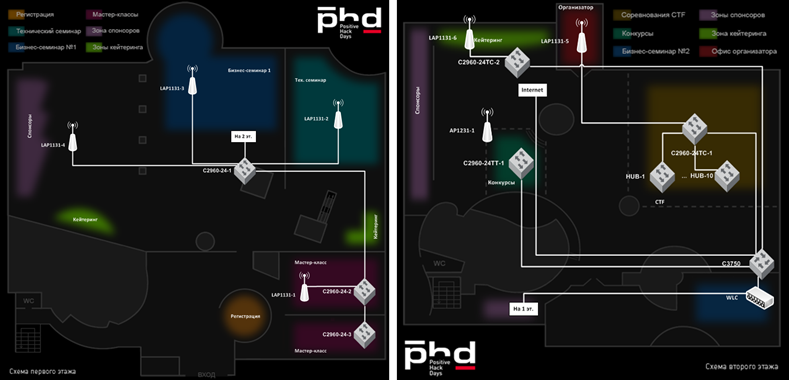

翌日、2960のバッチ、1つのCatalyst 3750、パッチコードと延長コードの箱が到着しました。 さあ、始めてネットワークを作りましょう。 PHD Webサイトで、フォーラムが計画されたホールスキームが見つかりました。 もちろん、メートル単位での壁の長さに関する情報はありませんが、ゲームゾーンとセミナー会場の表示のみがあります。 1時間のブレインストーミングの後、ネットワークダイアグラムの最初のバージョンの準備が整いました。

最終的にネットワークが表すものは、上記の概要とはほとんど関係がありませんでした。 大規模システムインテグレーターで働く同僚は、このパラドックスは絶対的な規範であり、実際には設計と実装は2つのまったく無関係なプロセスであると主張しています。 誰もが魂の図を描きますが、彼らはそれがどうなるかを組み立て、構成します。 最も経験豊富な人は、GOSTに準拠していないため、仕事ができないと言っています。

私たちのケースでは、Catalyst 3750スイッチと作業ロジックのみが元の場所に残っていました。 L3スイッチは1つしかなかったため、ネットワークはフォールトトレラントではありませんでした。3750はネットワークの「コア」であり、アクセススイッチからのLACPアップリンクを集約し、VLAN間でトラフィックをルーティングしました。 2960の6個または7個がアクセススイッチとして使用されましたが、アーキテクチャは単純明快で、それ以上のことはありません。

1日の終わりには、スタックされたスイッチがパッチコードの茂みに絡みつきましたが、この写真はSCSホラーフィルムの傑作にはまだ届きませんでした。 同時に、ワイヤレスネットワークコンポーネントは構成されましたが、13日金曜日にすべてを完了して接続することにしました。

「

Positive Hack Days CTFは情報保護の競争であり、無害な学生が参加するわけではありません!」

ディマエフテエフはこのようなことを言い、可能な限りのユーザーアクションからネットワークを可能な限り安全にすることが良いことを教えてくれました。

そのため、スイッチの設定には、ネットワーク機器メーカーが強く推奨しているが、ほとんどのネットワーク管理者には馴染みのない行が表示されます。

vtp mode off

ip dhcp snooping vlan 116-117,150-151,200

ip arp proxy disable

ip arp gratuitous none

service password-encryption

ip ssh time-out 60

ip ssh authentication-retries 4

ip ssh version 2

interface Vlan100

ip address 192.168.0.100 255.255.255.0

no ip redirects

no ip unreachables

no ip proxy-arp

interface FastEthernet0/3

switchport access vlan 100

switchport mode access

switchport port-security maximum 2

switchport port-security

switchport port-security aging time 10

switchport port-security violation restrict

switchport port-security aging type inactivity

spanning-tree portfast

spanning-tree bpduguard enable

no ip http server

ip access-list standard Mngt_Access

permit 172.16.0.0 0.0.0.255 log

deny any

line vty 0 4

access-class Mngt_Access in

login local

transport input sshなどなど。 彼らが言うように、

cisco.comで 。

不愉快な驚きを提示しなければ、13日の金曜日はそれ自体ではなかったでしょう。 誰もが一度に100キログラムのHPバスケットを好きではありませんでした;トラックからオフィスまで運ぶのは同じエンターテイメントでした。 重量後のデバイスの2番目の「ポジティブ」な特徴は、その中にHP c-Class GbE2cスイッチが存在することでした。 そして、ここは夕方8時の金曜日です。月曜日まで、そして私の目の前まで、仕事を辞めてオフィスへの道を忘れたいです。

メーカーのウェブサイトを検索した後、膨大な製品ドキュメントに精通することが可能になりましたが、その夜、自分自身を圧倒し、なじみのない鉄片に対処することに失敗しました。 月曜日まで延期しなければならなかった。

しかし、そうではありませんでした。 金曜日の夜。 仕事から家に戻った後、週末を過ごすのがいかにクールであるかについての考えだけでした。 しかし、突然、ほとんど涙を流して、ディマ・エフテエフは電話をして、彼らが私を置き去りにしたと言いますが、あなた、私はあなたです...結局のところ、彼は何らかの切り替えが必要でした。 しかし、トランクがHPスイッチとCiscoスイッチの間に友人を作りたくないという事実のため、私は非常に難しい決定をしなければなりませんでした。 すなわち、共同の努力により、アクセスモードで動作するようにスイッチを設定し、それにより月曜日までトランキングを忘れました。

5月16日月曜日、PHD 3日まで。その1日はHPスイッチのセットアップです。17日にはすべての機器がフォーラムに向けて出発するようです。

ブレードは、配電盤、スイッチ自体、およびその外部ポートにどのように接続されていますか? バスケットには4つのサーバーがあるため、スイッチからネットワークへの少なくとも2つのギガビットアップリンクを提供する必要があります。 目は怖いが、手はやっている。 2時間、彼らは頭を壁にぶつけ、その結果、HPとCatalystスイッチ間でLACPを備えたEtherChannelが開始されました。

5月17日、腺はどこにも離れませんでしたが、春の太陽からの紫外線検査を受けるために、ペンテスターの息苦しい部屋に残されました:)

時間が

経てば 、ペンテストモードと監査モードの

MaxPatrolシステムですべての機器をスキャンすることにしました。 ああ! なんて素晴らしい! スイッチの1つには、標準のcisco / ciscoアカウントがあります。 それはスキャンダルになります!

このアカウントを即座に削除し、悪夢のようなものをすべて忘れました。 読み取り/書き込み権限を持つSNMPv3のそれほど危険ではないデフォルト/デフォルトアカウントもCisco WLCでハングしました。

ワイヤレスネットワーク自体について少し。

インフラストラクチャ自体は、2つのコンポーネントで構成されていました。

-Cisco Wireless LAN Controller 2106管理コントローラー

-アクセスポイント:Cisco LAP 1131

ワイヤレスネットワークの主な目標は、コミュニケーター、ラップトップ、その他のデバイスからパブリックインターネットへのアクセスを提供することでした。 そのため、Cisco WLCのワイヤレスネットワークでは、DHCPサーバーがオンになったため、すべてがユーザーに透過的でした:彼が入り、インターネットにアクセスし、「恥ずかしいボード」でパスワードを見ました;)ミラーリングでは、3750スイッチのポートミラーリングがオンになりました。

5月18日の正午、おそらくPTの最も責任のある2人の役員が

ヤングガードクラブの受付に集まりました。 彼らは集まって、残りを待つようになりました。昨日までほとんど積荷業者と労働者として働かなければならないとは思っていませんでした。 午後の1時までに、残りの同僚が一緒になって、トラックがあらゆる種類のもので到着しました。 昼休みはありませんが、定期的に休憩を取り、情報セキュリティの専門家、監査人、コンサルタント、アナリスト、

テクニカルディレクターがPHDインフラストラクチャをクラブの2フロアに展開しました。 計画された4〜5に対して10時間かかりました。そのため、午前中に家に近づきました。

PHDにネットワークを展開する実際の作業は、インテグレーターがテレビのインフラストラクチャを準備するだけだったため、6時ごろから始まりました。 そのため、訪問者に機器、アクセサリー、ギフトを降ろした後、ゆったりとしたペースで機器をテーブルに置き、接続テーブルに従って物理学を接続することができました。 オフィスでは、有線ネットワークと無線ネットワークが互いに別々にセットアップされているため、これははるかに単純に見えました。 ネットワークの主要なコアを以下に示します。

前述のように、設計されたネットワークと実際のネットワークは常に異なります。 これは、ワイヤレスネットワークで発生しました。 スキームによれば、一部のアクセスポイントはボックス内にあるはずであり、すでに合板シートでしっかりと縫い付けられていました。

アクセスポイントの一部の場所では、220Vの電力を供給することができませんでした。 PoEをサポートするWLCポートを使用しました。 幸いなことに、このような場所が2つあり、ポートも2つあり、予想どおり、残りのアクセスポイントはスイッチポートに接続されていました。

しかし、最も興味深いのはこれからです。 夕方の8時までに、プロバイダーが「白い」IPアドレスの2つのリンクを提供したことが判明しました(ビデオ用およびインターネットへのPHDネットワークアクセス用)。 しかし、3750はNATをサポートしていません! 緊急の問題として、2人のメッセンジャーがSOHOクラスのルーターのためにSavelovskyに送られました。 彼らは午前11時までにすぐには戻りませんでした。 このデバイスの設定をすばやく把握した後、NATをオンにし、デバイスを3750スイッチに接続し、ワイヤレスネットワーク経由でインターネット接続を確認し、停止する価値があると判断しました。

自宅で、午前3時近く、「なぜVLAN間にアクセス制御リストを設定しなかったのですか?」という恐ろしい考えに打たれました。セグメント間のネットワークトラフィックも制限されません。 誰かがCTFネットワークを超えて主催者のホストをハッキングすると、「面白い」ことになります。

午前中、私はPHDに急いでいて、競技開始の1時間前にACLを切ってすべてをチェックする予定でしたが、渋滞に巻き込まれて8時半に到着しました。 その結果、ネットワークは比較的安全で、CTFの開始15分前に使用できる状態でしたが、攻撃者がいずれかのスイッチの電源を切ると、その機能を実行し、1回だけ故障しました。

今日のすべてのハッカーの夢は、配線図全体とネットワーク機器のすべてのパスワードがきちんと描かれている、説明のないラップトップだと思います。

ほぼこの流れで、トレーニングが行われました。

そうそう! 私はPHDの前日、アンドレイが誕生日を迎えたことを完全に忘れていました。それは展示会の準備にさらにプラスの影響を与えました;)