DroidSheep

ユーティリティ (

怠zyな

人のための小さな

ロシアのハウツー )を使用

したAndroidでのWi-Fiネットワークでのユーザーアカウントの傍受に関する記事は、すでに

ハブにありましたこのプログラムを使用して、インターセプトされたセッションをどのように保存しますか? DroidSheepを使用すると、傍受したセッションをメールに送信できます。 しかし、それは私にとって非常に不便です。

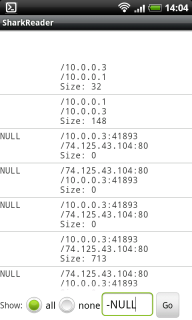

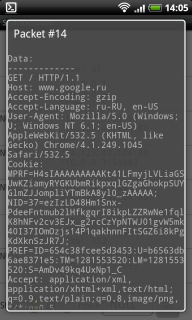

WireSharkを介して(またはSharkReader

androidのアナログを介して)デスクトップコンピューターでさらに分析するために、通常の

pcap形式でセッションを保存したいと思います。

実際、問題は再定式化できます。すべてのインターセプトされたパケットをpcap形式で記録する機能を備えた

arpスプーフィングが必要です。 提案されたオプションは、いかなる形式でも最適化されると主張していません。 しかし、それは非常に効率的です。

この問題は、2つのプログラムの束(共同作業)で解決することにしました。

1. arp-spoofing攻撃を整理する

2.通常のpcapにログインするため

最初の質問は自動的に解決されます。DroidSheepを使用すると、arp-spoofingを整理できます。

このクラスの他のプログラムの大まかな検索では結果が得られませんでした。

2番目の質問は、

Sharkプログラムを使用して解決されます。

aircrack-ng

aircrack-ngを使用して、ワイヤレスネットワークでトラフィックのパッシブ盗聴を使用する方がより柔軟です。 しかし

、aircrack-ngをAndroidにインストールするのは簡単で

はありません 。 しかし、攻撃されたネットワークにはそれほど負荷をかけません。