こんにちは

卑劣なGetMamaウイルスは、多数のWordPressサイトを食い物にしました。 私のいくつかを含む。 そして、Gnomeの形式でエンティティをクリーンアップする方法を説明します。

いくつかのサイトが非常に長い間オープンし始めたという事実から始まりました。 そして、WordPress上にあるもののみ。

長い間、どのようなトラブルが発生したのか理解できませんでした。 サーバー上のすべてのソフトウェアを完全に更新しました(トリッキーなshit wpを使用できると思いました)。 しかし、それは助けにはなりませんでした。

それから、私は長い間、そのような機能が実行されているのか、雌犬を探し始めました。

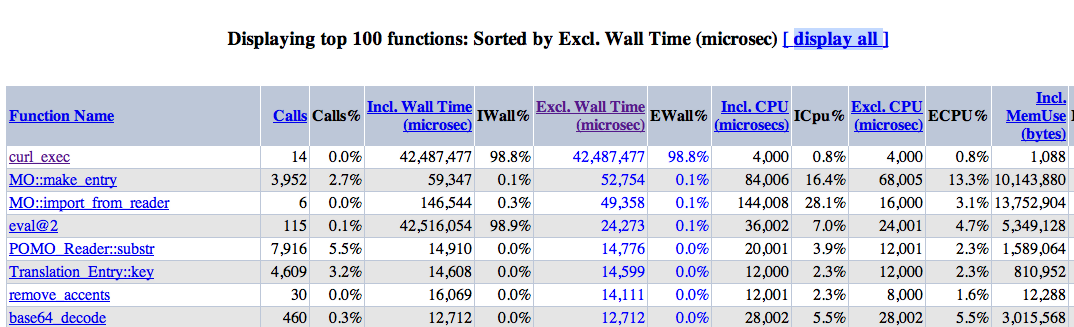

このために、私は

xhprofを使用し

ました 。

これはcurl_execであることが判明しました。

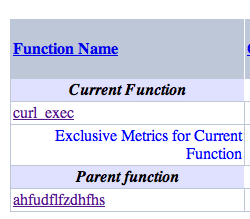

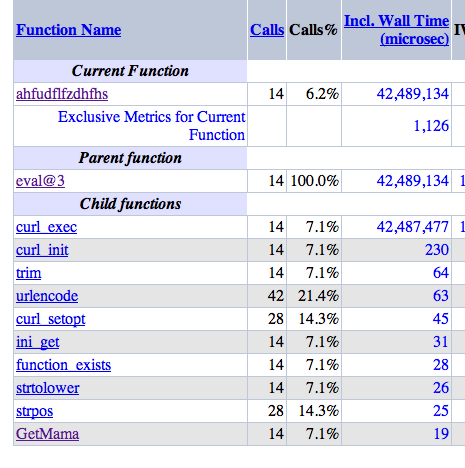

Curl_execは、アラビア語名「ahfudflfzdhfhs」の関数によって呼び出されました

そして、この関数は、GetMamaを含む一定量のたわごとを引き起こしました

この関数の名前はウイルスと呼ばれます。

ママがサーバーをノックしてそこからコードをダウンロードします。これは既にサイトコードで実行されています。

状況を一時的に保存するために、WordPressサイトの各index.phpの先頭に「関数GetMama(){}」を追加しました。 これにより、本当の脅威を探す時間ができました。

検索結果が返されませんでした。 コードにGetMamaもahfudflfzdhfhsも見つかりませんでした。 これは確かに驚くことではありません。 しかし、base64_decodeが間違った場所で出会わなかったことは驚くべきことです。

私はそれをググる必要がありました。 仲間の仲間によると、getmamaは「/ * god_mode_on * /」という言葉で始まりましたが、どのファイルにもこのエントリが見つかりませんでした。

私は長い間、ファイルを見て困惑し、感染した領域がどこにあるのか理解できませんでした。

それはどこにでもあることが判明した。 実際、WordPressのすべてのphpファイルは感染していましたが、気づくことができませんでした。

彼らがどのようにそれをしたかを理解したとき、私は少し恥ずかしく感じました。

最初に。 「<?Php」の後、彼らはたくさんのギャップを追加し、それから悪意のあるコードに署名しました。

ここにあります:

http :

//pastebin.com/vER6azvSこれで、このゴミも暗号化されました/ * god_mode_on * /。

しかし、最終的に、問題は1つの小さなスクリプトで解決されました。

find . -type f -name "*.php" -print | xargs perl -pi -e's/\/\*[a-z0-9]{32}_on\*\/.*\/\*[a-z0-9]{32}_off\*\///gi' *.phpWordPressを使用してディレクトリ内のすべてのphpファイルを調べ、ウイルスを削除します。

ホスティングにsshでアクセスできない場合は、自分でファイルをダウンロードして、ローカルでコードを削除してください。 Windowsを使用している場合は、正規表現を一連のファイルに置き換える方法を見つけてください。