実用的な情報セキュリティに関する

ポジティブハックデー2012のフォーラムは3週間前に廃止されましたが、その反響はまだ聞こえています。 特に、

オンラインHackQuestコンテストを念頭に置いています。

このコンテストは、フォーラム(5月30日と31日)で行われただけでなく、完了後2週間も続きました。

インターネットユーザーであれば誰でもHackQuestに参加できます。 参加者は、接続後にターゲットシステムを見つけ、それらの脆弱性を検出する必要があるVPNゲートウェイへのアクセスを許可されました。 脆弱性の悪用に成功した後、競技者はMD5形式のキー(フラグ)にアクセスし、参加者の個人ページの特別なフォームを使用して審査員に送信する必要がありました。 正しいフラグが対応するポイントを与えられました。 コンテストに勝つためには、参加者は最初に100ポイントを獲得する必要がありました。

HackQuest対CTF

フォーラムの2日目に、オンラインHackQuest参加者は、

対面競技

PHDays CTF 2012のコースに影響を与える機会を得ました。 「お金を守る方法」のセクションでは、コンテストが「

Big ku $ h 」で開催されました。 ハッカーは、競争のために特別に設計されたRBシステムからお金を引き出す必要がありました。 競争の第2ステージでは、CTFチームがこのRBSを保護するために一生懸命働き(4時間かかりました)、その後、オンラインHackQuest競争の参加者がシステムを30分間攻撃し、CTFチームの銀行からお金を引き出そうとしました(詳細については、

habratopikを参照 )。

戦いの興奮は素晴らしかったです、両側の参加者は素晴らしく働きました。 その結果、CTFチームはほとんどすべてのお金を節約して勝ちました。 そして、オンラインHackQuestの勝者は次のとおりです。

1. BECHED ahack.ru(ロシア)

2. DarkByte(ロシア)

3. MERRON(ロシア)

セット外

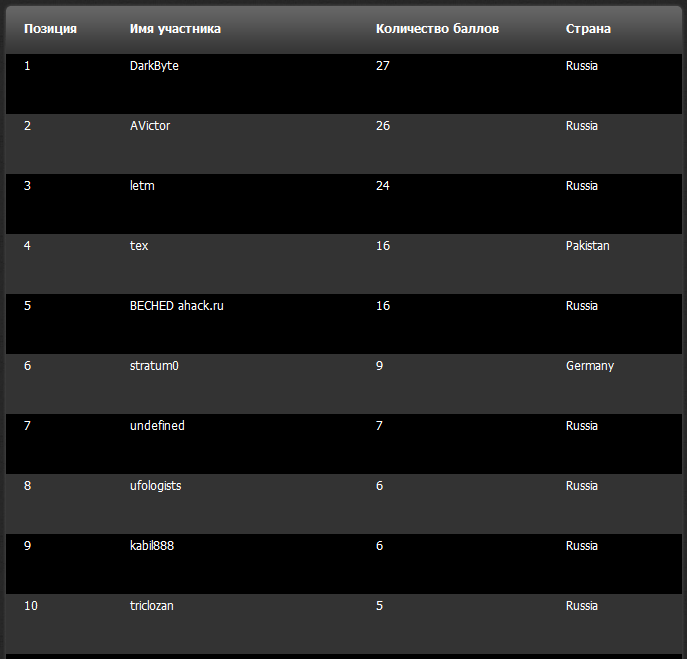

オンラインHackQuestは、フォーラムの終了後、ランキングの外に参加するためにさらに2週間利用できました。 その結果、トップ10の競争リーダーは次のとおりです。

3つの賞がすべてロシアの代表によって選ばれたことは喜ばしいことです。 受賞者には、フォーラムの主催者から記念すべき賞品とギフトが贈られます。

来年、オンラインHackQuestをさらにダイナミックで波乱に満ちたものにする方法をすでに知っています。 たとえば、高い確率で、フォーラム中のHackQuestとのCTFバトルは30分ではなく、1日続きます。 Positive Hack Daysでお会いしましょう!

ニュースに従ってください。