PHDays 2012

PHDays 2012では、純粋に技術的で興味深く、面白いコンテストがたくさんありましたが、そのうちの1つはフォーラムの訪問者にはほとんど見えませんでした。ハッシュランナーはハッシュの破壊に関与していました。

このような競技会では、原則として、

Hashcat 、

Inside Pro 、

john-usersといった多数の独立したチームの優位性が

残り ます ...そして、これらはハッシュをクラッキングするための最も人気のあるツールを使用する開発者、テスター、ユーザーのコミュニティであるため、驚くことではありません。 成功の秘Theは、素晴らしい経験、十分な訓練を受けたチーム、印象的なコンピューティングリソースへのアクセスだけでなく、現在のニーズに応じてツールを即座に変更できることにもあります。

上記のチームは、PHDays 2012のハッシュランナーコンペティションに積極的に参加しました。参加者は2日間、メイン賞であるAMD Radeon HD 7970グラフィックスカード(5月30日10:00から5月31日18:00に終了)を競いました。

ルール

インターネットユーザーは誰でもコンテストへの参加を許可され、最終的にはさまざまな国から19人の参加者がコンテストに参加しました。

競合他社には、さまざまなアルゴリズム(MD5、SHA-1、BlowFish、GOST3411など)によって生成されたハッシュ関数のリストが提供されました。 クラックされた各ハッシュのポイントは、アルゴリズムの複雑さ、生成規則、使用された辞書に応じて付与されました。 勝者になるには、限られた時間内にできるだけ多くのポイントを獲得しなければなりませんでした。

会員

ロシアの代表者と外国のハッカーの両方が競争に参加しました。 主にInsidePro Team 2012チーム、Teardropチーム、およびXanadrelチームの間で戦いが繰り広げられました。

戦略

コンテストを成功させるには、参加者はパスワードが生成されたルールを理解する必要がありました。 それらを生成するために、名前のある辞書と同様に、異なる言語の辞書が使用されました。 参加者が最初に選択したルールは、辞書から単語を繰り返すことでした。たとえば、

ファイエット

宝石

ハムレットハムレット

各タイプのハッシュには、同じルールに従って生成された一定数のパスワードが含まれていました。 ハッシュのパスワードを取得し、単純なアルゴリズムで暗号化し、生成アルゴリズムを理解すると、取得した知識をリストの残りに適用し、より複雑なハッシュのパスワードを取得することができました。

ルールとパターンの徹底的な分析により、最終的に3人のリーダーは追跡者から遠く離れることができました。

チームはさまざまな戦術を使用しました。誰かが最も複雑なハッシュのパスワードを取得してより多くのポイントを獲得しようとし、反対に誰かが数字と「ブルート化された」軽いハッシュを取得しようとしました。

ハッシュキャットチームのメンバーだったザナドレル(フランス)は、今度は男のオーケストラとして自分自身をテストすることにし、単独で競争に参加しました。

使用されているメンバーハードウェア:PC(i7 950、1x 5770および1x 7970)および4 LMハッシュ用のi5 2300kコア。 ソフト:

- ハッシュキャット;

- oclHashcat-plus;

- ophcrack;

- rcracki_mt;

- passwordspro;

- マスクプロセッサー。

パスワードクラッキングは、Hashcatの基本/共通ルールとGOSTハッシュのpasswordsproのコンパイルを伴う辞書ベースの攻撃を使用して実行されました。 コンテスト全体で、参加者は単一のDES、phpbb3、ssha、またはWordpressハッシュをクラックできませんでした(長さが異常で、Hashcatを使用してクラックできませんでした)。

すでにコンテストの終わりに、

ザナドレルはブルートフォースを思い出し、彼の助けを借りて、フォーム6 {x#_aまたは9Mv)0のパスワードをいくつか取得しました。 ddyyyyの形式で渡されたパスワード(たとえば、「08march1924」):このような場合、年(日)と月の名前を持つ別のファイルを追加または削除するためのルールを作成する必要がありました。

オリジナルザナドレルライト [

英語 ]

単独で戦った

Xanadrelとは異なり、

Insideproチームは協力して作業しました。 彼らの戦略は単純でした。最初の機会に、あらゆるテクニックを使ってアルゴリズムを攻撃してみてください(ブルートフォース、辞書を参照)。

チームが使用するハードウェアとソフトウェアのリスト:

注:チームメンバーは一度にすべてのハッシュを解除しなかったため、リストされたソフトウェアとハードウェアは同時に使用されず、競技中に異なる時間に使用されたため

彼らは、開発のソフトウェア-InsideProのExtreme GPU BruteforcerとPasswordsProに主に依存していました。これは、Wordpressのハッシュを「塩なし」でサポートしていたためです。 ただし、コンテスト中にチームメンバーの1人がJtRにパッチを適用して、ソルトなしのハッシュをサポートすることができたため、そのようなハッシュをよりうまく攻撃することができました。

Insideproチームの

地元 レイプでのコンテストの詳細[eng]。

コンテストのもう1つのリーダーはTeardropチームでした

。Teardropチームは、

Hashcatチームのメンバーが参加できるように、コンテストに参加するために特別に編成されました。 連中は次のソフトウェアを使って仕事をした

- ハッシュキャット;

- oclHashcat-plus;

- oclHashcat-plusカスタムビルドにより、無塩PHPassおよびDCC2をクラックします。

- Hashcat-utilsおよびmaskprocessor;

- ジョン・ザ・リッパー;

- LMのrcracki_mt;

- GOST用のPasswordsPro。

コンテスト中、チームメンバーはoclHashcat-plusおよびJohn the Ripperユーティリティのコードを変更して、それぞれPHPassおよびBFcyptハッシュをロードする必要がありました。 詳細は

、Hashcatチームフォーラムの投稿に

あります。

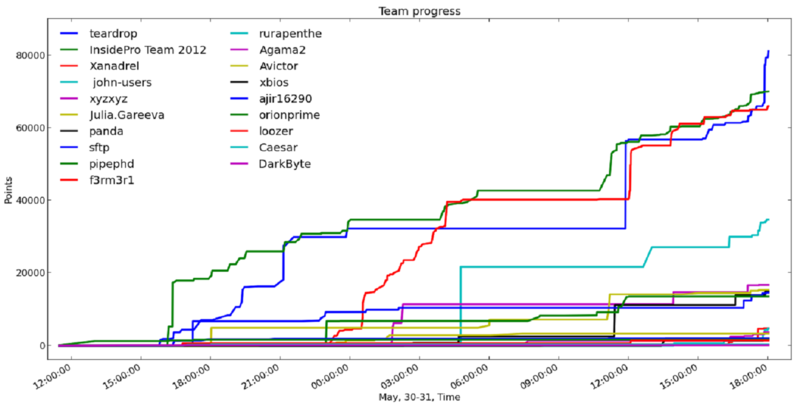

統計

いくつかの美しいグラフ。 これは、競技者の進歩のタイムラインがどのように見えるかです。

このようなコンテストでは、チームは多くの場合、他の参加者を混乱させるために待機し、最後に回答を送信しないことに注意してください。

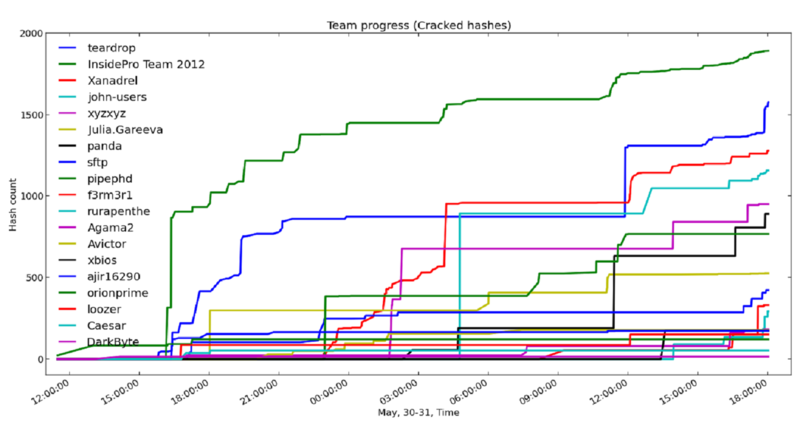

クラックされたハッシュのチームの進捗:

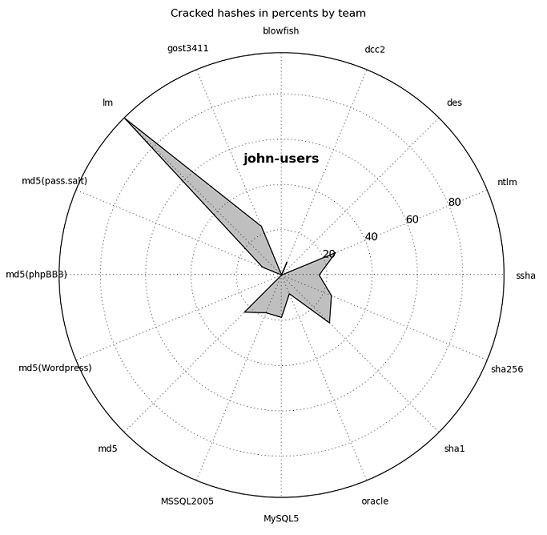

参加者に最適なハッシュの種類:

上位5チームのハッキングされたハッシュ

ティアドロップ

InsideProチーム2012

ザナドレル

ジョンユーザー

Xyzxyz

受賞者

競争の終わりは非常に緊張したことが判明しました。勝者は競争の終わりの数分前に決定されました。 参加者は、終了の数分前にプログラムを停止し、管理者が手に入れたパスワードを送信しました。

InsidePro Team 2012は長い間リーダーでしたが、Teardropのメンバーは勝利を奪い取り、11,000ポイントを獲得しました。 表彰台は次のようになります。

1.

ティアドロップ(ハッシュキャット)2.

InsideProチーム20123.

ザナドレル勝者が競争のすべてのハッシュのわずか11%でパスワードを取得できたことは注目に値します。

コンテストのすべての参加者は、フォーラムの主催者とイベントのスポンサーから記念すべき贈り物を受け取りました。 特別賞-AMD Radeon HD 7970グラフィックカード-はTeardrop(Hashcat)のチャンピオンに贈られました。 おめでとうございます!

PSフォーラムPHDaysの公式ブログには、

ビデオレポートとプレゼンテーション

スライドへのリンクが掲載されています。