エントリー

しばらく前に、MTS Webサイトで通常のxssに出会いました。

私の驚きは、そのような会社の開発者がどうしてそのようなありふれた間違いを犯すことができるのか、何の制限もありませんでした。

数日前、xssを思い出して、Big Threeのサイトで脆弱性検索を行うことが決定されました。

それから、私はこれらが花だとわかりました。

一人の友人がこの話をしてくれました潜在的な目標を検索する

検索は手作業で行われたため、すべてが見つかったわけではありません。

しかし、見つかったものは私に衝撃を与えました。

検索に使用されるdorkサイト:site.com inurl:php

ビーライン

ここのすべてはそれほど怖くない。

しかし、これがパスの開示が見つかった唯一のオペレーターでした。

sql injがそこにあることは驚くことではありませんが、私のハッカーのスキルはそれらを回すのに十分ではありません。

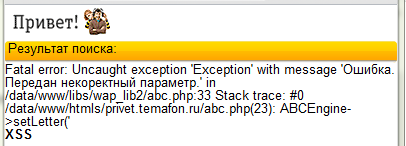

パス開示:

wap.privet.beeline.ru

パス開示#2 +切り刻まれたxss:

wap.privet.beeline.ru出力関数が入力データを切り捨てるという事実によってカットされます。

完全なxss:

ts.beeline.ru

完全なxss#2:

signup.beeline.ru

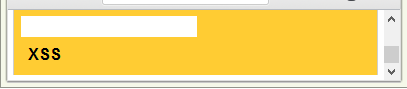

なんてこった。 これは一般的に奇妙なことです。 筋肉のエラーは、ロシア文字の転送によって引き起こされます。 さらに、検索結果から判断すると、昔はうまく機能していましたが、現在は壊れています。

eshop.beeline.ru

これで私はビーラインになりました。 そこに最も多くのエラーがあり、エラー出力がオフになっていないにもかかわらず、重大な脆弱性(少なくとも明らかな脆弱性)は見つかりませんでした。

メガフォン

何らかの理由で、メガホンのエラーを少なくする必要があると考えました。

そして、一部、私は正しかった。

hereまたは

hereなど、発生する可能性のあるすべてのエラー500がポップアップし

ます 。

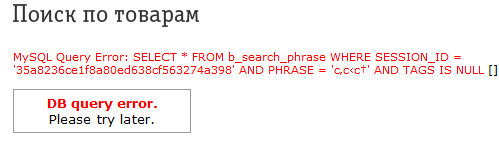

しかし、突然SQLインジェクションが見つかりました!

客観的な理由から、私は自分でそれを見つける必要がある人へのリンクを投稿しませんし、メガホンでさえ彼らはすでにそれを知っています。 証拠として、以下のみを表示できます。

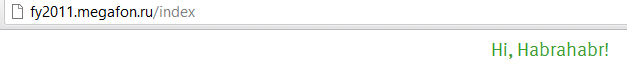

http://fy2011.megafon.ru

権限を適切に設定したため、シェルをサーバーにアップロードできませんでしたが、パスワード111と123が多すぎます。

しかし、権利を持つクリエイターのウェブサイトでは、誰も気にしませんでした。

ところで、私は彼らのサイトに登場した最初の人からは程遠い:D

ちなみに、クリエーターはスコルコボのプレゼンテーションを行いました。これは大統領に見せられ、とても

誇りに

思っています。

www.downstream.ruMTS

最初から、私はmtsで書き始めたいと思っていました。

しかし、その後、期待どおりにうまく機能しませんでしたが、これについて詳しく説明します。

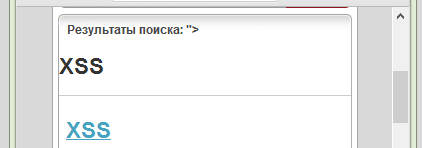

手始めに、これはストアWebサイトのxssです。

www.shop.mts.ru-

2番目はwapポータルに表示されました。

pulse.mts.ru

そして、私はSQLインジェクションを見つけました

それはMTSに属していなかった、携帯電話のリソースのウクライナのサプライヤーに属していたと言わなければなりません。

サーバーは管理者であり、おそらく一部のスラバとアントンがまだ管理しています。サイトで見つかった情報によると、スラバはtravel.org.uaの作成者であると考えられています。

みんなのプログラマーはあまりうまくいっていませんでした、なぜなら 入力データのフィルタリングについてはまったく知らないようですが、サーバー管理スキルについては称賛したいところです。

残念ながら、アップロードの数時間後にシェルが削除されましたが、サーバーをインストールできませんでした。

はい、彼らも燃えると思います。

シェルはvideo.sport.mts.ru経由でアップロードされました。

実際、制限された権限を持つmysqlユーザーを作成できないため、Gloryをscる必要があります。

彼のサイトでは、ルート権限を持つユーザーを使用してmysqlへの接続が行われました。

おわりに

すべての脆弱性は、オペレーターをサポートするために送信されました。

最後までテキストを見てくれてありがとう。

hpのテキストの誤りの指摘と指摘を喜んで受け入れます。

サイト管理者向けの情報:

泊まった

http://pulse.mts.ru (ただし、長くはないようです)

http://signup.beeline.ruhttp://eshop.beeline.ruそして、メガホン、またはダウンストリームに-パスワードを変更します。