OwnedCoreゲームフォーラムのユーザーは、World of Warcraftでスクリーンショットを撮ると、JPGファイルに自動的に埋め込まれる

隠しウォーターマークを発見しまし

た 。 きれいな領域のスクリーンショットを撮り、IrfanViewまたは何らかのエディターでファイルを開き、最大フィルター設定でシャープにし、手順を数回繰り返すと、何度も繰り返される明らかなパターンに気づくでしょう。

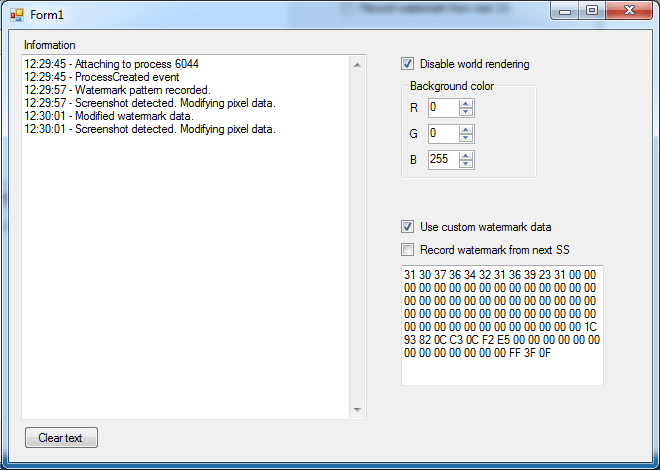

ユーザーは、透かしから自動的に情報を抽出するプログラムをすでに作成しています。 これは

、ユーザー名、分単位で正確なスクリーンショットを撮るのにかかる時間、およびプライベートサーバーを含むレルムのIPアドレスを含む暗号化されていないASCIIテキストです。

したがって、WoWゲームから元のスクリーンショットを取得した場合、それを作成したユーザーの名前、取得した時刻、および座標(レルム)を復元できます。 これはおそらく、Blizzardがデジタル商品の違法販売、アカウントの販売、およびその他の規則違反に関連するインシデントを調査するために必要なものです。

グラフィックファイルをデコードするためのプログラム:

ImageToBinary.exe別のC#プログラム(.NET 4.5が必要):

WatermarkTool.rar

Javaタグ取得プログラム

import java.awt.image.BufferedImage; import java.io.*; import javax.imageio.*; public class ReadWatermark { static final int pWidth=352;

ご覧のとおり、WoWプレーヤーの中には、識字能力のある人がたくさんいます。 彼らはアーカイブを調べて、少なくとも2008年(パッチ3以降)にBlizzardがActivisionに買収されて以来、隠しコードがスクリーンショットに埋め込まれていることを発見しました。

スクリーンショットのコードを確認するには、1〜9未満の品質のスクリーンショットを撮り、上記のプログラムのいずれかを起動します。

/console SET screenshotQuality "9"これまでのところ、品質が10のスクリーンショットから、およびロスレス圧縮形式TGAのスクリーンショットから透かしを抽出するツールを作成することはできませんでした。 透かしがない場合があります。